محققای دانشکده امنیت سایبری سئول کره جنوبی ، یه روش جدیدی از حملات Covert channel ،بنام CASPER رو معرفی کردن که امکان انتقال داده با سرعت 20 بیت بر ثانیه، از یه کامپیوتر Air-gap به یه تلفن هوشمند در نزدیکی اونو فراهم میکنه.

اصلاح Air-gap یه معیار امنیت شبکه هستش که تضمین میکنه یک یا چند کامپیوتر در یه شبکه امن قرار دارن. منظور از این شبکه امن هم اینه که از لحاظ فیزیکی از دیگر شبکه های ناامن مانند اینترنت و شبکه محلی ناامن محافظت میشن. در کل یه شبکه ایزوله هستش و اغلب در مراکز حساس و حیاتی پیاده سازی میشه.

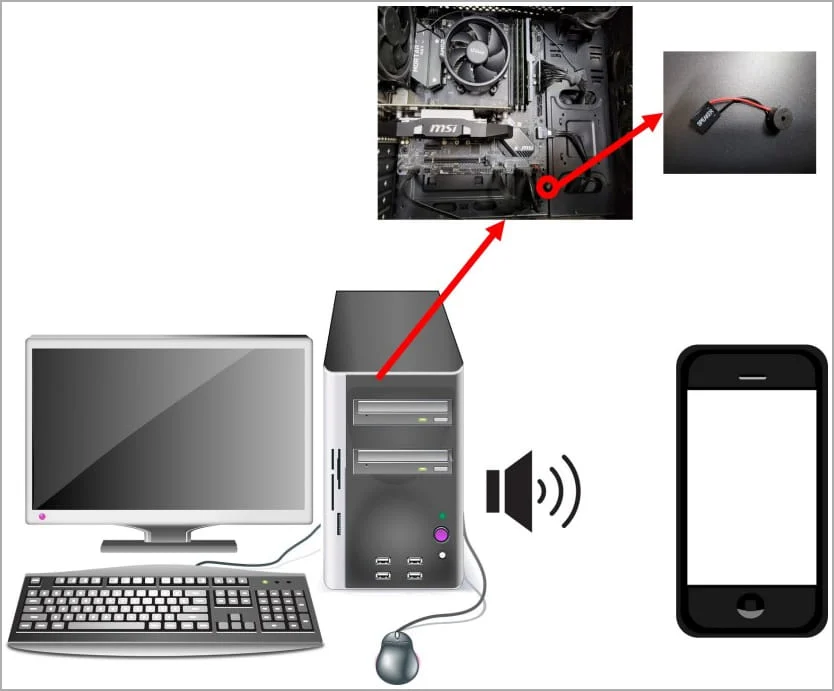

در حمله CASPER از بلندگوی داخلی کامپیوتر بعنوان کانال ارتباطی استفاده میکنن. در این حمله یه صدا با فرکانس بالا که توسط گوش انسان قابل شنیدین نیست برای انتقال کدهای باینری یا مورس به یه میکروفن در فاصله 1.5 متری کامپیوتر استفاده میشه. میکروفن هم میشه در داخل گوشی یا لپ تاپ یه مهاجم قرار داد.

قبلا محققا روش هایی رو برای دور زدن این محیطهای ایزوله توسط بلندگوهای خارجی ارائه داده بودن اما با توجه به ماهیت این کامپیوترها و استفاده از اونها در محیط های ایزوله و حساس مانند شبکه های دولتی ، زیرساختهای انرژی و سیستمهای کنترل سلاح، بعیده که از این بلندگوها استفاده بشه.

اما بلندگوهای داخلی هنوز در سیستمها مورد استفاده قرار میگیرن و نسبت به روش های قبلی ممکنه جوابگو باشن.

یکی از مشکلاتی که در حملات covert channel وجود داره ، آلوده کردن محیط با بدافزار هستش. روش غالبی که این سیستم ها رو آلوده میکنن ، دسترسی فیزیکی هستش. مثلا استفاده از یه کارمند ناراضی ، جاسوس و … . این افراد با دسترسی به شبکه ایزوله اون رو آلوده میکنن و در ادامه با تکنیک های مختلفی از جمله همین CASPER با اون سیستم ارتباط میگیرن.

شاید این موضوع براتون بعید باشه، اما در واقعیت اتفاق افتادن، از جمله حمله به نیروگاه نطنز در Stuxnet ، بدافزار Agent.BTZ که یه پایگاه نطامی آمریکایی رو هدف قرار داده بود، یا بکدور Remsec که به مدت بیش از 5 سال مخفیانه اطلاعات از سازمانهای دولتی روسیه، چین، بلژیک و سوئد به بیرون نشت میداد.

CASPER امکان جمع آوری اطلاعات از فایل سیستم رو داره و میتونه براساس یه لیست ورودی این فایلها رو شناسایی کنه و اونارو به بیرون انتقال بده. قابلیت کیلاگر رو هم داره.

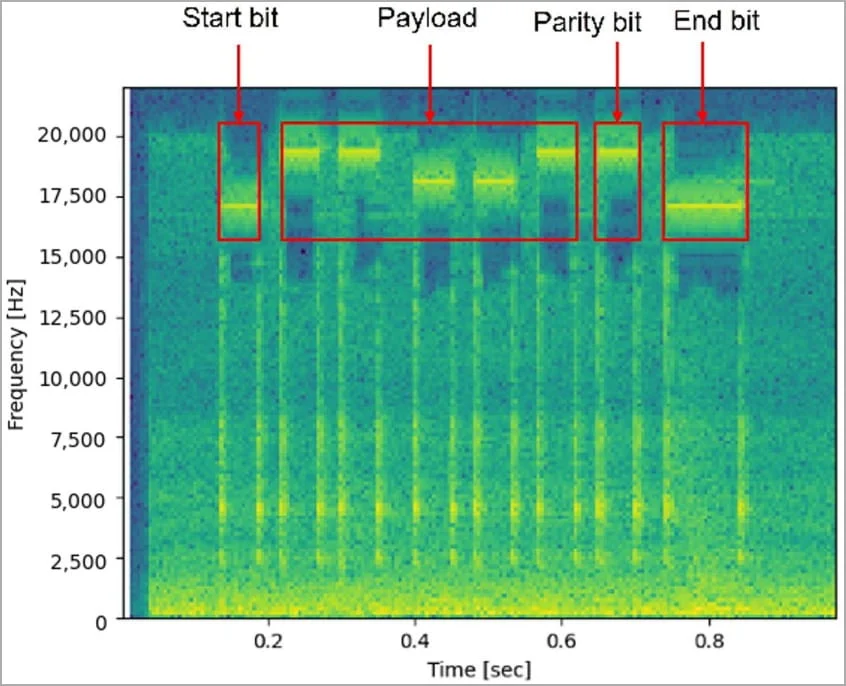

این بدافزار بعد از جمع آوری داده ها، اونارو با کدهای باینری یا مورس انکد کرده و از طریق بلندگوی داخلی کامپیوتر و در فرکانس فراصوت 17 کیلوهرتز تا 20کیلوهرتز به بیرون میفرسته.

محققا یه کامپیوتر با سیستم عامل اوینتو 20.04 رو بعنوان تارگت و یه گوشی Samsung Galaxy Z Flip 3 رو بعنوان گیرنده انتخاب کردن .

در آزمایش مرتبط با کد مورس، محققا طول هر بیت رو 100 میلی ثانیه در نظر گرفتن و از 18 کیلوهرتز برای نقاط و 19 کیلوهرتز برای خطوط استفاده کردن. گوشی در فاصله 50 سانتی متری تونسته کلمه covert رو دریافت و رمزگشایی کنه.

در آزمایش مرتبط با کد باینری، محققا طول هر بیت رو روی 50 میلی ثانیه تنظیم کردن و از 18 کیلوهرتز برای صفرها و 19 کیلوهرتز برای یک ها و از 17 کیلوهرتز برای مشخص کردن شروع/انتهای پیام استفاده کردن.

براساس آزمایشات این روش میتونه حداکثر فاصله 1.5 متری رو برای طول بیت 100 میلی ثانیه پوشش بده. حداکثر نرخ انتقال قابل اعتماد برای طول هر بیت 50 میلی ثانیه برابر 20 بیت بر ثانیه هستش.

با این سرعت انتقال داده، بدافزار میتونه یک رمز عبور معمولی 8 کاراکتری رو در حدود 3 ثانیه و یک کلید RSA 2048 بیتی رو در 100 ثانیه و یه فایل 10 کیلوبایتی در حدود یه ساعت ارسال کنه.

محققا گفتن روش پینشهادی اونا به دلیل اینکه از صوت استفاده میکنه، نسبت به سایر تکنیکهای covert channel که از نور یا الکترومغناطیس استفاده میکنه ، کندتر هستش.

محققا یسری روش هم برای دفاع در برابر این حمله معرفی کردن:

- ساده ترین روش که حذف بلندگوی داخلی کامپیوتر هستش.

- اگه حذف بلندگو سخته، میشه یه فیلتر روی این بلندگو گذاشت که فقط محدوده شنوایی انسان رو انتقال بده و فرکانس های فراصوت و … رو فیلتر کنه.

قبلا هم یه روش دیگه ای بنام COVID-bit رو برای دور زدن این محیط های ایزوله معرفی کرده بودیم که میتونید از اینجا مشاهده کنید. برای دسترسی به خوده مقاله تکنیک CASPER هم اینجا رو ببینید.