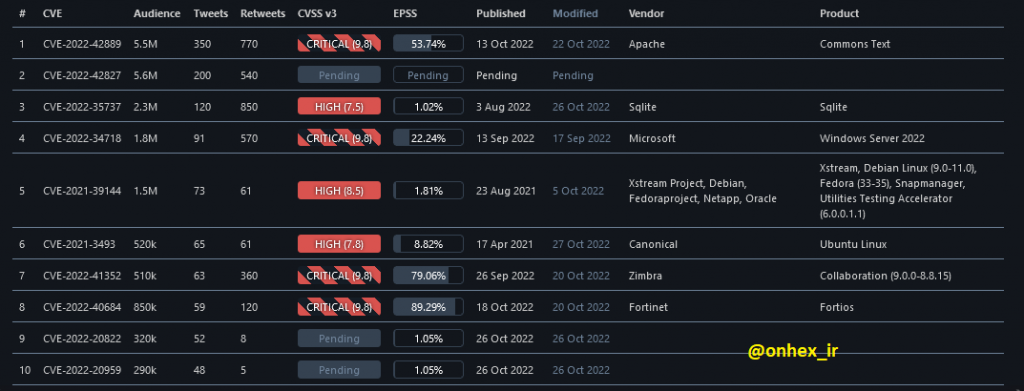

همونطور که هفته پیش ده CVE پر سر و صدا رو معرفی کرده بودیم ، این هفته هم به سراغ ده CVE پر سر و صدا از 30 مهر تا 6 آبان می ریم. نکته ای که هست فقط 3 تا CVE از هفته پیش تو لیست این هفته قرار داره و این نشون دهنده اینه که هر روز با آسیب پذیری های جدیدی روبرو هستیم ، که از طرفی نشونه خوبی برای هانترها و تیم های قرمز و توسعه دهندگان اکسپلویت و محققین آسیب پذیری هستش و از طرفی نشونه بد برای تیم های آبی و مدافعین امنیت سایبری هستش تا از سیستمهاشون محافظت کنن. CVEهایی که این هفته پر سروصدا بودن و میخواییم بررسیشون کنیم تو شکل زیر قابل مشاهده هستش :

1- آسیب پذیری با شناسه CVE-2022-42889 :

این آسیب پذیری که هفته پیش هم در رتبه اول بود ، با نام Text4Shell هم شناخته میشه و دارای امتیاز 9.8 و طبقه بندی بحرانی هستش و امکان اجرای کد رو در Commons Text فراهم میکنه. کتابخونه Commons Text محصول Apache هستش و روی الگوریتمهای کار با رشته ها مورد استفاده قرار میگیره. علت آسیب پذیری هم مشابه LOG4Shell امکان اجرا با قالب “${prefix:name}” هستش.

نسخه تحت تاثیر 1.5 تا 1.9 هستش و نسخه 1.10 به بالا هم فیکس شده.

برای اسکن این آسیب پذیری یه افزونه BURP منتشر شده. برای تست هم میتونید از این استفاده کنید.

آسیب پذیری هایی که تو کتابخونه ها رخ میده اغلب تا مدتها پر سر و صدا هستن. چون مهاجمین با جستجو مثلا تو گیتهاب دنبال برنامه هایی هستن که از این کتابخونه ها استفاده کردن و اونارو تارگت میکنن. بخصوص اگه این کتابخونه ها تو برنامه هایی استفاده بشن که تو پروژه یا سایتهای بزرگ مثلا ارزهای دیجیتال و … استفاده شده باشه.

2- آسیب پذیری با شناسه CVE-2022-42827 :

این آسیب پذیری که از نوع out-of-bounds write هستش و در کرنل محصولات اپل گزارش شده. مهاجم با اکسپلویت این آسیب پذیری امکان اجرای کد دلخواه با امتیاز kernel رو داره.

- محصولات تحت تاثیر این آسیب پذیری :

- iPhone 8 and later

- iPad Pro (all models)

- iPad Air 3rd generation and later

- iPad 5th generation and later

- iPad mini 5th generation and later

اپل اعلام کرده که مهاجمین این آسیب پذیری رو اکسپلویت کردن اما جزییات زیادی در خصوص حملات منتشر نکرده.

3- آسیب پذیری با شناسه CVE-2022-35737 :

این آسیب پذیری در SQLite رخ میده و دارای امتیاز 7.5 و طبقه بندی بالا و از نوع array-bounds overflow هستش. اگه مهاجم میلیاردها بایت تو یه آرگومان رشتهای در یه C API استفاده کنه ،ممکنه رخ بده.

نسخه های تحت تاثیر این آسیب پذیری : نسخه های 1.0.12 تا قبل 3.39.2.

نسخه اصلاح شده : 3.39.2

جزییات فنی این آسیب پذیری رو میتونید از اینجا مطالعه کنید.

4- آسیب پذیری با شناسه CVE-2022-34718 :

این آسیب پذیری در Windows TCP/IP رخ میده و دارای امتیاز 9.8 و طبقه بندی بحرانی هستش. مهاجم با ارسال یه پکت IPv6 به دستگاهی که IPSec فعال داره ، امکان اجرای کد رو داره.

نسخه های تحت تاثیر این آسیب پذیری :

- microsoft windows server 2008 r2

- microsoft windows server 2012 r2

- microsoft windows 10 1607

- microsoft windows 8.1

- microsoft windows server 2016

- microsoft windows server 2008

- microsoft windows 7

- microsoft windows rt 8.1

- microsoft windows server 2012

- microsoft windows 10

- microsoft windows 10 20h2

- microsoft windows 10 21h1

- microsoft windows 10 21h2

- microsoft windows 10 1809

- microsoft windows 11

- microsoft windows server 2019

- microsoft windows server 2022

این آسیب پذیری در بروزرسانی سپتامبر اصلاح شده بود.

جزییات فنی و PoC این آسیب پذیری رو میتونید از اینجا بدست بیارید.

5- آسیب پذیری با شناسه CVE-2021-39144 :

این آسیب پذیری در xstream وجود داره و امتیاز 8.5 و طبقه بندی بالا رو داره. کتابخونه XStream برای serialize کردن اشیاء به XML و برعکس استفاده میشه. علت اینکه این آسیب پذیری پرسر و صدا شده ، به دلیل کشف این آسیب پذیری در محصولات VMware Cloud Foundation بوده که توسط Sina Kheirkhah و Steven Seeley از Source Incite بوده. مهاجم با اکسپلویت این آسیب پذیری امکان اجرای کد با امتیاز ROOT رو داره.

نسخه های تحت تاثیر این آسیب پذیری : نسخه XStream 1.4.18 و قبلش

نسخه اصلاح شده : XStream 1.4.19

6- آسیب پذیری با شناسه CVE-2022-41352 :

این آسیب پذیری که گویا مهاجمین با اکسپلویت اون در سیستم پستخانه تونستن به ایمیل های سازمان انرژی اتمی ایران دسترسی داشته باشن ، تو لیست هفته پیش هم بود و در Zimbra Collaboration رخ میده و دارای امتیاز 9.8 و بحرانی هستش و امکان آپلود فایل مخرب رو به مهاجم میده. مهاجم با ارسال فایل مخرب بصورت فایل آرشیوی cpio و بررسی اون توسط سیستم امنیتی amavisd ، که برای بررسی تو مسیر /opt/zimbra/jetty/webapps/zimbra/public استخراج میشه ، میتونه به اکانتهای سایر کاربران دسترسی داشته باشه.

نسخه تحت تاثیر : نسخه های 8.8.15 و 9

توصیه شده بجای cpio از PAX استفاده کنید.

برای بررسی این آسیب پذیری میتونید از این ماژول متاسپلویت استفاده کنید.

7- آسیب پذیری با شناسه CVE-2021-3493 :

این آسیب پذیری به دلیل پیاده سازی overlayfs در کرنل لینوکس رخ میده و دارای امتیاز 7.8 و طبقه بندی بالاست. مهاجم با اکسپلویت این آسیب پذیری امکان افزایش امتیاز رو داره. دلیل اینکه این آسیب پذیری تو این هفته سروصدا داشته اینکه CISA این آسیب پذیری رو به کاتالوگ اکسپلویتهای در حال استفاده اش اضافه کرده.

محصولات تحت تاثیر این آسیب پذیری :

- Ubuntu 20.04 LTS

- Ubuntu 18.04 LTS

- Ubuntu 16.04 LTS

- Ubuntu 14.04 ESM

برای تست این آسیب پذیری میتونید از این اکسپلویتها (briskets | متاسپلویت ) استفاده کنید.

8- آسیب پذیری با شناسه CVE-2022-40684 :

این آسیب پذیری هم تو لیست هفته پیش هم بود و در محصولات FortiGate و FortiProxy و FortiSwitchManager وجود داره و امکان دور زدن احراز هویت رو برای مهاجم با ارسال درخواستهای مخرب HTTP یا HTTP S رو فراهم میکنه. امتیاز این آسیب پذیری 9.8 و بحرانی هستش.

نسخه های تحت تاثیر این آسیب پذیری :

- نسخه های 7.2.0 تا 7.2.1 و نسخه های 7.0.0 تا 7.0.6 Fortinet FortiOS و FortiProxy

- نسخه های 7.2.0 و 7.0.0 FortiSwitchManager

نسخه اصلاح شده :

- نسخه های 7.0.7 و 7.2.2 و بالاتر

برای بررسی این آسیب پذیری میتونید از ماژول متاسپلویت یا تمپلیت Nuclei استفاده کنید.

9- آسیب پذیری با شناسه CVE-2022-20822 :

این آسیب پذیری در اینترفیس مدیریت وب Cisco Identity Services Engine (ISE) وجود داره و دارای امتیاز 7.1 و طبقه بندی بالا هستش. مهاجم با ارسال درخواست های مخرب HTTP امکان خواندن و حذف فایلها رو داره.

محصول آسیب پذیر : Cisco ISE

نسخه اصلاح شده: در زمان نگارش این مقاله ، نسخه اصلاح شده منتشر نشده است.

10- آسیب پذیری با شناسه CVE-2022-20959 :

این آسیب پذیری در External RESTful Services (ERS) API محصول Cisco Identity Services Engine (ISE) وجود داره و از نوع XSS هستش و دارای امتیاز 6.1 و طبقه بندی متوسط هستش.

محصول آسیب پذیر : Cisco ISE

نسخه اصلاح شده: در زمان نگارش این مقاله ، نسخه اصلاح شده منتشر نشده است.