کمپانی Citrix هشداری رو در خصوص اصلاح سه آسیب پذیری در محصولات NetScaler ADC که قبلا به Citrix ADC معروف بود و NetScaler Gateway که قبلا به Citrix Gateway معروفه بود، منتشر کرده.

آسیب پذیری CVE-2023-3466 : آسیب پذیری از نوع XSS هستش و امتیاز 8.3 داره. برای اکسپلویت نیاز هستش که قربانی لینکی که تحت کنترل مهاجم هستش رو در مرورگرش لوود کنه و دستگاه آسیب پذیر در شبکه NSIP ، قابل دسترس باشه.

آسیب پذیری CVE-2023-3467 : آسیب پذیری امکان افزایش امتیاز به nsroot رو میده و دارای امتیاز 8 هستش. برای اکسپلویت نیاز به دسترسی احراز هویت شده به NetScaler appliances IP address (NSIP) یا SubNet IP (SNIP) که به اینترفیس مدیریتی دسترسی دارن، هستش.

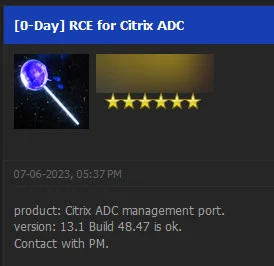

آسیب پذیری CVE-2023-3519 : آسیب پذیری از نوع Code Injection هستش و امتیاز 9.8 داره. مهاجم بدون احرازهویت امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز هستش که دستگاه بعنوان یه Gateway مانند VPN virtual server, ICA Proxy, CVPN, RDP Proxy یا AAA virtual server پیکربندی شده باشه. برای این آسیب پذیری اکسپلویت هم توسعه داده شده و احتمالا همونی بوده که اوایل این ماه در فرومهای هکری تبلیغ میشده. در این تبلیغ بازیگر تهدید اقدام به فروش یه آسیب پذیری زیرودی اجرای کد روی Citrix ADC میکرد که تا نسخه 13.1 build 48.47 کار میکرده.

نسخه هایی که تحت تاثیر این آسیب پذیری ها هستن :

- NetScaler ADC and NetScaler Gateway 13.1 before 13.1-49.13

- NetScaler ADC and NetScaler Gateway 13.0 before 13.0-91.13

- NetScaler ADC 13.1-FIPS before 13.1-37.159

- NetScaler ADC 12.1-FIPS before 12.1-55.297

- NetScaler ADC 12.1-NDcPP before 12.1-55.297

نسخه های اصلاح شده :

- NetScaler ADC and NetScaler Gateway 13.1-49.13 and later releases

- NetScaler ADC and NetScaler Gateway 13.0-91.13 and later releases of 13.0

- NetScaler ADC 13.1-FIPS 13.1-37.159 and later releases of 13.1-FIPS

- NetScaler ADC 12.1-FIPS 12.1-55.297 and later releases of 12.1-FIPS

- NetScaler ADC 12.1-NDcPP 12.1-55.297 and later releases of 12.1-NDcPP

نکته: نسخه 12.1 این محصولات به پایان عمرشون رسیدن (EOL) و تحت تاثیر این آسیب پذیریها هستن. بنابراین برای اصلاح این آسیب پذیری ها در این محصولات، باید به نسخه هایی که پشتیبانی میشن، مهاجرت کنید.

منابع: