بخش SANS Internet Storm Center یه هشداری صادر کرده در خصوص تلاش هایی برای اکسپلویت دو آسیب پذیری CVE-2023-26255 و CVE-2023-26256 در پلاگین Stagil navigation for Jira – Menus & Themes که مرتبط با Jira هستش.

Stagil navigation for Jira – Menus & Themes یه پلاگین برای Jira هستش که امکان سفارشی سازی ظاهر Jira مثلا سفارشی کردن navigator ، sub-menu و … رو میده . پلاگین از طریق Atlassian Marketplace قابل دسترس هستش.

آسیب پذیری CVE-2023-26255 که یه آسیب پذیری از نوع unauthenticated path traversal هستش و نسخه های قبل از 2.0.52 رو تحت تاثیر قرار میده. مهاجم بدون احرازهویت و با دستکاری پارامتر fileName در نقطه پایانی snjCustomDesignConfig میتونه محتوای فایل سیستم رو پیمایش یا بخونه. امتیاز 7.5 و شدت بالا داره.

آسیب پذیری CVE-2023-26256 که از نوع unauthenticated path traversal هستش و نسخه های قبل از 2.0.52 رو تحت تاثیر قرار میده. مهاجم بدون احرازهویت و با دستکاری پارامتر fileName در نقطه پایانی snjFooterNavigationConfig میتونه محتوای فایل سیستم رو پیمایش یا بخونه. امتیاز 7.5 و شدت بالا داره.

هر دو آسیب پذیری در فوریه 2023 ، عمومی شدن.

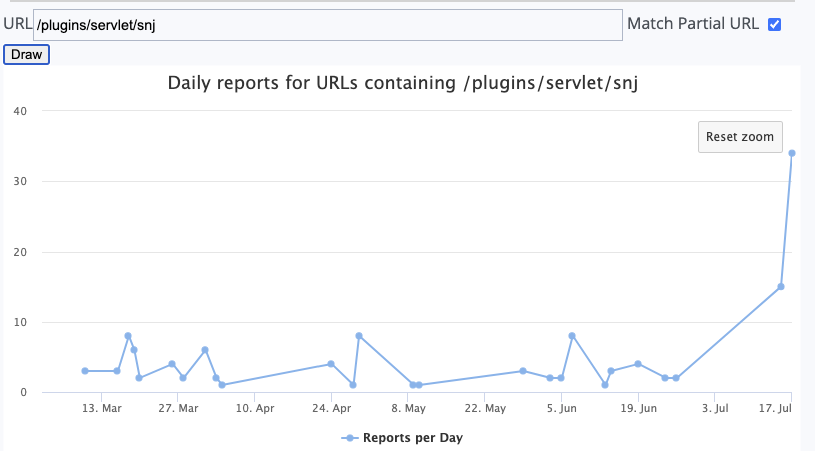

SANS در این گزارش نوشته که اولین تلاشها برای اکسپلویت آسیب پذیری CVE-2023-26256 رو در اواخر مارس مشاهده کرده. اما بعد از سه ماه سکوت ، مهاجمین دوباره برگشتن و شروع به اکسپلویت این آسیب پذیری کردن.

برای اکسپلویت مهاجمین از URL زیر استفاده میکنن :

|

1 |

/plugins/servlet/snjFooterNavigationConfig?fileName=../../../../etc/passwd&fileMime=$textMime |

همونطور که در بالا مشاهده میکنید، مهاجم میخواد فایل "etc/passwd/" رو دانلود کنه. این فایل زیاد جالب نیست و اغلب برای تایید یه آسیب پذیری مورد استفاده قرار میگیره و بعد از اینکه آسیب پذیری تایید شد، مهاجم میتونه فایلهای بعدی رو بخونه. این URL توسط IP:124.127.17.209 درخواست میشده.

با توجه به اینکه Jira امکان سازماندهی توسعه نرم افزار رو فراهم میکنه ، میتونه یه هدف بزرگ برای هکرها باشه. چون انجام حملات زنجیره تامین رو امکانپذیر میکنه.

بعد از چند روز، مشاهده کردن که آسیب پذیری دوم هم داره استفاده میشه. حملات از یه IP:112.118.71.111 که متعلق به یه ISP در هنگ کنگ هستش، انجام میشه و مشابه درخواست قبلیه :

|

1 |

/plugins/servlet/snjCustomDesignConfig?fileName=../../../../etc/passwd&fileMime=$textMime |

بعد از یه مدتی مشاهده کردن که مهاجمین میخوان فایل "dbconfig.xmlpasswd/" رو بخونن :

|

1 |

/plugins/servlet/snjCustomDesignConfig?fileMime=$textMime&fileName=../dbconfig.xmlpasswd |

Jira از فایل dbconfig.xmlpasswd برای ذخیره پسوردهای دیتابیس استفاده میکنه.

مشخص نیست که هر دو این اسکن ها به هم مرتبط هستش یا نه ،اما داشتن دو اسکن بزرگ در یه بازه زمانی میتونه مشکوک باشه. البته اسکن ها میتونن از یه ابزار کاربردی باشن و اینکه هر دو IP رو هم که بررسی کردن متعلق به بازیگران تهدید شناخته شده نبوده.

شکل زیر نشون دهنده درخواستهایی هستش که شامل /plugins/servlet/snj هستن.

SANS توصیه کرده که حتما Jira رو بروز نگه دارید و همچنین اصولا نباید مستقیما از طریق اینترنت قابل مشاهده باشه.