در این پست به بررسی گزارش اخیر محققای Halcyon پرداختیم که ادعا کردن یه شرکت ایرانی، زیرساخت در اختیار مجرمین سایبری و هکرهای تحت حمایت دولتها قرار میداده.

نگاهی به صنعت باج افزار:

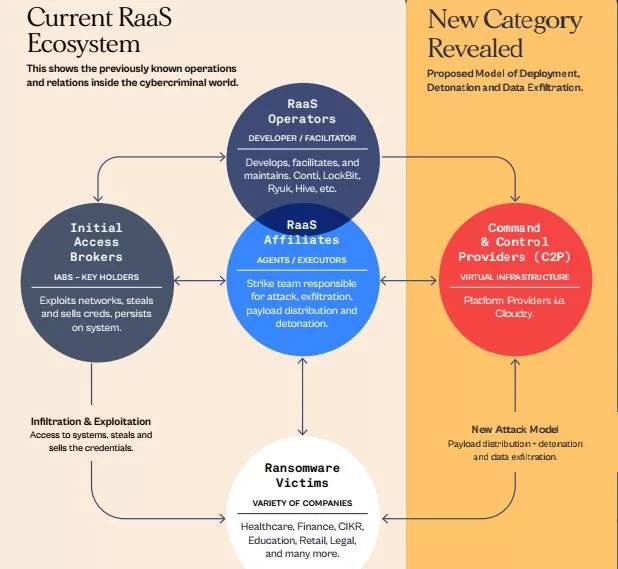

با ظهور Ransomware as a Service (RaaS) ، این گروهها از مدلهای رایج Software as a Service بطور گستره ای استفاده میکنن. صنعت باج افزار هم اکنون شامل چندین بازیگر تخصصی هستش که در جنبه های مختلف حملات حضور دارن. این عناصر بطور کلی شامل موارد زیر هستش:

- Initial Access Brokers (IAB) : افراد متخصصی که در نفوذ و ایجاد جای پا در شبکه های امن توانمند هستن. این افراد اغلب دسترسی هایی که به شبکه ها دارن رو به سایر عوامل مانند شرکای باج افزار می فروشن.

- ارائه دهندگان پلتفرم RaaS : این افراد ارائه دهنده پلتفرم نرم افزاری و بک اند در حملات هستن. اونا تیم های توسعه دهنده ای دارن که ویژگی های جدیدی به باج افزار اضافه میکنن، افرادی که در مذاکرات کمک میکنن و خدمات مشتری و بازاریابی شرکای جدید و موارد دیگه رو برای سود بیشتر مدیریت میکنن.

- RaaS Affiliates (شرکاء) : حمله واقعی باج افزار توسط این گروه انجام میشه. یعنی بعد از اینکه یه دسترسی اولیه توسط IAB فراهم شد یا خود این افراد دسترسی اولیه رو ایجاد کردن، با استفاده از یه پلتفرم باج افزاری، باج افزار توسط این افراد اجرا میشه.

- پولشوئی ارزهای دیجیتال: این افراد تخصص در پنهون کردن مبدا و مقصد پولهایی که از طریق باج دریافت شده ، دارن و به ازای این خدمات مبلغی رو دریافت میکنن. اغلب با عنوان میکسر هم در گزارشات معرفی میشن.

با نگاهی به موارد بالا میشه این در نظر گرفت که در اکوسیستم باج افزار هم مانند برخی حملات تحت حمایت دولتها با دشمنانی پیچیدگی مواجه هستیم.

حلقه گمشده صنعت باج افزار:

قبلا تحقیقاتی انجام شده که نشون میده برخی فعالیت های تحت حمایت دولت با برخی از گروههای باج افزاری همپوشانی دارن. این گزارش ها نشون میده که چطوری برخی APTها و بازیگران تهدید از برخی زیرساختهای حمله استفاده میکنن و خطوط بین بازیگران تحت حمایت دولتها و بازیگران دنیای مجرمان سایبری رو محو میکنن.

در این گزارش نشون داده شده که بازیگر اصلی دیگه ای در اکوسیستم حمله وجود داره بنام Command-and-Control Providers (C2Ps) ،که آگاهانه یا ناآگاهانه، خدماتی رو بدون هیچ بررسی به مشتریانی ارائه میده که شامل APT های شناخته شده و مجرمین سایبری درگیر در حملات باج افزاری هستن.

C2P ها ISP های قانونی هستن که به مهاجمین، VPS و سایر سرویس های ناشناس ارائه میدن که شرکای باج افزار برای انجام حملات از اونا استفاده می کنن. اونا براساس خط مشی های حفظ حریم خصوصی و خلأهایی که در قوانینشون دارن ، خودشون رو ملزم نمیبینن که بررسی کنن آیا این زیرساختی که ارائه دادن، در فعالیت قانونی استفاده میشه یا نه.

شرکای باج افزاری جدید:

محققای Halcyon روی دو شریک باج افزاری جدید بنام Ghost Clown و Space Kook تحقیقاتی رو انجام میدادن تا بتونن زیرساختهای اونا رو کشف کنن و جلوی حملاتی بیشتر اونا رو بگیرن. در این بررسی ها به یسری RDP hostname رسیدن و از اونا به یه C2P بنام Cloudzy رسیدن که این گروههای باج افزاری از سرویسهاشون برای زیریساختهای خودشون استفاده میکردن.

Ghost Clown :

این گروه، مکرراً از زیرساخت ارائه شده توسط Cloudzy برای میزبانی زیرساخت Cobalt Strike استفاده میکنه. Cobalt Strike یه ابزار رایج برای تست نفوذ هستش ، اما توسط بازیگران تهدید هم، اغلب در فرایند POST EXPLOIT و حرکات جانبی مورد استفاده قرار میگیره.

در اینجا، مهاجم بعد از اینکه سیستم رو با QakBot آلوده کرده بود، Cobalt Strike BEACON رو مستقر میکنه. این BEACON ها منجر به حملات hands-on-keyboard (حمله به یه سازمان) میشه و در نهایت منجر به استقرار باج افزار میشه. این BEACON برای C2 با mojimetigi[.]biz ارتباط برقرار میکرد. این دامنه برای اولین بار روی IP:23[.]19[.]58[.]181 بالا اومده. محققا این IP رو ، از طریق همون RDP hostname که پیدا کردن به Cloudzy مرتبط کردن.

Ghost Clown از فوریه 2021 به مدت یکسال باج افزار Conti رو روی قربانیها مستقر میکرده، اما بعد از انحلال Conti ، اینا از باج افزار BlackBasta استفاده میکنن.

Space Kook :

این گروه هم Cobalt Strike BEACON از طریق Cloudzy مستقر میکرده. پیلود BEACON ، مستقیما با IP:139[.]177[.]146[.]152 و IP:139[.]177[.]146[.]152 در ارتباط بود. زیرساخت های این گروه با زیرساخت های گروه EXOTIC LILY که در گزارشی از محققای گوگل که در مارس 2022، بعنوان IAB معرفی شده بودن، هم همپوشانی داره. در این گزارش اومده بود که این گروه با گروهای سایبری معروف روسی ، FIN12 (Mandiant) / WIZARD SPIDER (CrowdStrike) کار میکرده.

محققای Halcyon اعلام کردن که زیرساختهایی که از این گروه مشاهده کردن، فراتر از دسترسی اولیه بوده. این گروه از BUMBLEBEE برای آلوده کردن سیستم و استقرار Cobalt Strike BEACON استفاده میکنن و در ادامه از اون برای حرکات جانبی و در نهایت استقرار باج افزار استفاده میکنن.

Space Kook قبلا از باج افزار Quantum Locker استفاده میکرده اما اخیرا از Royal استفاده میکنه.

محققای Halcyon نتونستن به طور قطع تعیین کنن که آیا Space Kook و EXOTIC LILY یه گروه هستن یا اینکه Space Kook مشتری EXOTIC LILY بوده که فرضیه دوم محتملتره.

Google TAG در گزارشش یه IP منتشر کرده بود که اونو به BUMBLEBEE مرتبط کرده و محققای Halcyon اونو از طریق RDP hostname به C2P Cloudzy مرتبط کردن. در ادامه این محققا با بررسی رنج IP این Cloudzy ، تونستن 26 سرور BUMBLEBEE رو کشف کنن که تحت کنترل این گروه بوده که 20 درصد سرورهای کشف شده BUMBLEBEE از ابتدای امسال توسط این محققا بوده.

روش شناسائی:

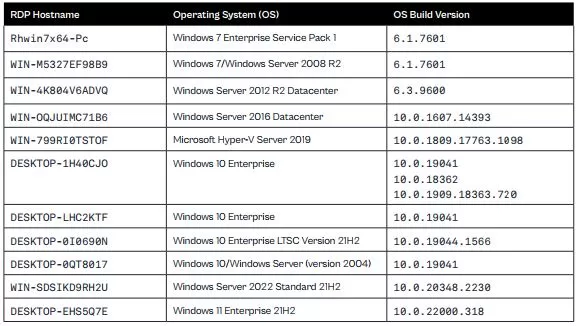

محققا اومدن یسری IoC که در حملات باج افزاری منتشر شده و افشاء نشده لیست کردن. این IoCها رو در Censys و Shodan بررسی کردن و متوجه شدن که برخی RDP hostname ها در قسمت Subject Common Name در گواهی های X.509 تکراری هستن.

این گواهی های SSL اغلب برای ایمن کردت اتصالات RDP روی پورت پیش فرض TCP 3389 استفاده میشن. بطور پبش فرض ویندوز، فیلد Subject Common Name رو برای مطابقت با server hostname ، هنگام صدور گواهیهای SSL برای RDP تنظیم میکنه.

محققا تونستن 11 مورد RDP hostname با گواهی های SSLای پیدا کنن که این گواهی ها قبلا با گروههای باج افزاری شناخته شده مرتبط بودن. یسری از این RDP hostnameها هم توسط محققینی مانند The DFIR Report, Team Cymru, و Intrinsec بعنوان IoC معرفی شدن. که کمک کرده محققا یافته های خودشون رو مبنی براینکه این RDP hostname با زیرساختهای باج افزاری در ارتباط بودن، تایید کنن.

تا اینجا محققا یسری RDP hostname پیدا کردن، از رو اونا به یسری گواهی SSL رسیدن و از این گواهی ها به یسری IP رسیدن. در این مرحله اومدن بررسی کنن که این IPها روی کدوم ISP ها توزیع شدن ، که 13 موارد زیر بوده:

- Combahton

- DR-Soft

- FranTech Solutions

- Hostwinds

- Hydra Communications

- IPXO

- Leaseweb

- MB-Ricarta

- OVH

- Rockion

- Velcom

- Router Hosting / Cloudzy

- Winstri Corporation

محققا گفتن که اولش انتظار نداشتن یه hostname یکسان رو روی ارائه دهندگان مختلف پیدا کنن.اما متوجه شدن که انگار یه فردی اومده یه ایمیجی گرفته و اونو در سرورهای مختلف کپی کرده و سرور رو تحویل داده. چطوری به این نتیجه رسیدن؟ اینا اومدن سیستم عاملهایی که در چندین سال به این RDP hostnameها اختصاص دادن رو جمع آوری کردن و دیدن یسری نسخه ها که در جدول زیر مشاهده میکنید، به اونا اختصاص داده شده.

در ادامه محققا اومدن این بررسی کنن که این ایمیجها چطوری در فضای IP شرکتهای مختلف توزیع شدن. با توجه به اینکه استقرار سریع بوده، محققا این فرضیه رو مطرح کردن که احتمالا یکی فضای IP اجاره میکنه و/یا از سرویس مسیریابی ISPها استفاده میکنه. اینا امکانپذیره چون برخی از این شرکتها در بخش بازاریابیشون خدمات لیزینگ هم دارن. مثلا IPXO در تبلیغات خودش اعلام کرده که میتونید منابع استفاده نشده IPاش رو اجاره کنید و باهاش کسب درآمد کنید یا Rockion اعلام کرده که فضای IP پرمیوم ARIN رو با قیمت کم اجاره کنید.

محققا در ابتدا فکر می کردن فرد یا نهادی که این فضای IP رو اجاره کرده یه فروشنده زیرساخت مجرمانه، بخشی از اکوسیستم باج افزاری ، شبیه به IABها یا توسعه دهدنگان باج افزار هستش. برای بررسی، محققا اومدن چندین VPS رو از ارائه دهندگان مختلف خریداری کردن.

محققا اولش این فکر میکردن که هیچکدوم از 11 تا RDP hostname بالا، در هیچکدوم از این ISPها رو پیدا نمیکنن اما اینجوری نبوده. محققا تونستن سرورهایی رو از یکی از ISPها خریداری کنن که یه موردش C2P Cloudzy بوده.بهطور دقیقتر، این hostnameها روی سرورهایی که با استفاده از سرویس RDP VPS ارائه میشن ظاهر شدن.

ظهور بازیگران بیشتر:

در ادامه محققا اومدن رو این کار کردن که آیا C2P Cloudzy فقط میزبان همین دو گروه باج افزاری بوده یا نه. برای این کار اومدن اون IPهایی که پیدا کرده بودن رو گسترده تر کردن و اومدن PDNS ها رو در یه دوره 90 روزه از اولین باری که RDP hostname ظاهر شدن، آنالیز کردن. در این بررسی متوجه شدن که گروهای مختلفی از این زیر ساخت استفاده میکنن، از گروههای تحت حمایت دولتها، گروههای مجرمانه سازمان یافته و حتی فروشنده نرم افزار جاسوسی تجاری اسرائیلیه Candiru . لیست کامل این گروهها به شرح زیر هستش:

- Chinese APT – PassCV

- Chinese APT – Operation Dragon Castling (FFRatDerivative)

- Chinese APT–APT10 (A41APT Campaign)

- Chinese APT – BlackTech/CircuitPanda

- Indian APT – Bitter

- Indian APT – Sidewinder

- Iranian APT – Oilrig/APT34

- Iranian APT – Elfin/APT33

- Iranian APT – Bohrium/RealDoll

- North Korean APT – MATA Framework

- North Korean APT– Cagey Chameleon/BlueNoroff

- North Korean APT – Konni

- North Korean APT – Kimsuky

- Pakistani APT – TransparentTribe

- Russian APT – Nobelium

- Russian APT–Turla

- Vietnamese APT – OceanLotus/APT32

- Israeli Spyware Vendor – Candiru

- Organized Crime – TA505/TrickBot/EvilCorp/Wizard Spider

- Ransomware– UNC2352 – Deployed Ryuk Ransomware

- Ransomware – FIN12 Deployed Ryuk & Blackcat Ransomware

محققا حدس می زنن که از کل سرورهایی که C2P Cloudzy ارائه میده، بین 40 تا 60 درصدشون به فعالیتهای مجرمانه اختصاص داده شده. با توجه به اینکه فعالیت C2P Cloudzy تاثیر چشمگیری روی جامعه امنیت داشته، محققا رفتن سراغ بررسی خود کسب کار C2P Cloudzy .

برریس C2P Cloudzy :

C2P Cloudzy خودش جوری تبلیغ میکنه که علاوه بر اینکه مورد علاقه افرادی هستش که علاقمند به حریم خصوصی هستن، برای بازیگران تهدید هم جذابه، یعنی خرید سرور ارزون، ناشناس و آسون . سه تا چیزی که مورد علاقه بازیگران تهدید هم هستش.

برای خرید فقط به یه ایمیل و پرداخت از طریق ارزهای دیجتال نیاز هست ،بدون نیاز به تایید هویت ، فقط نیاز هستش که ایمیل رو تایید کنید. حتی در پرداخت هم از مونرو پشتیبانی میکنه و ناشناس بودن رو بیشتر تبلیغ میکنه، چون رهگیری تراکنش های مونرو سختتر از بیت کوین و اتریوم هستش.

محققا در ادامه رفتن سراغ ، بررسی شرایط استفاده از سرویسها . در شرایطشون اومده که :

هر گونه استفاده غیرقانونی از خدمات ما برای مقاصدی از جمله: تروریسم، هرزهنگاری کودکان، هک، فیشینگ، یا ارسال هرزنامه اکیداً ممنوعه و به مقامات مربوطه ارسال میشه. ما این حق رو برای خود محفوظ میدونیم که فورا خدمات خودمون رو به حساب هایی که این بیانیه رو نقض می کنن خاتمه بدیم.

اما در بخش پایگاه دانش، C2P Cloudzy گفته که اگه سوء استفاده کنندگان یه جریمه ای بسته به شکایت دریافت شده، پرداخت کنن، میتونن از خدمات استفاده کنن. اگه VPS شما به دلیل استفاده نادرست یا سوء استفاده از قبیل مواردی مانند فیشینگ، اسپم، کودک آزاری، حمله و … تعلیق بشه، یا جریمه بین 250 تا 1000 دلاری وجود داره و یا اصلا راهی برای لغو تعلیق وجود نداره، این بستگی به نوع شکایت از شما داره.

نکته ای که هست Cloudzy با شکایات ثبت شده در IPv4 ثبت شده توسط خودش ، جدیه اما با فضای آدرسی که توسط بقیه اجاره کرده، رفتار متفاوتی داره.

Cloudzy با نام قدیمی Router Hosting ، مالک بلاک های IPv4 زیر هست:

167.88.160.0/23

167.88.164.0/23

167.88.166.0/23

167.88.168.0/23

167.88.172.0/2

Router Hosting تحت نام Hannan Nozari ثبت شده که با بررسی اونم تونست 55 بلاک با اندازه های مختلف رو شناسایی کنن. محققا ارزیابی کردن که سرویسهای RDP Cloudzy و تقریباً تمام فعالیتهای مخربی که شناسایی کردن، عمدتاً از فضای IP متعلق به سایر ارائهدهندگان خدمات اینترنتی همون ۱۲ ISP دیگه که قبلاً در این گزارش ذکر شدن، اجرا میشن و تقریباً 82٪ از آدرسهای IP استفاده شده توسط Cloudzy متعلق به سایر ISPها است.

محققا یه ایمیلی در خصوص سوء استفاده از زیرساختها به Cloudzy ارسال کردن، اما Cloudzy در ابتدا گفته که با ارائه جزییات بیشتر حساب رو تعلیق میکنه، اما بعدش گفته که با ISP که IP ازش ثبت شده تماس بگیرن و در نهایت هم گفته ترکیبی از اینارو انجام بدید.

محققا در ادامه رفتن سراغ سوابق ثبت شرکت. در ابتدا چیزی در خصوص Cloudzy پیدا نکردن اما یسری رکورد در خصوص ادغام Router Hosting پیدا کردن.

Router Hosting LLC بعنوان یه شرکت در Wyoming و در 22 مارس 2023 در آدرس 309 Coffeen Avenue STE 1200, Sheridan, WY 82801 ثبت شده. محققا متوجه شد که محل دفتر در اون آدرس، در نقشه گوگل، در یه مرکز خرید قرار داره، که در زمان نگارش این گزارش برای فروش بود. همچنین آدرس بالا در سوابق ثبت بیش از 2000 شرکت دیگه وجود داشته.

وجه اشتراک Router Hosting / Cloudzy با این شرکتها، ارتباط با Cloud Peak Law LLC هستش که یه شرکت حقوقی که خدمات نماینده قانونی و ثبت شرکت بصورت ناشناس رو ارائه میده. Andrew Pierce بعنوان «فرد مجاز» مرتبط با نماینده ثبتکننده ذکر شده و آدرس Coffeen Ave بعنوان تماس در وبسایت شرکت حقوقی ذکر شده . از این موارد محققا ارزیابی کردن که احتمالاً C2P Cloudzy فضای اداری فیزیکی واقعی در Wyoming نداره.

این آدرس در اطلاعات Whois و ASN: 14956 ثبت شده برا کمپانی که در 15 مه 2023 اختصاص داده شده هم وجود داره. بنابراین میشه به این نتیجه رسید که براساس سوابق شرکت، whois و ASN همه به یه شرکت اشاره میکنن.

همچنین در اطلاعات whois و ASN یه آدرس ایمیل دیگه ای برای گزارش تخلف درج شده. در سایت خود Cloudzy ، آدرس ایمیل برای گزارش تخلف abuse@cloudzy.com هستش اما رکوردهای whois و ASN ایمیل abuse-reports@cloudzy.com و یه شماره تلفن دیگه ، (778) 977-8246 و آدرس 1110 Palms Airport Drive, Las Vegas, NV 89119 ثبت شده.

این آدرس نوادا هم مانند آدرس Wyoming ، توسط شرکتهای دیگه هم استفاده میشه. محققا احتمال میدن که این آدرس احتمالا آدرس SmartHost LLC Nevada Data Center هستش. اینکه این شرکت از دو آدرس و تلفن مجزا استفاده میکنه، سوال برانگیزه.

محققا متوجه شدن که شماره تلفن abuse هم منحصرا متعلق به C2P Cloudzy نیست. این شماره در رکوردهای ASN مربوط به کمپانی FranTech Solutions که با نام PONYNET هم شناخته میشه، بعنوان اطلاعات تماس درج شده. این یکی از اون ISPهایی بوده که Cloudzy ازش فضای آدرس اجاره کرده بود.با reverse lookup ، محققا متوجه شدن که این شماره متعلق به Rogers Communications Canada Inc هستش.

خود شرکت PONYNET هم با دو شرکت دیگه در ارتباط هستش: ارائه دهنده سرور مجازی BuyVM و ارائه دهنده هاست BuyShared . مغز متفکر این شرکتها ، Francisco Dias هستش که با این شعار فعالیت میکنن : رویایی واقعی در صنعت VPS و میزبانی وب . نشریه New Yorker در خصوص ایشون نوشته بود که شرکتهای ایشون، میزبان چندین سایت با موضوع نئونازی و مجرمین سایبری بودن.

محققا براساس رکوردهای whois و ASN و فضای آدرس اجاره شده از FranTech Solutions ، به این نتیجه رسید که احتمالا Francisco Dias با C2P Cloudzy در ارتباط مستقیم بوده.

Cloudzy اوایل امسال، برای اینکه بتونه ASN خودش ثبت کنه، نیاز به بیش از یه ISP داشته و محققا این نظر دارن که احتمالا شرکتهای Francisco Dias این کار انجام دادن.

در مجموع، تحقیقات Halcyon در مورد سوابق ثبت شرکت ها و اینترنت نشون میده که C2P Cloudzy اخیراً خودش رو بعنوان یه شرکت آمریکایی با مالکیت مستقیم یه ASN و چندین نت بلاک ثبت کرده . Halcyon متوجه شد که این کار رو با کمک قانونی Cloud Peak و Francisco Dias انجام داده .

ایرانیه پشت C2P Cloudzy :

محققا اومدن روی افرادی که با C2P Cloudzy کار میکنن ، تمرکز کردن و متوجه شدن که افراد شاغل در این شرکت ،به نظر ترکیبی از افراد به ظاهر ساختگی و یه دفتر پر از کارمند در تهران هستن ، که بسیاری از اونا به نظر میرسه همزمان برای دو شرکت کار میکنن: شرکت آمریکایی Cloudzy و شرکت ایرانی abrNOC. بنیانگذار هر دوی اونا ، Hannan Nozari هستش که قبلا در رکوردهایی اسمش مشاهده کردیم.

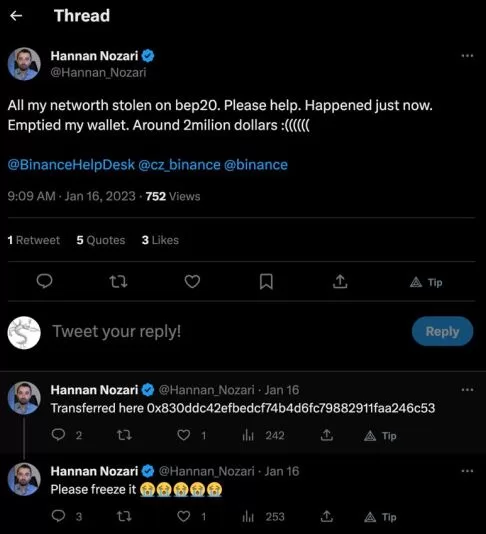

در قسمت درباره ما سایت، Hassan Nozari (نمیدونم تو گزارش حسن اشتباه تایپی یا چی) رو بعنوان کارآفرین جوان معرفی کرده که تونسته با علاقه و مهارتش در سال 2008، Router Hosting برسه. تا سال 2020 تونسته ، Router Hosting رو از یه جا به 15 دیتاسنتر مختلف در دنیا برسونه. صفحه توییتر ایشون :

ایشون علاقمند به ارزهای دیجیتال هم هستن و در این زمینه توییت هم میزنن. در ژانویه 2023 در یه توییتی اعلام کردن که 2 میلیون دلار ارز بایننس رو از دست داده.

آقای Nozari در توییتر عنوان کردن که در امارات و نیوزلند زندگی میکنن اما در Couchsurfing که سه سال پیش لاگین کردن، ادعا کردن که بعد از 15 سال زندگی در نیوزلند به تهران برگشتن. در 3 مه 2022 ایشون یه تصویر در فیسبوک منشر کردن که با تدی (سگ) در دفترشون در تهران هستن.

آقای Nozari در زمان نگارش این مقاله به عنوان مدیرعامل سایت abrNOC حضور دارن. در نتیجه میشه گفت که Nozari در ایران مستقر و یه شرکت مستقر در تهران رو اداره میکنه و همزمان شرکت آمریکایی خودش رو در Wyoming اداره میکنه.

البته فقط Nozari در دو شرکت نیست، با بررسی که محققا در لینکدین انجام دادن، متوجه شدن که 8 کارمند وجود داره که برای Cloudzy کار میکنن اما اغلبشون ساکن ایران هستن. یسری از کارمندهای Cloudzy هم که در پروفایلشون ، جایی غیر از ایران رو زدن، در دانشگاههای ایران درس خوندن.

محققا معتقدن که Cloudzy در واقع روی کاغذ وجود داره و از طریق کارکنان abrNOC اداره میشه. با بررسی بلاگ Cloudzy ، میشه فهمید که این مطالب رو یا افراد ساختگی مینویسن یا توسط کارکنان abrNOC نوشته شدن. محققا معتقدند که برخی بلاگ نویسای Cloudzy کاملا ساختگی ان، برخیشون در ایران هستن، کارمند abrNOC هستن و یا هر دو باشن.

علاوه بر کارکنان، یسری همپوشانی دیگه هم بین این دو تا شرکت وجود داره. مثلا هر دو اعلام کردن که فعالیتشون رو در سال 2008 شروع کردن. هر دو هاست و سرور مجازی ارائه میدن. لوگوی تقریبا یکسانی دارن. هر دو ادعا میکنن که از 15 مکان دنیا سرور مجازی ارائه میدن و این 15 تا جا هم در هر دوشون یکیه و البته بطور مستقیم متعلق به این دو شرکت نیست.

محققا با اطمینان بالا ارزیابی کردن که C2P Cloudzy یه قسمتی از abrNOC در خارج از ایران هستش.

جوابیه آقای Hannan Nozari در رویترز:

آقای Hannan Nozari ، در گفتگویی که از طریق لینکدین با رویترز انجام دادن، ارزیابی محققای Halcyon رو رد کردن و اعلام کردن که شرکتش نسبت به فعالیتهایی که مشتریهاش انجام میدن ،نباید مسئول شناخته بشه. چون فقط 2 درصد از اونا با نیت بد فعالیت میکنن.

ایشون گفتن که اگه شما یه کارخونه تولید چاقو داشته باشید، اگه کسی از چاقو سوء استفاده کنه، آیا شما مسئول هستید؟ به من اعتماد کنید ،منم از اون مجرمین متنفرم و هر کاری از دستم بر بیاد برای خلاص شدن از شر اونا انجام میدم.

محققای CrowdStrike که در این تحقیق حضور نداشتن، اعلام کردن که، فعالیتی از هکرهای تحت حمایت دولتها که از زیرساخت Cloudzy استفاده کرده باشن، مشاهده نکردن اما فعالیتهای مجرمانه ای رو مشاهده کردن که از زیرساختهای Cloudzy استفاده کردن.

منابع: