مایکروسافت Patch Tuesday خودش رو برای آگوست منتشر کرده و در اون به اصلاح 86 آسیب پذیری پرداخته.

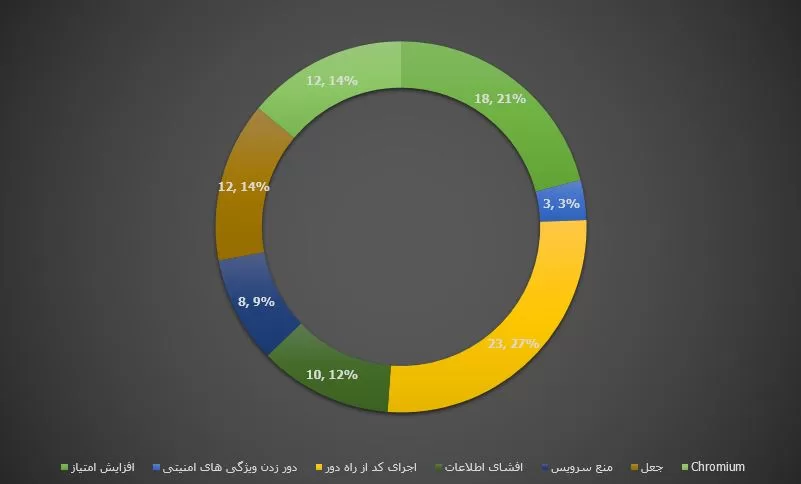

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- آسیب پذیری افزایش سطح دسترسی : 18

- دور زدن ویژگی های امنیتی : 3

- اجرای کد از راه دور : 23

- افشای اطلاعات : 10

- منع سرویس : 8

- جعل : 12

- آسیب پذیری های Microsoft Edge (Chromium) : دوازده

6 تا از این 86 آسیب پذیری ، بحرانی طبقه بندی شدن و 9 موردش شدت بالا، دو موردش شدت متوسط و بقیه هم شدت مهم تعریف شدن. در این بروزرسانی 2 زیرودی هم اصلاح شده که یکیش مرتبط با ماه قبل هستش.

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2023-35385 و CVE-2023-36911 :

آسیب پذیری در Microsoft Message Queuing و دارای امتیاز 9.8 هستش. مهاجم بدون احراز هویت امکان اجرای کد روی سرور داره. با توجه به اینکه، دستگاهی که سرویس Message Queuing روش فعاله ، تحت تاثیر این آسیب پذیری هستش، با غیر فعال کردن اون میتونید جلوی آسیب پذیری رو بگیرید اما بهترین گزینه همون بروزرسانیه. این سرویس بصورت پیش فرض روی پورت TCP:1801 فعاله. نکته جالب اینکه، روی این سرویس Message Queuing، این ماه 11 تا آسیب پذیری کشف و گزارش شده، که نشون دهنده توجه جامعه امنیتی به اون هستش.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36910 :

آسیب پذیری در Microsoft Message Queuing و دارای امتیاز 9.8 هستش. برای اکسپلویت،مهاجم با ارسال یه بسته MSMQ به سرور MSMQ ، امکان اجرای کد از راه دور داره . با توجه به اینکه، دستگاهی که سرویس Message Queuing روش فعاله ، تحت تاثیر این آسیب پذیری هستش، با غیر فعال کردن اون میتونید جلوی آسیب پذیری رو بگیرید اما بهترین گزینه همون بروزرسانیه. این سرویس بصورت پیش فرض روی پورت TCP:1801 فعاله.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-29328 و CVE-2023-29330 :

آسیب پذیری در Microsoft Teams و دارای امتیاز 8.8 هستش. مهاجم میتونه از راه دور کد اجرا کنه البته در توضیح این اجرای کد هم نوشته شده که مهاجم میتونه دسترسی به اطلاعات قربانی و توانایی تغییر اطلاعات داشته باشه. برای اکسپلویت نیازه که قربانی به جلسه Microsoft Teams مخربی که توسط مهاجم ایجاد شده ، متصل بشه، برای همین نیاز به تعامل کاربر هستش. نکته بعدی اینکه برای اکسپلویت نیاز به امتیاز خاصی هم نیست.

محصولات تحت تاثیر:

Microsoft Teams for Mac

Microsoft Teams for Android

Microsoft Teams for iOS

Microsoft Teams for Desktop

آسیب پذیری CVE-2023-36895 :

آسیب پذیری در Microsoft Outlook و دارای امتیاز 7.8 هستش. مهاجم با فریب کاربر برای باز کردن یه فایل مخرب ، میتونه کد دلخواه اجرا کنه.

محصولات تحت تاثیر:

Microsoft Office 2013 Service Pack 1

Microsoft Office 2013 RT Service Pack 1

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019 for Mac

Microsoft Office 2019

برای Microsoft Office 2019 for Mac و Microsoft Office LTSC for Mac 2021 در زمان نگارش این پست، بروزرسانی منتشر نشده.

آسیب پذیری هایی زیرودی :

توصیه ADV230003 :

این توصیه در خصوص آسیب پذیری CVE-2023-36884 هستش که ماه پیش افشاء شد و مایکروسافت اعلام کرده بود که هکرهای Storm-0978 در حملاتی ازش سوء استفاده کردن. جزییات این کمپین رو میتونید اینجا بخونید.

ماه پیش اصلاحیه ای برای اون منتشر نشد و یسری اقدامات کاهشی براش منتشر کردن که گویا اونم دور زدن. آسیب پذیری در آفیس گزارش شده بود اما با بررسی متوجه شدن که در Windows Search هستش و امتیازشم به 7.5 کاهش دادن. مهاجم با ایجاد یه سند مخرب مایکروسافت و ارسال اون به قربانی و متقاعد کردن قربانی برای باز کردن اون، میتونه کد دلخواه اجرا کنه. در حقیقت مهاجم ویژگی امنیتی Mark of the Web (MoTW) رو میتونه دور بزنه.

مایکروسافت در بروزرسانی آگوست، اعلام کرده که زنجیره آسیب پذیری که منجر به CVE-2023-36884 میشه رو اصلاح کرده، یعنی یجورایی این بروزرسانی یه اقدام کاهشی دیگه هستش و قراره اصلاحیه بعدا منتشر بشه.

محصولات تحت تاثیر:

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows Server 2012 R2

آسیب پذیری CVE-2023-38180 :

آسیب پذیری در .NET و Visual Studio و دارای امتیاز 7.5 و شدت مهم هستش. جزییات زیادی در این خصوص منتشر نشده و فقط اینکه آسیب پذیری منجر به DoS میشه.

محصولات تحت تاثیر:

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2022 version 17.2

.NET 7.0

.NET 6.0

ASP.NET Core 2.1

آسیب پذیری های مهم :

علاوه بر آسیب پذیری های بالا، یسری آسیب پذیری هم هستن که شدت مهم دارن اما امتیاز بالایی ( 8 به بالا ) دارن که اونارو هم بررسی میکنیم :

آسیب پذیری CVE-2023-35368 و CVE-2023-38185 و CVE-2023-38181 :

آسیب پذیری در Microsoft Exchange و دارای امتیاز 8.8 هستش. مهاجم با اکسپلویت این آسیب پذیری به هش Net-NTLMv2 میرسه که میتونه حملات NTLM Relay رو انجام بده. مهاجم در داخل شبکه امکان اجرای کد دلخواه رو داره.

محصولات تحت تاثیر:

Microsoft Exchange Server 2019 Cumulative Update 12

Microsoft Exchange Server 2016 Cumulative Update 23

Microsoft Exchange Server 2019 Cumulative Update 13

آسیب پذیری CVE-2023-21709 :

آسیب پذیری در Microsoft Exchange و دارای امتیاز 9.8 و شدت مهم هستش. آسیب پذیری امکان بروت فورس رو میده. مهاجم میتونه از این آسیب پذیری برای افزایش امتیاز استفاده کنه. علت اینکه امتیازش 9.8 ولی شدتش بحرانی نیست اینه که ، بروت فورس برای پسوردهای قوی جواب نمیده و با توجه به اینکه سیستم امتیازدهی CVSS این تفاوت رو نمیشه اعمال کرد و مایکروسافت از سیستم امتیازدهی اختصاصی خودش استفاده میکنه، بنابراین امتیاز 9.8 داره ولی مهم ظبقه بندی شده.

برای بروزرسانی علاوه بر نصب بروزرسانی ها باید یه اسکریپت هم اجرا بشه. مراحلی که باید طی کنید :

نصب Exchange Server 2016 August SU یا Exchange Server 2019 August SU یا نسخه های جدیدتر (اکیدا توصیه شده)

انجام یکی از کارهای زیر :

روش اتوماتیک : اسکریپت پاورشلی CVE-2023-21709.ps1 رو اجرا کنید.

یا

روش دستی : دستور زیر رو در یه پاورشل با امتیاز بالا در هر سرور اجرا کنید :

|

1 |

Clear-WebConfiguration -Filter "/system.webServer/globalModules/add[@name='TokenCacheModule']" -PSPath "IIS:\" |

برای roll-back راه حل بالا از دستور زیر استفاده کنید :

|

1 |

New-WebGlobalModule -Name "TokenCacheModule" -Image "%windir%\System32\inetsrv\cachtokn.dll" |

محصولات تحت تاثیر:

Microsoft Exchange Server 2019 Cumulative Update 12

Microsoft Exchange Server 2016 Cumulative Update 23

Microsoft Exchange Server 2019 Cumulative Update 13

آسیب پذیری CVE-2023-35388 و CVE-2023-38182 :

آسیب پذیری در Microsoft Exchange Server و امتیاز 8 و شدت مهم داره. مهاجم احرازهویت شده ، که در همون شبکه (intranet) سرور Exchange هستش، امکان اجرای کد با امتیاز NT AUTHORITY\SYSTEM رو در server mailbox از طریق PowerShell remoting session داره.

محصولات تحت تاثیر:

Microsoft Exchange Server 2019 Cumulative Update 12

Microsoft Exchange Server 2016 Cumulative Update 23

Microsoft Exchange Server 2019 Cumulative Update 13

آسیب پذیری CVE-2023-38169 :

آسیب پذیری در Microsoft OLE DB و دارای امتیاز 8.8 و شدت مهم هستش. مهاجم با فریب یه کاربر احرازهویت شده، برای اتصال به یه سرور SQL مخرب از طریق OLEDB، میتونه بسته مخرب از سرور به کلاینت ارسال کنه ، که منجر به اجرای کد روی کلاینت میشه.

محصولات تحت تاثیر:

Microsoft ODBC Driver 18 for SQL Server on Windows

Microsoft ODBC Driver 17 for SQL Server on Windows

Microsoft SQL Server 2019

Microsoft ODBC Driver 18 for SQL Server on MacOS

Microsoft ODBC Driver 17 for SQL Server on Linux

Microsoft SQL Server 2022

Microsoft ODBC Driver 17 for SQL Server on MacOS

Microsoft ODBC Driver 18 for SQL Server on Linux

Microsoft OLE DB Driver 18 for SQL Server

Microsoft OLE DB Driver 19 for SQL Server

آسیب پذیری CVE-2023-36891 و CVE-2023-36892 :

آسیب پذیری در Microsoft SharePoint Server و دارای امتیاز 8 و شدت مهم هستش. مهاجم احرازهویت شده که پرمیشن ایجاد صفحه رو داره، امکان جعل رو داره. مهاجم میتونه به اطلاعات قربانی دسترسی داشته باشه و اونارو تغییر بده. مهاجم میتونه اسکریپتهای خودش رو با فریب کاربر به کلیک روی لینکی که منجر به حمله XSS میشه، اجرا کنه.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

آسیب پذیری CVE-2023-36882 :

آسیب پذیری در Microsoft WDAC OLE DB provider for SQL Server و دارای امتیاز 8.8 و شدت مهم هستش. مهاجم با فریب کاربر احرازهویت شده برای اتصال به یه سرور مخرب SQL ، از طریق یه درایور اتصال مانند ODBC و/یا OLEDB ، باعث ارسال بسته های مخرب از سرور به کاربر و در نتیجه میتونه کد دلخواه روش اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-35387 :

آسیب پذیری در درایور Windows Bluetooth A2DP و دارای امتیاز 8.8 و شدت مهم هستش. مهاجم با فریب کاربر برای اتصال به دستگاه بلوتوث مهاجم، میتونه امتیاز خودش رو به SYSTEM افزایش بده.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 11 Version 21H2

Windows 11 Version 21H2

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-35381:

آسیب پذیری در Windows Fax Service و دارای امتیاز 8.8 و شدت مهم هستش. مهاجم امکان اجرای کد با فریب کاربر برای باز کردن یه فایل مخرب رو داره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل بروزرسانی های این ماه :

| CVE | Title | Severity |

| CVE-2023-35385 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical |

| CVE-2023-36910 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical |

| CVE-2023-36911 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical |

| CVE-2023-29328 | Microsoft Teams Remote Code Execution Vulnerability | Critical |

| CVE-2023-29330 | Microsoft Teams Remote Code Execution Vulnerability | Critical |

| CVE-2023-36895 | Microsoft Outlook Remote Code Execution Vulnerability | Critical |

| CVE-2023-20569 * | AMD: CVE-2023-20569 Return Address Predictor | Important |

| CVE-2023-35390 | .NET Core Remote Code Execution Vulnerability | Important |

| CVE-2023-36899 | .NET Framework Elevation of Privilege Vulnerability | Important |

| CVE-2023-36873 | .NET Framework Spoofing Vulnerability | Important |

| CVE-2023-35391 | ASP.NET Core and Visual Studio Information Disclosure Vulnerability | Important |

| CVE-2023-38178 | ASP.NET Denial of Service Vulnerability | Important |

| CVE-2023-38180 | ASP.NET Denial of Service Vulnerability | Important |

| CVE-2023-36881 | Azure Apache Ambari Spoofing Vulnerability | Important |

| CVE-2023-38188 | Azure Apache Hadoop Spoofing Vulnerability | Important |

| CVE-2023-35393 | Azure Apache Hive Spoofing Vulnerability | Important |

| CVE-2023-36877 | Azure Apache Oozie Spoofing Vulnerability | Important |

| CVE-2023-38176 | Azure Arc-Enabled Servers Elevation of Privilege Vulnerability | Important |

| CVE-2023-36869 | Azure DevOps Server Spoofing Vulnerability | Important |

| CVE-2023-35394 | Azure HDInsight Jupyter Notebook Spoofing Vulnerability | Important |

| CVE-2023-38170 | HEVC Video Extensions Remote Code Execution Vulnerability | Important |

| CVE-2023-35389 | Microsoft Dynamics 365 On-Premises Remote Code Execution Vulnerability | Important |

| CVE-2023-38157 | Microsoft Edge (Chromium-based) Security Feature Bypass Vulnerability | Important |

| CVE-2023-36896 | Microsoft Excel Remote Code Execution Vulnerability | Important |

| CVE-2023-35368 | Microsoft Exchange Remote Code Execution Vulnerability | Important |

| CVE-2023-21709 | Microsoft Exchange Server Elevation of Privilege Vulnerability | Important |

| CVE-2023-35388 | Microsoft Exchange Server Remote Code Execution Vulnerability | Important |

| CVE-2023-38182 | Microsoft Exchange Server Remote Code Execution Vulnerability | Important |

| CVE-2023-38185 | Microsoft Exchange Server Remote Code Execution Vulnerability | Important |

| CVE-2023-38181 | Microsoft Exchange Server Spoofing Vulnerability | Important |

| CVE-2023-35376 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-35377 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-36909 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-36912 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-38172 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-38254 | Microsoft Message Queuing Denial of Service Vulnerability | Important |

| CVE-2023-35383 | Microsoft Message Queuing Information Disclosure Vulnerability | Important |

| CVE-2023-36913 | Microsoft Message Queuing Information Disclosure Vulnerability | Important |

| CVE-2023-35371 | Microsoft Office Remote Code Execution Vulnerability | Important |

| CVE-2023-35372 | Microsoft Office Visio Remote Code Execution Vulnerability | Important |

| CVE-2023-36865 | Microsoft Office Visio Remote Code Execution Vulnerability | Important |

| CVE-2023-36866 | Microsoft Office Visio Remote Code Execution Vulnerability | Important |

| CVE-2023-38169 | Microsoft OLE DB Remote Code Execution Vulnerability | Important |

| CVE-2023-36893 | Microsoft Outlook Spoofing Vulnerability | Important |

| CVE-2023-36890 | Microsoft SharePoint Server Information Disclosure Vulnerability | Important |

| CVE-2023-36894 | Microsoft SharePoint Server Information Disclosure Vulnerability | Important |

| CVE-2023-36891 | Microsoft SharePoint Server Spoofing Vulnerability | Important |

| CVE-2023-36892 | Microsoft SharePoint Server Spoofing Vulnerability | Important |

| CVE-2023-36882 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important |

| CVE-2023-38175 | Microsoft Windows Defender Elevation of Privilege Vulnerability | Important |

| CVE-2023-35379 | Reliability Analysis Metrics Calculation Engine (RACEng) Elevation of Privilege Vulnerability | Important |

| CVE-2023-36898 | Tablet Windows User Interface Application Core Remote Code Execution Vulnerability | Important |

| CVE-2023-36897 | Visual Studio Tools for Office Runtime Spoofing Vulnerability | Important |

| CVE-2023-35387 | Windows Bluetooth A2DP driver Elevation of Privilege Vulnerability | Important |

| CVE-2023-36904 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important |

| CVE-2023-36900 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important |

| CVE-2023-36906 | Windows Cryptographic Services Information Disclosure Vulnerability | Important |

| CVE-2023-36907 | Windows Cryptographic Services Information Disclosure Vulnerability | Important |

| CVE-2023-35381 | Windows Fax Service Remote Code Execution Vulnerability | Important |

| CVE-2023-36889 | Windows Group Policy Security Feature Bypass Vulnerability | Important |

| CVE-2023-35384 | Windows HTML Platforms Security Feature Bypass Vulnerability | Important |

| CVE-2023-36908 | Windows Hyper-V Information Disclosure Vulnerability | Important |

| CVE-2023-35359 | Windows Kernel Elevation of Privilege Vulnerability | Important |

| CVE-2023-35380 | Windows Kernel Elevation of Privilege Vulnerability | Important |

| CVE-2023-38154 | Windows Kernel Elevation of Privilege Vulnerability | Important |

| CVE-2023-35382 | Windows Kernel Elevation of Privilege Vulnerability | Important |

| CVE-2023-35386 | Windows Kernel Elevation of Privilege Vulnerability | Important |

| CVE-2023-38184 | Windows Lightweight Directory Access Protocol (LDAP) Remote Code Execution Vulnerability | Important |

| CVE-2023-38186 | Windows Mobile Device Management Elevation of Privilege Vulnerability | Important |

| CVE-2023-35378 | Windows Projected File System Elevation of Privilege Vulnerability | Important |

| CVE-2023-36914 | Windows Smart Card Resource Management Server Security Feature Bypass Vulnerability | Important |

| CVE-2023-36903 | Windows System Assessment Tool Elevation of Privilege Vulnerability | Important |

| CVE-2023-36876 | Windows Task Scheduler Elevation of Privilege Vulnerability | Important |

| CVE-2023-36905 | Windows Wireless Wide Area Network Service (WwanSvc) Information Disclosure Vulnerability | Important |

| CVE-2023-38167 | Microsoft Dynamics Business Central Elevation Of Privilege Vulnerability | Important |

| CVE-2023-4068 * | Type Confusion in V8 | High |

| CVE-2023-4069 * | Type Confusion in V8 | High |

| CVE-2023-4070 * | Type Confusion in V8 | High |

| CVE-2023-4071 * | Heap buffer overflow in Visuals | High |

| CVE-2023-4072 * | Out of bounds read and write in WebGL | High |

| CVE-2023-4073 * | Out of bounds memory access in ANGLE | High |

| CVE-2023-4074 * | Use after free in Blink Task Scheduling | High |

| CVE-2023-4075 * | Use after free in Cas | High |

| CVE-2023-4076 * | Use after free in WebRTC | High |

| CVE-2023-4077 * | Insufficient data validation in Extensions | Medium |

| CVE-2023-4078 * | Inappropriate implementation in Extensions | Medium |

منابع: