مایکروسافت Patch Tuesday خودش رو برای سپتامبر منتشر کرده و در اون به اصلاح 64 آسیب پذیری پرداخته.

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- آسیب پذیری افزایش سطح دسترسی : 18

- دور زدن ویژگی های امنیتی : 2

- اجرای کد از راه دور : 22

- افشای اطلاعات : 10

- منع سرویس : 3

- جعل : 2

- XSS : سه مورد

- آسیب پذیری های Microsoft Edge (Chromium) : چهار مورد

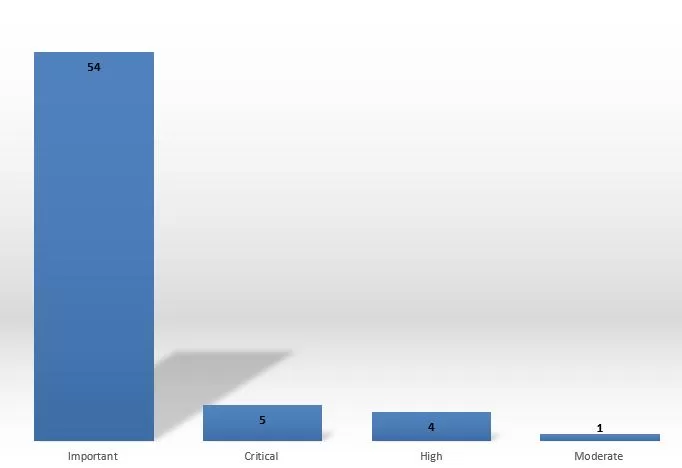

5 تا از این 64 آسیب پذیری ، بحرانی طبقه بندی شدن و چهار موردش شدت بالا، یه موردش شدت متوسط و بقیه هم شدت مهم تعریف شدن. در این بروزرسانی 2 زیرودی هم اصلاح شده .

مایکروسافت همپنین یسری ویژگی امنیت جدید به SMB اضافه کرده که ، انتهای پست بهش پرداختیم.

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2023-38148 :

آسیب پذیری در Internet Connection Sharing (ICS) و دارای امتیاز 8.8 هستش. مهاجم بدون احراز هویت و مجاور شبکه ، با ارسال بسته های مخرب شبکه به سرویس ICS میتونه این آسیب پذیری رو اکسپلویت و کد دلخواه اجرا کنه. برای اکسپلویت مهاجم باید در همون شبکه باشه و همچنین این سرویس باید روی سیستم قربانی فعال باشه (بطور پیش فرض فعال نیست).

محصولات تحت تاثیر:

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

آسیب پذیری CVE-2023-29332 :

آسیب پذیری در سرویس Microsoft Azure Kubernetes و دارای امتیاز 7.5 هستش. مهاجم راه دور و بدون احرازهویت، امکان افزایش امتیاز به Cluster Administrator داره. برای اکسپلویت نیازی به تعامل کاربر نداره و پیچیدگی کمی داره.

برای محافظت از منابعتون در برابر این آسیب پذیری ، مایکروسافت پیشنهاد داده :

- ارتقاء ایمیج AKS node ، تا بدون تغییر نسخه Kubernetes ، اصلاحیه رو دریافت کنید.

- ارتقاء نسخه ی AKS cluster به نسخه جدید، که باعث میشه node image رو هم به نسخه نهایی بروز کنه.

همچنین توصیه شده، برای گرفتن بروزرسانی های بعدی ، بروزرسانی خودکار node image رو برای Azure Kubernetes Resources فعال کنن که برای این کار میتونید از این راهنما استفاده کنید.

محصولات تحت تاثیر :

Azure Kubernetes Service

آسیب پذیری CVE-2023-36792 و CVE-2023-36793 و CVE-2023-36796 :

آسیب پذیری در Visual Studio و دارای امتیاز 7.8 هستش. مهاجم با فریب کاربر برای دانلود و اجرای یه فایل پکیج مخرب، میتونه کد دلخواه در سیستم اجرا کنه.

محصولات تحت تاثیر:

Microsoft .NET Framework 3.5.1

Microsoft .NET Framework 3.5

Microsoft .NET Framework 2.0 Service Pack 2

Microsoft .NET Framework 3.0 Service Pack 2

Microsoft .NET Framework 4.6.2

Microsoft .NET Framework 4.8.1

Microsoft .NET Framework 4.8

Microsoft .NET Framework 4.7

Microsoft .NET Framework 4.7.1

Microsoft .NET Framework 4.7.2

Microsoft Visual Studio 2022 version 17.7

.NET 7.0

.NET 6.0

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2019 version 16.11

Microsoft Visual Studio 2022 version 17.2

Microsoft Visual Studio 2017 version 15.9

آسیب پذیری های زیرودی و اکسپلویت شده :

در بروزرسانی این ماه مایکروسافت، دو آسیب پذیری زیرودی هم اصلاح شدن.

آسیب پذیری CVE-2023-36761 :

آسیب پذیری در Microsoft Word و دارای امتیاز 6.2 هستش. آسیب پذیری هم افشاء شده و هم در حملات مورد اکسپلویت قرار گرفته. مهاجم میتونه با این آسیب پذیری ، هش NTLM رو بدست بیاره که تو حملات NTLM relay میتونه استفاده بشه. نکته کنکوری اینکه Preview Pane هم جزء بردار حمله هستش.

محصولات تحت تاثیر:

Microsoft Word 2013 Service Pack 1

Microsoft Word 2013 RT Service Pack 1

Microsoft Word 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2023-36802 :

آسیب پذیری در سرویس Microsoft Streaming و دارای امتیاز 7.8 هستش. مهاجم با اکسپلویت این آسیب پذیری امکان افزایش امتیاز به SYSTEM داره.

محصولات تحت تاثیر:

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری ها مهم :

علاوه بر موارد بالا، یسری آسیب پذیری هم در این بروزرسانی اصلاح شدن که امتیاز بالایی دارن و ممکنه مورد توجه هکرها قرار بگیره :

آسیب پذیری CVE-2023-36771 و CVE-2023-36772 و CVE-2023-36773 و CVE-2023-36770 :

آسیب پذیری در 3D Builder و دارای امتیاز 7.8 هستش. مهاجم با ارسال فایل مخرب و ترغیب کاربر برای باز کردنش، میتونه این آسیب پذیری رو اکسپلویت و کد دلخواه اجرا کنه. این بروزرسانی توسط Microsoft Store بروز میشه، اگه بروزرسانی رو در این سرویس غیرفعال کردید، دیگه بروزرسانی رو ندارید و همچنان تحت تاثیر آسیب پذیری هستید.

آسیب پذیری CVE-2023-36739 و CVE-2023-36740 و CVE-2023-36760 :

آسیب پذیری در 3D Viewer و دارای امتیاز 7.8 هستش. مهاجم با ارسال فایل مخرب و فریب کاربر برای باز کردنش، میتونه کد دلخواه اجرا کنه.

- آسیب پذیری CVE-2023-36739 و CVE-2023-36740 ، مولفه ی FBX در 3D Viewer رو تحت تاثیر قرار میده.

- آسیب پذیری CVE-2023-36760 ، مولفه ی 3MF در 3D Viewer رو تحت تاثیر قرار میده.

این بروزرسانی توسط Microsoft Store بروز میشه، اگه بروزرسانی رو در این سرویس غیرفعال کردید، دیگه بروزرسانی رو ندارید و همچنان تحت تاثیر آسیب پذیری هستید.

بطور خلاصه نسخه نهایی 7.2307.27042.0 و بعدترش هست که با دستور پاورشلی زیر میتونید بررسی کنید که بروزرسانی رو دریافت کردید یا نه :

|

1 |

Get-AppxPackage -Name Microsoft.Microsoft3DViewer |

آسیب پذیری CVE-2023-36765 :

آسیب پذیری در Microsoft Office و دارای امتیاز 7.8 هستش. مهاجم با اکسپلویت آسیب پذیری، امتیازش رو به SYSTEM افزایش میده.

محصولات تحت تاثیر:

Microsoft Office 2019

آسیب پذیری CVE-2023-36764 :

آسیب پذیری در Microsoft SharePoint Server و دارای امتیاز 8.8 هستش. مهاجم امکان افزایش امتیاز به Administrator داره. برای اکسپلویت مهاجم باید حداقل امتیاز Site Member رو داشته باشه. مهاجم با ایجاد صفحات ASP.NET با declarative markup مخرب، امکان اکسپلویت این آسیب پذیری رو داره.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2023-38139 و CVE-2023-38141 و CVE-2023-38142 و CVE-2023-38150 :

آسیب پذیری در Windows Kernel و دارای امتیاز 7.8 هستش. مهاجم با اکسپلویت این آسیب پذیری میتونه امتیازش رو به SYSTEM افزایش بده. آسیب پذیری توسط Google Project Zero کشف و گزارش شده.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-38146 :

آسیب پذیری در Windows Themes و دارای امتیاز 8.8 هستش. مهاجم با فریب کاربر برای لوود یه فایل Windows Themes روی سیستمی که به SMB share تحت کنترل مهاجم متصله، میتونه کد دلخواه اجرا کنه.

محصولات تحت تاثیر:

Windows 11 Version 22H2

Windows 11 version 21H2

ویژگی امنیتی جدید روی SMB :

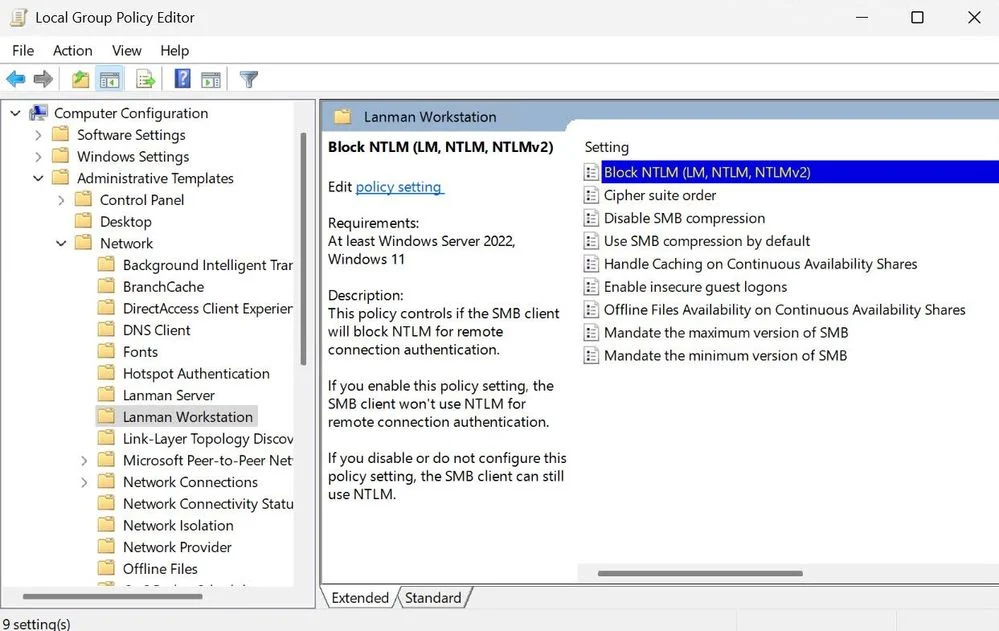

مایکروسافت یه ویژگی جدیدی هم به ویندوز 11 اضافه کرده که ادمین ها میتونن با استفاده از اون، NTLM رو روی SMB مسدود کنن و در نتیجه جلوی حملاتی مانند pass-the-hash و NTLM relay و کرک پسورد رو بگیرن.

این ویژگی جدید رویکرد قدیمی که در اون مذاکرات (negotiation) احرازهویت Kerberos و NTLM با سرور مقصد که توسط Windows SPNEGO ارائه میشد رو تغییر میده.

هنگام اتصال به remote SMB share ، ویندوز سعی میکنه مذاکرات احرازهویت با یه کامپیوتر راه دور رو با یه NTLM challenge response انجام بده. مشکل اینجاست که این NTLM challenge response حاوی پسورد کاربری هستش که وارد سیستم شده و میخواد به SMB وصل بشه و در نتیجه میشه بدستش آورد و در حملاتی مانند NTLM Relay یا pass-the-hash بعنوان کاربر لاگین کرد یا کرکش کرد و پسورد بدون هش رو بدست آورد.

ویژگی جدید، NTLM روی SMB رو مسدود میکنه و در نتیجه اجازه نمیده این پسورد هش شده منتقل بشه.

یکی از مزیت های این ویژگی اینه که نیاز نیست دیگه بطور کامل NTLM رو روی سیستم عامل غیر فعال کنید. برای مشاهده و استفاده از این ویژگی ، میتونید از این راهنما استفاده کنید.

همچنین قراره در نسخه بعدی Windows Insider ،ادمینها امکان مسدود کردن SMB NTLM به سرورهای خاص رو ،با لیست مجاز کنترل کنن.

یه ویژگی جدید دیگه که در این نسخه اعمال شده امکان مسدود کردن نسخه های قدیمی SMB در سازمان هستش که امکان مسدود کردن اتصال سیستمهای قدیمی و ناامن ویندوز رو فراهم میکنه.

منابع