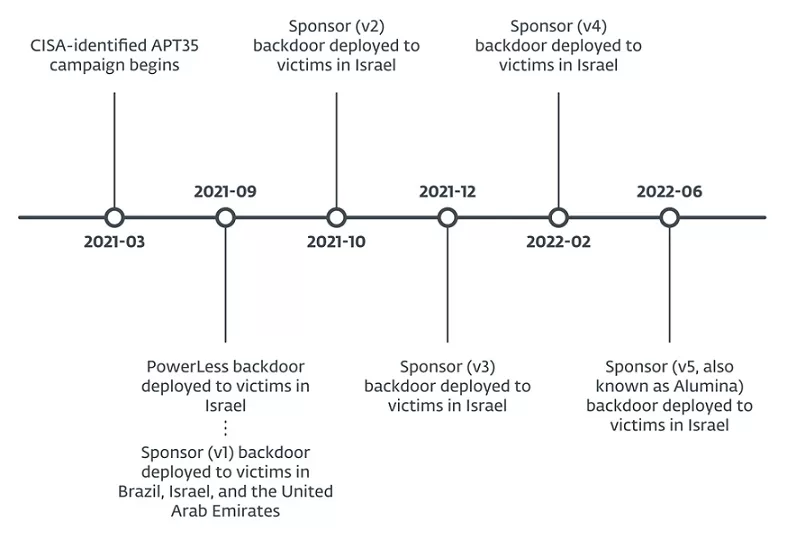

در این پست به بررسی گزارش محققای ESET در خصوص یه APT ایرانی که از یه بدافزار جدید بنام Sponsor در کمپین هاشون استفاده کردن، پرداختیم.

این کمپین مرتبط با Ballistic Bobcat هستش که اهدافی رو در برزیل، اسرائیل و امارات هدف قرار داده.

نمونه بدافزاری که محققا بررسی کردن، روی یه سیستم اسرائیلی در مه 2022 کشف شده. با بررسی متوجه شدن که بدافزار یه بکدور هستش که توسط گروه Ballistic Bobcat مستقر شده.

گروه Ballistic Bobcat که با نامهای APT35/APT42 یا Charming Kitten یا TA453 یا PHOSPHORUS هم شناخته میشه، یه APT هستش که به دولت ایران نسبت دادن و عموما سازمانهای آموزشی، دولتی، مراقبت های بهداشتی ، حقوق بشر و روزنامه نگاران رو هدف قرار میده. عمدتا در اسرائیل، خاورمیانه و آمریکا فعاله. مثلا در زمان همه گیری ، سازمان بهداشت جهانی و داروسازی Gilead رو هک کرده بودن.

محققا اعلام کردن که همپوشانی بین کمپین های Ballistic Bobcat و نسخه های بکدور Sponsor نشون دهنده یه الگوی مشخص از توسعه و استقرار ابزار و کمپین های هدفمند محدود این گروه داره.

محققا چهار نسخه دیگه از این بکدور رو کشف کردن که حداقل 34 قربانی در برزیل، اسرائیل و امارات داشته.

دسترسی اولیه:

Ballistic Bobcat معمولا اینترنت رو برای پیدا کردن سرورهای آسیب پذیر Microsoft Exchange اسکن میکنه و در صورتیکه موردی پیدا کنه، اونارو اکسپلویت و دسترسی اولیه ایجاد میکنه. با این حال، بسیاری از 34 قربانی این گروه رو میشه بعنوان قربانی های فرصت طلبانه در نظر گرفت تا قربانی های از پیش انتخاب شده یا قربانی هایی که روشون تحقیق و بررسی انجام شده ، چون این گروه ، با تکنیک اسکن و اکسپلویت، تنها تهدیدی نبوده که در این سیستم ها حضور داشته.

محققا فعالیت های Ballistic Bobcat رو به دلیل استفاده از بکدور Sponsor ، کمپین Sponsoring Access گذاشتن.

بکدور Sponsor ، از فایلهای پیکربندی که توسط اسکریپتهای batch ایجاد میشن، استفاده میکنه. فایلهای پیکربندی و اسکریپتها هر دو فایلهای بی ضرری هستن ، تا بتونن اسکن محصولات امنیتی رو دور بزنن. این رویکرد ماژولار، رویکردیه که این تیم در دو سال و نیم گذشته اغلب استفاده کرده و موفقیتی نسبی هم داشته. همچنین این گروه از ابزارهای متن باز، در سیستم های آلوده شده هم استفاده میکنه که در ادامه بهمراه بکدور بررسی میشن.

قربانیان :

این کمپین همونطور که گفته شد، 34 قربانی داشته که تقریبا همه قربانی ها در اسرائیل بودن. فقط دو موردشون در کشورهای دیگه بودن ، که یکیش یه شرکت پزشکی و اپراتور بیمه سلامت در برزیل بوده و یکیش هم یه شرکت نامشخص در امارات بوده.

جدول زیر قربانیان مستقر در اسرائیل رو نشون میده :

| صنعت | جزییات |

| خودرو | یه شرکت خودروسازی متخصص در زمینه تغییرات سفارشی

یه شرکت تعمیر و نگهداری خودرو |

| ارتباطات | یه شرکت رسانه دولتی اسرئیلی |

| مهندسی | یه شرکت مهندسی عمران

یه شرکت مهندسی محیط زیست یه شرکت طراحی معماری |

| خدمات مالی | یه شرکت خدمات مالی که در زمینه مشاوره سرمایه گذاری فعالیت داره.

یه شرکت که در زمینه حق مالکیت فعالیت داره |

| مراقبت های بهداشتی | ارائه دهنده مراقبت های بهداشتی |

| بیمه | یه شرکت بیمه که یه مارکت بیمه رو مدیریت میکنه

یه شرکت بیمه تجاری |

| حقوقی | یه شرکت که در زمینه حقوق پزشکی فعالیت داره. |

| تولید | یه شرکت تولید کننده لوازم الکترونیکی

شرکت تولید کننده محصولات فلزی شرکت چندملیتی در زمینه فناوری |

| خرده فروشی | یه خرده فروش محصولات غذایی

یه خرده فروش الماس چند ملیتی یه خرده فروش محصولات مراقبت از پوست یه فروشنده و نصاب پنجره تامین کننده تجهیزات الکترونیکی جهانی یه تامین کننده کنترل دسترسی فیزیکی |

| فناوری | یه شرکت ارائه دهنده خدمات IT

یه شرکت ارائه دهنده راه حل های IT |

| مخابرات | یه شرکت مخابراتی |

| نامشخص | چندین سازمان نامشخص |

انتسابات:

در آگوست 2021، یه شرکت اسرائیلی که در بالا بهش با عنوان شرکتی که یه بازار بیمه رو مدیریت میکنه، مشخص شده، توسط ابزارهایی که CISA در نوامبر 2021 به گروه Ballistic Bobcat نسبت داده شده بود، هک شد. IOCهایی که محققا در این هک مشاهده کردن عبارتند از :

- MicrosoftOutlookUpdateSchedule

- MicrosoftOutlookUpdateSchedule.xml

- GoogleChangeManagement

- GoogleChangeManagement.xml

ابزارهای Ballistic Bobcat ، با همون سرور C2 که در گزارش CISA اومده بود، IP:162.55.137[.]20 در ارتباط بودن.

در سپتامبر همون سال، همون قربانی ، نسخه بعدی ابزارهای Ballistic Bobcat رو دریافت کرده، از جمله بکدور PowerLess و ابزارهای مرتبط با اون. IoCهایی که محققا مشاهده کردن:

|

1 2 3 |

http://162.55.137[.]20/gsdhdDdfgA5sS/ff/dll.dll windowsprocesses.exe http://162.55.137[.]20/gsdhdDdfgA5sS/ff/windowsprocesses.exe |

در 18 نوامبر2021 ، این گروه ابزار دیگه ای (Plink) که در گزارش CISA هم اومده بود، با عنوان MicrosoftOutLookUpdater.exe روی سیستم قربانی مستقر کرد. ده روز بعدش هم بدافزار Merlin که در زبان GO نوشته شده رو با عنوان googleUpdate.exe و به همون سبکی که در گزارش CISA اومده بود رو ، مستقر کرد.

بدافزار Merlin ، یه Meterpreter reverse shell رو اجرا کرد که به سرور جدید C2 با IP:37.120.222[.]168:80 متصل میشد. در 12 دسامبر، این reverse shell ، یه فایل batch با نام install.bat رو دریافت و اجرا کرد که نتیجه اش ، نسخه سوم و جدید بکدور Sponsor بود.

آنالیز فنی:

دسترسی اولیه:

محققا براساس تله متری، تونستن برای 23 مورد از 34 قربانی، دسترسی اولیه رو با استفاده از اکسپلویت آسیب پذیری CVE-2021-26855 که برای Microsoft Exchange ، و در گزارش های CISA و PowerLess هم اومده بود رو، تعیین کنن.

برای 16 مورد از 34 قربانی، به نظر میرسه که فقط Ballistic Bobcat دسترسی به سیستم نداشته و بازیگران تهدید دیگه ای هم حضور داشتن. این میتونه نشون دهنده رفتار اسکن و اکسپلویت این گروه به جای انتخاب هدفمند و از پیش انتخاب شده باشه.

ابزارها:

ابزارهای متن باز:

این گروه در کمپین Sponsoring Access از یسری ابزارهای متن باز استفاده کرده که در جدول زیر قابل مشاهده هستش :

| ابزار | عملکرد |

| host2ip.exe | یه hostname رو به یه آدرس IP در یه شبکه محلی نگاشت میکنه. |

| CSRSS.EXE | RevSocks یه ابزار reverse tunnel |

| mi.exe | میمیکتز، که نام اصلیش midongle.exe و با پکر Armadillo PE پک شده. |

| gost.exe | GO Simple Tunnel (GOST) ، یه ابزار تانلینگ که در GO نوشته شده |

| chisel.exe | Chisel ، یه TCP/UDP تونل روی HTTP با استفاده از SSH |

| csrss_protected.exe | RevSocks ، با نسخه تریال Enigma Protector software ، محافظت میشه. |

| plink.exe | Plink (PuTTY Link) ، یه ابزار کامند لاینی برای ارتباطات |

| WebBrowserPassView.exe | یه ابزار بازیابی پسوردهای ذخیره شده در مرورگرها |

| sqlextractor.exe | ابزاری برای کار و استخراج داده از دیتابیس های SQL |

| procdump64.exe | ProcDump ، یه ابزار خط فرمانی مرتبط با Sysinternals که برای نظارت بر برنامه ها و ایجاد crash dump استفاده میشه. |

فایلهای Batch :

Ballistic Bobcat قبل از استقرار بکدور Sponsor ، یسری فایل Batch در سیستم قربانی مستقر میکنه که مسیرهاشون رو در زیر میبینید :

|

1 2 3 4 |

C:\inetpub\wwwroot\aspnet_client\Install.bat %USERPROFILE%\Desktop\Install.bat %WINDOWS%\Tasks\Install.bat |

محققا نتونستن این فایلها رو بدست بیارن، اما معتقدن که اونا فایلهای بی ضرری هستن که یسری فایل کانفیگ ایجاد میکنن که بکدور برای اجرا، بهشون نیاز داره. یسری از نام های فایلهای پیکربندی که در زیر مشاهده میکنید، از داخل بکدور Sponsor گرفته شدن :

|

1 2 3 4 |

config.txt node.txt error.txt Uninstall.bat |

بکدور Sponsor :

این بکدور در زبان سی پلاس و با PDB و timestamp زمان کامپایل مطابق با جدول زیر ، توسعه داده شده. (version توسط محققین موقع رهگیری بکدور داده شده و Internal version نسخه ایه که توسط محققین برای بکدور داده شده. این کار برای سهولت مقایسه و تحقیق و رهگیری بکدور انجام شده)

| Version | Internal version | Compilation timestamp | PDB |

| 1 | 1.0.0 | 2021-08-29 09:12:51 | D:\Temp\BD_Plus_Srvc\Release\BD_Plus_Srvc.pdb |

| 2 | 1.0.0 | 2021-10-09 12:39:15 | D:\Temp\Sponsor\Release\Sponsor.pdb |

| 3 | 1.4.0 | 2021-11-24 11:51:55 | D:\Temp\Sponsor\Release\Sponsor.pdb |

| 4 | 2.1.1 | 2022-02-19 13:12:07 | D:\Temp\Sponsor\Release\Sponsor.pdb |

| 5 | 1.2.3.0 | 2022-06-19 14:14:13 | D:\Temp\Alumina\Release\Alumina.pdb |

برای اجرای اولیه بکدور، Sponsor نیاز به آرگومان داره و بدون دادن آرگومانها برنامه از اجرا خارج میشه. این تکنیکی برای دور زدن محصولات امنیتی هستش. اگه این آرگومان به بکدور داده بشه و با موفقیت اجرا بشه، یه سرویس بنام SystemNetwork (در نسخه 1) و Update (در بقیه نسخه ها) ایجاد میکنه. Startup Type سرویس رو روی Automatic ، اجرا رو روی اجرای Sponsor و دسترسی کامل بهش میده. در نهایت این سرویس رو اجرا میکنه.

خب در این مرحله، Sponsor بعنوان یه سرویس اجرا میشه، و سراغ فایلهای پیکربندی خودش، که بالا اشاره شد، میره. دنبال فایلهای config.txt و node.txt در دایرکتوری جاری میگرده و اگه پیدا نکرد، سرویس رو متوقف و از اجرا خارج میشه.

پیکربندی بکدور:

پیکربندی بکدور که در فایل config.txt قرار داره، شامل دو فیلد هستش :

- فاصله زمانی برای بروزرسانی که بصورت ثانیه درج شده و برای اتصال دوره ای به C2 و گرفتن دستورات استفاده میشه.

- لیستی از سرورهای C2 که در باینری بکدور بهشون relays میگن.

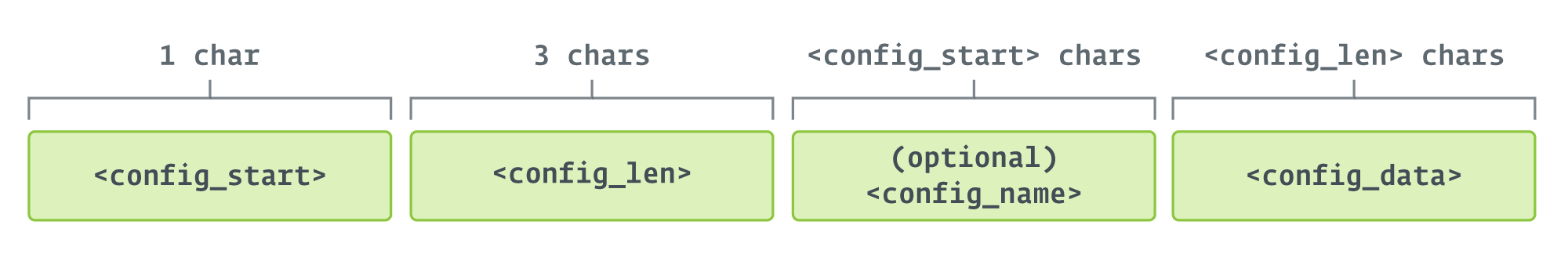

سرورهای C2 با RC4 رمز شدن و کلیدشم در خط اول فایل config.txt قرار گرفته. شکل زیر نشون دهنده یه فیلد پیکربندی در فایل config.txt هستش.

- config_start : برای مشخص کردن طول config_name استفاده میشه و اگه موردی نباشه صفره. بکدور ازش برای دونستن اینکه config_data از کجا شروع میشه، استفاده میکنه.

- config_len : طول config_data

- config_name : اختیاری، شامل نامی که به فیلد پیکربندی داده میشه.

- config_data : خوده پیکربندی، سرورهای C2 رمز میشن اما بقیه موارد نه.

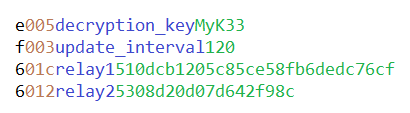

در شکل زیر یه نمونه فرضی از فیلدهای پیکربندی در فایل config.txt رو مشاهده میکنید.

دو فیلد آخر در config.txt ، با RC4 رمز شدن، که از نمایش رشته ای هش SHA-256 از کلید رمزگشایی ، بعنوان کلید رمزنگاری استفاده میشه. ما میتونیم ببینیم که بایتهای رمز شده بصورت کد هگز ASCII ذخیره شدن.

جمع آوری اطلاعات میزبان:

بکدور اطلاعاتی سیستمی که روش در حال اجراست رو جمع آوری میکنه و به سرور C2 ارسال میکنه و یه node ID براش دریافت میکنه و در فایل node.txt مینویسه. جدول زیر نشون دهنده کلیدهای رجیستری که بکدور برای جمع آوری اطلاعات ازش استفاده میکنه و نمونه داده های جمع آوری شده رو نمایش میده:

| Registry key | Value | Example |

| HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters | Hostname | D-835MK12 |

| HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TimeZoneInformation | TimeZoneKeyName | Israel Standard Time |

| HKEY_USERS\.DEFAULT\Control Panel\International | LocaleName | he-IL |

| HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\BIOS | BaseBoardProduct | 10NX0010IL |

| HKEY_LOCAL_MACHINE\HARDWARE\DESCRIPTION\System\CentralProcessor\0 | ProcessorNameString | Intel(R) Core(TM) i7-8565U CPU @ 1.80GHz |

| HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion | ProductName | Windows 10 Enterprise N |

| CurrentVersion | 6.3 | |

| CurrentBuildNumber | 19044 | |

| InstallationType | Client |

بکدور همچنین اطلاعات دومین میزبان رو هم با استفاده از دستور WMIC زیر بدست میاره :

|

1 |

wmic computersystem get domain |

در نهایت بکدور با استفاده از Windows APIها یسری اطلاعات از سیستم میزبان جمع آوری میکنه از جمله :

- بدست آوردن نام کاربر فعلی با استفاده از GetUserNameW

- مشخص کردن اینکه پروسس فعلی بکدور ، روی معماری 32 بیتی اجرا میشه یا 64 بیتی با استفاده از GetCurrentProcess و IsWow64Process(CurrentProcess)

- مشخص کردن اینکه سیستم میزبان به باتری متصله یا به برق AC یا DC ، با استفاده از GetSystemPowerStatus

یه چیز عجیب در خصوص بررسی معماری 32 بیتی یا 64 بیتی بکدور اینه که همه نمونه های بکدور 32 بیتی بودن، یعنی نیازی به این بررسی نبوده. احتمالا از این اطلاعات برای ارائه ابزارهای بعدی استفاده میکنن.

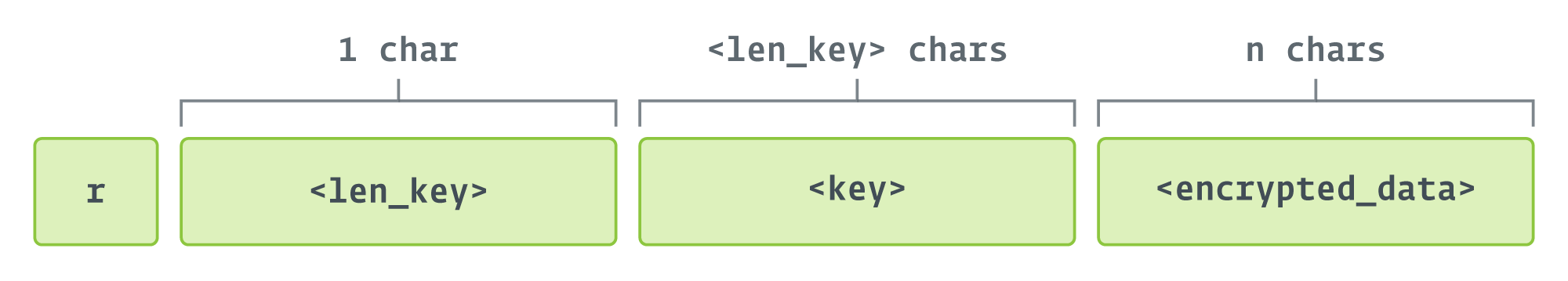

اطلاعات جمع آوری شده با base64 رمز و ارسال میشن. داده های جمع آوری شده قبل از رمز شدن، با r شروع میشن و فرمتی مشابه شکل زیر دارن.

داده ها با RC4 رمز میشن و کلید رمزنگاری یه عدد تصادفی هستش. کلید با MD5 هش میشه. همه داده هایی که بکدور باید ارسال کنه به این شیوه رمزنگاری میشن.

سرور C2 با عددی که در فایل node.txt نوشته شده ، قربانی رو شناسایی و به بکدور پاسخ میده. بکدور بصورت تصادفی یه سرور از node.txt رو انتخاب میکنه و داده هارو ارسال میکنه و در ادامه ارتباطات از همون سرور C2 ادامه پیدا میکنه.

مراحل پردازش دستور:

بکدور دستورات رو درخواست میکنه و در ادامه براساس فاصله زمانی که در فایل config.txt درج شده، به حالت Sleep میره. مراحل درخواست :

- بصورت مکرر پیام chk=Test رو ارسال میکنه، تا زمانیکه سرور پیام OK رو بفرسته.

- یه پیام c (IS_CMD_AVAIL) به سرور ارسال میکنه و دستور رو دریافت میکنه.

- دستور رو اجرا میکنه:

- اگه خروجی برای ارسال به C2 داشته باشه یه پیام a (ACK) با خروجی رمز شده ارسال میکنه.

- اگه اجرا دچار مشکل بشه، پیام f (FAILED) رو ارسال میکنه. متن پیام خطا ارسال نمیشه.

- به حالت Sleep میره.

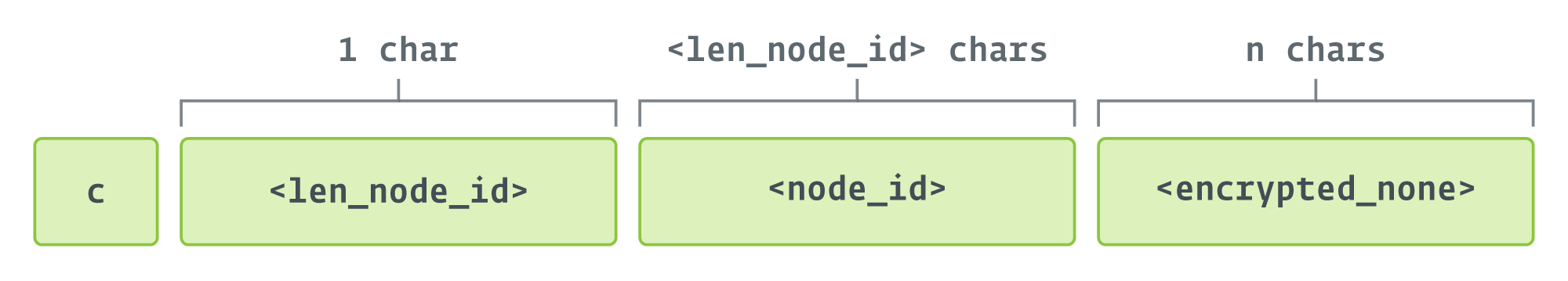

شکل زیر فرمت پیام c که برای درخواست دستور استفاده شده رو قبل از رمز شدن با Base64 نشون میده :

در شکل بالا فیلد encrypted_none ، نتیجه رمز گذاری رشته None با RC4 هستش. کلید هم MD5 شده node_id هستش.

آدرس URL برای ارتباط با C2 هم بصورت زیر ساخته میشه :

|

1 |

http://<IP_or_domain>:80 |

محققا اعلام کردن که احتمالا IP:37.120.222[.]168:80 تنها سرور C2 هست که در کمپین Sponsoring Access استفاده شده، چون تنها IP بود که روی پورت 80 به قربانی ها جواب میداد.

دستورات اپراتور :

جدول زیر نشون دهنده دستورات اپراتور هست. ارتباط با سرور C2 روی پورت 80 انجام میشه.

| دستور | توضیحات | ||

| p | process ID ، پروسس بکدور رو ارسال میکنه | ||

| e | دستور رو در قالب زیر اجرا میکنه

نتایج در result.txt ریخته میشه، اگه اجرا موفقیت آمیز باشه که رمز شده به سرور ارسال میشه، اگه نه که پیام f ارسال میشه. |

||

| d | فایلی رو از سرور C2 دریافت و اجرا میکنه. این دستور آرگومانهای زیادی داره:

نام فایل، هش MD5 فایل، نام دایرکتوری برای نوشتن فایل ( بصورت پیش فرض دایرکتوری جاری) ، یه مقدار Boolean که نشون میده فایل باید اجرا بشه یا نه، محتوای فایل اجرایی انکد شده با base64 . اگه خطایی رخ نده یه پیام رمز شده بصورت Upload and execute file successfully یا Upload file successfully without execute برای سرور C2 ارسال میکنه. اگه خطا رخ بده ، همون پیام f رو ارسال میکنه. اگه هش MD5 محتوای فایل با هش ارائه شده مطابقت نداشته باشه یه پیام e (CRC_ERROR) به سرور C2 ارسال میکنه. کلمه Upload اینجا میتونه گیج کننده باشه به دلیل اینکه اپراتور از سمت سرور میبینه درحالیکه از دید بکدور یه دانلود بوده. |

||

| u | دانلود یه فایل با استفاده از URLDownloadFileW Windows API و اجرای اون. اگه موفقیت آمیز باشه که یه پیام رمز شد میفرسته در غیر اینصورت پیام f ارسال میکنه. | ||

| s | فایل Uninstall.bat که در سیستم قربانی هستش رو اجرا میکنه. به احتمال زیاد حاوی دستوراتی برای حذف فایلهای مرتبط با بکدور هستش. | ||

| n | این دستور هم میتونه توسط اپراتور ارائه بشه، هم در صورتیکه دستوری برای اجرا نباشه، توسط بکدور اجرا بشه. در بکدور بعنوان NO_CMD هستش و یه Sleep با مقدار تصادفی رو قبل از بررسی سرور C2 اجرا میکنه. | ||

| b | لیست C2های ذخیره شده در config.txt رو بروز میکنه. آدرس های جدید، جایگزین آدرس های قبلی میشن. اگه عملیات بروزرسانی موفقیت آمیز باشه، یه پیام رمزشده New relays replaced successfully به سرور C2 ارسال میکنه. | ||

| i | فاصله زمانی ذخیره شده config.txt رو بروز میکنه. اگه عملیات موفقیت آمیز باشه یه پیام رمز شده New interval replaced successfully به سرور C2 ارسال میکنه. |

بروزرسانی بکدور:

توسعه دهندگان بکدور ، یسری اصلاحات در نسخه 2 نسبت به نسخه اول بکدور ایجاد کردن ، که مهمترین شون :

- بهینه سازی کد که در اون، چندین تابع طولانی به توابع کوچکتر تبدیل شدن

- پنهون کردن بکدور به عنوان یک برنامه بروزرسانی با قرار دادن پیام زیر در پیکربندی سرویس:

- بروزرسانیهای برنامه هم برای کاربران برنامه و هم برای برنامهها عالی هستن – بروزرسانیها به این معنیه که توسعهدهندگان همیشه در حال کار بر روی بهبود برنامه هستن و تجربه مشتری بهتری رو با هر بروزرسانی در ذهن دارن.

زیرساخت شبکه:

گروه Ballistic Bobcat ، علاوه بر استفاه از زیرساخت C2 در کمپین PowerLess ، یه سرور C2 جدید هم ایجاد کرده. همچنین از چندین IP برای ذخیره و ارائه ابزارهای مختلف در طول کمپین استفاده کرده. هیچ یک از این IP ها در حال حاضر فعال نیستن.

نتیجه گیری :

گروه Ballistic Bobcat همچنان با تکنیک اسکن و اکسپلویت جلو میره و دنبال اهداف فرصت طالبانه ای با آسیب پذیری های اصلاح نشده در سرورهای Microsoft Exchange هستش. گروه از ابزارهای متن باز استفاده میکنه و یسری ابزار شخصی دارن از جمله بکدور Sponsor .

به مدافعان توصیه میشه دستگاههای در معرض دید از اینترنت رو بروز کنن و مراقب برنامه های جدیدی که در سازمانشون ظاهر میشن باشن.

IoCهای گزارش :

نمونه فایلهای بکدور رو برای بررسی و تمرین بیشتر میتونید از صفحه گیتهاب ما دریافت کنید.

فایلها :

| SHA-1 | Description |

| 098B9A6CE722311553E1D8AC5849BA1DC5834C52 | Ballistic Bobcat backdoor, Sponsor (v1). |

| 5AEE3C957056A8640041ABC108D0B8A3D7A02EBD | Ballistic Bobcat backdoor, Sponsor (v2). |

| 764EB6CA3752576C182FC19CFF3E86C38DD51475 | Ballistic Bobcat backdoor, Sponsor (v3). |

| 2F3EDA9D788A35F4C467B63860E73C3B010529CC | Ballistic Bobcat backdoor, Sponsor (v4). |

| E443DC53284537513C00818392E569C79328F56F | Ballistic Bobcat backdoor, Sponsor (v5, aka Alumina). |

| C4BC1A5A02F8AC3CF642880DC1FC3B1E46E4DA61 | RevSocks reverse tunnel. |

| 39AE8BA8C5280A09BA638DF4C9D64AC0F3F706B6 | ProcDump, a command line utility for monitoring applications and generating crash dumps. |

| A200BE662CDC0ECE2A2C8FC4DBBC8C574D31848A | Mimikatz. |

| 5D60C8507AC9B840A13FFDF19E3315A3E14DE66A | GO Simple Tunnel (GOST). |

| 50CFB3CF1A0FE5EC2264ACE53F96FADFE99CC617 | Chisel reverse tunnel. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | Host2IP discovery tool. |

| 519CA93366F1B1D71052C6CE140F5C80CE885181 | RevSocks tunnel, protected with the trial version of the Enigma Protector software protection. |

| 4709827C7A95012AB970BF651ED5183083366C79 | Plink (PuTTY Link), a command line connection tool. |

| 99C7B5827DF89B4FAFC2B565ABED97C58A3C65B8 | A password recovery tool for passwords stored in web browsers. |

| E52AA118A59502790A4DD6625854BD93C0DEAF27 | A tool for interacting with, and extracting data from, SQL databases. |

مسیر فایلها:

مکانهایی که بکدور در اون مستقر شده :

%SYSTEMDRIVE%\inetpub\wwwroot\aspnet_client\

%USERPROFILE%\AppData\Local\Temp\file\

%USERPROFILE%\AppData\Local\Temp\2\low\

%USERPROFILE%\Desktop\

%USERPROFILE%\Downloads\a\

%WINDIR%\

%WINDIR%\INF\MSExchange Delivery DSN\

%WINDIR%\Tasks\

%WINDIR%\Temp\%WINDIR%\Temp\crashpad\1\Files

شبکه :

| IP | Provider | First seen | Last seen | Details |

| 162.55.137[.]20 | Hetzner Online GMBH | 2021-06-14 | 2021-06-15 | PowerLess C&C. |

| 37.120.222[.]168 | M247 LTD | 2021-11-28 | 2021-12-12 | Sponsor C&C. |

| 198.144.189[.]74 | Colocrossing | 2021-11-29 | 2021-11-29 | Support tools download site. |

| 5.255.97[.]172 | The Infrastructure Group B.V. | 2021-09-05 | 2021-10-28 | Support tools download site. |