این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 26 آسیب پذیری مهم بین ، 9 تا 15 سپتامبر ،18 تا 24 شهریور ، رو بررسی کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

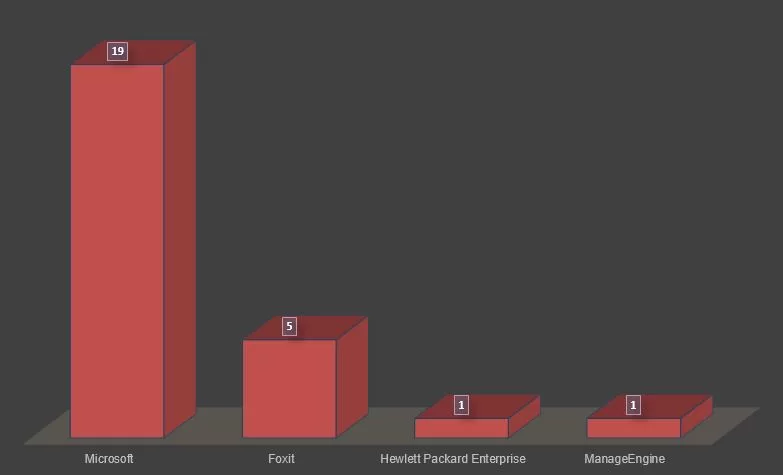

این هفته 4 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون مایکروسافت با 19 آسیب پذیری در صدر بود. این میتونه به این دلیل باشه که این هفته Patch Tuesday منتشر شده بود.

بعد از مایکروسافت ، Foxit دومین کمپانی بود که بیشترین آسیب پذیری رو داشت. محصول آسیب پذیر این کمپانی PDF Reader اش بود که با توجه به اینکه این هفته Adobe هم برای Adobe Acrobat and Reader اصلاحیه داده بود، هر دو برنامه PDF خوان محبوب الان آسیب پذیر هستن و ممکنه توسط بازیگران تهدید مورد اکسپلویت قرار بگیرن.

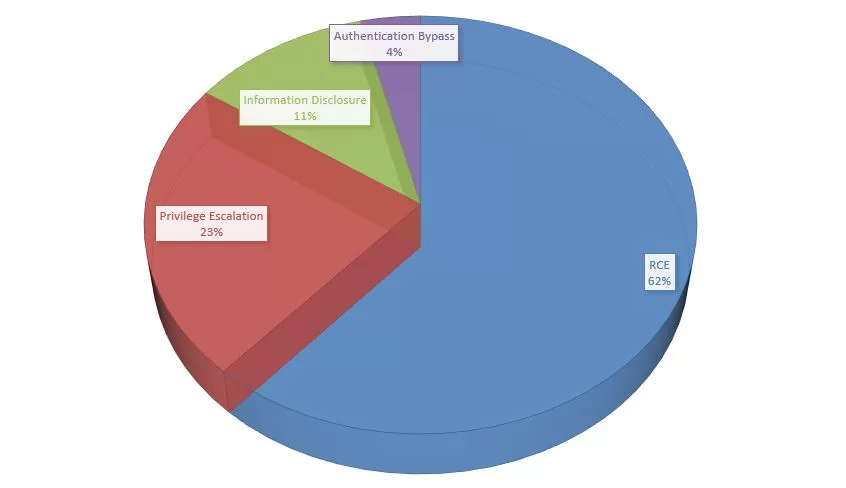

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 16

- دور زدن احرازهویت: 1

- افزایش امتیاز : 6

- افشای اطلاعات: 3

در نهایت 26 آسیب پذیری که بررسی کردیم :

| آسیب پذیری | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-42097 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در مدیریت اشیاء Annotation هستش. |

| CVE-2023-42096 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در تجزیه فایلهای PDF هستش. |

| CVE-2023-42094 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در مدیریت اشیاء Annotation هستش. |

| CVE-2023-42092 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در مدیریت اشیاء DOC هستش. |

| CVE-2023-42091 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در مدیریت اشیاء Doc هستش. |

| CVE-2023-27909 | 7.8 | مایکروسافت | Office Word | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایلهای FBX هستش. |

| CVE-2023-36744 | 6.5 | مایکروسافت | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان ایجاد فایل و در نتیجه اجرای کد دلخواه با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس DumpDataReader هستش. |

| CVE-2023-36756 | 8.8 | مایکروسافت | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان ایجاد فایل و در نتیجه اجرای کد دلخواه با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس ApprovedApplicationCollection هستش. |

| CVE-2023-36777 | 7.1 | مایکروسافت | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان ایجاد فایل و در نتیجه اجرای کد دلخواه با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس ProjectInstance هستش. |

| CVE-2023-36777 | 7.1 | مایکروسافت | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان ایجاد فایل و در نتیجه اجرای کد دلخواه با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس Project هستش. |

| CVE-2023-36770 | 5.3 | مایکروسافت | 3D Builder | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای GLB هستش. |

| CVE-2023-36773 | 5.3 | مایکروسافت | 3D Builder | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای WRL هستش. |

| CVE-2023-36771 | 5.3 | مایکروسافت | 3D Builder | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای PLY هستش. |

| CVE-2023-36772 | 5.3 | مایکروسافت | 3D Builder | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای WRL هستش. |

| CVE-2023-36772 | 5.3 | مایکروسافت | 3D Builder | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای WRL هستش. |

| CVE-2023-36772 | 5.3 | مایکروسافت | 3D Builder | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره، چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای PLY هستش. |

| CVE-2023-36804 | 8.8 | مایکروسافت | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvStrokePath مرتبط با درایور win32kfull هستش. |

| CVE-2023-36804 | 8.8 | مایکروسافت | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvStrokeAndFillPath مرتبط با درایور win32kfull هستش. |

| CVE-2023-36804 | 8.8 | مایکروسافت | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvStrokeAndFillPath مرتبط با درایور win32kfull هستش. |

| CVE-2023-36804 | 8.8 | مایکروسافت | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvBitBlt مرتبط با درایور win32kfull هستش. |

| CVE-2023-36804 | 8.8 | مایکروسافت | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvStrokeAndFillPath مرتبط با درایور win32kfull هستش. |

| CVE-2023-38144 | 6.4 | مایکروسافت | ویندوز | Out-Of-Bounds Read | مهاجم محلی امکان افشای اطلاعات حساس رو داره که منجر به افزایش امتیاز و اجرای کد با امتیاز کرنل میشه. آسیب پذیری در درایور clfs.sys رخ میده. مهاجم با ارسال فایل مخرب BLF میتونه آسیب پذیری رو اکسپلویت کنه. |

| CVE-2023-38143 | 2.3 | مایکروسافت | ویندوز | Out-Of-Bounds Read | مهاجم محلی امکان افشای اطلاعات با امتیاز کرنل داره. آسیب پذیری در درایور CLFS هستش. |

| CVE-2023-38155 | 7.0 | مایکروسافت | Microsoft Azure DevOps Server | Deserialization of Untrusted Data | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز سرویس رو داره. آسیب پذیری در کلاس MachinePropertyBag هستش. |

| CVE-2023-30908 | 9.8 | Hewlett Packard Enterprise | OneView | Authentication Bypass | مهاجم راه دور امکان دور زدن مکانیسم احرازهویت داره. آسیب پذیری در نقطه پایانی resetAdminPassword و به دلیل عدم اعتبارسنجی کافی IP هستش. آسیب پذیری توسط سینا خیرخواه گزارش شده. |

| CVE-2023-39912 | 4.9 | ManageEngine | ADManager Plus | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان افشای اطلاعات با امتیاز سرویس داره. آسیب پذیری در متد download هستش. |