این هفته هم به روال هفته های قبل، سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. چند هفته ای بود که فضای آرومی داشتیم ، اما این هفته طوفانی بود . این هفته 91 آسیب پذیری مهم بین ، 16 تا 22 دسامبر / 25 آذر تا 1 دی ، در ZDI منتشر شده که در ادامه بررسیشون میکنیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه. برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

این هفته 19 کمپانی آسیب پذیر داشتیم که در بینشون Voltronic Power با 22 آسیب پذیری در صدر جدول بود. محصول آسیب پذیر این کمپانی تایوانی ، ViewPower Pro بود که یه برنامه برای مدیریت و مونیتوریگ از راه دور ، یک یا چند UPS در یه محیط شبکه ای ، LAN ، اینترنت هستش. این برنامه این امکان رو میده که موقع قطع برق یا خاموش شدن سیستم ها، داده ها رو ذخیره کرد و از دست رفتن اونا جلوگیری کرد..

دومین کمپانی آسیب پذیر هفته، D-Link با 19 آسیب پذیری برای روترهای G416 هستش، که تعدادی از این آسیب پذیری هارو هم آقای سینا خیرخواه گزارش کرده.

سومین کمپانی آسیب پذیر Trimble با 10 آسیب پذیری ، برای محصول SketchUp Viewer هستش. SketchUp یه برنامه سه بعدی سازی هستش که در حوزه ی مهندسی راه و ساختمان، مکانیک ، بازی های رایانه ای و … کاربرد داره. SketchUp Viewer امکان مشاهده و جستجوی مدلهای SketchUp رو میده.

از 91 آسیب پذیری گزارش شده، 27 موردش زیرودی هست و تا زمان انتشار گزارش، اصلاحیه ای براش منتشر نشده.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

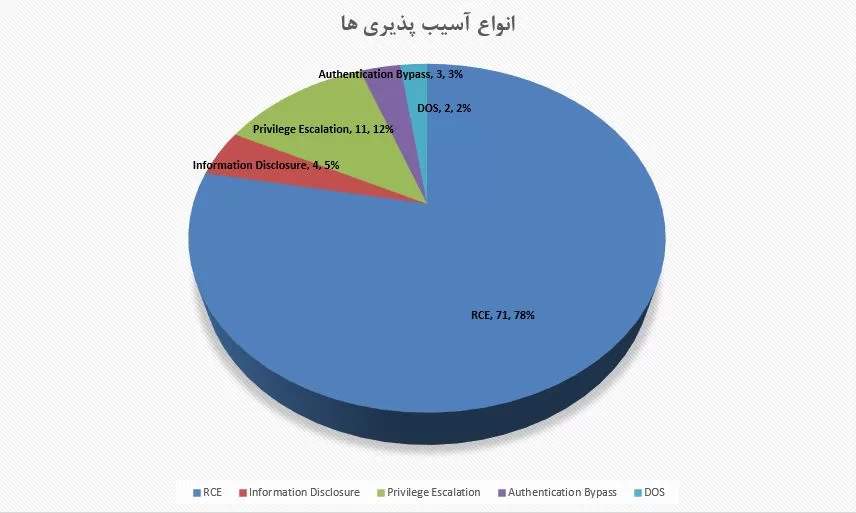

نوع آسیب پذیری هایی که این هفته در محصولات کشف شدن :

- اجرای کد : 71

- افزایش امتیاز : 11

- افشای اطلاعات: 4

- دور زدن مکانیسم احراز هویت : 3

- منع سرویس :2

یه نکته ای هم که هست، هفته پیش و این هفته ، محصولاتی که برای خوندن PDF ازشون استفاده میکنیم،مانند Acrobat reader ، Foxit و … ، آسیب پذیری داشتن، با توجه به محبوبیت این فایلها، احتمال اکسپلویت و سوء استفاده از اونا توسط بازیگران تهدید بیشتر هستش، بنابراین برنامه های خودتون رو بروز کنید و مراقب فایلهای دانلودی و ضمیمه شده با پسوند PDF ، باشید.

در نهایت 91 آسیب پذیری که بررسی کردیم :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-51608 | 7.8 | Kofax | Power PDF | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هستش، چون باید یه صفحه ی یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای J2K و زیردی هستش. |

| CVE-2023-51606 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هستش، چون باید یه صفحه ی یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای U3D و زیردی هستش. |

| CVE-2023-51597 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هستش، چون باید یه صفحه ی یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای U3D و زیردی هستش. |

| CVE-2023-51596 | 7.1 | BlueZ | BlueZ | Heap Buffer Overflow | مهاجم مجاور شبکه، امکان اجرای کد دلخواه با امتیاز Root داره. برای اکسپلویت کردن نیازه تا قربانی به دستگاه بلوتوث مخرب متصل بشه. آسیب پذیری در مدیریت پروفایل Phone Book Access و زیردوی هستش. |

| CVE-2023-44431 | 7.1 | BlueZ | BlueZ | Stack Buffer Overflow | مهاجم مجاور شبکه، امکان اجرای کد دلخواه با امتیاز Root داره. برای اکسپلویت کردن نیازه تا قربانی به یه دستگاه مخرب متصل بشه. آسیب پذیری در مدیریت پروتکل AVRCP و زیردوی هستش. |

| CVE-2023-29460 | 7.8 | Rockwell Automation | Arena Simulation | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعام لکاربر هستش، چون باید یه صفحه ی یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای DOE و زیردی هستش. |

| CVE-2023-29460 | 7.8 | Rockwell Automation | Arena Simulation | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هستش، چون باید یه صفحه ی یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فایلهای DOE و زیردی هستش. |

| CVE-2023-51595 | 9.8 | Voltronic Power | ViewPower Pro | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز LOCAL SERVICE داره. آسیب پذیری در متد selectDeviceListBy و زیرودی هستش. |

| CVE-2023-51593 | 9.8 | Voltronic Power | ViewPower Pro | Expression Language Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز LOCAL SERVICE داره. آسیب پذیری در وابستگی Struts2 و زیرودی هستش. |

| CVE-2023-51591 | 6.5 | Voltronic Power | ViewPower Pro | XXE | مهاجم راه دور و بودن احرازهویت، امکان افشای اطلاعات با امتیاز LOCAL SERVICE داره. آسیب پذیری در متد doDocument و زیرودی هستش. |

| CVE-2023-51590 | 9.8 | Voltronic Power | ViewPower Pro | Unrestricted File Upload | مهاجم راه دور و بودن احرازهویت، امکان اجرای کد با امتیاز LOCAL SERVICE داره. آسیب پذیری در کلاس UpLoadAction و زیرودی هستش. |

| CVE-2023-51588 | 7.8 | Voltronic Power | ViewPower Pro | Use of Hard-coded Credentials | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در پیکربندی MySQL و زیرودی هستش. |

| CVE-2023-51587 | 7.5 | Voltronic Power | ViewPower Pro | Missing Authentication | مهاجم راه دور و بدون احراهویت ، امکان افشای اطلاعات حساس مانند اعتبارنامه ها رو داره. آسیب پذیری در متد getModbusPassword و زیرودی هستش. |

| CVE-2023-51586 | 9.8 | Voltronic Power | ViewPower Pro | SQL Injection | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه با امتیاز LOCAL SERVICE داره. آسیب پذیری در متد selectEventConfig و زیرودی هستش. |

| CVE-2023-51585 | 8.8 | Voltronic Power | ViewPower Pro | Command Injection | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت باید ادمین، عملیات shutdown رو اجرا کنه. آسیب پذیری در متد shutdown و زیرودی هستش. |

| CVE-2023-51584 | 8.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت باید ادمین، عملیات shutdown رو اجرا کنه. آسیب پذیری در متد shutdown و زیرودی هستش. |

| CVE-2023-51583 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در کلاس UpsScheduler و زیرودی هستش. |

| CVE-2023-51582 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه داره. آسیب پذیری در کلاس LinuxMonitorConsole و زیرودی هستش. |

| CVE-2023-51581 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه داره. آسیب پذیری در کلاس MacMonitorConsole و زیرودی هستش. |

| CVE-2023-51579 | 7.8 | Voltronic Power | ViewPower Pro | Permission Assignmen | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در نصب کننده محصول هستش که پرمیشن درستی به فولدرها نمیده. آسیب پذیری زیرودی هستش. |

| CVE-2023-51578 | 7.5 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان DoS داره. آسیب پذیری در کلاس MonitorConsole و زیرودی هستش. |

| CVE-2023-51577 | 7.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در کلاس setShutdown و زیرودی هستش. |

| CVE-2023-51576 | 9.8 | Voltronic Power | ViewPower Pro | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در اینترفیس RMI هستش که بصورت پیش فرض روی پورت TCP:51099 فعاله. آسیب پذیری زیرودی هستش. |

| CVE-2023-51575 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در کلاس MonitorConsole و زیرودی هستش. |

| CVE-2023-51574 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور امکان دور زدن مکانیسم احرازهویت داره. آسیب پذیری در متد updateManagerPassword و زیرودی هستش. |

| CVE-2023-51573 | 9.8 | Voltronic Power | ViewPower Pro | Exposed Dangerous Method | مهاجم راه دور امکان دور زدن مکانیسم احرازهویت داره. آسیب پذیری در متد updateManagerPassword و زیرودی هستش. |

| CVE-2023-51572 | 9.8 | Voltronic Power | ViewPower Pro | Command Injection | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در تابع getMacAddressByIP و زیرودی هستش. |

| CVE-2023-51571 | 7.5 | Voltronic Power | ViewPower Pro | Missing Authentication | مهاجم راه دور و بدون احرازهویت، امکان DoS داره. آسیب پذیری در ماژول SocketService هستش که بصورت پیش فرض روی پورت UDP:41222 فعاله. آسیب پذیری زیرودی هستش. |

| CVE-2023-51570 | 9.8 | Voltronic Power | ViewPower Pro | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در اینترفیس RMI هستش که بصورت پیش فرض روی پورت TCP:41009 فعاله. آسیب پذیری زیرودی هستش. |

| CVE-2023-51560 | 7.8 | Foxit | PDF Reader | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2023-51551 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Signature هستش. |

| CVE-2023-51557 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Doc هستش. |

| CVE-2023-51556 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Doc هستش. |

| CVE-2023-51552 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Signature هستش. |

| CVE-2023-51549 | 7.8 | Foxit | PDF Reader | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن ، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو باز کنه. آسیب پذیری در مدیریت اشیای Doc هستش. |

| CVE-2023-2794 | 8.1 | oFono | oFono | Stack Buffer Overflow | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در تجزیه ی SMS PDU هستش. |

| CVE-2023-4232 | 8.1 | oFono | oFono | Stack Buffer Overflow | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در تجزیه ی SMS PDU هستش. |

| CVE-2023-4233 | 8.1 | oFono | oFono | Stack Buffer Overflow | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در تجزیه ی SMS PDU هستش. |

| CVE-2023-4234 | 8.1 | oFono | oFono | Stack Buffer Overflow | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در تجزیه ی SMS PDU هستش. |

| CVE-2023-50235 | 7.8 | Hancom | Office | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه فایل یا صفحه مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PPT و زیرودی هستش. |

| CVE-2023-50234 | 7.8 | Hancom | Office | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه فایل یا صفحه مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای XLS و زیرودی هستش. |

| CVE-2023-51598 | 7.0 | Hancom | Office | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه فایل یا صفحه مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای DOC و زیرودی هستش. |

| CVE-2023-51603 | 7.8 | Honeywell | Saia PG5 Controls Suite | Directory Traversal | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست چون باید یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای CAB و زیرودی هستش. |

| CVE-2023-51599 | 7.8 | Honeywell | Saia PG5 Controls Suite | Directory Traversal | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست چون باید یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای ZIP و زیرودی هستش. |

| CVE-2023-50231 | 8.0 | NETGEAR | ProSAFE Network Management System | XSS | مهاجم راه دور امکان افزایش امتیاز و دسترسی به منابع محافظ شده رو داره. برای اکسپلویت کردن به حداقل تعامل کاربر نیاز هستش. آسیب پذیری در متد saveNodeLabel هستش. |

| CVE-2023-50196 | 7.8 | Trimble | SketchUp Viewer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50195 | 7.8 | Trimble | SketchUp Viewer | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50194 | 7.8 | Trimble | SketchUp Viewer | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50193 | 7.8 | Trimble | SketchUp Viewer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50192 | 7.8 | Trimble | SketchUp Viewer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50191 | 7.8 | Trimble | SketchUp Viewer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50190 | 7.8 | Trimble | SketchUp Viewer | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50189 | 7.8 | Trimble | SketchUp Viewer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50188 | 7.8 | Trimble | SketchUp Viewer | Uninitialized Variable | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-50187 | 7.8 | Trimble | SketchUp Viewer | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای SKP هستش. |

| CVE-2023-44452 | 7.8 | Linux Mint | Xreader | Argument Injection | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای CBT هستش. |

| CVE-2023-44451 | 7.8 | Linux Mint | Xreader | Directory Traversal | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت کردن، نیاز به تعامل کاربر هست تا یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در پردازش فایلهای EPUB هستش. |

| CVE-2022-32250 | 8.8 | Linux | Kernel | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز Root داره. آسیب پذیری در متد nf_tables_expr_destroy هستش. |

| CVE-2023-50217 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50216 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50215 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50214 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50213 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50211 | 8.8 | D-Link | G416 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. |

| CVE-2023-50210 | 8.8 | D-Link | G416 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. |

| CVE-2023-50209 | 8.8 | D-Link | G416 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50208 | 8.8 | D-Link | G416 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50207 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50206 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50205 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50204 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50203 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50202 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50201 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50200 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50199 | 8.8 | D-Link | G416 | Missing Authentication | مهاجم مجاور شبکه امکان دور زدن مکانیسم احرازهویت داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50198 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احراز هویت، امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که بطور پیش فرض روی پورت TCP:80 فعاله. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2023-50218 | 8.8 | Inductive Automation | Ignition | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده، امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری در کلاس ModuleInvoke هستش.، |

| CVE-2023-50230 | 7.1 | BlueZ | BlueZ | Heap Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه با امتیاز root داره. برای اکسپلویت نیازه که قربانی به دستگاه بلوتوث مخرب وصل بشه. آسیب پذیری در مدیریت پروفایل Phone Book Access هستش. |

| CVE-2023-50229 | 7.1 | BlueZ | BlueZ | Heap Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد دلخواه با امتیاز root داره. برای اکسپلویت نیازه که قربانی به دستگاه بلوتوث مخرب وصل بشه. آسیب پذیری در مدیریت پروفایل Phone Book Access هستش. |

| CVE-2023-4135 | 6.0 | QEMU | QEMU | Out-Of-Bounds Read | مهاجم محلی امکان افشای اطلاعات حساس داره. برای اکسپلویت کردن نیازه تا مهاجم امتیاز بالایی در سیستم guest داشته باشه. آسیب پذیری در ماشین مجازی NVMe هستش. مهاجم با زنجیره کرده این آسیب پذیری با سایر آسیب پذیری ها، امکان اجرای کد با امتیاز hypervisor داره. |

| CVE-2023-50225 | 6.8 | TP-Link | TL-WR902AC | Stack Buffer Overflow | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. آسیب پذیری در ماژول libcmm.so هستش. |

| CVE-2023-50224 | 6.5 | TP-Link | TL-WR841N | Improper Authentication | مهاجم مجاور شبکه و بدون احرازهویت، امکان افشای اطلاعات حساس از جمله اعتبارنامه های ذخیره شده رو داره. آسیب پذیری در سرویس httpd هستش که بصورت پیش فرض روی پورت TCP:80 فعاله. |

| CVE-2023-5574 | 7.4 | X.Org | Server | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز ROOT داره. آسیب پذیری در مدیریت اشیای Damage هستش. |

| CVE-2023-5380 | 7.4 | X.Org | Server | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز ROOT داره. آسیب پذیری در مدیریت اشیای Window هستش. |

| CVE-2023-50226 | 7.8 | Parallels | Desktop | Privilege Escalation | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در سرویس Updater هستش. مهاجم با ایجاد یه symbolic link امکان انتقال فایل داره. |

| CVE-2023-50227 | 8.3 | Parallels | Desktop | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز hypervisor رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون قربانی در سیستم guest باید یه فایل یا صفحه ی مخرب رو اجرا کنه. آسیب پذیری در ماشین مجازی virtio-gpu هستش. |

| CVE-2023-50228 | 7.8 | Parallels | Desktop | Improper Verification of Cryptographic Signature | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در سرویس Updater هستش. مهاجم با ایجاد یه symbolic link امکان انتقال فایل داره. |

| CVE-2023-41725 | 7.8 | Ivanti | Avalanche | Service Unrestricted File Upload | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در متد saveConfig هستش. |

| CVE-2022-43554 | 7.8 | Ivanti | Avalanche | Missing Authentication | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در پیکربندی Apache Derby هستش که توسط Smart Device Service استفاده میشه. |

| CVE-2022-43555 | 7.8 | Ivanti | Avalanche | Missing Authentication | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در پیکربندی Apache Derby هستش که توسط Smart Device Service استفاده میشه. |