گوگل طبق روال هر ساله ، گزارشی در خصوص اکسپلویت های زیرودی ، که در سال گذشته در حملاتی مشاهده کرده، منتشر کرده. نکته ای که گزارش امسال داره اینه که ، برای اولین بار گزارش های آنالیز TAG و Mandiant بصورت جامع با هم ارائه شده.

در این گزارش قرار نیست در خصوص رخدادها صحبت بشه، بلکه هدف این گزارش ، ارائه روندها، شکاف ها و درس های یاد گرفته شده در کل سال هستش.

تحقیقات در این حوزه دائماً در حال تغییره و با کشف موارد جدید از طریق بررسی های فارنزیکی، ممکنه آمارها تغییر کنه. گوگل گفته با توجه به ادغام Mandiant با گوگل، نگاه وسیع تری به این فضا الان داره.

این گزارش، از تحقیقات اصلی TAG و Mandiant و یافته های بررسی نفوذ و گزارش ها از منابع عمومی معتبر استفاده میکنه. نویسندگان این گزارش Maddie Stone و Jared Semrau و James Sadowski هستن.

چکیده:

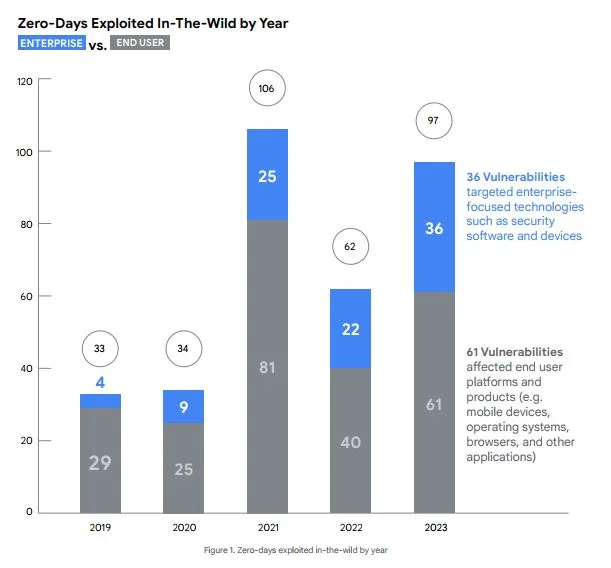

گوگل در سال 2023، 97 آسیب پذیری 0day رو مشاهده کرده که بطور فعال مورد سوءاستفاده قرار گرفتن. این تعداد 50 درصد بیشتر از سال 2022 (62 آسیب پذیری) ، اما از رکورد سال 2021 (106 آسیب پذیری) کمتر بوده.

آسیب پذیری هایی که بررسی کردن رو به دسته تقسیم کردن :

- محصولات و پلتفرم های کاربر نهایی (مانند دستگاههای تلفن همراه، سیستم عامل ها، مرورگرها و سایر برنامه ها)

- فناوریهای متمرکز بر سازمانها مانند نرم افزارها و ابزارهای امنیتی

گوگل گفته براساس داده ها، شاهد پیشرفت های دفاعی در برابر 0dayها هستیم. فروشندگان پلتفرم های کاربر نهایی ، مانند گوگل ، مایکروسافت و اپل ، سرمایه گذاری های قابل توجهی انجام دادن که تاثیری آشکاری، روی انواع و تعداد 0dayهایی که بازیگران تهدید میتونن اکسپلویتشون کنن، گذاشتن. آسیب پذیری هایی که در سال های گذشته رایج بودن، امروزه تقریبا وجود ندارن.

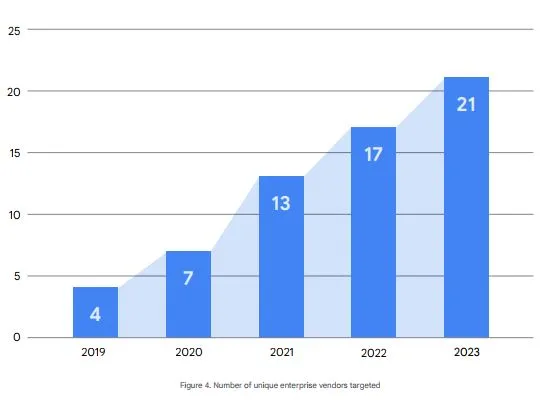

گوگل گفته ، در بخش سازمانی، شاهد هدف قرار گرفتن طیف وسیعی از فروشندگان و محصولات مختلف هستیم. همچنین، اکسپلویت کردن ،فناوریهای خاص سازمانی رو به افزایشه. طی سال ها آموختیم که هرچه سریعتر باگهای مهاجمین رو کشف و اصلاح کنیم، در نتیجه عمر اکسپلویت ها کوتاهتر شده و هزینه نگهداری برای مهاجمین بیشتر شده. حالا ما به عنوان یک صنعت، باید بیاموزیم که چگونه این تجربیات رو بکار بگیریم و اونارو در کل اکوسیستم فروشندگانی که اکنون خودشون رو در معرض حمله می بینن، بکار بگیریم.

نکات مهمی که گوگل استخراج کرده :

- سرمایهگذاریهای فروشندگان در حال ایجاد تغییر است. سرمایهگذاری فروشندگان روی اقدامات کاهشی اکسپلویت ها، تأثیر روشنی روی نوع باگهایی که مهاجمین میتونن در محیط واقعی ازشون سوءاستفاده کنن، گذاشته . پیشرفت های قابل توجهی مانند جلوگیری از اکسپلویت آسیب پذیریهای Use-After-Free در کروم با استفاده از فناوری MiraclePtr گوگل و معرفی حالت Lockdown توسط اپل برای iOS ، که باعث جلوگیری از اجرای طیف وسیعی از زنجیره های اکسپلویت در دنیای واقعی شده.

- در سال 2023، توجه بازیگران تهدید، بیشتر روی کتابخونه ها و مولفه های شخص ثالث بود. آسیب پذیری های زیرودی در مولفه ها و کتابخانه های شخص ثالث، بدلیل اینکه میتونن روی بیش از یک محصول تاثیر بزارن، سطح حمله اصلی در سال 2023 بودن. گوگل میگه این قضیه رو در بین بازگیران مختلف با هر انگیزه ای مشاهده کرده.

- در سال 2023، حملات هدفمند به سازمانها همچنان در حال افزایش بوده و متنوعتر هم شده . در سال ۲۰۲۳ شاهد افزایش اکسپلویت مهاجمین از فناوری های خاص سازمان ها هستیم، بطوری که تعداد کل آسیبپذیریها نسبت به سال قبل، ۶۴ درصد افزایش یافته. همچنین تعداد فروشندگان سازمانی که حداقل از سال 2019 هدف قرار گرفتن هم بیشتر شده. این افزایش عمدتا ناشی از اکسپلویت کردن نرمافزار ها و ابزارهای امنیتی بوده .

- عرضه کنندگان جاسوس افزار تجاری (CSV) در اکسپلویت کردن مرورگر و دستگاه های تلفن همراه پیشتاز بودن. CSV ها پشت 75 درصد از اکسپلویت های شناخته شده ی 0day بودن، که محصولات Google و همچنین دستگاه های اکوسیستم اندروید رو در سال 2023 هدف قرار دادن (13 مورد از 17 آسیب پذیری). از 37 آسیبپذیری 0day در مرورگرها و دستگاههای تلفن همراه که در سال 2023 مورد اکسپلویت قرار گرفتن، بیش از 60 درصد رو به CSVها نسبت دادن که قابلیت های جاسوسافزار رو در اختیار مشتریان دولتیشون قرار دادن.

- جمهوری خلق چین همچنان در زمینهی حملات سایبری با پشتوانهی دولتی پیشتاز بوده. گروه های جاسوسی سایبری چین در سال ۲۰۲۳ ، ۱۲ آسیبپذیری زیرودی رو اکسپلویت کردن، که این رقم نسبت به سال ۲۰۲۲ که ۷ مورد بود، افزایش یافته . این تعداد بیشترین رقمیه که گوگل تونسته به هر کشوری نسبت بده و نشان دهنده ی روند صعودیه که سالها شاهد اون بودن.

- اکسپلویت های مرتبط با بازیگران تهدید با انگیزه مالی بصورت نسبی کاهش یافته . بازیگران با انگیزه مالی عامل اکسپلویت ۱۰ مورد از آسیبپذیریهای زیرودی اکسپلویت شده در سال ۲۰۲۳ بودن، که این رقم نسبت به اونچه در سال ۲۰۲۲ مشاهده شده، سهم کمتری از کل رو تشکیل میده. گروه هکری FIN11 سه آسیبپذیری زیرودی و حداقل چهار گروه باجافزاری بطور جداگانه ،چهار آسیبپذیری زیرودی دیگه رو اکسپلویت کردن.

نگاه آماری :

در سال ۲۰۲۳، تیمهای هوش تهدید گوگل، ۹۷ آسیب پذیری منحصر به فرد زیرودی رو که در محیط واقعی مورد اکسپلویت قرار گرفتن، ردیابی کردن. از این تعداد، تیم TAG و Mandiant ، کشف اولیهی ۲۹ آسیبپذیری رو بعهده داشتن.

محصولات و پلتفرمهای کاربر نهایی :

در سال 2023، گوگل 61 آسیب پذیری زیرودی رو شناسایی کرده که بطور خاص، پلتفرمها و محصولات کاربر نهایی رو هدف قرار میدادن.

منظور از پلتفرم و محصولات کاربر نهایی ، نرم افزارها و دستگاههایی هستش که افراد در زندگی روزمره و خارج از محیط سازمانی، ازشون استفاده میکنن. این محصولات و پلتفرمها شامل دستگاههای تلفن همراه، سیستم عاملها، مرورگرها و سایر برنامه هاست.

هنگامی که به حملات زیرودی علیه پلتفرمها و محصولات کاربران نهایی که در دنیای واقعی مورد اکسپلویت قرار گرفتن، نگاه کنیم، شاهد چند روند مشترک هستیم:

- فروشندگان با ایجاد چندین اقدام کاهشی قابل توجه، باعث جلوگیری موثر از اکسپلویت کل کلاس آسیب پذیری شدن.

- آسیب پذیری در مولفه ها و کتابخونه های شخص ثالث، یک سطح حمله اصلی بوده، چون میتونن بیش از یک محصول رو هدف قرار بدن.

سرمایه گذاری در اقدامات کاهشی، پلتفرم ها رو در برابر زیرودی ها امن تر کرده:

در مرورگرها و سیستم عامل ها، سرمایه گذاری در اقدامات کاهشی مرتبط با اکسپلویت کردن (به اختصار اقدامات کاهشی)، روی مهاجمین و انواع آسیب پذیری هایی که اونا میتونن برای رسیدن به اهدافشون سوء استفاده کنن، تاثیر گذاشته.

از 8 آسیب پذیری که کروم رو هدف قرار داده بودن، هیچ کدومشون در Document Object Model (DOM) و از نوع Use-After-Free نبودن. در دو سال اخیر، کروم چندین اقدام کاهشی رو برای رفع آسیب پذیری های اولیه و تکنیک های اکسپلویت کردن منتشر کرده.

کروم اولین بار در سال 2022، MiraclePtr رو معرفی کرد، چون نیمی از باگ های کروم که قابلیت اکسپلویت شدن داشتن، از نوع use-after-free بودن. در سال 2023 ، گوگل برای اولین بار، اکسپلویت زیرودیی که از نوع use-after-free باشه و کروم رو هدف قرار بده، مشاهده نکرده.

کروم و Safari هر دو اکسپلویت کردن آسیب پذیری های JavaScript Engine رو از طریق V8 heap sandbox و JITCage سخت تر کردن. با توجه به این اقدامات کاهشی، اکسپلویتها بجای اینکه مستقیما باگ رو هدف قرار بدن، باید شامل راههایی برای دور زدن این اقدامات کاهشی هم بشن.

حالت Lockdown در iOS هم منجر به پیچیده تر شدن فرایند اکسپلویت در این پلتفرم شده. در صورتیکه این ویژگی در دستگاه فعال باشه، جلوی خیلی از زنجیره اکسپلویتهای شناخته شده رو میگیره و مهاجمین نمیتونن با موفقیت اهدافشون رو به خطر بندازن.

این موارد نشون میده که چطوری سرمایه گذاری میتونه تاثیر واقعی روی امنیت کاربران بزاره و مهاجمین رو مجبور کنه تا زمانی رو صرف تحقیق در سطوح حمله جدید و یافتن الگوهای باگ جدید کنن.

گوگل گفته که امیدواره شاهده ادامه ی این سرمایه گذاری ها باشه و همچنین سایر محصولات و فروشندگان هم به این سرمایه گذاری ها ملحق بشن.

یکی از اقدامات کاهشی که گوگل خیلی بهش امیدواره، Memory Tagging Extension (MTE) در پردازنده های ARM هستش. Pixel 8 که در اکتبر 2023 عرضه شده، اولین گوشی هستش که از فناوری MTE استفاده میکنه.

باگ ها در مولفه های شخص ثالث در حال افزایشه :

در سال 2023، شاهد افزایش زیرودی ها در مولفه ها و کتابخونه های شخص ثالث بودیم. دلیل این امر هم اینه که آسیب پذیری در این مولفه ها، میتونه طیف وسیعی از محصولات رو هدف قرار بده. اگرچه این اتفاق در سالهای گذشته هم مشاهده شده، اما این روند صعودی در سال 2023 ، بخصوص در مرورگرها، بیشتر شده.

در سال 2023، سه اکسپلویت زیرودی در مولفه های شخص ثالث مشاهده شده که بیش از یک مرورگر رو تحت تاثیر قرار داده بودن. گوگل با اطمینان بالا اعلام کرده که آسیب پذیری های CVE-2023-4863 در کروم و CVE-2023-41064 در اپل، هر دو یک باگ هستن و علاوه بر کروم و Safari ، اندروید و فایرفاکس رو هم تحت تاثیر قرار میدادن.

آسیب پذیری CVE-2023-5217 از نوع buffer overflow بود و در کتابخونه ی libvpx رخ میداد که یک کتابخونه ی VP8/VP9 video codec هستش. این آسیب پذیری کروم، اندروید، فایرفاکس و iOS رو تحت تاثیر قرار میداد.

همچنین زیرودی های CVE-2023-2136 و CVE-2023-6345 در Skia ،که یک کتابخونه ی گرافیکی دوبعدی هستش و در کروم ، ChromeOS ، فایرفاکس و اندورید استفاده میشه هم، مورد اکسپلویت قرار گرفتن.

مانند سالهای گذشته، اغلب زیرودی های مرتبط با اندروید، که در سال 2023 در حملات استفاده شدن، در درایورهای GPU بودن. 5 زیرودی در این درایورها بودن :

- 2 مورد در Mali GPU

- 3 مورد در درایورهای Qualcomm Adreno GPU

گوگل گفته، همونطور که قبلا اعلام کرده، درایورهای GPU یک سطح حمله ی اصلی برای توسعه اکسپلویتها در دستگاههای اندرویدی هستن. چون اغلب دستگاههای اندرویدی از یکی از این دو درایور GPU استفاده میکنن، بنابراین مهاجمین تنها با توسعه دو اکسپلویت ، میتونن دستگاههای مختلف، از فروشندگان مختلف رو هدف قرار بدن.

بررسی پلتفرمهای اصلی :

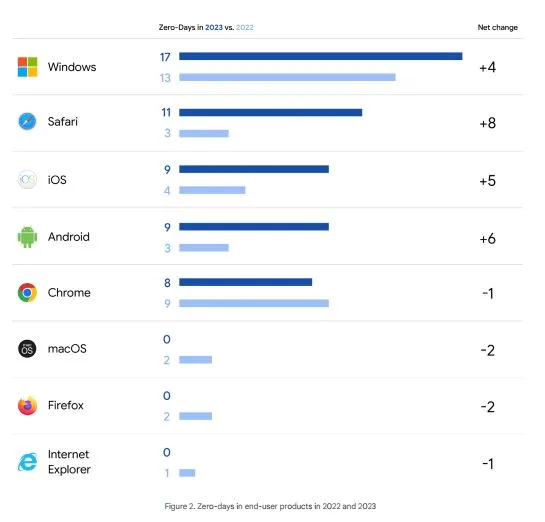

در مقایسه ی سال ۲۰۲۲ با ۲۰۲۳، شاهد افزایش تعداد آسیب پذیریهای زیرودی کشف شده در محیط واقعی برای اکثر محصولات بزرگ ،به جز macOS و Chrome بودیم .

در سال 2023، هیچ آسیب پذیری زیرودی که macOS رو هدف قرار بده، کشف نشد. با اینکه برخی آسیب پذیری های زیرودی iOS ، بدلیل کرنل و سایر مولفه های مشترک، macOS رو هم تحت تاثیر قرار میدادن، اما اکسپلویت های کشف شده ، فقط آیفونهارو هدف قرار داده بودن.

در سال 2023، کروم یک آسیب پذیری زیرودی، کمتر از سال 2022 داشته.

علاوه بر پلتفرمهای رایجی مانند ویندوز، اندروید، iOS ، کروم و Safari ، محققای گوگل محصولات دیگه رو هم مشاهده کردن که هدف قرار گرفتن از جمله : WinRAR ، Adobe Reader ، Microsoft Word و Microsoft Outlook

اندروید :

در سال 2023 ، 9 آسیب پذیری زیرودی که اندروید رو هدف قرار میداد و در حملاتی استفاده شده بود، کشف شد. این مقدار برای سال 2022 ، سه مورد بود.

در سال 2022، گوگل ارزیابی کرده بود که تعداد زیرودی های کم در اندروید، بدلیل عمر طولانی آسیب پذیری های Nday هستش ، که میتونن بعنوان زیرودی عمل کنن. در حالیکه این مشکل همچنان گریبان گیر اکوسیستم اندرویده، اما در سال 2023 کمتر شاهد Ndayهایی بودیم که حکم زیرودی داشتن.

از 9 آسیب پذیری اندورید:

- 5 مورد از نوع آسیب پذیری های افزایش امتیاز محلی (LPE) بود.

- 4 مورد در درایورهای GPU

- یک مورد در کرنل لینوکس .

- دو مورد افشای اطلاعات

- دو مورد در Android framework بود ، که توسط بدافزارها مورد استفاده قرار گرفته بود.

iOS:

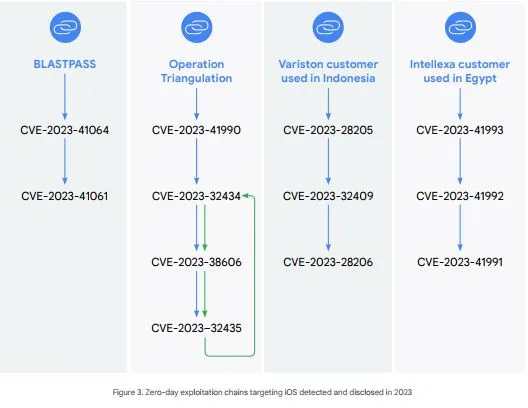

در سال 2023، هشت زیرودی در iOS کشف شد که در حملاتی استفاده شده بودن. این مقدار برای سال 2022 ، چهار مورد بود. این هشت آسیب پذیری هم در 4 زنجیره اکسپلویت استفاده شده بودن.

در Safari ، یازده زیرودی کشف شده بود که برای هدف قرار دادن آیفون ها ازشون استفاده کرده بودن.

با اضافه شدن لایههای امنیتی و اقدامات کاهشی بیشتر به محصولات توسط اپل، تعداد آسیب پذیریهای مورد نیاز برای حفظ قابلیت دسترسی از راه دور مانند نصب مخفیانه نرمافزارهای جاسوسی روی دستگاه، افزایش یافته.

مرورگرها (کروم، سافاری، فایرفاکس، اینترنت اکسپلورر) :

در سال 2023، هشت زیرودی در کروم و 11 زیرودی در Safari کشف شده. در حالیکه همه ی زیرودی های Safari در زنجیره اکسپلویتهایی برای هدف قرار دادن آیفون ها استفاده شده بودن، همه ی زیرودی ها به غیر از یکیشون در کروم، برای هدف قرار دستگاههای اندرویدی مورد استفاده قرار گرفتن. آسیب پذیری CVE-2023-5217 که توسط TAG کشف شده بود، برای هدف قرار دادن یک سیستم ویندوزی استفاده شده بود. البته بقیه اکسپلویتها در زنجیره رو نتونستن بازیابی کنن.

از 19 زیرودیی که مرورگرها رو هدف قرار داده بودن: 9 موردش در JavaScript engines (JSE) و یک موردش در Document Object Model (DOM) در WebKit بود. محققای گوگل که سالها باگ های اجرای کد از راه دور ،که اغلب باگهای DOM یا JSE هستن رو ردیابی میکنن، معمولا نسبتشون رو حدود ۶۰ درصد JSE و ۴۰ درصد DOM اعلام کردن. امسال اکسپلویت های DOM تقریبا وجود نداشته و اکسپلویت ها به سمت JSE و مولفه های شخص ثالث تغییر جهت داده.

ویندوز:

سال 2023، ویندوز 17 زیرودی داشت :

- 9 موردش از نوع افزایش امتیاز محلی (LPE)

- 3 موردش اجرای کد از راه دور

- 5 موردش دور زدن ویژگی امنیتی مانند SmartScreen و Mark of the Web .

با دنبال کردن روند های چند سال گذشته، شاهد هدف قرار گرفتن طیف وسیعی از مولفه ها برای دستیابی به LPE هستیم. این در تضاد با سال ۲۰۱۹ است که در اون، بیش از ۵۰ درصد از زیرودی ها علیه ویندوز در محیط واقعی، Win32k رو هدف قرار میدادن.

امروزه، مهاجمين برای حفظ قابلیتهای حملهی زیرودی خودشون، به جای اتکا به یک مولفه واحد مانند Win32k، نیاز به تحقیق و توسعهی اکسپلویت برای مولفه های زیادی دارن. این موضوع به لطف تلاشهای مایکروسافت در چند سال گذشته برای بستن Win32k به عنوان یک سطح حمله بوجود اومده.

افزایش تعداد و تنوع فناوری های سازمانی هدف قرار داده شده با زیرودی ها :

در سال 2023، محققای گوگل ، 36 آسیب پذیری زیرودی رو کشف کردن که کارشون هدف قرار دادن فناوری های خاص سازمانی بوده. همچنین مواردی که Mandiant اخیرا کشف کرده هم قابل توجه هستش ، از جمله :

- افزایش تنوع و گستردگی محصولات و ابزارهای هدف قرار گرفته شده

- کاهش وابستگی به اکسپلویتهای مبتنی بر اسناد و مرورگرها برای حمله موفق

درصد زیرودی های کشف شده که روی فناوریهای سازمانی تاثیر میزارن، در سال 2023 نسبت به زیرودی ها در محیط واقعی نسبتا افزایشی بوده . همچنین این نوع اکسپلویتها در 5 سال گذشته به سرعت در حال افزایش هستن. مثلا 11.8 درصد اکسپلویتهای زیرودی در سال 2019 فناوریهای سازمانی رو هدف قرار میدادن، اما این مقدار برای سال 2023 ، برابر 37.1 درصد بوده.

اغلب اکسپلویتهای این حوزه ، برنامه ها و ابزارهای امنیتی رو هدف قرار دادن، البته محدود به اینا هم نمیشه، از جمله :

- Barracuda Email Security Gateway

- Cisco Adaptive Security Appliance

- Ivanti Endpoint Manager Mobile and Sentry

- Trend Micro Apex One

در مجموع محققا اعلام کردن که 9 آسیب پذیری رو مشاهده کردن که برنامه ها و ابزارهای امنیتی رو هدف قرار دادن. برنامه های امنیتی بدلیل اینکه در لبه شبکه سازمان قرار دارن و پرمیشن و دسترسی بالایی هم دارن، یک هدف جالب برای بازیگران تهدید هستن. با اکسپلویت چنین برنامه هایی ، بازیگران تهدید جای پای اولیه خودشون رو در یک سازمان محکم میکنن.

در حالی که در طول سالها، تعداد نسبتاً کمی از فروشندگان بزرگ، بازار محصولات کاربر نهایی رو تحت سلطه خود داشتن، اما در زمینهی فناوریهای سازمانی شاهد تنوع بیشتری در تعداد و نوع شرکتها و محصولات هدف قرار گرفته شده هستیم. در سال 2023، Ivanti و North Grid Corporation هر کدوم با سه آسیب پذیری ، بیشترین زیرودی هارو در فناوریهای سازمانی داشتن. قبل از سال ۲۰۲۳، تنها شرکت Ivanti سابقهی اکسپلویت زیرودی رو داشته که آخرین موردش در سال ۲۰۲۱ (CVE-2021-22893) رخ داده بود.

این موضوع، چالش کلیدی رو که بسیاری از فروشندگان با آن مواجه هستن، نشون میده:

- یادگیری نحوهی واکنش سریع و مؤثر به حملات پیچیدهای که محصولاتشون رو هدف قرار میده

- در عین حال توسعهی یک اصلاحیه ی کارآمد که نحوهی اکسپلویت بازیگران تهدید از این آسیبپذیری رو رفع میکنه.

بازگشت بازیگران تهدید قدیمی و اضافه شدن بازیگران جدید :

همه ی آسیب پذیری های زیرودی از نظر مهارت مورد نیاز برای اکسپلویت کردن و کمپین هایی که ازشون استفاده کردن، یکی نیستن.

آنالیز 2023 گوگل، یک عرضه کننده جاسوس افزار تجاری (CSV) رو دربر میگیره که اکسپلویتهایی رو علیه محصولات و پلتفرم های کاربر نهایی، برای استفاده در عملیات بسیار هدفمند توسط بازیگران دولتی، فراهم میکنه. همچنین بازیگران تهدید، با انگیزه مالی رو مشاهده کردن که با استفاده از اکسپلویتهای زیرودی حملات اخاذی و باج افزاری خودشون رو موثرتر و پردرآمدتر کردن.

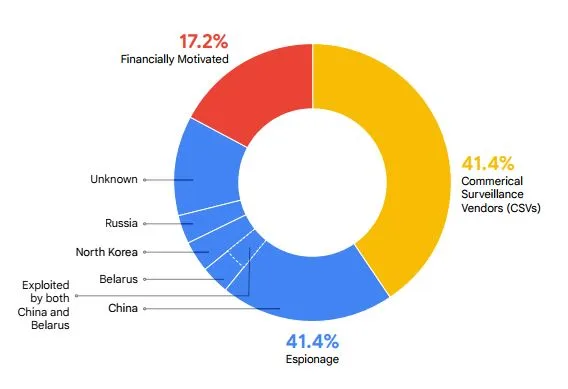

در سال 2023، از 58 زیرودی با قابلیت تشخیص انگیزه پشتش ، 48 موردش رو به CSVها و بازیگران دولتی نسبت دادن و 10 موردش رو به بازیگران با انگیزه مالی نسبت دادن. سهم نسبی اکسپلویتهای با انگیزه مالی در سال ۲۰۲۳ (حدود ۱۷ درصد) کمی پایینتر از مشاهداتشون در سال ۲۰۲۲ بوده و هر دوی این سالها نسبت به تقریباً یکسوم آسیبپذیریهایی که در سال ۲۰۲۱ به بازیگران با انگیزه مالی نسبت داده شده بود ، کاهشی بوده.

تمرکز CSVها روی پلتفرم ها و محصولات کاربر نهایی :

CSVها پشت 75 درصد از اکسپلویتهای شناخته شده زیرودی که محصولات گوگل و دستگاههای اکوسیستم اندروید رو در سال 2023 هدف قرار دادن ، بودن (13 آسیب پذیری از 17 مورد). این مقدار برای iOS و Safari برابر 55 درصد بود (11 مورد از 20 آسیب پذیری).

CSVها برای پر کردن یک بازار پر سود ظاهر شدن: فروش فناوریهای پیشرفته به دولتهای سراسر دنیا که از آسیب پذیری های موجود در دستگاهها و برنامه های مشتریان برای نصب مخفیانه ی جاسوس افزارها سوء استفاده میکنن. با این کار CSVها ، امکان گسترش ابزارهای هک خطرناک رو تسهیل میکنن.

همه ی آسیب پذیری هایی که در سال 2023 به CSVها نسبت دادن، دستگاههای تلفن همراه و مرورگرهارو هدف قرار دادن و CSVها 64 درصد از همه ی آسیب پذیری های اکسپلویت شده ی مرورگرها و دستگاههای تلفن همراه رو تشکیل میدن (24 از 37 مورد) .

CSVها با تخصص فنی بالایی کار میکنن تا بتونن یک ابزار pay-to-play توسعه بدن. یعنی ابزاری که از زنجیره اکسپلویت تشکیل شده که میتونه سیستم امنیتی دستگاه دور بزنه، جاسوس افزار رو نصب کنه، همچنین زیرساخت لازم برای جمع آوری و آنالیز داده های قربانی رو ارائه بده.

مشتریان دولتی که این ابزارهارو خریداری میکنن ازشون برای جمع آوری داده های مهم مانند پسوردها، پیامک ها، ایمیلها ، موقعیت مکانی، تماس ها و گرفتن عکس و ضبط صدا استفاده میکنن.

گوگل نتونسته زیرودی ویندوزی رو به CSVها اختصاص بده. اما برای اکسپلویتهایی که تونستن منتسب به یک بازیگر تهدید کنن، اغلب یا هکرهای دولتی بودن یا بازیگران با انگیزه مالی.

گوگل اعلام کرده که میدونه Candiru ، که یک CSV هستش، یک زنجیره اکسپلویت برای هدف قرار دادن کاربران ویندوز داره. اما نتونستن همه ی زنجیره اکسپلویت رو بدست بیارن و فقط اولین مرحله ی زنجیره که باهاش کروم رو اکسپلویت میکردن رو دارن.

در نهایت، CSVها و مشتریان دولتیشون در سال 2023، نیمی از اکسپلویت های زیرودی نسبت داده شده به بازیگران دولتی رو به خودشون اختصاص دادن (24 مورد از 48 آسیب پذیری).

شرکتهای بخش خصوصی برای سالها درگیر کشف و فروش اکسپلویتها بودن، اما این روند در چند سال اخیر ، افزایش قابل توجهی داشته.

برای کسب اطلاعات بیشتر در خصوص CSVها، بازیگران کلیدی این صنعت، قربانی ها ، نمونه ها و اقدامات دفاعی در برابر اونا، گوگل یک گزارش 50 صفحه ای منتشر کرده که در قالب 4 پست زیر میتونید بهشون دسترسی داشته باشید :

- قسمت اول : جاسوس افزارها و قربانیان

- قسمت دوم: درک CSVها

- قسمت سوم: محصولات و کمپین های CSVها

- قسمت چهارم: اقدامات امنیتی

گروههای چینی همچنان پیشتاز در اکسپلویتهای دولتی، اما بازیگران جدید هم وارد بازی شدن

گوگل 12 آسیب پذیری زیرودی رو در سال 2023 به بازیگران تحت حمایت چین نسبت داده ، که پنج مورد از این آسیبپذیریها توسط دو گروه مجزا با نامهای UNC3886 و UNC4841 مورد اکسپلویت قرار گرفتن.

همانند دو سال گذشته، گوگل بیشترین تعداد اکسپلویتهای دولتی از آسیبپذیریهای زیرودی رو در مقایسه با هر کشور دیگه ای به مهاجمین تحت حمایت دولت چین نسبت داده.

Mandiant بطور گسترده در خصوص چندین کمپین اکسپلویت وسیع، از جمله اکسپلویت گروه UNC4841 از دو آسیب پذیری CVE-2023-2868 و CVE-2023-7102 در Barracuda Email Security Gateway گزارش هایی منتشر کرده.

این بازیگر علاقه خاصی به اطلاعات مورد علاقه ی سیاسی یا استراتژیک دولت جمهوری خلق چین داره و دولتها و سازمان های جهانی در صنایع با اولویت بالا رو هدف قرار میده. همچنین، علاقهی خاصی به دامنه های ایمیل و کاربران وزارتخونههای امور خارجه کشورهای عضو ASEAN (اتحادیهی کشورهای جنوب شرق آسیا) و همچنین افراد مستقر در ادارات تجارت خارجی و سازمانهای تحقیقاتی دانشگاهی در تایوان و هنگکنگ داره.

گروه UNC3886 از سه آسیبپذیری زیرودی مجزا در حملاتی استفاده کرده که از دو مسیر حملهی جدید بهره میبردن. دورهی زمانی قابل توجهی که این آسیبپذیریها بدون شناسایی مورد اکسپلویت قرار گرفتن، نشون دهنده ی هدف این گروه برای ماندن در محیطهای هدف و جمعآوری مخفی اطلاعات داره.

در یکی از این مسیرهای حمله، گروه UNC3886 از یک آسیبپذیری Path Traversal در سیستمعامل FortiOS (با شناسهی CVE-2022-41328) برای بازنویسی فایلهای معتبر در یک پوشهی سیستمی معمولاً محدود سوء استفاده کرده. بعدش، از یک آسیبپذیری دور زدن احراز هویت در محصولات VMWare (با شناسهی CVE-2023-20867) برای اجرای دستورات با سطح دسترسی بالا استفاده کرده. براساس یافتههای گوگل، اکسپلویت از این زنجیره حمله حداقل به اواسط سال ۲۰۲۲ برمیگرده.

در مسیر حملهی دیگه ای، این گروه از یک آسیبپذیری out-of-bounds write مجزا در محصولات VMWare (با شناسهی CVE-2023-34048) سوءاستفاده کرده و سپس از CVE-2023-20867 هم استفاده نموده. فعالیت اونا با این روش حمله حداقل به اواخر سال ۲۰۲۱ برمیگرده.

در توسعهای قابل توجه، در سال ۲۰۲۳، گوگل اکسپلویت آسیبپذیریهای زیرودی توسط یک گروه سایبری دولتی که گفته میشه تحت حمایت بلاروس است، شناسایی کرده. این گروه با نام مستعار Winter Vivern شناخته میشه. این مورد اولین نمونهی شناخته شده از گروههای جاسوسی مرتبط با بلاروس است که از آسیبپذیریهای زیرودی در حملاتشون استفاده میکنن. این موضوع نشون میده که پیچیدگی و پیشرفتگی این گروه رو به افزایشه. فعالیت این گروه عمدتا سازمانهای دولتی رو هدف قرار میده که با منافع استراتژیک بلاروس و روسیه همخوانی داشته باشه.

فعالیت با انگیزه مالی در گروه های کمتری متمرکز شده:

همونطور که در بالا ذکر شد، گوگل حدود 17 درصد (10 آسیب پذیری) از اکسپلویت های زیرودی رو به بازیگران با انگیزه مالی نسبت داده، که نسبت به سال 2022 کمتر شده. بازیگر تهدید FIN11 سه آسیب پذیری زیرودی رو اکسپلویت کردن که تقریباً یک سوم از کل اکسپلویتهایی هستش که در 2023 به گروههای با انگیزه مالی نسبت داده شده.

به نظر میرسه FIN11 در چند سال گذشته به شدت روی اکسپلویت آسیب پذیری های زیرودی سرمایه گذاری کرده. این گروه همچنین از اواخر سال 2020 تا اوایل سال 2021 ، چندین آسیب پذیری زیرودی در File Transfer Appliance (FTA) برای شرکت Accellion رو اکسپلویت کرده، که نشون دهنده تمرکز چند ساله این بازیگران بر شناسایی و اکسپلویت زیرودی هاست.

علاوه بر این، گوگل اکسپلویت کردن، چهار آسیبپذیری زیرودی دیگه رو توسط چهار خانواده باجافزار در سال ۲۰۲۳ ردیابی کرده:

- افلیت های باج افزار Nokoyawa طبق گزارشات، دو آسیب پذیری زیرودی CVE-2023-28252 و CVE-2023-23376 رو اکسپلویت کردن.

- افلیت های دو باج افزار Akira و LockBit آسیب پذیری CVE-2023-20269 رو اکسپلویت کردن.

- بازیگران با انگیزه مالی، یک آسیب پذیری اصلاح نشده برای دور زدن ویژگی امنیتی SmartScreen در مایکروسافت و به شناسه ی CVE-2023-24880 رو اکسپلویت و ازش برای نصب باج افزار Magniber استفاده کردن.

با توجه به منابع گسترده سرمایهگذاری شده برای شناسایی و اکسپلویت آسیبپذیریهای زیرودی، بازیگران تهدید با انگیزه مالی به احتمال زیاد، استفاده از آسیبپذیریهایی که امکان دسترسی کارآمد به سازمانهای هدف رو فراهم میکنن رو در اولویت خودشون قرار میدن.

FIN11 به شدت روی برنامههای انتقال فایل تمرکز کرده که دسترسی کارآمد و مؤثر به دادههای حساس قربانی رو بدون نیاز به حرکت جانبی در شبکه فراهم و مراحل استخراج و کسب درآمد رو ساده تر میکنه.

همچنین درآمدهای زیاد حاصل از کمپین های اخاذی گسترده یا باجافزار به احتمال زیاد سرمایهگذاری بیشتر این گروهها برای اکسپلویت آسیبپذیری های جدید رو تأمین میکنه.

چشم انداز:

پیش بینی تعداد زیرودی ها برای سال ۲۰۲۴ تقریباً غیرممکنه، اما همچنان مشخصه که سرعت کشف و اکسپلویت زیرودیها به احتمال زیاد در مقایسه با آمار قبل از ۲۰۲۱ ، همچنان بالا میمونه.

بدون توجه به تعداد، کاملاً مشخصه که اقداماتی که ما به عنوان محققین امنیتی و فروشندگان محصولات انجام میدیم، روی مهاجمان تأثیر میذاره. با این حال، باید توجه داشته باشیم که موفقیتهای ما ،احتمالاً به این شکل ظاهر میشه که بازیگران بطور فزایندهای محصولات گستردهتر و متنوعتری رو هدف قرار میدن، چون روشهای تست شده و اثبات شده بطور فزایندهای کمتر دوام خواهند داشت.

اکسپلویتهای زیرودی دیگه یک توانایی خاص در دسترس تعداد محدودی از بازیگران نیست و گوگل پیشبینی میکنه، رشدی که در چند سال گذشته شاهدش بودیم، احتمالاً ادامه خواهد داشت، چون فروشندگان همچنان به بستن راههای نفوذ مشغولند و بازیگران تهدید هم به اختصاص منابع بیشتر برای اکسپلویت زیرودیها روی آوردن. همچنین گسترش روزافزون فناوری، اکسپلویت زیرودی ها رو محتملتر کرده : به عبارت ساده، فناوری بیشتر، فرصت بیشتری رو برای اکسپلویت کردن ایجاد میکنه.

خوشبختانه جای امیدواری وجود داره، اما برای کل صنعت ضروری هستش که به آموختن این درس ها ادامه بده و کارهایی رو که برای موفقیت نیاز هست رو انجام بدن:

- به اشتراک گذاری درسهای آموخته شده در مورد نحوه اعمال اصلاحیه های هوشمندانهتر و نه سختتر

- افشای فعالیتهایی که میتونه بر کاربران و شرکتها بطور یکسان تأثیر بذاره

- آمادگی و انعطافپذیری کافی برای اقدام سریع برای کوتاه کردن عمر و قابلیت اجرای اکسپلویتها.

برای عمیقتر شدن در این حوزه ها، میتونید این گزارش رو از گوگل مطالعه کنید.

برای کاربران پرخطر، گوگل پیشنهاد کرده :

- اگه کاربر iPhone هستید، حالت Lockdown یا اگه از Pixel 8 استفاده میکنید، MTE رو فعال کنید.

- برای کاربران پرخطر Chrome، توصیه کرده «HTTPS-First Mode» رو فعال و v8 Optimizer رو غیرفعال کنید.

- برای محافظت از حسابهای کاربری پرخطر، Advanced Protection Program (APP) رو پیشنهاد کرده که بالاترین نوع امنیت حساب گوگله و سابقه ی قوی در محافظت از کاربران داره.

گوگل معتقده سازمانها باید استراتژیهای دفاعی خودشون رو بر اساس اولویت بندی انواع تهدیداتی که به احتمال زیاد بر محیطهای کاری اونا یا سازمانهای مشابه تأثیر میذاره و همچنین تهدیداتی که میتونه بیشترین آسیب رو وارد کنه، بنا کنن.

هرچند تمرکز این گزارش روی حملات زیرودی هستش، اما برای سازمانها مهمه که ابتدا روی زیرساختهای امنیتی خودشون تمرکز کنن تا مطمئن بشن که مهاجم نمیتونه با تکنیکهای سادهتر به موفقیت برسه. در نتیجه مهاجم رو مجبور کنن از حملات زیرودی استفاده کنن.

سازمانها همچنین باید از فروشندگان خود در مورد فرآیندهای پاسخگویی اونا در صورت کشف یک حمله زیرودی در محصولاتشون سوال کنن. مثلا مواردی مانند: جزییات افشاء، جدول زمانی انتشار اصلاحیه، تحلیل علت اصلی آسیب پذیری و غیره.

سال ۲۰۲۳ نشون داد که فروشندگان نرمافزار و محصولات باید خودشون رو برای نحوه واکنش به کشف یک حملهی زیرودی در محصولاتشون آماده کنن. فروشندگان نباید به این تصور غلط دچار بشن که چون تا به حال هدف اصلی حملات نبودن پس در آینده هم نخواهند بود. در این خصوص گوگل توصیه هایی رو قبلا منتشر کرده که میتونید اینجا مشاهده کنید.

در نهایت برای دانلود متن انگلیسی گزارش میتونید از اینجا یا از کانالمون ، استفاده کنید.