مایکروسافت Patch Tuesday خودش رو برای مه 2024 منتشر کرده و در اون به اصلاح 63 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، 3 آسیب پذیری 0Day داشته.

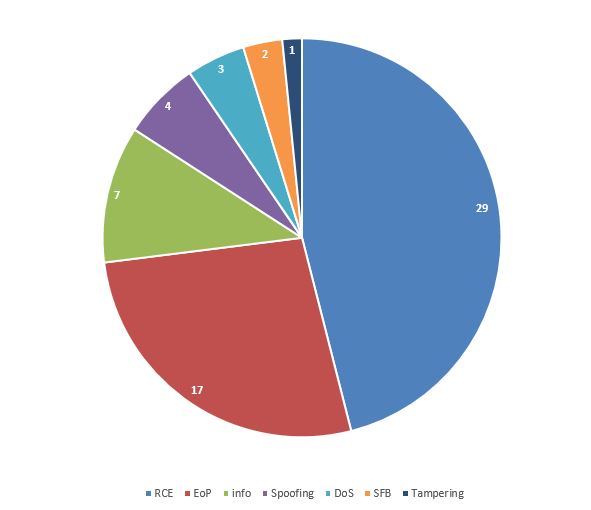

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش سطح دسترسی : 17

- دور زدن ویژگی های امنیتی : 2

- اجرای کد از راه دور : 29

- افشای اطلاعات : 7

- منع سرویس : 3

- جعل :4

- Tampering : 1

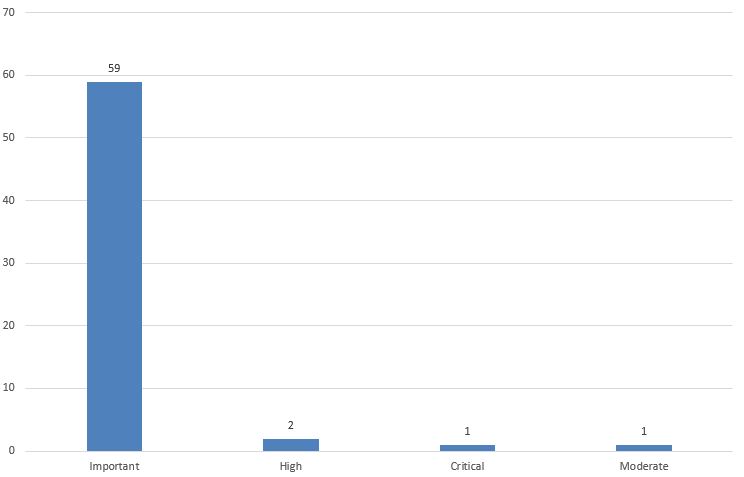

شدت آسیب پذیری های اصلاح شده این ماه هم بصورت زیر:

- شدت بحرانی : 1 مورد

- شدت بالا: 2 مورد

- شدت متوسط: 0 مورد

- شدت نسبتا بالا: 1 مورد

- شدت پایین : 0 مورد

- شدت مهم: 59 مورد

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

Windows:47

ESU:25

SQL Server:1

Developer Tools:4

Azure:1

Browser:7

Microsoft Office:3

Microsoft Dynamics:2

Apps:2

آسیب پذیری بحرانی:

آسیب پذیری CVE-2024-30044 :

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft SharePoint Server هستش و امکان اجرای کد دلخواه از راه دور رو میده. شدت بحرانی و امتیاز 8.8 داره. اکسپلویت آسیب پذیری پیچیدگی پایینی داره و نیاز به تعامل کاربر نداره. مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته. برای اکسپلویت مهاجم حداقل باید بعنوان Site Owner احرازهویت کنه و بعدش یک فایل مخرب رو روی Sharepoint Server آپلود کنه و درخواست های API خاصی رو برای فعال کردن deserialization پارامترهای فایل ایجاد کنه.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری های 0Day:

آسیب پذیری CVE-2024-30051:

آسیب پذیری از نوع Heap Buffer Overflow و در Windows DWM Core Library (Desktop Window Manager) هستش و امکان افزایش امتیاز به SYSTEM رو میده. شدت مهم و امتیاز 7.8 داره. با توجه به اینکه آسیب پذیری توسط کسپرسکی، DBAPPSecurity WeBin Lab و Google Threat Analysis Group و Google Mandiant گزارش شده، نشون دهنده اکسپلویت گسترده از این آسیب پذیری هستش.

سرویس Desktop Window Manager از ویندوز ویستا معرفی شد و به سیستم عامل این امکان میده هنگام ارائه عناصر رابط کاربری گرافیکی مانند Glass window frame و انیمیشن های 3D transition از شتاب دهنده سخت افزاری (Hardware Acceleration) استفاده کنه.

محققین کسپرسکی این آسیب پذیری رو حین بررسی یک آسیب پذیری افزایش امتیاز دیگه با شناسه CVE-2023-36033 در Windows DWM Core Library که بعنوان 0Day در حملاتی استفاده شده بود، کشف کردن.

در حین بررسی داده های مربوطه به اکسپلویتهای اخیر و حملات مرتبط، به یک فایل جالب رسیدن که در 1 آوریل 2024 در VirusTotal آپلود شده. اسم فایل مشخص کننده جزییاتی از یک آسیب پذیری در ویندوز بوده. (خدا قسمت همه بکنه)

محققا این فایل رو بررسی کردن و متوجه شدن دارای اطلاعاتی از یک آسیب پذیری در DWM برای افزایش امتیاز به SYSTEM هستش. آسیب پذیری خیلی شبیه CVE-2023-36033 بوده. محققا روش کار کردن و تونستن اونو بصورت کامل کشف و به مایکروسافت گزارش کنن. مایکروسافت هم اونو با شناسه CVE-2024-30051 تایید کرده.

کسپرسکی گفته که این آسیب پذیری توسط QakBot و سایر بدافزارها استفاده شده و چندین بازیگر تهدید بهش دسترسی دارن.

QakBot که به Qbot هم معروفه ، در سال 2008 بعنوان یک تروجان بانکی ظاهر شد. اما بعدها به یک سرویس تحویل بدافزار تبدیل شد و در اختیار سایر بازیگران تهدید قرار گرفت. FBI در آگوست 2023، طی یک عملیاتی بنام Duck Hunt، زیرساخت های اونو هدف قرار داد اما بعد از مدتی این بدافزار دوباره در حملات فیشینگ ظاهر شد. مجریان قانون این بدافزار رو به 40 حمله ی باج افزاری متهم کردن و گروههای مجرمانه معرفی مانند Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex, Black Basta ازش در حملاتشون استفاده کردن. برای مدتی یک شرکت ایرانی، تامین کننده زیر ساخت های این بدافزار بود.

آسیب پذیری پیچیدگی پایینی داره و برای اکسپلویت نیاز به امتیاز بالا و تعامل کاربر نیست، از طرفی با توجه به اینکه براش Patch هم منتشر شده، الان با Patch Diffing ، توسعه اکسپلویت براش ساده تر میشه.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-30040 :

آسیب پذیری از نوع Improper Input Validation و در Windows MSHTML Platform هستش و امکان دور زدن ویژگی های امنیتی رو به مهاجم میده. شدت مهم و امتیاز 8.8 داره. آسیب پذیری اقدامات کاهشی در خصوص OLE در Microsoft 365 و Microsoft Office رو دور میزنه. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل مخرب رو دانلود و اجرا کنه. مهاجم با ارسال یک فایل داکیومنت مخرب و متقاعد کرن کاربر برای باز کردش میتونه این آسیب پذیری رو اکسپلویت و کد دلخواه رو اجرا کنه. مایکروسافت جزییاتی در خصوص اینکه چه کسی آسیب پذیری رو گزارش کرده یا در چه حملاتی مورد استفاده قرار گرفته، منتشر نکرده.

محصولات تحت تاثیر:

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2019

Windows 10 Version 1809

Windows Server 2016

آسیب پذیری CVE-2024-30046 :

آسیب پذیری از نوع Race Condition و در Visual Studio هستش و امکان DoS رو میده. شدت مهم و امتیاز 5.9 داره. آسیب پذیری افشاء شده اما اکسپلویت نشده. با توجه به نوع آسیب پذیری، مهاجم باید یسری داده رو ارسال کنه تا اگه شرایطی فراهم شد، آسیب پذیری اکسپلویت بشه. اصولا اکسپلویتهای Race Condition خیلی قابل اطمینان نیستن. پیچیدگی توسعه ی اکسپلویت براش بالاست اما نیاز به تعامل یا امتیاز خاصی هم نداره. مایکروسافت احتمال اکسپلویت شدنش رو هم پایین دونسته.

محصولات تحت تاثیر:

Microsoft Visual Studio 2022 version 17.8

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2022 version 17.9

آسیب پذیری های جالب دیگه:

آسیب پذیری CVE-2024-30043:

آسیب پذیری از نوع XXE و در Microsoft SharePoint Server هستش و امکان افشای اطلاعات حساس رو میده. شدت مهم و امتیاز 6.5 داره. مهاجم احرازهویت شده میتونه فایلهای محلی رو با امتیاز اکانت سرویس SharePoint Farm بخونه. همچنین امکان SSRF و NLTM relaying رو هم میده.

محصولات تحت تاثیر:

Microsoft SharePoint Server Subscription Edition

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-30042:

آسیب پذیری از نوع Deserialization of Untrusted Data و در Microsoft Excel هستش و امکان اجرای کد از راه دور رو میده. شدت مهم و امتیاز 7.8 داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا فایل مخرب اجرا کنه.

محصولات تحت تاثیر:

Microsoft Office 2019

Office Online Server

Microsoft Excel 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

لیست همه ی آسیب پذیری های اصلاح شده این ماه:

| CVE | Title | Severity | CVSS | Type |

| CVE-2024-30051 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30040 | Windows MSHTML Platform Security Feature Bypass Vulnerability | Important | 8.8 | SFB |

| CVE-2024-30046 | ASP.NET Core Denial of Service Vulnerability | Important | 5.9 | DoS |

| CVE-2024-30044 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2024-30045 | .NET and Visual Studio Remote Code Execution Vulnerability | Important | 6.3 | RCE |

| CVE-2024-30053 † | Azure Migrate Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2024-32002 * | CVE-2023-32002 Recursive clones on case-insensitive filesystems that support symlinks are susceptible to Remote Code Execution | Important | 9.8 | RCE |

| CVE-2024-30019 | DHCP Server Service Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-30047 | Dynamics 365 Customer Insights Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2024-30048 | Dynamics 365 Customer Insights Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2024-32004 * | GitHub: CVE-2024-32004 GitHub: CVE-2023-32004 Remote Code Execution while cloning special-crafted local repositories | Important | 8.8 | RCE |

| CVE-2024-30041 | Microsoft Bing Search Spoofing Vulnerability | Important | 5.4 | Spoofing |

| CVE-2024-30007 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-30042 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-26238 | Microsoft PLUGScheduler Scheduled Task Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30054 | Microsoft Power BI Client Javascript SDK Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-30043 | Microsoft SharePoint Server Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-30006 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29994 | Microsoft Windows SCSI Class System File Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30027 | NTFS Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30028 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30030 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30038 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30034 | Windows Cloud Files Mini Filter Driver Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-30031 | Windows CNG Key Isolation Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-29996 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30025 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30037 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.5 | EoP |

| CVE-2024-30016 | Windows Cryptographic Services Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-30020 | Windows Cryptographic Services Remote Code Execution Vulnerability | Important | 8.1 | RCE |

| CVE-2024-30036 | Windows Deployment Services Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-30032 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30035 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30008 | Windows DWM Core Library Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-30011 | Windows Hyper-V Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-30010 | Windows Hyper-V Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30017 | Windows Hyper-V Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30018 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-29997 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-29998 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-29999 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30000 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30001 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30002 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30003 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30004 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30005 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30012 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30021 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-30039 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-30009 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30014 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30015 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30022 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30023 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30024 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30029 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30033 | Windows Search Service Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-30049 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30059 | Microsoft Intune for Android Mobile Application Management Tampering Vulnerability | Important | 6.1 | Tampering |

| CVE-2024-30050 | Windows Mark of the Web Security Feature Bypass Vulnerability | Moderate | 5.4 | SFB |

| CVE-2024-4331 * | Chromium: CVE-2024-4331 Use after free in Picture In Picture | High | N/A | RCE |

| CVE-2024-4368 * | Chromium: CVE-2024-4368 Use after free in Dawn | High | N/A | RCE |

منابع: