کالی نسخه ی 2024.2 با اصلاح یسری باگ و اضافه شدن یسری ویژگی و ابزارهای جدید و البته با کمی تاخیر منتشر شد. در این پست به بررسی ویژگی ها و ابزارهای جدید و همچنین تغییرات قابل توجه پرداختیم.

اصلاح باگ سال 2038 :

کالی یک نسخه ی بروزشده از توزیع دبیان هستش، بنابراین تغییراتی که در دبیان اعمال میشه، عمدتا بدون دخالت خاصی در نسخه ی کالی هم اعمال میشه.

یکی از تغییراتی که اخیرا در دبیان شاهدش هستیم انتقال به t64 بود. بطور خلاصه، t64 به نوع دادهای 64 بیتی time_t اشاره داره. برای کسانی که با زبان برنامهنویسی C آشنایی ندارن، time_t نوعی داده، برای ذخیره کردن زمان یونیکس (تعداد ثانیههای سپری شده از ابتدای دوران یونیکس) است و اندازه این نوع داده به معماری سیستم بستگی داره. در معماریهایی که از نوع داده 32 بیتی time_t استفاده میکنن، در سال ۲۰۳۸ با مشکل مواجه خواهند شد، چون حداکثر مقدار قابل ذخیره تموم میشه و مقدار زمان به فراتر از مثبت ۲,۱۴۷,۴۸۳,۶۴۷ رفته و به مقادیر منفی سرازیر خواهد شد. برای اطلاعات بیشتر میتونید از صفحه glibc دیدن کنید.

برای جلوگیری از مشکل سال ۲۰۳۸، اندازه نوع دادهای time_t در معماریهایی که ۳۲ بیتی بودن، به ۶۴ بیت تغییر پیدا کرده. در مورد Kali Linux، این موضوع مربوط به دو معماری ۳۲ بیتی ARM یعنی armhf و armel میشه. این معماریها عمدتا برای نسخه های ARM (مانند رزبری پای) و تعدادی از نسخه های NetHunter استفاده میشن. توجه داشته باشید که معماری i386 (یعنی رایانههای شخصی قدیمی) تغییری نکرده، این معماری همچنان از نوع دادهای 32 بیتی time_t استفاده میکنه و این موضوع تغییر نخواهد کرد. Kali همواره با پلتفرم ARM مثله یک پلتفرم اصلی برخورد میکنه.

تغییر اندازه یک نوع دادهای پرکاربرد که توسط کتابخونه C ارائه میشه، کار بزرگیه. این بدان معناست که تعداد زیادی از بسته ها باید بازسازی بشن، در واقع این بزرگترین تغییر رابط باینری نرمافزار (ABI) است که تا به حال در دبیان انجام شده . و به نوعی، این بر تمام معماریها تأثیر میذاره، چون همه ی کتابخونه هایی که یک نوع دادهای time_t رو ارائه میدن، حتی برای معماریهایی که این نوع داده از قبل براشون ۶۴ بیتی بوده، بازسازی و با پسوند t64 تغییر نام پیدا میکنن (در این مورد، تنها تغییر، تغییر نام بسته است).

انتقال در Kali rolling در روز دوشنبه ۲۰ مه تکمیل شد و هم اکنون با نسخه Kali 2024.2 منتشر شده. برای کاربران Kali rolling که سیستم خودشون رو بروزرسانی کردن، این قضیه براشون حل شده.

اغلب کاربران Kali از معماریهای amd64 یا arm64 استفاده میکنن، بنابراین تنها تغییر قابل مشاهده، ارتقای تعداد زیادی از بسته ها و وجود تعداد زیادی بسته جدید با پسوند t64 در اسمشون خواهد بود. از اونجاییکه برای این معماریها هیچ تغییری در ABI وجود نداشته، نباید مشکل خاصی پیش بیاد. علاوه بر این، بسته های قدیمی (بدون پسوند t64) امکان نصب همزمان با بسته های جدید t64 دارن، بنابراین ارتقا برای APT نباید مشکلی داشته باشه.

کاربرانی که ممکن تحت تأثیر این تغییر قرار بگیرن، کاربرانی هستن که Kali رو روی بردهای ARM از نوع armel یا armhf اجرا میکنن. اگه سیستمتون رو بروزرسانی میکنید، مطمئن بشید که از دستور apt full-upgrade استفاده میکنید (از apt upgrade استفاده نکنید)، همونطور که قبلاً مستندسازی شده. پس از ارتقای سیستم، اگه با مشکلاتی روبرو شدید، میتونید اینجا گزارش کنید.

تغییرات در دسکتاپ:

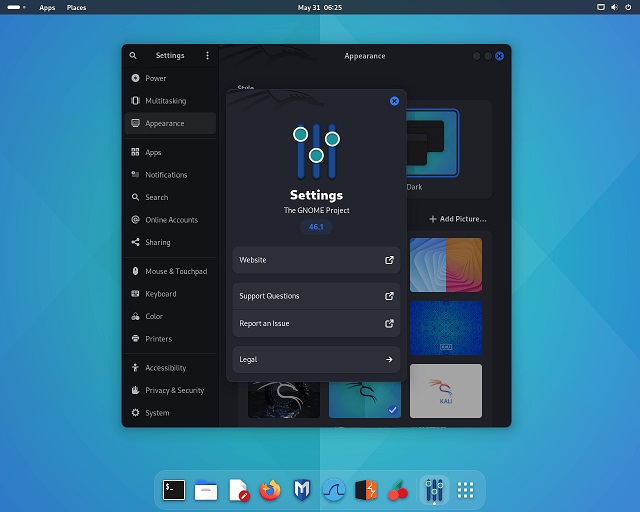

GNOME 46:

معمولا هر 6 ماه یکبار، یک نسخه ی جدید از GNOME منتشر میشه و در نتیجه Kali 2024.2 از GNOME 46 استفاده میکنه. همچنین همه ی تمها و افزونه ها برای پشتیبانی از Shell جدید بروزرسانی شدن:

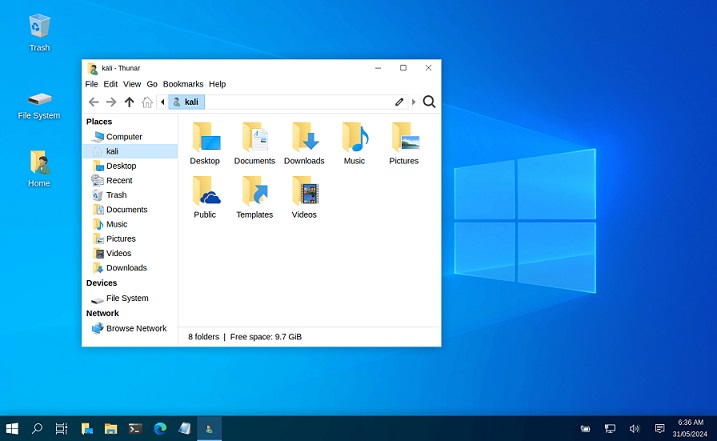

تغییرات Xfce:

برای محیط دسکتاپ Xfce یسری بروزرسانی جزئی داشتن که پایداری رو افزایش میده. عمده بروزرسانی ها برای حالتهای Kali-Undercover و HiDPI بودن.

ابزارهای جدید اضافه شده:

علاوه بر بسته های جدیدی که به نسخه ی جدید کالی اضافه شده، یسری ابزار جدید هم به این نسخه اضافه شده که در زیر مشاهده میکنید:

- autorecon : ابزار شناسایی شبکه با چندین Thread

- coercer: ابزاری برای مجبور کردن یک سرور ویندوز به احراز هویت در یک دستگاه دلخواه

- dploot: بازنویسی پایتونی از SharpDPAPI (ابزاری برای بازیابی رمزهای عبور ذخیره شده در حافظه ویندوز)

- getsploit: ابزار خط فرمان برای جستجو و دانلود اکسپلویت

- gowitness: ابزاری برای گرفتن اسکرین شات از وبسایتها با استفاده از Chrome Headless

- horst: ابزاری بسیار بهینه برای اسکن رادیویی

- ligolo-ng: ابزاری پیشرفته اما ساده برای tunneling/pivoting مبتنی بر رابط TUN

- mitm6 : ابزاری برای نفوذ به شبکههای IPv4 از طریق شبکههای IPv6

- netexec: ابزاری برای اکسپلویت سرویسهای شبکه که به اتوماسیون ارزیابی امنیت شبکه های بزرگ کمک میکنه.

- pspy: ابزاری برای مانیتور کردن پروسسهای لینوکس بدون نیاز به دسترسی Root

- pyinstaller: ابزاری برای تبدیل برنامه های پایتونی (بستهها) به فایلهای اجرایی مستقل

- pyinstxtractor : ابزاری برای استخراج فایلهای ایجاد شده توسط pyinstaller

- sharpshooter: فریمورکی برای تولید پیلودهای مختلف برای اجرای کدهای سی شارپ که میتونه پیلودهارو در قالب فایلهای HTA, JS, VBS و WSF ایجاد کنه.

- sickle : ابزاری برای توسعه پیلود

- snort: سیستم تشخیص نفوذ به شبکه که از انعطاف بالایی برخوردار هستش.

- sploitscan: ابزاری برای جستجوی اطلاعات مربوط به CVE ها

- vopono : ابزاری برای اجرای برنامه ها از طریق تونلهای VPN با استفاده از فضای نام موقت شبکه ها.

- waybackpy : ابزاری برای دسترسی به API سایت Wayback Machine با استفاده از پایتون

علاوه بر ابزارها و بسته ها، یسری کتابخونه ی جدید هم به کالی اضلفه شده. همچنین قراره kernel 6.8 هم به این نسخه از کالی اضافه بشه.

بروزرسانیهای مرتبط با Kali NetHunter :

برای این نسخه از کالی، بروزرسانی های زیر اعمال شده :

- از Android 14 پشتیبانی میکنه.

- یسری لودر ماژول مورد انتظار اضافه شده.

- امکان انتخاب کلاس برای Bad Bluetooth فراهم شده

- اعتبارسنجی پرمیشنها و root رو بهبود دادن.

- پشتیبانی از Bluetooth rubberducky

کرنلهای جدیدی که به این نسخه اضافه شده :

- Huawei P9 for LineageOS 16

- Nothing Phone 1 for Android 12, 13 & 14

- Poco F3 for Android 14

بروزرسانیهای مرتبط با Kali ARM SBC :

کالی برای دستگاه های ARM Single Board Computer (SBC) هم یسری تغییرات داشته از جمله :

- کرنل Gateworks Newport به 5.15 بروز شده

- کرنل Raspberry Pi 5 به 6.1.77 بروز شده

- بدلیل عدم پشتیبانی از Gateworks Ventana دیگه نمیتونن ایمیجهای پیش ساخته (pre-built) ارائه بدن.

موارد بروزرسانی دیگه:

علاوه بر موارد بالا، یسری بروزرسانی ها در مستندات و بلاگ هم دادن.

همچنین هفت Mirror جدید اضافه کردن ( کاناد یک مورد، آمریکا دو مورد، سنگاپور 1 مورد، تایوان 2 مورد و سوئیس یک مورد)

یک باگ در کرنل 6.6 پیدا کردن که موجب کندی و کرش میشه که این مشکل قراره در کرنل 6.8 اصلاح بشه.

همچنین nmap رو بهینه کردن تا کاربران بتونن اسکن های با امتیاز بالای TCP SYN (Stealth) (-sS) رو بدون root یا sudo اجرا کنن.

نسخه ی KALI 2024.2 رو چطوری نصب یا ارتقاء بدیم؟

اگه بخوایین یه نسخه ی جدید از کالی رو دانلود و نصب کنید، میتونید فایل ایمیج رو از این لینک دریافت کنید. همونطور که قبلا هم در سایت اشاره کرده بودیم، تیم کالی هر سه ماه یکبار نسخه ی جدید میده، اما بصورت هفتگی هم نسخه هایی رو میزارن. البته این نسخه های هفتگی بصورت اتوماتیک بروز میشن.

اگه یه نسخه از کالی رو دارید و صرفا میخوایید اونو بروز کنید، میتونید از دستورات زیر استفاده کنید:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

┌──(kali㉿kali)-[~] └─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list [...] ┌──(kali㉿kali)-[~] └─$ sudo apt update && sudo apt -y full-upgrade [...] ┌──(kali㉿kali)-[~] └─$ cp -vrbi /etc/skel/. ~/ [...] ┌──(kali㉿kali)-[~] └─$ [ -f /var/run/reboot-required ] && sudo reboot -f |

بعد از اینکار باید خروجی اینجوری بشه (البته بسته به معماریتون خروجی uname -r ممکنه فرق داشته باشه) :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

┌──(kali㉿kali)-[~] └─$ grep VERSION /etc/os-release VERSION="2024.2" VERSION_ID="2024.2" VERSION_CODENAME="kali-rolling" ┌──(kali㉿kali)-[~] └─$ uname -v #1 SMP PREEMPT_DYNAMIC Kali 6.6.15-2kali1 (2024-05-17) ┌──(kali㉿kali)-[~] └─$ uname -r 6.6.15-amd64 |