مایکروسافت Patch Tuesday خودش رو برای ژوئن 2024 منتشر کرده و در اون به اصلاح 58 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، یک آسیب پذیری 0Day داشته.

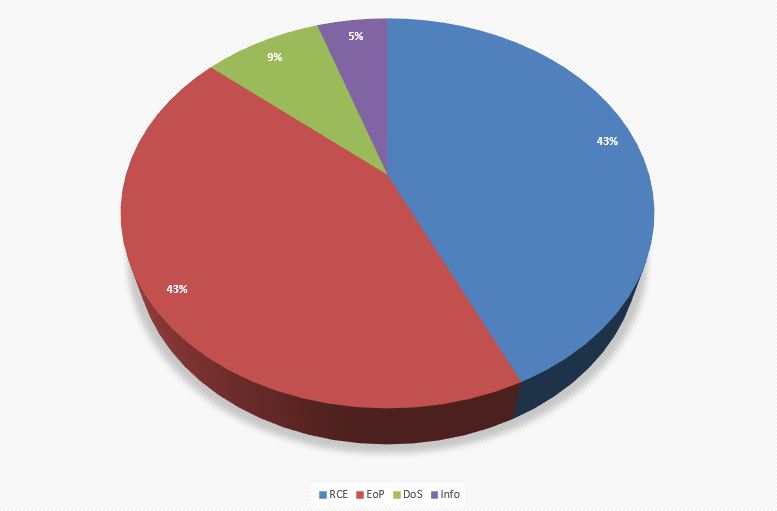

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش سطح دسترسی : 25

- اجرای کد از راه دور : 25

- افشای اطلاعات : 3

- منع سرویس : 5

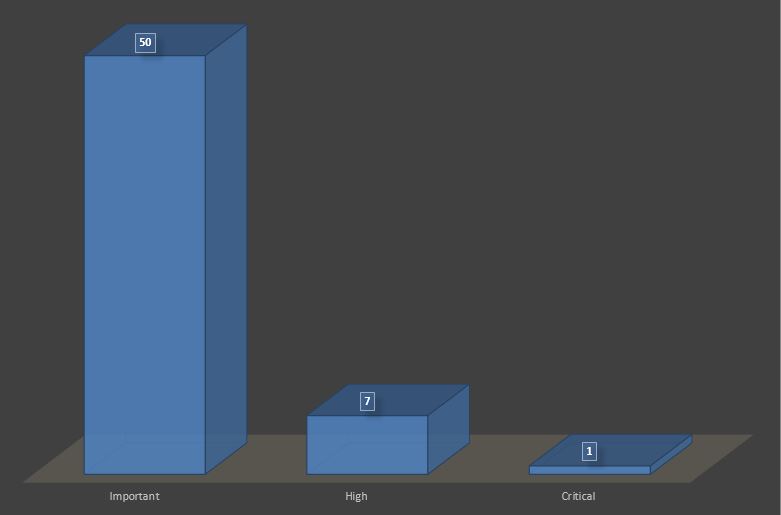

شدت آسیب پذیری های اصلاح شده این ماه هم بصورت زیر:

- شدت بحرانی : 1 مورد

- شدت بالا: 7 مورد

- شدت مهم: 50 مورد

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

Windows: 33

ESU: 23

Developer Tools: 3

Azure: 5

Browser:7

Microsoft Office: 5

Microsoft Dynamics: 3

آسیب پذیری بحرانی:

آسیب پذیری CVE-2024-30080 :

آسیب پذیری از نوع Use After Free و در Microsoft Message Queuing (MSMQ) هستش و امکان اجرای کد از راه دور رو به مهاجم میده. شدت بحرانی و امتیاز 9.8 دارید. مهاجم راه دور و بدون احراز هویت با ارسال یک بسته مخرب MSMQ به سرور MSMQ، میتونه این آسیب پذیری رو اکسپلویت کنه.

فقط سیستمهای ویندوزی که سرویس Windows Message Queuing در اونا فعاله، تحت تاثیر آسیب پذیری هستش. این سرویس با نام Message Queuing و روی پورت TCP/1801 فعاله.

آسیب پذیری پیچیدگی پایینی داره و نیاز به امتیاز بالا یا تعامل کاربر هم نداره، همچنین مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری زیرودی:

آسیب پذیری CVE-2023-50868 :

در بروزرسانی این ماه، مایکروسافت یک آسیب پذیری 0day به شناسه CVE-2023-50868 که به حمله ی Keytrap هم معروفه و ماه پیش افشاء شده بود رو هم اصلاح کرده.

این آسیب پذیری در فرایند اعتبارسنجی DNSSEC رخ میده و امکان DOS رو به مهاجم راه دور میده.

حملات Random Subdomain از آسیبپذیری در پروتکل DNS برای ارسال حجم زیادی از درخواستهای DNS برای سابدومینهای تصادفی (جعلی) به یک سرور DNS استفاده میکنه. هدف از این حمله، اشباع کردن سرور DNS با درخواستها و در نتیجه از کار انداختن اون و جلوگیری از دسترسی کاربران به خدمات DNS است.

در این حمله، مهاجم از الگوریتمی برای ایجاد سابدومینهای تصادفی استفاده میکنه که به احتمال زیاد وجود ندارن. سپس، مهاجم برای هر سابدومین تصادفی، یک درخواست DNS به سرور DNS قربانی ارسال میکنه. سرور DNS قربانی موظفه برای هر درخواست، پاسخ DNS صحیح رو پیدا و ارسال کنه.

اگر سرور DNS قربانی با حجم زیادی از درخواستهای DNS برای سابدومین های تصادفی بمباران بشه، میتونه تحت فشار قرار بگیره و از کار بیفته. این امر میتونه منجر به قطع دسترسی کاربران به سایتها، ایمیلها و سایر خدمات آنلاین وابسته به DNS بشه.

NSEC3 (NS record Security Exchange 3) یک نوع رکورد DNS است که برای تأیید عدم وجود دامنه خاصی استفاده میشه. این امر به سرورهای DNS کمک میکنه تا بطور کارآمدتر به درخواستهای DNS پاسخ بدن و در عین حال از جعل دامنه ها جلوگیری کنن.

با این حال، NSEC3 میتونه مورد سوء استفاده قرار بگیره و منجر بشه سرورهای DNS با حجم زیادی از درخواستهای جعلی دچار اختلال بشن . این امر به عنوان “مشکل NSEC3” شناخته میشه.

در آسیب پذیری CVE-2023-50868، مهاجم از مشکل NSEC3 برای ارسال حجم زیادی از درخواستهای DNS جعلی به سرور DNS قربانی استفاده میکنه. این درخواستها بگونه ای طراحی شدن که سرور DNS قربانی رو مجبور به انجام محاسبات SHA-1 پیچیده میکنن. این محاسبات میتونه بشدت پردازنده سرور DNS رو تحت فشار قرار بده و منجر به حمله DoS بشه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2022, 23H2 Edition

Windows Server 2022

Windows Server 2019

آسیب پذیری جالب دیگه:

آسیب پذیری CVE-2024-30103:

آسیب پذیری از نوع Incomplete List of Disallowed Inputs و در Microsoft Outlook هستش و امکان اجرای کد از راه دور رو میده. شدت اون مهم و امتیاز 8.8 داره. نکته ای که وجود داره Preview Pane هم جزء بردار حمله هستش. مهاجم برای اکسپلویت نیاز به اعتبارنامه کاربر Exchange داره و میتونه Outlook registry block lists رو دور بزنه و فایلهای مخرب DLL، در سیستم قربانی ایجاد کنه.

محصولات تحت تاثیر:

Microsoft Outlook 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-30078:

آسیب پذیری از نوع Improper Input Validation و در Windows Wi-Fi Driver هستش و امکان اجرای کد از راه دور رو میده. آسیب پذیری شدت مهم و امتیاز 8.8 داره. مهاجم مجاور شبکه و بدون احراز هویت با ارسال یک بسته ی مخرب به شبکه ای که از Wi-Fi networking adapter استفاده میکنه، میتونه کد دلخواه اجرا کنه. خوراکه تیم های قرمز.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-30072:

آسیب پذیری از نوع Integer Overflow یا Wraparound و در پردازش فایلهای event trace log (.etl) هستش و امکان اجرای کد دلخواه از راه دور رو میده. آسیب پذیری شدت مهم و امتیاز 7.8 داره. مهاجم با ارسال فایل مخرب و ترغیب کاربر برای اجرای اون، میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 11 Version 23H2

Windows 11 Version 22H2

آسیب پذیری CVE-2024-30104 :

آسیب پذیری از نوع Link Following و در Microsoft Office هستش و امکان اجرای کد دلخواه از راه دور رو میده. شدت مهم و امتیاز 7.8 داره. مهاجم با ارسال یک فایل مخرب و ترغیب کاربر برای اجرای اون میتونه این آسیب پذیری رو اکسپلویت کنه. Preview Pane جزء بردار حمله نیست.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-30101:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش و امکان اجرای کد از راه دور رو میده. شدت مهم و امتیاز 7.5 داره. برای اکسپلویت مهاجم باید یک ایمیل مخرب رو ارسال کنه و کاربر اون ایمیل رو در نسخه ی آسیب پذیر outlook باز کنه. Preview Pane جزء بردار حمله هستش اما باز نیاز به یسری اقدام از سمت قربانی هستش.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft Office 2019

Microsoft 365 Apps for Enterprise

آسیب پذیری CVE-2024-30100:

آسیب پذیری از نوع Untrusted Search Path و در Microsoft SharePoint Server هستش و امکان اجرای کد از راه دور رو میده. شدت اون مهم و امتیاز 7.8 داره. در اصل آسیب پذیری از نوع Arbitrary Code Execution (ACE) هستش یعنی حمله از راه دور اما اجرا بصورت محلی. مثلا مهاجم فایل مخرب رو ارسال میکنه و کاربر رو ترغیب مبکنه تا اونو اجرا کنه. آسیب پذیری بصورت محلی توسط خود قربانی اکسپلویت میشه چون توسط مهاجم ارسال شده، کلمه ی از راه دور میگیره. آسیب پذیری پیچیدگی پایین و نیاز به تعامل کاربر داره و به امتیاز خاصی نیاز نداره.

محصولات تحت تاثیر:

Microsoft SharePoint Server

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2016

آسیب پذیری CVE-2024-30097 :

آسیب پذیری از نوع Double Free و در Microsoft Speech Application Programming Interface (SAPI) هستش و امکان اجرای کد از راه دور رو میده. شدت مهم و امتیاز 8.8 داره.

SAPI مجموعهای از اینترفیسهاست که به توسعه دهندگان اجازه میده برنامه هایی رو برای ویندوز ایجاد کنن، که از قابلیتهای تشخیص گفتار و تبدیل متن به گفتار استفاده کنن. SAPI توسط مایکروسافت توسعه یافته و از SAPI 5.1 به بعد بخشی از Speech Platform SDK بوده.

مهاجم بدون احرازهویت با ارسال یک لینک مخرب و ترغیب کاربر احرازهویت شده به کلیک روی اون، میتونه این آسیب پذیری رو اکسپلویت کنه.

SAPI بطور پیش فرض در ویندوز 7 و نسخه های بعدی فعاله. با این حال، برای استفاده از SAPI، توسعه دهندگان باید Speech Platform SDK رو دانلود و نصب کنن. Speech Platform SDK شامل فایلهای هدر، کتابخونه ها و ابزارهای مورد نیاز برای توسعه برنامههای SAPI است.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-30052:

آسیب پذیری از نوع Protection Mechanism Failure و در Visual Studio هستش و امکان اجرای کد از راه دور رو به مهاجم میده. شدت مهم و امتیاز 4.7 داره. این آسیب پذیری هم در دسته ی Arbitrary Code Execution (ACE) قرار میگیره. آسیب پذیری پیچیدگی بالا و نیاز به تعامل کاربر داره اما امتیاز خاصی نیاز نداره.

محصولات تحت تاثیر:

Microsoft Visual Studio 2022 version 17.10

Microsoft Visual Studio 2022 version 17.8

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2019 version 16.11 (includes 16.0 – 16.10)

Microsoft Visual Studio 2017 version 15.9 (includes 15.0 – 15.8)

آسیب پذیری CVE-2024-30068:

آسیب پذیری از نوع Out-of-bounds Read و در Windows Kernel هستش و امکان افزایش امتیاز به کاربر SYSTEM میده. شدت مهم و امتیاز 8.8 داره. مهاجم با یک AppContainer با امتیاز پایین میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست کامل آسیب پذیری های این ماه:

| شناسه | عنوان | شدت | امتیاز | نوع |

| CVE-2024-30080 | Microsoft Message Queuing (MSMQ) Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2024-35255 | Azure Identity Libraries and Microsoft Authentication Library Elevation of Privilege Vulnerability | Important | 5.5 | EoP |

| CVE-2024-35254 † | Azure Monitor Agent Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2024-37325 † | Azure Science Virtual Machine (DSVM) Elevation of Privilege Vulnerability | Important | 9.8 | EoP |

| CVE-2024-35252 | Azure Storage Movement Client Library Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-30070 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-29187 * | GitHub: CVE-2024-29187 WiX Burn-based bundles are vulnerable to binary hijack when run as SYSTEM | Important | 7.3 | EoP |

| CVE-2024-35253 | Microsoft Azure File Sync Elevation of Privilege Vulnerability | Important | 4.4 | EoP |

| CVE-2024-35263 | Microsoft Dynamics 365 (On-Premises) Information Disclosure Vulnerability | Important | 5.7 | Info |

| CVE-2024-35248 | Microsoft Dynamics 365 Business Central Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-35249 | Microsoft Dynamics 365 Business Central Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30072 | Microsoft Event Trace Log File Parsing Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30104 | Microsoft Office Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30101 | Microsoft Office Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-30102 | Microsoft Office Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-30103 | Microsoft Outlook Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30100 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30097 | Microsoft Speech Application Programming Interface (SAPI) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30089 | Microsoft Streaming Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30090 | Microsoft Streaming Service Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-50868 * | MITRE: CVE-2023-50868 NSEC3 closest encloser proof can exhaust CPU | Important | 7.5 | DoS |

| CVE-2024-29060 | Visual Studio Elevation of Privilege Vulnerability | Important | 6.7 | EoP |

| CVE-2024-30052 | Visual Studio Remote Code Execution Vulnerability | Important | 4.7 | RCE |

| CVE-2024-30082 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30087 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30091 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30085 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30076 | Windows Container Manager Service Elevation of Privilege Vulnerability | Important | 6.8 | EoP |

| CVE-2024-30096 | Windows Cryptographic Services Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-30063 | Windows Distributed File System (DFS) Remote Code Execution Vulnerability | Important | 6.7 | RCE |

| CVE-2024-30064 | Windows Kernel Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-30068 | Windows Kernel Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-30088 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-30099 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-35250 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30084 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-30074 | Windows Link Layer Topology Discovery Protocol Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-30075 | Windows Link Layer Topology Discovery Protocol Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-30077 | Windows OLE Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-35265 | Windows Perception Service Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-30069 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 4.7 | Info |

| CVE-2024-30094 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30095 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30083 | Windows Standards-Based Storage Management Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-30062 | Windows Standards-Based Storage Management Service Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-30093 | Windows Storage Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-30065 | Windows Themes Denial of Service Vulnerability | Important | 5.5 | DoS |

| CVE-2024-30078 | Windows Wi-Fi Driver Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-30086 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-30066 | Winlogon Elevation of Privilege Vulnerability | Important | 5.5 | EoP |

| CVE-2024-30067 | WinLogon Elevation of Privilege Vulnerability | Important | 5.5 | EoP |

| CVE-2024-5493 * | Chromium: CVE-2024-5493 Heap buffer overflow in WebRTC | High | N/A | RCE |

| CVE-2024-5494 * | Chromium: CVE-2024-5494 Use after free in Dawn | High | N/A | RCE |

| CVE-2024-5495 * | Chromium: CVE-2024-5495 Use after free in Dawn | High | N/A | RCE |

| CVE-2024-5496 * | Chromium: CVE-2024-5496 Use after free in Media Session | High | N/A | RCE |

| CVE-2024-5497 * | Chromium: CVE-2024-5497 Out of bounds memory access in Keyboard Inputs | High | N/A | RCE |

| CVE-2024-5498 * | Chromium: CVE-2024-5498 Use after free in Presentation API | High | N/A | RCE |

| CVE-2024-5499 * | Chromium: CVE-2024-5499 Out of bounds write in Streams API | High | N/A | RCE |

منابع: