در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 85 آسیب پذیری منتشر شده، بین 8 تا 14 ژوئن/ 19 تا 25 خرداد در پلتفرم ZDI پرداختیم. در زمان نگارش این گزارش، از 85 آسیب پذیری، 46 موردش 0day هستش.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

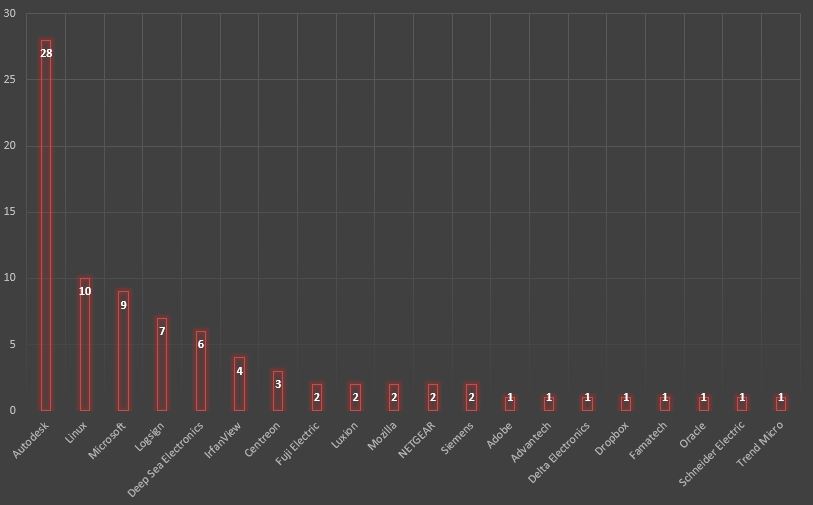

این هفته 20 کمپانی داشتیم که محصول آسیب پذیر داشتن.

- رتبه اول میرسه به Autodesk با 28 آسیب پذیری در اتوکد.

- رتبه دوم میرسه به لینوکس با 10 آسیب پذیری در کرنل.

- رتبه سوم میرسه به مایکروسافت با 9 آسیب پذیری در ویندوز.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

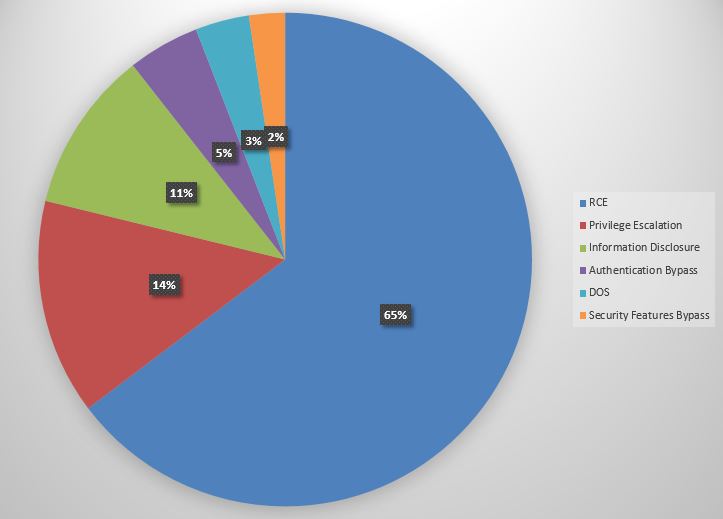

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 55

- افزایش امتیاز : 12

- افشای اطلاعات: 9

- دور زدن احراز هویت: 4

- منع سرویس: 3

- دور زدن ویژگی های امنیتی: 2

در نهایت 85 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| ZDI-24-778 | 7.1 | Linux | کرنل | Out-Of-Bounds Read | مهاجم با دسترسی فیزیکی و بدون احرازهویت امکان افزایش امتیاز به کرنل داره. آسیب پذیری در پردازش USB descriptorها رخ میده. در زمان نگارش این گزارش CVE دریافت نکرده. |

| ZDI-24-777 | 4.0 | Linux | کرنل | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد با امتیاز کرنل داره. بسته به پیکربندی ممکنه نیاز به احرازهویت هم باشه. فقط سیستم هایی تحت تاثیر هستن که ksmbd فعال باشه. آسیب پذیری در تجزیه ی درخواستهای SMB2 رخ میده. مهاجم با زنجیره کردن این آسیب پذیری با سایر آسیب پذیری ها میتونه کد دلخواه هم اجرا کنه. در زمان نگارش این مقاله، CVE نگرفته. |

| CVE-2024-21121 | 8.2 | Oracle | VirtualBox | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به hypervisor داره. برای اکسپلویت مهاجم باید امکان اجرای کد با امتیاز بالا رو در ماشین مهمان داشته باشه. آسیب پذیری در virtual OHCI USB controller رخ میده. |

| CVE-2024-23120 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای STEP و STP هستش. |

| CVE-2024-23129 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای STP و 3DM(0day) هستش. |

| CVE-2024-23131 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای STP و 0day هستش. |

| CVE-2024-23147 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_B و STEP(0day) و CATPART (0day) هستش. |

| CVE-2024-37005 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_B هستش. |

| CVE-2024-23130 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDASM و زیرودی هستش. |

| CVE-2024-37004 | 7.8 | Autodesk | AutoCAD | Use-After-Free | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT هستش. |

| CVE-2024-23127 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT و SLDASM و MODEL هستش. |

| CVE-2024-37000 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_T و X_B هستش. |

| CVE-2024-23137 | 7.8 | Autodesk | AutoCAD | Uninitialized Variable | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT و 0Day هستش. |

| CVE-2024-23149 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDDRW و 0Day هستش. |

| CVE-2024-0446 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای STP و MODEL هستش. |

| CVE-2024-23134 | 7.8 | Autodesk | AutoCAD | Use-After-Free | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای IGES هستش. |

| CVE-2024-37003 | 7.8 | Autodesk | AutoCAD | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT و DWG هستش. |

| CVE-2024-23146 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_B و زیرودی هستش. |

| CVE-2024-23142 | 7.8 | Autodesk | AutoCAD | Use-After-Free | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL و STP و CATPART و زیرودی هستش. |

| CVE-2024-23143 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_B و MODEL و 3DM و زیرودی هستش. |

| CVE-2024-23141 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL و زیرودی هستش. |

| CVE-2024-37002 | 7.8 | Autodesk | AutoCAD | Uninitialized Variable | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL هستش. |

| CVE-2024-37001 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM هستش. |

| CVE-2024-37006 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای CATPRODUCT و زیرودی هستش. |

| CVE-2024-23140 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM و MODEL(0day) هستش. |

| CVE-2024-23123 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای CATPART و زیرودی هستش. |

| CVE-2024-23128 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL هستش. |

| CVE-2024-23145 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PRT و زیرودی هستش. |

| CVE-2024-23144 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای CATPART و زیرودی هستش. |

| CVE-2024-23122 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای 3DM و زیرودی هستش. |

| CVE-2024-23157 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SLDPRT هستش. |

| CVE-2024-35303 | 7.8 | Siemens | Tecnomatix Plant Simulation | Type Confusion | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MODEL هستش. |

| CVE-2024-37029 | 7.8 | Fuji Electric | Tellus Lite | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V10 و V9 توسط ماژول V-Simulator 6 هستش. |

| CVE-2024-37022 | 7.8 | Fuji Electric | Tellus Lite | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X1 توسط ماژول V-Simulator 6 هستش. |

| CVE-2024-5924 | 8.8 | Dropbox | Dropbox Desktop | Mark-of-the-Web Bypass | مهاجم راه دور امکان دور زدن Mark-of-the-Web رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک سایت یا فایل مخرب رو اجرا کنه. آسیب پذیری در مدیریت فولدرهای اشتراکی و زیرودی هستش. |

| CVE-2024-5952 | 4.3 | Deep Sea Electronics | DSE855 | Missing Authentication | مهاجم مجاور شبکه امکان دور زدن احرازهویت داره. آسیب پذیری در UI مبتنی بر وب و زیرودی هستش. مهاجم امکان DOS داره. |

| CVE-2024-5951 | 7.1 | Deep Sea Electronics | DSE855 | Missing Authentication | مهاجم مجاور شبکه امکان دور زدن احرازهویت داره. آسیب پذیری در UI مبتنی بر وب و زیرودی هستش. مهاجم امکان DOS داره. |

| CVE-2024-5950 | 8.8 | Deep Sea Electronics | DSE855 | Stack Buffer Overflow | مهاجم مجاور شبکه امکان اجرای کد داره. آسیب پذیری درمدیریت متغیرهای فرم های چندبخشی و زیرودی هستش. |

| CVE-2024-5949 | 4.3 | Deep Sea Electronics | DSE855 | Infinite Loop | مهاجم مجاور شبکه امکان DOS داره. آسیب پذیری زیرودی هستش. |

| CVE-2024-5948 | 8.8 | Deep Sea Electronics | DSE855 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احراز هویت امکان اجرای کد داره. آسیب پذیری زیرودی هستش. |

| CVE-2024-5947 | 6.5 | Deep Sea Electronics | DSE855 | Missing Authentication | مهاجم مجاور شبکه و بدون احراز هویت امکان افشای اطلاعات حساس داره. آسیب پذیری در UI مبتنی بر وب و زیرودی هستش. |

| CVE-2024-30376 | 7.3 | Famatech | Advanced IP Scanner | Uncontrolled Search Path Element | کاربر محلی امکان افزایش امتیاز به ادمین داره. آسیب پذیری بدلیل لوود پلاگینهای QT از یک مکان ناامن و زیرودی هستش. |

| CVE-2024-5876 | 7.8 | IrfanView | IrfanView | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PSP هستش. |

| CVE-2024-5875 | 7.8 | IrfanView | IrfanView | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SHP هستش. |

| CVE-2024-5874 | 7.8 | IrfanView | IrfanView | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PNT هستش. |

| CVE-2024-5877 | 7.8 | IrfanView | IrfanView | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PIC هستش. |

| CVE-2024-29944 | 7.8 | Mozilla | Firefox | Exposed Dangerous | مهاجم راه دور امکان دور زدن سندباکس داره. آسیب پذیری در مولفه ی SessionStore و مربوطه به مسابقات Pwn2Own هستش. |

| CVE-2024-29943 | 5.4 | Mozilla | Firefox | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در کامپایلر SpiderMonkey JIT و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-4192 | 7.8 | Delta Electronics | CNCSoft-G2 | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای DPAX و ALM و CMT و TBK توسط مولفه ی DOPSoft هستش. |

| CVE-2024-5719 | 8.8 | Logsign | Unified SecOps Platform | Command Injection | مهاجم راه دور امکان اجرای کد با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه احراز هویت رو هم دور زدن. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| CVE-2024-5718 | 8.1 | Logsign | Unified SecOps Platform | Missing Authentication | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| CVE-2024-5717 | 8.8 | Logsign | Unified SecOps Platform | Command Injection | مهاجم راه دور امکان اجرای کد با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه احراز هویت رو هم دور زدن. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| CVE-2024-5716 | 8.6 | Logsign | Unified SecOps Platform | Authentication Bypass | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در مکانیسم ریست پسورد هستش. |

| CVE-2024-5721 | 8.1 | Logsign | Unified SecOps Platform | Missing Authentication | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| CVE-2024-5722 | 8.8 | Logsign | Unified SecOps Platform | Hard-coded Cryptographic Key | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز root داره. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| CVE-2024-5720 | 8.8 | Logsign | Unified SecOps Platform | Command Injection | مهاجم راه دور امکان اجرای کد با امتیاز root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه احراز هویت رو هم دور زدن. آسیب پذیری در HTTP API هستش که بصورت پیش فرض روی پورت TCP/1924 فعاله. |

| ZDI-24-612 | 7.8 | Luxion | KeyShot Viewer | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای JT و زیرودی هستش. در زمان نگارش cve نگرفته. |

| ZDI-24-611 | 7.8 | Luxion | KeyShot Viewer | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_T و زیرودی هستش. در زمان نگارش cve نگرفته. |

| CVE-2023-52335 | 7.5 | Advantech | iView | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس داره. آسیب پذیری در ConfigurationServlet servlet هستش که بصورت پیش فرض روی پورت TCP/8080 فعاله. |

| CVE-2024-30082 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در درایور win32kfull هستش. |

| CVE-2024-30089 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در درایور mskssrv و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-30088 | 8.8 | Microsoft | Windows | Race Condition | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در NtQueryInformationToken و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-30087 | 8.8 | Microsoft | Windows | Improper Input Validation | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در درایور win32kfull و مربوط به مسابقات Pwn2own هستش. |

| CVE-2024-35250 | 8.8 | Microsoft | Windows | Privilege Context Switching Error Local | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در تابع UnserializePropertySet و مربوط به مسابقات Pwn2own هستش. |

| CVE-2024-30084 | 8.8 | Microsoft | Windows | TOCTOU | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در تابع UnserializePropertySet در درایور ks.sys و مربوط به مسابقات Pwn2own هستش. |

| CVE-2024-30086 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در تابع DirectComposition و مربوط به مسابقات Pwn2own هستش. |

| CVE-2024-30085 | 7.8 | Microsoft | Windows | Heap Buffer Overflow | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در درایور cldflt و مربوط به مسابقات Pwn2own هستش. |

| ZDI-24-600 | 9.8 | Schneider Electric | APC Easy UPS Online | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در SchneiderUPS.exe هستش. در زمان نگارش CVE نگرفته. |

| CVE-2024-34115 | 7.8 | Adobe | Substance 3D Stager | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای SKP هستش. |

| ZDI-24-598 | 7.7 | Microsoft | Windows | Incorrect Permission Assignment | مهاجم محلی امکان افشای اطلاعات یا Dos داره. آسیب پذیری روی پیکربندی های خاص سخت افزار اکسپلویت میشه. آسیب پذیری در Volume Manager و زیرودی هستش. |

| CVE-2024-5725 | 8.8 | Centreon | Centreon | SQL Injection | مهاجم راه دور و احراز هویت شده امکان اجرای کد با امتیاز کاربر آپاچی رو داره. آسیب پذیری در تابع initCurveList هستش. |

| CVE-2024-32501 | 8.8 | Centreon | Centreon | SQL Injection | مهاجم راه دور و احراز هویت شده امکان اجرای کد با امتیاز کاربر آپاچی رو داره. آسیب پذیری در تابع updateServiceHost_MC هستش. |

| CVE-2024-5723 | 8.8 | Centreon | Centreon | SQL Injection | مهاجم راه دور و احراز هویت شده امکان اجرای کد با امتیاز کاربر آپاچی رو داره. آسیب پذیری در تابع updateServiceHost هستش. |

| CVE-2024-32639 | 7.8 | Siemens | Tecnomatix Plant Simulation | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخربی رو اجرا کنه. آسیب پذیری در تجزیه فایلهای MODEL هستش. |

| CVE-2023-31436 | 8.2 | Linux | کرنل | Out-Of-Bounds Access | مهاجم محلی امکان افزایش امتیاز به کرنل داره. برای اکسپلویت مهاجم نیاز به اجرای کد با امتیاز بالارو داره. آسیب پذیری در مدیریت مقدار MTU ارائه شده به QFQ Scheduler هستش. |

| CVE-2023-39189 | 5.1 | Linux | کرنل | Out-Of-Bounds Read | مهاجم محلی امکان افشای اطلاعات حساس با امتیاز کرنل داره. برای اکسپلویت مهاجم نیاز به اجرای کد با امتیاز بالارو داره. آسیب پذیری در تابع nf_osf_match_one هستش. |

| CVE-2023-42755 | 6.7 | Linux | کرنل | Out-Of-Bounds Read | مهاجم محلی امکان افشای اطلاعات حساس با امتیاز کرنل داره. برای اکسپلویت مهاجم نیاز به اجرای کد با امتیاز بالارو داره. آسیب پذیری در فیلترهای RSVP هستش. |

| CVE-2023-4458 | 4.0 | Linux | کرنل | Out-Of-Bounds Read | مهاجم راه دور امکان افشای اطلاعات حساس با امتیاز کرنل داره. بسته به پیکربندی ممکنه نیاز به احرازهویت باشه. فقط سیستمهایی که ksmbd روشون فعاله، آسیب پذیرن. آسیب پذیری در تجزیه ی extended attribute ها هستش. |

| CVE-2023-39180 | 4.0 | Linux | کرنل | Memory Leak | مهاجم راه دور امکان DOS داره. بسته به پیکربندی ممکنه نیاز به احرازهویت باشه. فقط سیستمهایی که ksmbd روشون فعاله، آسیب پذیرن. آسیب پذیری در دستور SMB2_READ هستش. |

| CVE-2023-39179 | 7.5 | Linux | کرنل | Out-Of-Bounds Read | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس با امتیاز کرنل داره. فقط سیستمهایی که ksmbd روشون فعاله، آسیب پذیرن. آسیب پذیری در مدیریت درخواستهای خوندن SMB2 هستش. |

| ZDI-24-587 | 6.8 | Linux | کرنل | Out-Of-Bounds Read | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس با امتیاز کرنل داره. فقط سیستمهایی که ksmbd روشون فعاله، آسیب پذیرن. آسیب پذیری در مدیریت درخواستهای SMB2 SetInfo هستش. |

| CVE-2023-39176 | 5.8 | Linux | کرنل | Out-Of-Bounds Read | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات حساس با امتیاز کرنل داره. فقط سیستمهایی که ksmbd روشون فعاله، آسیب پذیرن. آسیب پذیری در تجزیه ی درخواستهای SMB2 که دارای transform header هستن رخ میده. |

| CVE-2024-36473 | 5.3 | Trend Micro | VPN Proxy One Pro | Link Following | مهاجم محلی امکان DOS داره. آسیب پذیری در Vpn Background Controller هستش. مهاجم با ایجاد یک symbolic link میتونه فایل ایجاد کنه. |

| CVE-2023-51635 | 8.8 | NETGEAR | RAX30 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز root داره. آسیب پذیری در سرویس fing_dil و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2023-51634 | 7.5 | NETGEAR | RAX30 | Improper Certificate Validation | مهاجم مجاور شبکه و بدون احرازهویت ، یکپارچگی اطلاعات دانلود شده رو میتونه با امتیاز root به خطر بندازه. آسیب پذیری در دانلود فایلها از طریق HTTPS و مربوط به مسابقات Pwn2Own هستش. |