آسیب پذیری با شناسه ی CVE-2024-44133 در مرورگر Safari مک، توسط مایکروسافت گزارش شده که امکان جاسوسی، سرقت داده و … رو به مهاجم میده.

این مشکل در حقیقت به دو دلیل رخ میده :

- مجوزهایی که اپل به برنامه های اختصاصی خودش میده، که در این مورد مرورگر سافاری هستش

- دسترسی آسون مهاجم به فایل کانفیگ برنامه

اکسپلویت موفقیت آمیز این آسیب پذیری، به مهاجم امکان دور زدن لایه ی امنیتی Transparency, Consent, and Control (TCC) رو فراهم میکنه.

آسیب پذیری شناسه ی CVE-2024-44133 و امتیاز 5.5 و شدت متوسط داره. اپل این آسیب پذیری رو در 16 سپتامبر اصلاح کرده.

مایکروسافت برای این آسیب پذیری، یک اکسپلویت با عنوان HM Surf توسعه داده. از طریق این اکسپلویت، مهاجم امکان دسترسی به دوربین، میکروفن، داده های مرورگر و داده های مکانی کاربر و … رو داره.

کارشناس امنیت سایبری، Xen Madden از Menlo Security با تاکید بر بروزرسانی مک بوکها در سازمانها،اعلام کرده که این آسیب پذیری یک نگرانی جدی هستش، چون دسترسی غیرمجاز ارائه میده. اما نکته ای که وجود داره خیلی از EDRها بویژه Microsoft Defender، میتونن اونو شناسایی کنن.

اکسپلویت HM Surf :

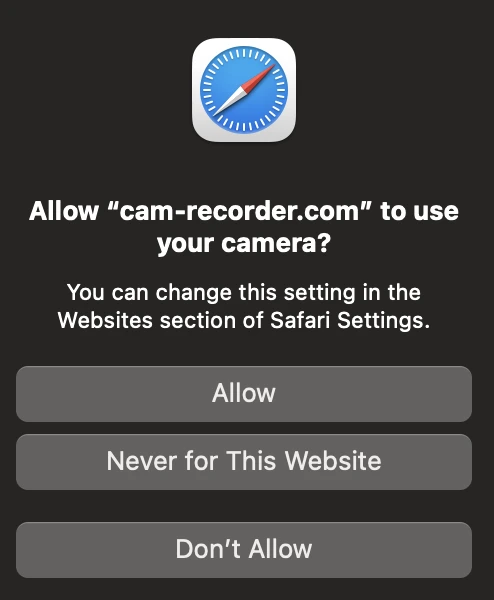

در همه ی دستگاههای اپل، TCC مسئول مدیریت دسترسی برنامه ها به داده ها و ویژگیهای حساس هستش. برای مثال، اگه یک برنامه بخواد به دوربین شما دسترسی پیدا کنه، TCC اطمینان میده که برنامه، اول از شما اجازه بگیره. مگه اینکه برنامه شما یک “حق ویژه” (entitlement) خاص داشته باشه.

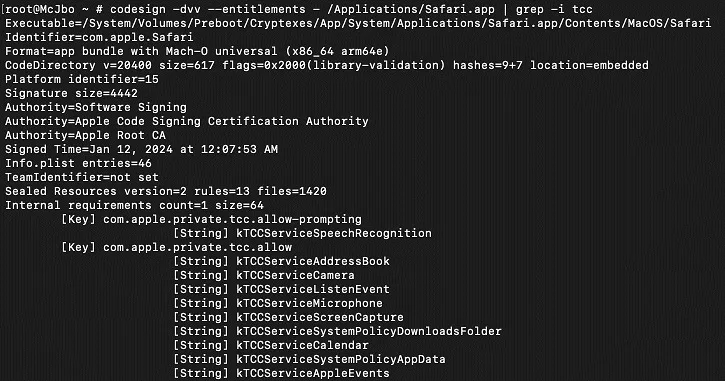

برخی از برنامه های اختصاصی اپل دارای «حقوق ویژه» هستن. حقوق ویژه یا entitlement مجوزهای ویژهای هستش که توسط اپل تأیید شدن و به برنامه ها، امتیازات خاصی نسبت به سایر برنامه ها میدن.

هسته اصلی عملکرد اکسپلویت HM Surf، حق ویژه سافاری به نام com.apple.private.tcc.allow هستش که به سافاری اجازه میده TCC رو در سطح برنامه دور بزنه و فقط برای هر وب سایت بر اساس مبدا (origin) اعمال کنه.

بعبارت دیگه، سافاری میتونه بدلخواه به دوربین و میکروفون شما دسترسی داشته باشه، اما به احتمال زیاد هر وب سایتی که از طریق سافاری بازدید میکنید نمیتونه این کار رو انجام بده. (شما وب سایت رو تایید میکنید)

تنظیمات سافاری، از جمله قوانینی که حفاظتهای TCC رو بر اساس مبدا تعریف میکنن، در فایلهای مختلف فولدر Library/Safari/~ در دایرکتوری HOME کاربر ذخیره میشن. دستکاری این فایلها میتونه راهی برای دور زدن TCC فراهم کنه، اگرچه خود دایرکتوری HOME هم توسط TCC محافظت میشه.

پس بصورت کلی سناریوی این اکسپلویت اینه که، مهاجم تنظیمات TCC سافاری رو دستکاری میکنه و به یک سایت مخرب اجازه میده تا تنظیمات TCC رو دور بزنه. کاربر با مشاهده ی این سایت مخرب، دوربین و میکروفنش، بدون نمایش پاپ آپی، فعال میشه و در معرض جاسوسی و … قرار میگیره.

قسمت سخت اینجاست که مهاجم چطوری میتونه سایت مخربش رو در TCC حلال کنه؟

برای دور زدن این مشکل، مهاجم میتونه از ابزار خط فرمان Directory Service Command Line Utility (DSCL)، استفاده کنه که ابزاری در macOS برای مدیریت سرویسهای دایرکتوری از خط فرمان هستش. در اکسپلویت HM Surf، ابزار DSCL برای تغییر موقت دایرکتوری HOME، حذف لایه ی حفاظتی TCC روی Library/Safari/~ استفاده میشه.

دموی اجرای اکسپلویت:

مایکروسافت بعد از توسعه ی اکسپلویت HM Surf، اومده محیطهای مشتریاش رو اسکن کرده تا ببینه قبلا این آسیب پذیری، اکسپلویت و در حملاتی مورد سوء استفاده قرار گرفته. در بررسی ها یک سیستم رو شناسایی کردن که شواهدی داخلش بوده که خیلی شبیه به یافته های مایکروسافت بوده.

مایکروسافت برنامه ای رو پیدا کرده که در تنظیمات مرورگر کروم قربانی جستجو میکنه و مجوز دسترسی به میکروفن و دوربین رو برای یک URL خاص اضافه میکنه. همچنین کارهایی مانند اطلاعات کاربر و دستگاه رو جمعآوری میکنه و مقدمات رو برای یک حمله مرحله دوم فراهم میکنه.

با بررسی های بیشتر متوجه شدن که این برنامه، یک برنامه تبلیغافزار معروف برای macOS به نام AdLoad بوده.

AdLoad ترافیک مرورگر رو ربوده و به سایتهای تبلیغ هدایت میکنه. علاوه بر این کارهایی مانند جمعآوری دادههای کاربر، تبدیل دستگاههای آلوده به گرههای بات نت و دانلود پیلودهای بعدی رو هم فراهم میکنه.

مایکروسافت اعلام کرده که اگرچه فعالیت AdLoad شباهت زیادی به تکنیک HM Surf داشته، اما از اونجایی که نتونستن مراحل انجام شده منتهی به این فعالیت رو مشاهده کنن، نمیتونن بطور کامل تعیین کنن که آیا کمپین AdLoad از خود آسیبپذیری HM Surf سوءاستفاده کرده یا نه. با این حال استفاده مهاجمان از روشی مشابه برای استقرار یک تهدید رایج، اهمیت داشتن محافظت در برابر حملاتی که از این تکنیک استفاده میکنن رو افزایش میده.

منابع: