تیم Group-IB Threat Intelligence یک کمپین فیشینگ پیچیده رو شناسایی کرده که با اطمینان بالا به گروه هکری منتسب به ایران، MuddyWater نسبت دادن. هکرها از یک صندوق ایمیل هک شده، برای توزیع بدافزار Phoenix، به سازمانهای بینالمللی و در سراسر منطقهی خاورمیانه و شمال آفریقا (MENA) استفاده کردن و تونستن بیش از 100 نهاد دولتی رو مورد هدف قرار بدن. در این پست، نگاهی به این گزارش انداختیم.

مقدمه:

محققای Group-IB، کمپین فیشینگ بسیار پیشرفته ای رو کشف کردن که توسط گروه هکری MuddyWater سازماندهی شده و هدفش جمع آوری اطلاعات از سازمانهای بین المللی در سراسر جهان بوده.

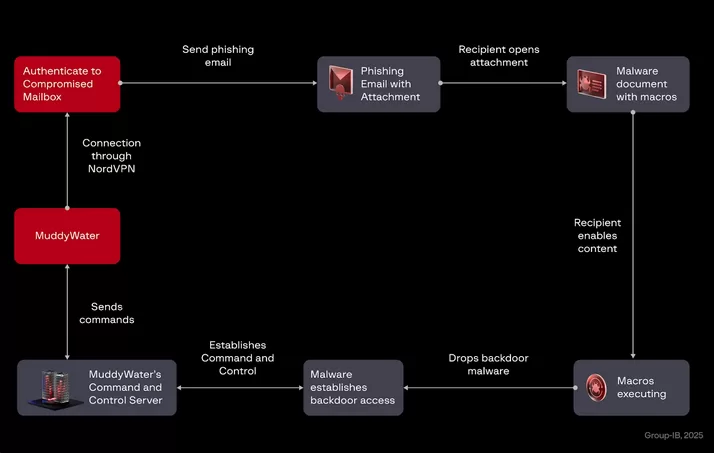

MuddyWater با استفاده از سرویس قانونی NordVPN، که توسط مهاجم برای مخفی کردن فعالیت خودش استفاده شده، به صندوق ایمیل قربانی نفوذ کرده و از همان حساب برای ارسال ایمیلهای فیشینگ استفاده کرده. این ایمیلها طوری طراحی شدن که شبیه مکاتبات واقعی به نظر برسن. همین موضوع باعث میشه احتمال فریب خوردن قربانیان و باز کردن فایل آلوده بسیار بیشتر بشه. به این ایمیلها، فایلهای Microsoft Word ضمیمه شده بودن، که از قربانی میخواستن برای دیدن محتوا، گزینه ی Enable Macros رو فعال کنن. به محض فعالسازی ماکروها، کد VBA (Visual Basic for Applications) اجرا میشد و در نهایت منجر به نصب نسخهی چهارم از بکدور Phoenix روی سیستم قربانی میشد.

بر اساس TTPهای مشاهده شده، Group-IB این عملیات رو با اطمینان بالا به بازیگران تهدید ایرانی MuddyWater نسبت داده. این حادثه نشان میده چطوری بازیگران تهدید تحت حمایت دولتها، همچنان از کانالهای ارتباطی معتبر برای دور زدن سامانه های دفاعی و نفوذ به اهداف با ارزش استفاده میکنن.

نکات کلیدی:

- MuddyWater در حال اجرای یک کمپین جاسوسی علیه سازمانهای بینالمللی هستش.

- در این عملیات از نسخه ۴ بکدور Phoenix استفاده کردن که عملکردش در پرسیست متفاوت هستش.

- احتمال استفاده از یک ابزار مدیریت و نظارت از راه دور (RMM) جدید و همچنین یک ابزار سارق اعتبارنامه های مرورگر سفارشی، در این کمپین وجود داره.

ارزیابی انتساب:

Group-IB با اطمینان بالا این کمپین رو به گروه MuddyWater نسبت داده، بر اساس شاخصهای زیر که در جریان تحقیقات بدست آوردن:

- خانواده های بدافزاری FakeUpdate Injector و بکدور Phoenix که در این حمله استفاده شدن، بدافزارهای سفارشی هستن که قبلا فقط در عملیات MuddyWater مشاهده شدن.

- ماکروی مخرب داخل سند Word دارای منطق مشابه و تطابق کد، با ماکروهای استفاده شده در کمپینهای قبلی MuddyWater داره. (40dead1e1d83107698ff96bce9ea52236803b15b63fb0002e0b55af71a9b5e05)

- سرور C2، میزبان یک ابزار سرقت اعتبارنامه های مرورگر هستش که از روش یکسانی برای دیکد کردن رشتهها استفاده میکنه که در سایر بدافزارهای مرتبط با MuddyWater دیده شده.

- زیرساخت C2 شامل ابزارهای PDQ RMM هستش که قبلا هم توسط MuddyWater برای دسترسی از راه دور و پرسیست در سیستم قربانی استفاده شدن.

- الگوی اهداف و قربانیان با سابقهی فعالیتهای MuddyWater منطبق هستش، مخصوصا تمرکزشون روی منطقه ی خاورمیانه.

از ایمیل مخرب تا نفوذ کامل به سیستم:

MuddyWater عملیات خودش رو با ارسال ایمیلهای مخرب از طریق یک حساب کاربری هک شده، شروع میکنه. بر اساس هدر ایمیل، این گروه از طریق NordVPN به حساب قربانی متصل شده و ایمیلهای فیشینگ رو برای اهداف مختلف در سراسر جهان ارسال کرده.

در ایمیلهای فیشینگ، یک ضمیمه Microsoft Word مخرب وجود داشته. پس از باز کردن این فایل، محتواش بصورت مات بوده که برای مشاهده متن، قربانی رو تشویق میکردن، گزینهی Enable Content رو فعال کنه. پس از فعال شدن ماکروها، کد VBA داخل اون اجرا میشد و بعنوان یک Dropper عمل میکرد. یعنی فایل لودر (Loader) رو رمزگشایی کرده، روی دیسک مینوشت و اجراش میکرد.

این لودر، FakeUpdate هستش. لودری که پیلود مرحله دوم رو که با الگوریتم AES رمز شده بود رو، رمزگشایی و در همون پروسس خودش تزریق میکنه. پیلود رمزگشایی شده، نسخهی چهارم بکدور Phoenix بوده. این بدافزار با نام sysProcUpdate در دیسک ذخیره میشه و سیستم آلوده رو در C2 مهاجم ثبت میکنه. بعدش با ارسال مداوم beacon و درخواست فرمان، ارتباط دائمی برقرار میکنه و به مهاجم امکان کنترل از راه دور، جمع آوری دادهها و اجرای فعالیتهای پس از نفوذ (Post-Exploitation) رو میده.

شکل زیر یک نمای کلی از زنجیره عملیات این گروه رو نشون میده:

تحلیل اهداف و بینشهای کمپین:

با بررسی گیرندگان ایمیلهای فیشینگی که محققا مشاهده کردن، چندین بینش کلیدی، آشکار میشه:

- الگوهای هدفگیری قابل توجه:

- شامل بودن حسابهای ایمیل شخصی: ترکیب ایمیلهای رسمی (gov.) و ایمیلهای شخصی (Yahoo، Gmail و Hotmail) نشان میده که MuddyWater اطلاعات دقیقی در خصوص اهداف خودش در اختیار داشته.

- هدفگیری سازمانهای بین المللی: تمرکز کمپین تا سازمانهای جهانی مؤثر که در همکاریهای بین المللی و مأموریتهای انسان دوستانه فعال بودن، گسترش یافته، که انگیزه های ژئوپولیتیکی گسترده تر عامل حمله رو برجسته میکنه.

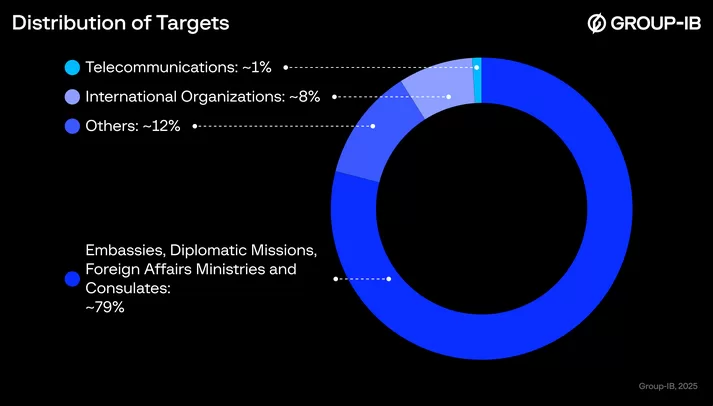

- طبقه بندی نوع اهداف:

- نمودار زیر تفکیکی از دسته بندیهای مختلفِ اهدافِ شناسایی شده، در این کمپین بر پایهی تحلیل Group-IB از گیرندگان ایمیلهای فیشینگ جاسوسی ارائه میده. چندین گیرندهیِ هدفگذاری شده، بخشی از مؤسسات جهانی شناخته شدهای هستن که بر همکاری بینالمللی و فعالیتهای انسان دوستانه تمرکز دارن. این موضوع از اهداف ژئوپولیتیکی بزرگتر گروه و ماهیت هدفمند، انتخاب اهداف، پشتیبانی میکنه.

ارتباط نمونه ها و همپوشانی کمپینها:

در جریان آنالیز بیشترِ شواهدِ مرتبط با این کمپین، محققا داکیومنتهای مخرب دیگه ای رو شناسایی کردن که همپوشانیهای فنی و زیرساختی با عملیات جاری دارن. این یافتهها نشان دهنده ی ادامه ی فعالیت MuddyWater هستش که احتمالا شامل کمپینهای مرتبط یا همزمان میشه.

محققا یک داکیومنت مخرب دیگه شناسایی کردن که خودش رو بعنوان سمیناری از یک سازمان دولتی درباره ی تنش های ژئوپولیتیکی جاری در منطقه جا زده و مضامینی مطابق با موارد دیده شده در نقاط دیگه از این کمپین داره. این فایل حاوی همان کد ماکرو هستش، همان پیلود رو تحویل میده و با همان دامنه ی C2 ارتباط برقرار میکنه (screenai[.]online).

با توجه به این همپوشانیها، از جمله تطابق متادیتای آخرین ویرایشگر و زمان ویرایش، محققا این سند رو بخشی از همان کمپین جاسوسی ارزیابی میکنن. اگرچه روش توزیع دقیق، هنوز تأیید نشده اما فیشینگ از طریق یک حساب ایمیل هک شده، محتمل ترین بردار حمله هستش.

همچنین، محققا سند دیگه ای رو شناسایی کردن که بخش انرژی در خاورمیانه و شمال آفریقا رو هدف گرفته بود. این فایل هم از بدافزار FakeUpdate برای تحویل نسخه ی ۴ بکدور Phoenix استفاده کرده که با همان زیرساخت C2 (screenai[.]online) مورد استفاده در این کمپین جاسوسی ارتباط برقرار میکرد. این حمله در همان بازه ی زمانی کمپین مورد بحث در این گزارش، انجام شده. با این حال، به دلیل تفاوت در پروفایل اهداف، این نمونه بر نهادهای بخش انرژی تمرکز داشته نه بر سازمانهای دیپلماتیک یا بینالمللی، برای همین محققا اون رو یک عملیات جداگانه اما همزمان از MuddyWater ارزیابی میکنن که همان دامنه ی C2 رو مجددا استفاده کردن.

تحلیل بدافزار:

پیوست ایمیل مخرب:

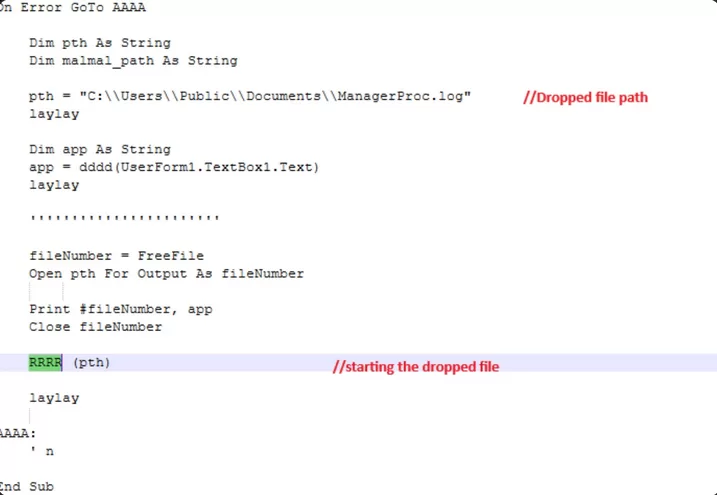

هنگامی که ماکروها فعال و اجرا بشن، ماکروهای مخرب داکیومنت، فایل داخل ماکرو رو بازیابی کرده و در مسیر زیر مینویسن و بعدش اون رو اجرا میکنن.

|

1 |

C:\Users\Public\Documents\ManagerProc.log |

شکل زیر ماکروهای مورد استفاده در داکیومنت رو نشون میده.

فایل جدید بعنوان یک تزریق کننده عمل میکنه که محققا اون رو FakeUpdate ردیابی کردن. این لودر، پیلود مرحله ی دوم رو از داخل خودش رمزگشایی کرده و اون رو در پروسس خودش تزریق میکنه.

مولفه ی تزریق شده، نسخه ی چهارم بکدور Phoenix هستش و اقدامات زیر رو انجام میده:

- تلاش برای ایجاد یک mutex با نام sysprocupdate.exe

- جمع آوری اطلاعات سیستم، شامل نام کامپیوتر، Domain/workgroup، نسخه ی ویندوز و نام کاربری.

- کپی کردن خودش به مسیر C:\ProgramData\sysprocupdate.exe

- پرسیست از طریق تغییر کلید رجیستری HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon و تغییر مقدار Shell.

- اتصال به C2 از طریق WinHTTP برای دریافت و اجرای دستورات.

دستوراتی که میگیره بصورت زیر هستش:

| دستور | توضیحات |

| 65 | Sleep |

| 68 | Upload file |

| 85 | Download file |

| 67 | Start Shell |

| 83 | Update sleep interval time |

پرسیست مبتنی بر COM و همپوشانی شواهد:

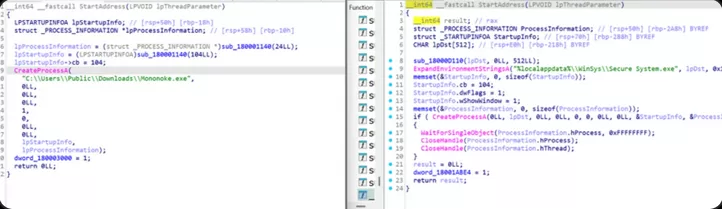

نسخه ی ۴ بکدور Phoenix، که در این حمله استفاده شده، یک فایل اجرایی Portable Executable (PE) داخلش قرار گرفته که در عملیات قبلی استخراج یا اجرا نشده بود. پس از استخراج و مهندسی معکوس این فایل، محققا مشخص کردن که این فایل یک DLL مبتنی بر Component Object Model (COM) هستش که برای ایجاد پرسیست طراحی شده و با اجرای فایل C:\\Users\\Public\\Downloads\\Mononoke.exe این پرسیست رو برقرار میکنه.

محققا قبلا یک DLL مشابه (coreglobconfig.dll) رو در بدافزار CannonRat مشاهده کرده بودن که اون رو هم به MuddyWater نسبت داده بودن.

در جریان بررسی مسیر فایلِ C:\Users\Public\Downloads\Mononoke.exe، محققا دو نمونه ی دیگه رو بازیابی کردن که مسیر Program Database (PDB) شون بصورت زیر بوده:

|

1 2 3 4 5 |

C:\Users\win10\Desktop\phoenixV4\phoenixV3\phoenixV2\x64\Debug\phoenix.pdb hashes: 6de859a27ccc784689e8748cef536e32780e498a bed6506f8f5281888f89781cf6fbc750545292fc |

هر دو نمونه بعنوان نسخه ی ۴ بکدور Phoenix شناسایی شدن، و شواهد بدست اومده نشان میده که این نسخه ی بدافزار، یک مکانیزم پرسیست دیگه از طریق یک شی Component Object Model (COM) داره، و تنها به تغییر رجیستری Winlogon که در این کمپین مشاهده شده بود، محدود نمیشه.

بکدور Mononoke.exe و DLL مرتبط با اون، از طریق یک داکیومنت مخرب (شکل زیر) توزیع شدن که از همان طعمه و مضمون دیده شده در عملیات اخیر MuddyWater که توسط Group-IB مستند شده بود، استفاده میکنه. این همپوشانی نشان میده که احتمالا توسعه دهنده در حذف این مؤلفه DLL از بدافزاری که در این کمپین بکار رفته، غفلت کرده.

تحلیل زیرساخت:

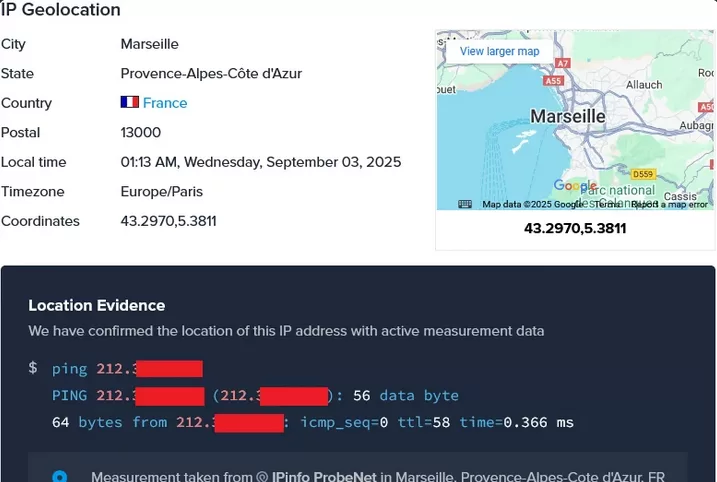

مقدار x-originating-ip در هدر ایمیل، به یک گره خروجی NordVPN واقع در فرانسه اشاره میکنه. هدر x-originating-ip آدرس IP اصلی کلاینت یا دستگاهی رو نشان میده که اولین بار، ایمیل رو به سرور پست الکترونیکی ارسال کرده. بر اساس IPinfo، این IP در فرانسه قرار داره:

بر مبنای این تحلیل، میشه ثابت کرد که MuddyWater از NordVPN و احتمال سایر سرویسهای مشابه VPN در عملیات خودش استفاده میکنه. نمونههای بدافزاری شامل یک دامنه ی C2 هاردکد شده بنام screenai[.]online بودن که تنها برای چند روز بعد از راه اندازی کمپین فیشینگ فعال موندن. اگرچه اطلاعات موجود درباره ی این دامنه محدود هستش، محققا تونستن چند جزئیات کلیدی رو مشخص کنن:

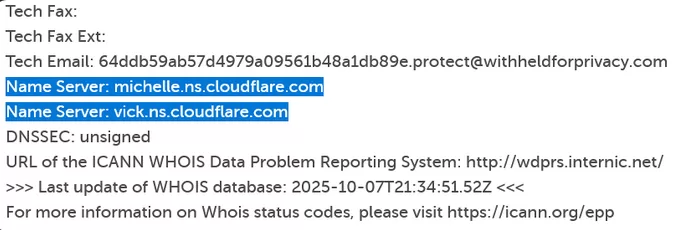

دامنه ی screenai[.]online از طریق NameCheap در تاریخ 17 آگوست 2025 ساعت 16:41:01 (UTC) ثبت شده (2025-08-17T16:41:01.00Z) و تاریخ انقضاش 17 آگوست 2026 ساعت 16:41:01 (UTC) هستش (2026-08-17T16:41:01.00Z). سرورهای DNS در سوابق WHOIS برای CloudFlare تنظیم شده بودن.

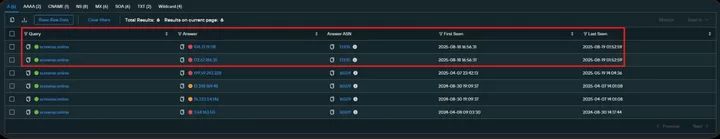

این موضوع با نگاه به آدرسهای IP ریزالو شده که متعلق به CloudFlare هستن هم قابل تأییده.

در این مرحله، تحلیل بیشتر، بدون بدست آوردن آدرس IP واقعی امکانپذیر نبوده. با این حال، محققا تونستن از طریق گواهینامه SSL، آدرس IP واقعی سرور رو بدست بیارن، که برابر 159[.]198[.]36[.]115 و تحت ASN ثبت شده ی NameCheap بوده که با اطلاعات ثبت دامنه هم هماهنگ هستش.

تحلیل بنرهای مرتبط با آدرس IP واقعی چند چیز جدید رو نشون میده:

- بازیگر تهدید سرور و مؤلفه ی سمت سرور C2 رو در 19 آگوست 2025 مستقر و در 24 آگوست 2025 از دسترس خارج کرده، که نشان دهنده ی یک پنجره ی حمله ی فعاله تقریبا پنج روزه بوده.

- مؤلفه ی C2 در ابتدا روی Uvicorn اجرا میشد، تا اینکه MuddyWater اون رو در 24 آگوست 2025 با Apache جایگزین کرد که با پیام «503 service unavailable» پاسخ میداد.

- صفحه ی وب، عنوان “ScreenAI | Your On-Screen Content Genius” رو نمایش میداده.

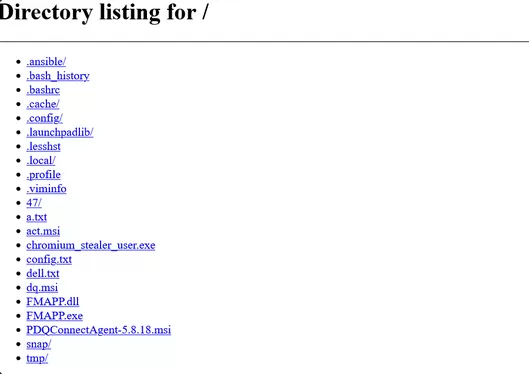

با توجه به بازه زمانی کوتاه حمله و این واقعیت که غیرفعال کردن سرور C2، بکدروهای مستقر شده رو غیرفعال میکنه، ارزیابی محققا این هستش که MuddyWater احتمالا ابزارها یا بدافزارهای دیگه ای رو روی میزبانهای آلوده، برای حفظ دسترسی و ادامه جمع آوری اطلاعات، بکار گرفته. این ارزیابی با Open Directory مشاهده شده روی اون IP، که چند ابزار RMM و ابزارهای پس از نفوذ (Post Exploitation) رو در خودش داشتن هم پشتیبانی میشه.

Open Directory با استفاده از یک سرور ساده ی HTTP پایتون (SimpleHTTP/0.6 Python/3.10.12) در معرض دید قرار گرفته بود. قابل توجه است که سرورهای مشابه دیگه ای شناسایی نشدن.

بدافزار سفارشی و ابزار جدید مدیریت و نظارت از راه دور (RMM):

در جریان بررسی زیرساختهای مرتبط با این کمپین، بویژه IP با آدرس 159[.]198[.]36[.]115،محققا یک ابزار سفارشی و چندین ابزار Remote Monitoring and Management (RMM) رو شناسایی کردن که بر روی سرور C2 مهاجم میزبانی شده بودن. به نظر میرسه این مؤلفه ها برای دسترسی از راه دور و سرقت اعتبارنامهها از میزبانهای آلوده استفاده میشدن. محققا معتقدن که این ابزارها و برنامهها احتمالا در همین کمپین توسط MuddyWater مورد استفاده قرار گرفتن.

شواهد مشاهده شده بر روی سرور C2 شامل یک سارق اعتبارنامه های مرورگر سفارشی و دو ابزار RMM بودن:

- Chromium_Stealer: یک بدافزار سارق اعتبارنامه های مرورگر که در آدرس زیر میزبانی میشد و بعنوان یک برنامه ماشین حساب جعل شده بود.

|

1 |

hxxp://159.198.36[.]115:4444/chromium_stealer_user.exe |

- Action1: ابزار RMM شناسایی شده روی سرور C2 که برای مدیریت از راه دور و اجرای دستورات استفاده میشد.

- PDQ RMM: ابزار RMM دیگه که بر روی همون سرور C2 پیدا شده و قبلا در عملیاتهای MuddyWater هم مشاهده شده بود.

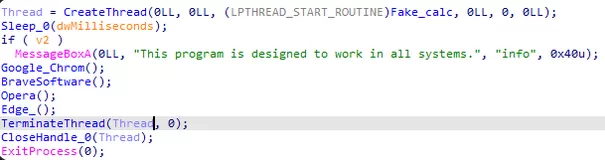

بررسی فنی بدافزار Chromium_Stealer:

- آدرس میزبانی: hxxp://159.198.36[.]115:4444/chromium_stealer_user.exe

- جعل ظاهر: بصورت یک برنامه ی شبیه ماشین حساب طراحی شده تا شک کاربر رو کاهش بده.

- هدف اصلی: جمع آوری اعتبارنامههای ذخیره شده توسط مرورگرها و نوشتن دادههای استخراج شده در یک فایل موقت محلی.

- رفتار مشاهده شده:

- لیست کردن مسیر پروفایل مرورگرها برای یافتن فایل Local State و دیتابیس داده ی پروفایل.

- استخراج مقدار os_crypt.encrypted_key از فایل Local State و استفاده از APIهای رمزنگاری سیستم عامل برای بازیابی کلید اصلی (Master Key)

- بستن پروسس های فعال مرورگر، برای آزاد سازی قفل فایلهای پروفایل.

- بازکردن فایلهای Login Data برای استخراج اعتبارنامه های ذخیره شده.

- رمزگشایی اعتبارنامه ها با استفاده از کلید اصلی بازیابی شده و نوشتن نتیجه در فایل محلی زیر (اعتبارنامه ها در این فایل بصورت رمزگذاری شده ذخیره میشن.):

|

1 |

C:\Users\Public\Downloads\cobe-notes.txt |

-

- اجرای مجدد مرورگر از آخرین وضعیتش، برای کاهش احتمال شک کاربر.

- مرورگرهای هدف: Google Chrome و Operaو Braveو Microsoft Edge

نتیجهگیری:

MuddyWater همچنان یکی از بازیگران تهدید مستمر وابسته به ایران هستش که در کمپین های بلند مدت جاسوسی و نفوذ سایبری علیه سازمانهای دولتی و بینالمللی با ارزش بالا در خاورمیانه فعالیت داره، و دامنه ی عملیاتشون در حال گسترش به اروپا، آفریقا و آمریکای شمالی هستش.

این کمپین نشان دهنده ی تکامل روشهای عملیاتی و بلوغ فنی گروه هستش. MuddyWater از یک صندوق پست الکترونیکی هک شده برای استفاده از کانالهای ارتباطی مورد اعتماد استفاده کرده. روشی بسیار مؤثر در مهندسی اجتماعی که از بسیاری از دفاعهای امنیتی سنتی عبور میکنه.

با بکارگیری نسخه های بروزشده ی بدافزارهایی مانند Phoenix v4 Backdoor، FakeUpdate Injector، و ابزارهای سرقت اعتبار سفارشی در کنار ابزارهای قانونی RMM مانند PDQ و Action1، گروه توانایی بالایی در ترکیب کدهای سفارشی با ابزارهای تجاری برای افزایش مخفی کاری و پرسیست از خود نشان داده.

با توجه به تمرکز مداوم MuddyWater بر اهداف دولتی، بویژه در شرایط تنشهای ژئوپلیتیکی منطقه، انتظار میره کمپینهای مشابه دیگه ای هم ظهور پیدا کنن که از حسابهای آلوده جدید و پیلودهای تکامل یافته تر استفاده کنن. الگوی ثابت این گروه در استفاده ی مجدد و تغییر بدافزارهای اختصاصی خود نشان دهنده ی یک هدف راهبردی بلند مدت در جمع آوری اطلاعات هستش، نه صرفا منافع کوتاه مدت.

توصیهها:

سازمانها، بویژه اونایی که در بخشهای دولتی و زیرساختهای حیاتی فعالیت دارن، میتونن با اجرای اقدامات زیر دفاع خودشون رو در برابر MuddyWater و سایر گروههای همسو با دولتها تقویت کنن:

1. تقویت هوش تهدید (Threat Intelligence) و پایش:

- عضویت در منابع معتبر Threat Intelligence برای دریافت مداوم IOCها و TTPهای مرتبط با MuddyWater.

- انجام شکار تهدید پیوسته برای نشانه های مرتبط با Phoenix، FakeUpdate و زیرساختهای مرتبط (مانند screenai[.]online، sysprocupdate.exe).

- یکپارچه سازی قوانین YARA و سیستمهای EDR برای شناسایی خانواده های شناخته شده ی بدافزارهای MuddyWater

2. تقویت دفاع ایمیل و مقابله با فیشینگ:

- پیادهسازی سندباکس و اسکن فایلهای ضمیمه برای اسناد Office، مخصوصا موارد دارای ماکرو یا کد VBA مشکوک.

- برگزاری تمرینهای منظم فیشینگ و آموزش آگاهی کارکنان درباره ی طعمههای “Enable Content” در ماکروها.

3. کنترل امنیت نقاط پایانی و دسترسی:

- غیر فعالسازی پیش فرض ماکروهای Office از طریق Group Policy و مجاز کردن اجرا تنها از منابع امضا شده یا مورد اعتماد.

- استقرار و تنظیم دقیق EDR/XDR برای شناسایی سوء استفاده از PowerShell، تزریق پروسس، و تغییرات غیرعادی در رجیستری.

- اجرای احراز هویت چندمرحلهای (MFA) در تمامی حسابها برای جلوگیری از دسترسی غیرمجاز به صندوقهای پستی.

4. تقویت امنیت شبکه و زیرساخت:

- نظارت بر ترافیک خروجی برای شناسایی الگوهای beaconing یا درخواستهای HTTP(S) تکراری که با دامنه ها و الگوهای شناخته شده ی MuddyWater تطابق دارن.

- محدودسازی، ثبت، و پایش استفاده از ابزارهای RMM مانند Action1، PDQ، و ScreenConnect و مجاز کردن فقط ابزارهایی که واقعا برای سازمان لازم هستن.

5. ایجاد دفاع راهبردی بلندمدت:

- حفظ دید جامع نسبت به داراییهای سازمان و اجرای اصل حداقل سطح دسترسی.

- استفاده از تشخیص رفتاری ناهنجاریها (Behavioral Anomaly Detection) برای ورود حسابها یا الگوهای ایمیل از مناطق یا VPNهای غیرمنتظره.

- بازبینی و بروزرسانی دورهای برنامه های پاسخ به حوادث و مدیریت بحران برای مقابله با حملات فیشینگ و سرقت اعتبارنامه ها.

IOCهای گزارش:

| Backdoor | mononoke.exe | 668dd5b6fb06fe30a98dd59dd802258b45394ccd7cd610f0aaab43d801bf1a1e |

| Backdoor | mononoke.exe | 5ec5a2adaa82a983fcc42ed9f720f4e894652bd7bd1f366826a16ac98bb91839 |

| Backdoor | sysProcUpdate | 1883db6de22d98ed00f8719b11de5bf1d02fc206b89fedd6dd0df0e8d40c4c56 |

| Backdoor | sysProcUpdate | 3ac8283916547c50501eed8e7c3a77f0ae8b009c7b72275be8726a5b6ae255e3 |

| Backdoor | sysProcUpdate | 76fa8dca768b64aefedd85f7d0a33c2693b94bdb55f40ced7830561e48e39c75 |

| Backdoor | sysProcUpdate | 3d6f69cc0330b302ddf4701bbc956b8fca683d1c1b3146768dcbce4a1a3932ca |

| C2 Domain | Creation date 2025-08-17 | screenai[.]online |

| C2 IP | real IP address behind CloudFlare | 159[.]198[.]36[.]115 |