کمپانی AnyDesk تایید کرده که اخیرا درگیر یه حمله سایبری بوده که در اون، هکرها تونستن به سیستم های بخش تولید این شرکت نفوذ کنن.

اگه از محصولات نرم افزاری یه شرکتی استفاده کرده باشید ، معمولا وقتی دچار مشکلی در استفاده از اون میشید با پشتیبانی شرکت تماس میگیرید. در این شرایط پشتیبانی، برای حل سریعتر مشکل، پیشنهاد نصب برنامه هایی مانند AnyDesk رو میده تا بتونه از راه دور به سیستم شما وصل بشه و مشکل رو سریعتر حل کنه.

برنامه ی AnyDesk بدلیل اتصال ساده و امکاناتی که میده مانند دسترسی کامل ، علاوه بر اینکه توسط شرکتها و سازمانها استفاده میشه، توسط بازیگران تهدید هم استفاده میشه. بازیگران تهدید از این برنامه برای دسترسی پایدار به سیستم ها و شبکه شرکتها استفاده میکنن.

کمپانی AnyDesk به گفته خودش، 170 هزار مشتری داره از جمله 7-Eleven ، Comcast، سامسونگ، MIT ، NVIDIA ، زیمنس و سازمان ملل متحد.

در بیانیه ای که این شرکت منتشر کرده، در ابتدا یسری نشانه از یه رخداد امنیتی در سرورهای محصولشون مشاهده کردن . بعدش اومدن ارزیابی امنیتی انجام دادن و متوجه شدن که سیستمهاشون هک شدن. در ادامه به کمک شرکت امنیتی CrowdStrike ، فرایند پاسخ به حوادث رو انجام دادن.

AnyDesk جزییاتی از داده هایی که در این حمله توسط هکرها دزدیده شده، ارائه نکرده ، اما BleepingComputer حدس میزنه که هکرها تونستن یسری سورس کد و کلیدهای خصوصی امضای کد رو در این حمله بدزدن.

کمپانی در بیانیه ای که منتشر کرده، اعلام کرده که حمله از نوع باج افزاری نبوده و بیشتر این بیانیه هم روی نحوه ی واکنش به حمله ، متمرکز بوده. مثلا از جمله کارهایی که انجام دادن این بود که یسری گواهی امنیتی رو باطل و جایگزین کردن. همچنین به مشتریا خاطر نشان کردن که AnyDesk همچنان امن هست و مدرکی مبنی بر اینکه سیستم کاربران تحت تاثیر این حمله قرار گرفته باشه، پیدا نکردن. همچنین توصیه کردن که از آخرین نسخه با گواهی امضای کد جدید حتما استفاده کنید.

در حالیکه این شرکت اعلام کرده که هیچ توکن احرازهویتی به سرقت نرفته ، اما از روی احتیاط، همه ی رمزهای عبور در پرتال وب رو باطل کرده و توصیه کرده اگه از اون در سایتهای دیگه استفاده میکنید، حتما عوضش کنید.

AnyDesk در خصوص توکن های احراز هویت گفته که AnyDesk طوری طراحی شده که توکن های احرازهویت جلسه رو نمیشه سرقت کرد. اونا فقط در دستگاه کاربر نهایی و با اثرانگشت دستگاه مرتبط هستن. این توکن ها هرگز در سیستم های شرکت ذخیره نمیشن. نشانه هایی مبنی بر سرقت این توکن ها پیدا نکردیم و همچنین براساس اطلاعات ما، این کار امکانپذیر نیست.

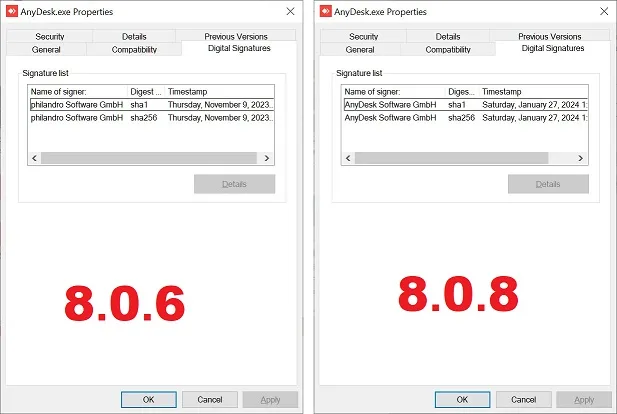

فرایند جایگزین کردن گواهی امضای کد توسط این شرکت شروع شده و این قضیه اولین بار توسط Günter Born از BornCity اعلام شد. گواهی جدید در نسخه ی 8.0.8 استفاده میشه و در 29 ژانویه منتشر شده. گواهی قبلی بزودی باطل میشه.

BleepingComputer با بررسی فایلهای قدیمی و جدید متوجه شده که نسخه های قدیمی با نام philandro Software GmbH و شماره سریال 0dbf152deaf0b981a8a938d53f769db8 امضا شدن و نسخه های جدید با نام AnyDesk Software GmbH, و شماره سریال 0a8177fcd8936a91b5e0eddf995b0ba5 امضاء شدن.

گواهی امضای کد معمولا باطل نمیشه، مگه اینکه در یه حمله ای دزدیده بشه یا بصورت عمومی افشا بشه.

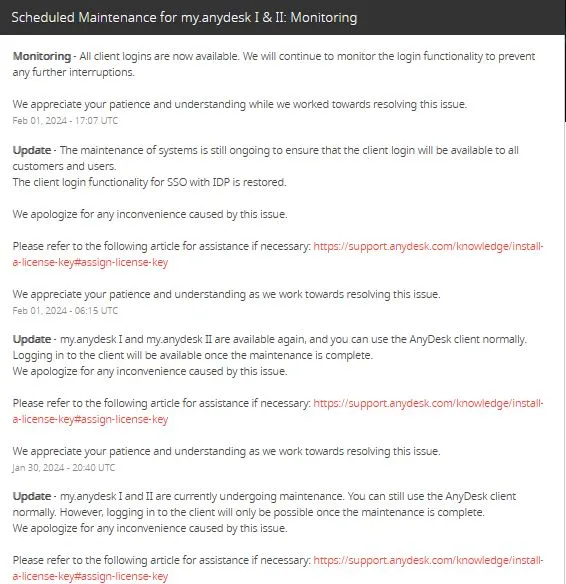

همچنین با اینکه AnyDesk گزارشی از اختلال نداده، اما Born اعلام کرده که این شرکت از 29 ژانویه دچار یه اختلال 4 روزه بوده که طی اون، شرکت امکان ورود به کلاینت AnyDesk رو مسدود کرده بود.

در صفحه ی وضعیت AnyDesk اعلام شده که my.anydesk II در حال تعمیر و تا 48 ساعت یا کمتر انتظار میره که طول بکشه. میتونید بصورت نرمال به اکانتتون دسترسی داشته باشید و ازش استفاده کنید، اما ورود به کلاینت بعد از تعمیر امکان پذیره.

دسترسی به اکانتها حل شده اما AnyDesk هیچ توضیحی مبنی بر اینکه چرا فرایند تعمیر رو انجام داده منتشر نکرده و فقط اعلام کرده که این تعمیرات مرتبط با حمله سایبری بوده.

اگه از این نرم افزار استفاده می کنید:

- حتما از نسخه ی جدید استفاده کنید، چون گواهی قبلی بعد از یه مدتی باطل میشه.

- همچنین توصیه شده، حتما رمزهای عبورتون رو تغییر بدید. این کار هم در سایت و محصولات AnyDesk انجام بدید، و هم اگه از این پسورد در سایتهای دیگه ای استفاده میکنید، مثله شبکه های اجتماعی، اونارو هم عوض بکنید. چون اگه پسوردتون در این حمله لو رفته باشه، هکرها این پسورد رو در جاهای دیگه هم تست میکنن.

[بروزرسانی 16 بهمن 1402]

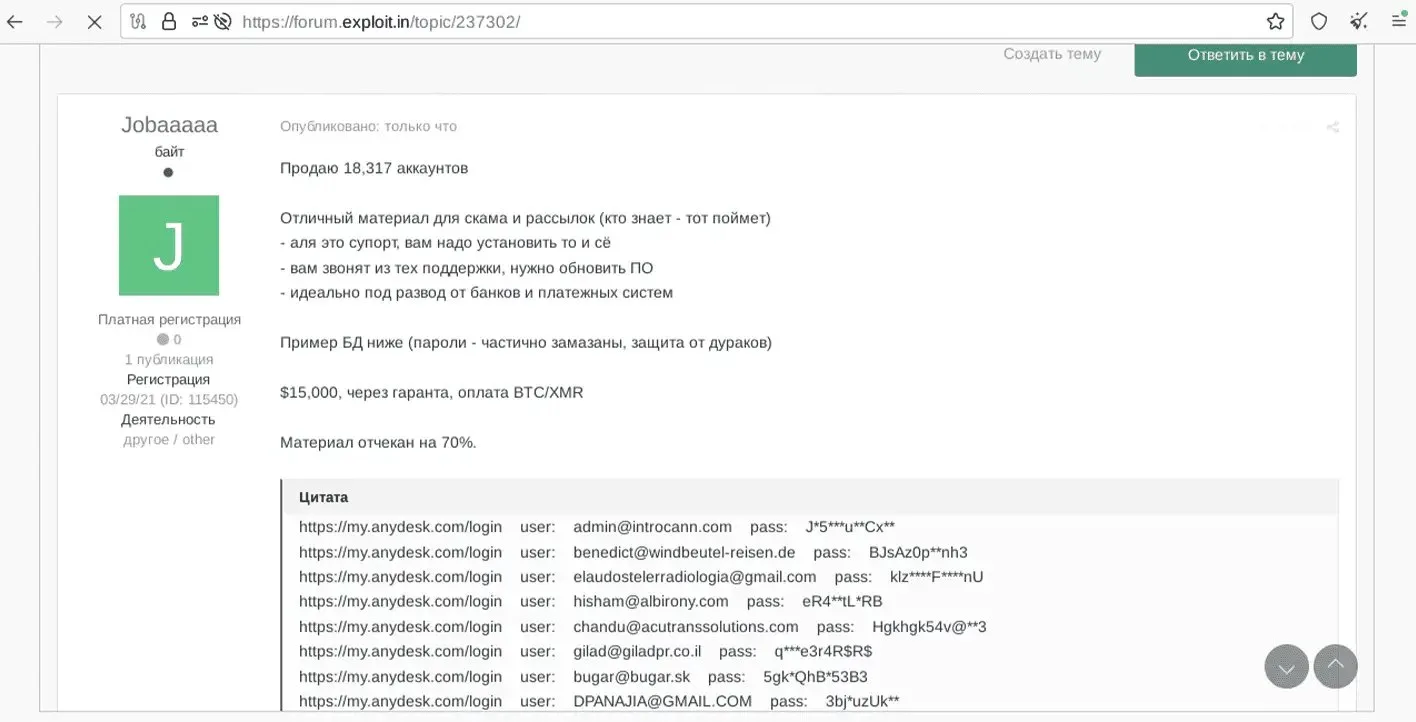

یه خبری منتشر شد، مبنی بر اینکه یه کاربری در فروم هکری Exploit اقدام به فروش اعتبارنامه کاربران Anydesk کرده. محققای Hudson Rock در توییتی اعلام کردن که این داده ها مرتبط با یه بدافزار Infostealer هست و ارتباطی با هک اخیر نداره.