دولت ایالات متحده در حال بررسی ممنوعیت روترهای TP-Link از سال آینده هستش. این تصمیم در صورتی اتخاذ خواهد شد که تحقیقات جاری نشون بده، استفاده از این روترها در حملات سایبری، امنیت ملی رو تهدید میکنه.

طبق گزارش وال استریت ژورنال (WSJ)، وزارت دادگستری، بازرگانی و دفاع ایالات متحده در حال بررسی این موضوع هستن و حداقل یکی از ادارات وزارت بازرگانی قبلاً شرکت TP-Link رو احضار کرده.

در سالهای اخیر، سهم بازار TP-Link در بازار روترهای SOHO (مخصوص خونهها و دفاتر کوچک) ایالات متحده به حدود 65 درصد رسیده. این رشد بالقوه غیرطبیعی، با فروش دستگاهها با قیمتی کمتر از قیمت تولید اونا تقویت شده، که وزارت دادگستری هم در حال بررسی اونه.

بیش از 300 ارائه دهنده خدمات اینترنتی در ایالات متحده در حال حاضر روترهای TP-Link رو بعنوان روتر پیش فرض اینترنت برای کاربران خونگی ارائه میدن. WSJ گفته که روترهای TP-Link همچنین در شبکههای چندین آژانس دولتی از جمله وزارت دفاع، ناسا و DEA مورد استفاده قرار میگیرن.

سخنگوی شرکت تابعه TP-Link در ایالات متحده به WSJ گفته: “ما از هر فرصتی برای تعامل با دولت ایالات متحده استقبال می کنیم تا نشون بدیم که شیوههای امنیتی ما کاملاً مطابق با استانداردهای صنعت امنیتی هستش و تعهد مستمر ما به بازار ایالات متحده، مصرفکنندگان آمریکایی و رسیدگی به خطرات امنیت ملی ایالات متحده رو نشون میده.”

روز دوشنبه، نیویورک تایمز همچنین گزارش داد که دولت بایدن فعالیتهای China Telecom در ایالات متحده رو در پاسخ به هکهای هکرهای دولتی چین که چندین شرکت مخابراتی ایالات متحده رو نقض کردن، ممنوع خواهد کرد. کمیسیون ارتباطات فدرال (FCC) مجوز چین تلکام در آمریکا رو در ژانویه 2022 بدلیل “نگرانیهای امنیتی ملی قابل توجه” لغو کرده بود.

در نوامبر 2022، FCC همچنین فروش تجهیزات ارتباطی ساخته شده توسط پنج شرکت چینی: Huawei Technologies، ZTE Corporation، Hytera Communications، Hangzhou Hikvision Digital Technology و Dahua Technology، رو بدلیل “خطرات غیرقابل قبول برای امنیت ملی” ممنوع کرد.

در ژوئن 2020، FCC رسماً هواوی و ZTE رو بعنوان تهدیدات امنیتی ملی برای یکپارچگی شبکههای ارتباطی ایالات متحده معرفی کرد.

بات نت Quad7 :

تحقیقات پس از گزارشی از مایکروسافت در خصوص بات نت Quad7 در ماه اکتبر شروع شد.

Quad7، که با نامهای CovertNetwork-1658 یا xlogin هم شناخته میشه، باتنتی هستش که برای اولین بار توسط محقق امنیتی Gi7w0rm کشف شد و از روترهای SOHO هک شده تشکیل شده.

مایکروسافت شبکهای از روترهای SOHO هک شده رو با عنوان CovertNetwork-1658 شناسایی کرد. اکثر این شبکه از روترهای SOHO ساخت TP-Link تشکیل شدن. مایکروسافت از اصطلاح “CovertNetwork” برای اشاره به مجموعهای از آدرسهای IP خروجی استفاده میکنه که از دستگاههای هک شده یا اجاره شده تشکیل شدن و ممکنه توسط یک یا چند بازیگر تهدید استفاده بشن.

CovertNetwork-1658 بطور خاص به مجموعهای از آدرسهای IP خروجی اشاره داره که ممکنه توسط یک یا چند بازیگر تهدید چینی استفاده میشن و کاملاً از دستگاههای هک شده تشکیل شدن.

مایکروسافت ارزیابی میکنه که یک بازیگر تهدید مستقر در چین این شبکه رو ایجاد و نگهداری میکنه. بازیگر تهدید با اکسپلویت یک آسیب پذیری در این روترها، امکان RCE رو داره. مایکروسافت ارزیابی میکنه که چندین بازیگر تهدید چینی از اعتبارنامههای بدست اومده از عملیاتهای اسپری پسورد (password spray) CovertNetwork-1658 برای انجام فعالیتهای سوء استفاده از شبکههای کامپیوتری (CNE) استفاده میکنن.

در حقیقت بازیگران تهدید یک بات نت از روترهای هک شده رو برای حملات اسپری پسورد ایجاد کردن.

یک بات نت شبکهای از دستگاههای آلوده به بدافزار هستش که تحت کنترل یک مهاجم قرار داره. این دستگاهها میتونن شامل کامپیوترها، سرورها، گوشیهای هوشمند و حتی دستگاههای اینترنت اشیا باشن. مهاجم با استفاده از بدافزار، این دستگاهها رو آلوده کرده و بعدش از راه دور اونارو کنترل میکنه. بات نتها برای انجام انواع حملات سایبری از جمله حملات DDoS، ارسال اسپم، سرقت اطلاعات و استخراج ارزهای دیجیتال استفاده میشه.

در این مورد، بازیگران تهدید اومدن روترهارو هک و اونارو آلوده کردن و در نتیجه بات نتی از این دستگاههارو ایجاد کردن. از این دستگاهها برای انجام حملات اسپری پسورد استفاده کردن.

حملات اسپری پسورد نوعی حمله سایبری هستش که در اون مهاجم سعی میکنه با استفاده از یک لیست کوچک از رمزهای عبور رایج، به تعداد زیادی حساب کاربری وارد بشه. مثلا یوزر ADMIN رو در نظر میگیره و پسوردهای رایج مختلف رو روش تست میکنه. فرقش با حملات بروت فورس اینه که در حملات بروت فورس، ترکیب های مختلف مانند حروف، اعداد و … رو تست میکنن، اما در حملات اسپری پسورد فقط پسوردهای رایج رو.

اگه نیاز به لیست پسورد داشتید، این موارد رو بررسی کنید: معرفی سایت Weakpass ، افشای نزدیک به 10 میلیارد پسورد منحصر به فرد. همچنین برای پسوردهای خوب در سال 2024 این پست رو بررسی کنید.

این نوع حملات میتونه تاثیر بالایی داشته باشه:

- روترها معمولا همیشه به اینترنت متصل هستن

- محصولات امنیتی مانند آنتی ویروس و … ندارن

- با توجه به اینکه یک بازه زمانی پشتیبانی دارن، بعد از این زمان دیگه بروزرسانی نمیشن.

- از طرفی در کشورهایی مثله ما که نوسانات دلار داریم و سخت افزار گرون هستش، معمولا از دستگاههای قدیمی و ناامن استفاده میکنیم که بیشتر میتونن تحت تاثیر این حملات قرار بگیرن.

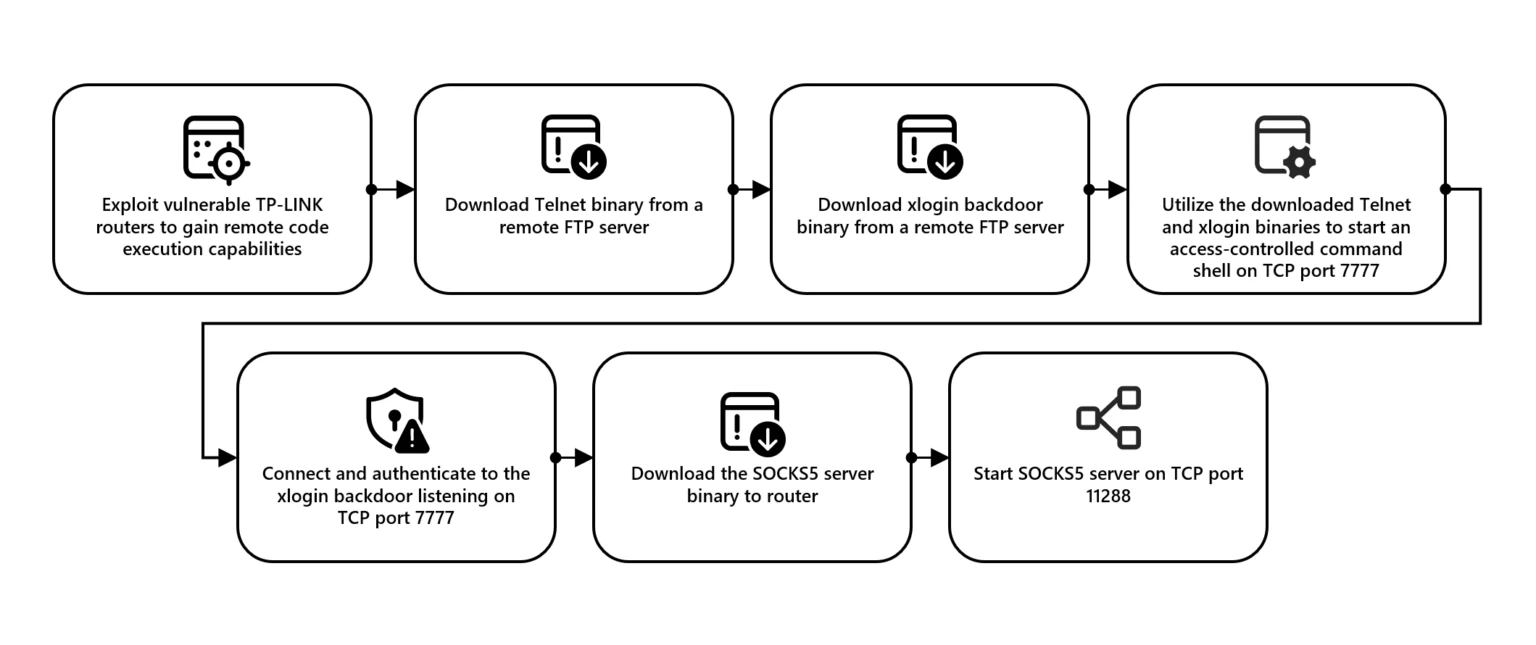

پس از موفقیت در دسترسی به یک روتر آسیبپذیر، در برخی موارد، مراحل زیر توسط بازیگر تهدید برای آمادهسازی روتر برای عملیاتهای اسپری پسورد انجام میشه:

- دانلود باینری Telnet از یک سرور FTP راه دور

- دانلود باینری بکدور xlogin از یک سرور FTP از راه دور

- استفاده از باینریهای دانلود شده Telnet و xlogin برای شروع یک شل محدود شده (شلی که برای جلوگیری از دسترسی بقیه محدود میشه، مثلا برای دسترسی بهش باید احرازهویت کنید) روی پورت TCP 7777

- اتصال و احراز هویت به بکدور xlogin که روی پورت TCP 7777 در حال گوش دادنه

- دانلود باینری سرور SOCKS5 به روتر

- شروع سرور SOCKS5 روی پورت TCP 11288

به خاطر این پورتهای 7777، بهش Quad7 میگن.

CovertNetwork-1658 از طریق این شبکه پروکسی، کمپینهای اسپری پسورد خودش رو اجرا میکنه تا مطمئن بشه که حملات با ترافیک قانونی ترکیب میشه و فرایند شناسایی رو سخت تر میکنه.

گزارشهای بعدی توسط Sekoia و Team Cymru نشون داد که بازیگران تهدید به هدفگیری روترها و دستگاههای شبکه از TP-Link، ASUS، دستگاههای بیسیم Ruckus، دستگاههای NAS Axentra و دستگاههای VPN Zyxel می پردازن.

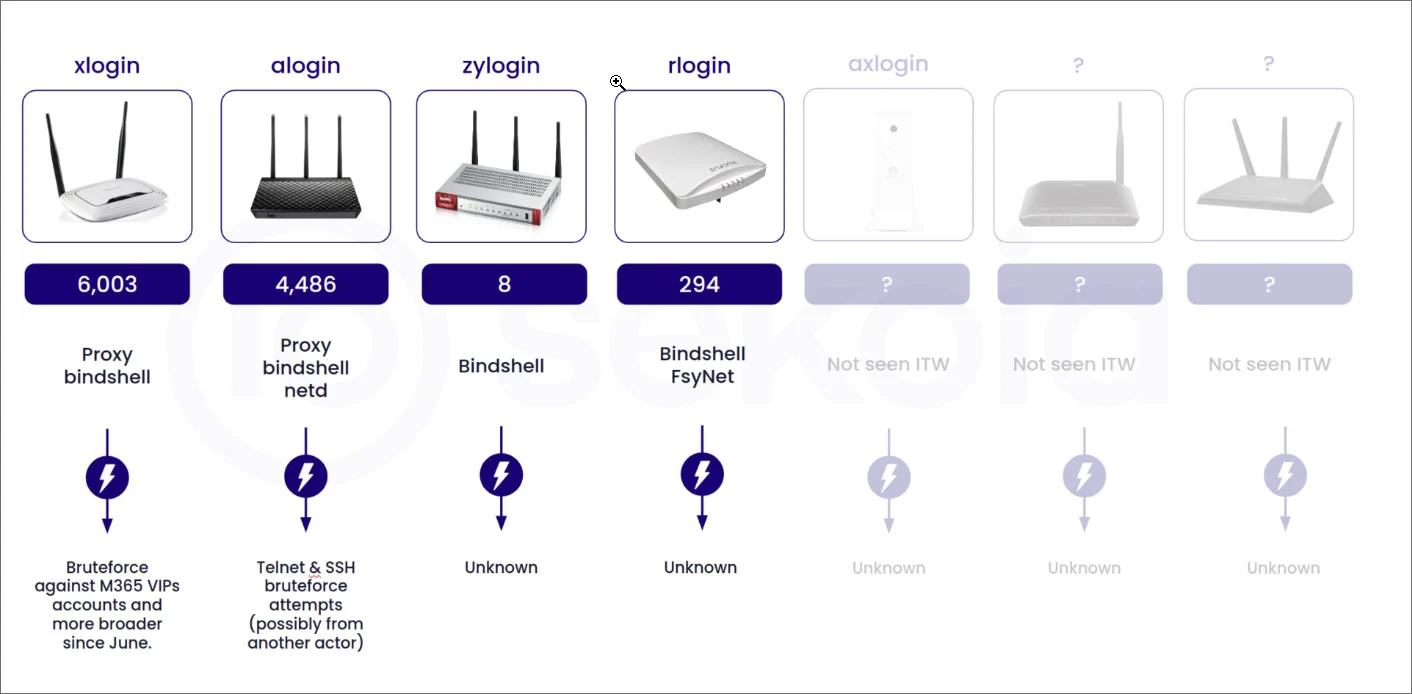

همونطور که بالا اشاره شد، بازیگران تهدید بعد از هک دستگاهها، یک دسترسی از طریق تلنت رو فراهم میکنن که بسته به دستگاههای مختلف، بنر متفاوتی داره:

- xlogin : تلنت متصل به پورت TCP 7777 روی روترهای TP-Link

- alogin : تلنت متصل به پورت TCP 63256 روی روترهای ASUS

- rlogin : تلنت متصل به پورت TCP 63210 روی دستگاههای بیسیم Ruckus

- axlogin : بنر تلنت روی دستگاههای NAS Axentra (پورت ناشناخته چون در طبیعت مشاهده نشده)

- zylogin – تلنت متصل به پورت TCP 3256 روی دستگاههای VPN Zyxel

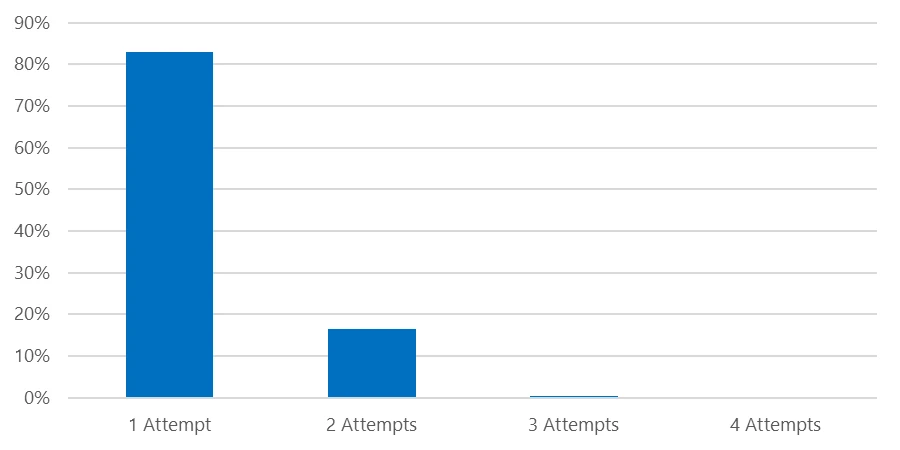

مایکروسافت چندین کمپین اسپری پسورد رو مشاهده کرده که از زیرساخت CovertNetwork-1658 نشأت میگیرن. در این کمپین ها، CovertNetwork-1658 از تعداد کمی تلاش برای بررسی اکانتها در یک سازمان خاص استفاده میکنه. با این کار سعی میکنن تا قربانی هشداری دریافت نکنه. در حدود 80 درصد موارد، فقط یک تلاش ورود به سیستم رو در هر اکانت در هر روز انجام دادن.

زیرساخت CovertNetwork-1658 بدلیل ویژگیهای زیر برای نظارت دشوار هستش:

- استفاده از آدرس های IP به خطر افتاده SOHO: بازیگران تهدید از آدرسهای IP دستگاههای SOHO هک شده استفاده میکنن.

- استفاده از مجموعه چرخشی آدرسهای IP در هر زمان: بازیگران تهدید هزاران آدرس IP در اختیار دارن که بطور مداوم در حال تغییر هستن. میانگین زمان آنلاین بودن برای یک گره CovertNetwork-1658 حدود 90 روز است.

- فرآیند کمحجم اسپری پسورد: با توجه به اینکه میزان تلاش برای ورود به اکانتها خیلی پایین هستش، قابلیت شناسایی تلاش های ناموفق دشواره.

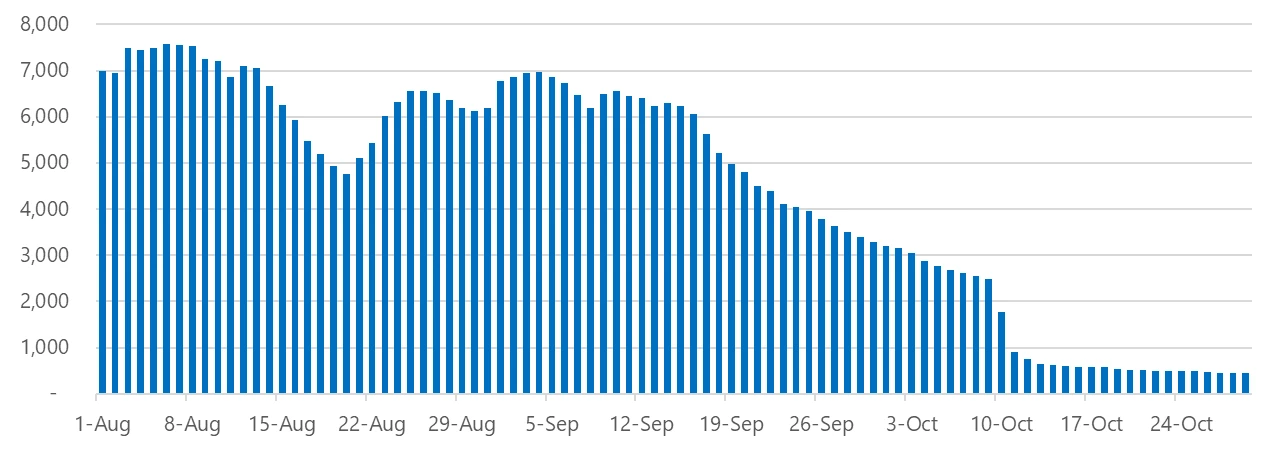

با وجود این سختی، چندین فروشنده امنیتی فعالیتهای CovertNetwork-1658 رو گزارش کردن، از جمله Sekoia (جولای 2024) و Team Cymru (آگوست 2024). مایکروسافت ارزیابی میکنه که پس از انتشار این گزارشها، استفاده از شبکه CovertNetwork-1658 بطور قابل توجهی کاهش یافته. نمودار زیر بر اساس دادههای Censys.IO، کاهش مداوم و شدید استفاده از زیرساخت اصلی CovertNetwork-1658 رو از زمان افشای فعالیتهای اونا در گزارشهای عمومی نشون میده.

با این حال، مایکروسافت اعلام کرده بود که استفاده از شبکه ی CovertNetwork-1658 متوقف نشده و بازیگران در حال ایجاد زیرساخت جدید هستن.

مایکروسافت به طور متوسط 8000 دستگاه در معرض خطر رو مشاهده کرده که در هر زمان معین بطور فعال در شبکه CovertNetwork-1658 درگیر هستن. بطور متوسط، حدود 20 درصد از این دستگاه ها در هر زمان معینی، اسپری پسورد رو انجام میدن. با این حجم از دستگاه، بازیگران تهدید پشت این زیرساخت، میتونن حملات اسپری پسورد رو در مقیاس بالایی انجام بدن که منجر به کشف اعتبارنامه های معتبر در زمان کوتاهی میشه.

مایکروسافت مشاهده کرده که Storm-0940، از اعتبارنامه های بدست اومده از CovertNetwork-1658 استفاده کرده و بنابراین احتمال ارتباط بین این دو رو بالا دونسته.

منابع: