اخیرا بزرگترین مجموعه پسورد با عنوان RockYou2024 در یکی از فرومهای هکری منتشر شده که نزدیک به ده میلیارد پسورد منحصر به فرد داره.

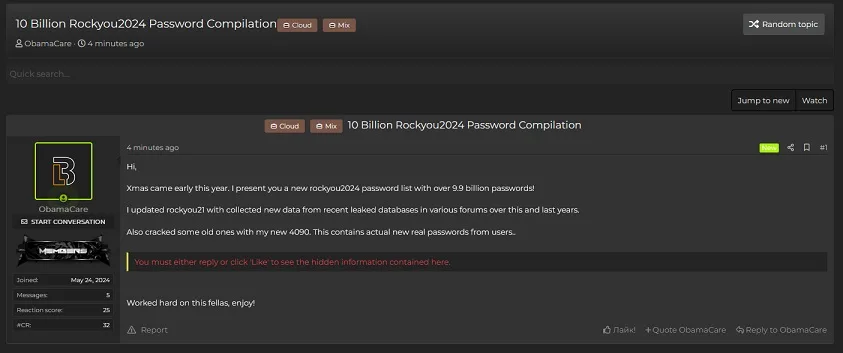

این مجموعه پسورد که توسط محققین Cybernews کشف شده، حاوی 9,948,575,739 پسورد منحصر به فرد هستش که در قالب یک فایل 45 گیگی با نام rockyou2024.txt، توسط کاربری بنام ObamaCare در 4 جولای منتشر شده.

در حقیقت این فایل ادامه فایل RockYou2021 هستش که در سال 2021 منتشر شد، که حاوی 8.4 میلیارد پسورد بود که از نشتهای سال 2009 به بعد جمع آوری شده بود. منتشر کننده اومده، نشت های این سه سال، 2021 تا 2024 رو هم به این فایل اضافه کرده، که حدود 1.5 میلیارد رکورد جدید و افزایش 15 درصدی هستش و با نام RockYou2024 منتشر کرده.

این فایل فقط حاوی پسورد هستش، بطور دقیقتر طرف اومده، پسوردهایی که توی نشت های مختلف افشاء شدن رو جمع آوری کرده و در قالب یک فایل ارائه داده. با این حال، بازیگران تهدید میتونن از این داده ها در حملات Credential Stuffing استفاده کنن.

در حملات Credential Stuffing ، بازیگران تهدید با بررسی نام های کاربری و پسوردهای منتشر شده، اقدام به دسترسی به حسابها میکنن.

برای این روش اغلب یه اسکریپتی رو توسعه میدن، که بصورت خودکار یه لیستی از نامهای کاربری و پسوردها رو میگیره و دونه دونه اونا رو تست میکنه.

این تکنیک اغلب کاربرانی رو هدف قرار میده که یا بعد از افشاء، پسورد خودشون رو تغییر ندادن یا از یک پسورد برای چندین اکانت استفاده میکنن که اصطلاحا Password Recycling میگن.

Daniel Card موسس شرکت امنیت سایبری PwnDefend در خصوص این نشت گفته: میدونم شاید خندهدار به نظر برسه، اما ۱.۵ میلیارد رمز جدید چه اهمیتی داره؟ وقتی پایگاههای دادهای به چنین نقطهی عطفی از نظر تعداد و منحصر به فرد بودن پسوردها میرسن، دیگه فرقی نمیکنه چقدر رمز جدید بهشون اضافه بشه. وقتی به نحوهی انتخاب رمز توسط مردم نگاه میکنیم، آیا این دنیا رو تغییر میده؟ احتمالا نه. فکر نمیکنم این به هیچ وجه تهدیدی رو که بازیگران این حوزه ایجاد میکنن رو هم تغییر بده.

سایر کارشناسای امنیت سایبری هم با Daniel Card موافق هستن. Ian Thornton-Trump، مدیر ارشد هوش تهدید در Cyjax، در این خصوص گفته: این حجم عظیم اطلاعات، با وجود اینکه نشون دهندهی وضعیت وحشتناک مدیریت هویت و کنترل دسترسی و همچنین فقدان محافظت از این اطلاعاته، میتونه یه شوک و نگرانی هم باشه، اما فکر میکنم به نقطهای میرسه که بزرگی بیحد و حصر این داده های جمعآوری شده، اونا رو تقریبا بیفایده میکنه. البته ایشون تایید میکنه که این یه اتفاق بده، اما چیزی که واقعا بده، نبود تایید هویت چند مرحله ای (MFA) هستش، که هنوز تو خیلی از سازمانهای دنیا وجود نداره. ایشون نتیجه گیری میکنه که شاید لازمه قوانینی وضع بشه که استفاده از MFA رو برای لاگین به پلتفرمهای SaaS، اجباری کنن.

چطوری در برابر RockYou2024 از خودمون دفاع کنیم:

برای اینکه بتونید در برابر چنین نشت هایی از خودتون محافظ کنید، توصیه هایی شده از جمله:

- اگه پسوردتون لو رفته، پسورد همه ی اکانتهایی که از این پسورد استفاده میکنن رو عوض کنید. حتما برای هر اکانت یک پسورد قوی و منحصر به فرد انتخاب کنید. برای اینکه بدونید پسوردتون لو رفته میتونید از این سرویس استفاده کنید (فقط برای ما ایرانیها تحریمه)

- هر سرویس و سایتی که امکان MFA رو میده، حتما فعال و ازش استفاده کنید.

- از نرم افزارهای مدیریت پسورد استفاده کنید. این نرم افزارها این امکان رو دارن که میتونید باهاشون پسوردهای قوی بسازید و نیازی به حفظ کردن اونا ندارید. اغلب بصورت افزونه برای مرورگرها منتشر میشن و با ورود به سایت، فعال میشن و با یک کلیک پسورد و نام کاربری رو میدن. نمونه ی خوبش Bitwarden.

منابع: