مقامات آمریکایی و اسرائیلی اعلام کردن که گروه هکری CyberAv3ngers ، پشت حمله ی سایبری به شرکت آب Aliquippa (MWAA) ،که در ایالت پنسیلوانیای آمریکاست ،بودن.

FBI ، آژانس حفاظت از محیط زیست ، CISA و سازمان امنیت سایبری ملی اسرائیل در مشاوره ای ، این هک رو تایید کردن و اعلام کردن که چندین ایالت تحت تاثیر این حمله بودن.

Matthew Mottes ریاست هیئت مدیره ی MWAA ، که در 25 نوامبر متوجه هک شدنشون شده ، روز پنجشنبه اعلام کرده که مقامات بهش گفتن که این گروه تونسته به 4 تاسیسات دیگه و یه آکواریوم هم نفوذ کنه.

کارشناسان سایبری اعلام کردن که اگرچه هیچ مدرکی دال بر وجود نقش ایران در جنگ فلسطین و اسرائیل وجود نداره، اما انتظار این داشتن که هکرهای تحت حمایت ایران و حامی فلسطین، حملاتی رو به اسرائیل و متحدانشون انجام بدن و عواقب این حملات رو گوشزد هم کرده بودن ، اما حالا شاهد این حملات هستیم.

کلا هک اینجوری بوده که ، هکرها تونستن، PLCهای Vision Series ساخت شرکت اسرائیلی Unitronics رو که برای سیستم اتوماسیون مدیریت فشار آب در MWAA استفاده میشدن رو هک کنن و روی مونیتورهاشون پیام ضد اسرائیلی منتشر کردن. در این پیام هکرها گفتن که : شما هک شدید. مرگ بر اسرائیل. تمام تجهیزات ساخته شده توسط اسرائیل، هدف قانونی CyberAv3ngers هستش.

در جریان این هک،به گفته ی Robert J. Bible، مدیرکل شرکت آب پنسیلوانیا،، کارگران بطور موقت پمپاژ رو در یه ایستگاه راه دور که فشار آب رو برای دو شهر مجاور ،راکون و پاتر، تنظیم میکنه ،خاموش کردن و مجبور شدن یکی از ایستگاههای پمپ آب رو در حالت دستی قرار بدن. یعنی یکی ساعت 3 صبح مجبوره بره و ایستگاههای پمپ رو خاموش یا روشن کنه تا زمانی که اتوماسیون صنعتی درست بشه.

در پی این حمله، مدیرکل MWAA اعلام کرده که اداره آب شهری این منطقه تصمیم داره برای احتیاط، تجهیزات دیگه ای رو جایگزین ابزارهای ساخت اسرائیل کنه. ایشون در مورد گرفتار شدن در مجموعه حملات سایبری با انگیزه سیاسی همزمان با جنگ گفته : این دورترین چیزی بود که به ذهنم میرسید. ما فقط به ۱۵ هزار نفر خدمات رسانی میکنیم و نمیدونم حملهکنندگان از این اقدام چه هدفی داشتن. ایشون اعلام کردن که این حمله روی کیفیت یا ارائه ی خدماتشون تاثیر نداشته و تحقیقات ایالتی و فدرالی در خصوص نحوه ی دسترسی هکرها به سیستم های اونا در حال انجامه.

CNN در گزارشی نوشته که یه مقام آمریکایی به این رسانه گفته که، شورای امنیت ملی کاخ سفید در روزهای اخیر درباره هک شرکت آب و یه حمله سایبری دیگه که آمبولانسها رو ،در چندین ایالت تحت تاثیر قرار داده، جلسات متعددی برگزار کردن.

حمله سایبری به آمبولانسها باعث تغییر مسیر اونها شده. همچنین برخی مراکز ،زمان جراحی های غیر اورژانسیشون رو تغییر دادن. همه یا بخشی از این مراکز و بیمارستانها متعلق به Ardent Health Services بودن.

یه مقام ارشد آمریکایی هم به CNN گفته که در هفتههای اخیر، مقامهای آمریکایی برای سناریو مشابهی آماده شدن که در اون، ممکنه هکرهای ایرانی یه حمله مخرب به زیرساختهای حیاتی آمریکا انجام بدن.

در مشاوره ای که چندین سازمان امنیتی منتشر کردن، اومده که هکرها PLCهای Unitronics Vision Series رو با Human Machine Interfaces (HMI) ، هدف قرار دادن. این PLCها معمولا در سیستم آب و فاضلاب استفاده میشن اما در صنایع دیگه ای مانند انرژی ، تولید مواد غذایی و نوشیدنی و مراقبت های بهداشتی هم کاربرد دارن. این PLCها در غالب شرکتها و تولید کنندگان مختلف ممکنه با نامهای دیگه هم ارائه بشن.

این دستگاههای هک شده، دارای پسورد پیش فرض و از طریق اینترنت قابل مشاهده بودن که بطور پیش فرض روی پورت TCP/20256 فعال هستن. این در معرض اینترنت قرار گرفتن هم اغلب به دلیل کار از راه دور هستش.

هک حول خراب کردن رابط کاربری کنترلر متمرکز بوده و ممکنه PLC رو غیرفعال کنه. با این نوع دسترسی، دسترسیهای عمیقتری در سطح دستگاه و شبکه در دسترسه و میتونه تأثیرات فیزیکی سایبری بیشتر و عمیقتری روی فرآیندها و تجهیزات داشته باشه. مشخص نیست که آیا فعالیتهای سایبری عمیقتر دیگه ای در این PLCها یا شبکهها و اجزای کنترل مربوطه در نظر گرفته شده یا به دست اومده.

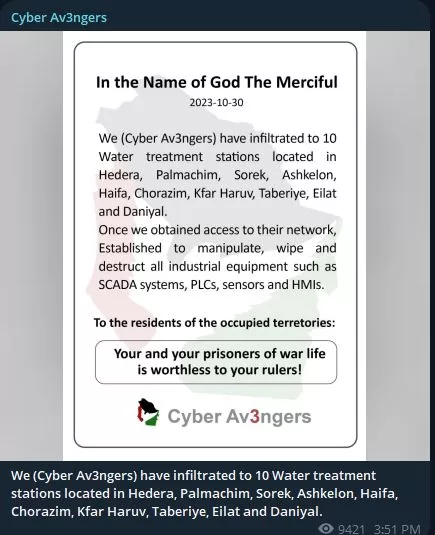

در این بیاینیه ، Cyber Av3ngers رو مسئول این حمله دونستن که یه گروه هکری وابسته به دولت ایران معرفی شده . این گروه حداقل از 22 نوامبر (سه روز قبل از کشف) به دستگاههای Unitronics دسترسی داشته.

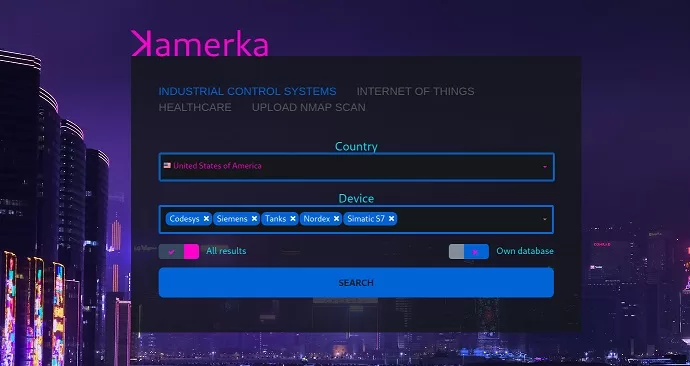

طبق بررسی که محققا انجام دادن، نزدیک به 200 دستگاه در آمریکا و 1700 دستگاه در سراسر جهان ،از این PLCها، از طریق اینترنت قابل مشاهده هستن. همچنین برای این منظور ابزارهای مختلفی هم منتشر شده، که یکی از اونها Kamerka-GUI هستش.

در پاسخ به این حمله ، سه نماینده کنگره پنسیلوانیا در نامه ای ، از وزارت دادگستری آمریکا خواستن تا روی این حمله سایبری تحقیقات بیشتری انجام بده. نمایندگان John Fetterman و Bob Casey و Chris Deluzio گفتن که آمریکایی ها باید بدونن که آبی که میخورن و سایر زیرساختهای حیاتیشون در برابر حملات سایبری تحت حمایت دولتها، امن هستش.

Cyber Av3ngers در یه پستی در 30 اکتبر، ادعا کرده بود که 10 ایستگاه تصفیه ی آب در اسرائیل رو هک کرده. البته مشخص نیست که این حملات منجر به توقف این ایستگاهها شده یا نه.

Sergey Shykevich از Check Point گفته که از آغاز جنگ، فعالیتهای این گروه گسترده شده و زیرساختهای حیاتی بیشتری از اسرائیل رو هدف قرار داده. ایران و اسرائیل قبل از جنگ، درگیر حملات سایبری سطح پایینی بودن.

سازمان امنیت سایبری و CISA اعلام کرده که به ۶۰ سازمان در بخشهایی از جمله مراقبتهای بهداشتی و آب هشدار داده که در برابر چنین حملاتی آسیب پذیرن و باید مراقبتهای بیشتری در این خصوص انجام بدن.

این حمله کمتر از یه ماه پس از تصمیم دادگاه تجدیدنظر فدرال انجام شده که EPA رو وادار کرد تا قانونی رو لغو کنه که سیستمهای آب عمومی ایالات متحده رو ملزم میکرد تا تست امنیت سایبری رو در ممیزیهای منظم فدرال خودشون لحاظ کنن.

دولت بایدن در تلاشه تا امنیت سایبری زیرساخت های حیاتی رو که ،بیش از 80 درصد اون متعلق به بخش خصوصی هستش ،تقویت کنه و مقرراتی رو برای بخش هایی از جمله تاسیسات برق، خطوط لوله گاز و تاسیسات هسته ای وضع کرده . اما بسیاری از کارشناسان انتقاد و اعلام کردن که بسیاری از صنایع حیاتی مجاز به خودتنظیمی هستن.

منابع:

واقعا خسته نباشید دارید

دمتون گرم

این حملات به تاسیساتی مثل تاسیسات آب توی اولین قدم چطور شروع میشن؟

همونطور که تو گزارش اومده، اینترنت رو اسکن کردن، PLCها رو بدست آوردن و از طریق نام کاربری و پسورد پیش فرض تونستن واردشون بشن و … . (تکنیک اسکن و اکسپلویت)

یه سوال فنی روسیه توی جنگ الکترونیک یه ابزار خیلی پیشرفته داره که جدیدا رو ربات هاشم نصبش کرده با این ابزار کاری میکنه ارتباط پهباد با اتاق کنترل قطع بشه و پهباد سقوط میکنه ، نمیتونه هدفش رو بزنه این کار چطوری انجام میشه؟ مثل اتک زدن به شبکه وایرلس با کارت شبکه اس؟ به نظرت چه نوع حملاتی انجام میشه برای این کار؟ چه نوع سخت افزارهایی دخیل هستن؟ منابعی هست که بهم پیشنهاد بدی برای مطالعه روی این موضوع ؟ ممنونم

سلام. در این خصوص مطالعه ای نداشتم و جزء علاقمندی های منم نیست. فک کنم نیاز به دانش کامپیوتری و الکترونیکی و مخابراتی داشته باشه. اگه تو اینترنت جستجو بزنید یادمه هم دوره آموزشی بود و هم ارائه و کتاب. مثلا :

https://www.blackhat.com/docs/asia-16/materials/asia-16-Rodday-Hacking-A-Professional-Drone.pdf

https://owasp.org/www-chapter-london/assets/slides/OWASP201604_Drones.pdf

و …