فورتی نت اصلاحیه هایی رو برای یه آسیبپذیری بحرانی اجرای کد از راه دور و قبل از احراز هویت ،به شناسه CVE-2023-27997 ، در دستگاههای Fortigate SSL-VPN منتشر کرده.

شرکت امنیتی فرانسوی Olympe Cyberdefense اعلام کرده که همه نسخه ها تحت تاثیر این آسیب پذیری هستن و مهاجم میتونه کد از راه دور اجرا کنه حتی اگه MFA فعال باشه.

نسخه های اصلاح شده:

FortiOS firmware versions 6.0.17, 6.2.15, 6.4.13, 7.0.12, 7.2.5

هنوز جزییاتی از این بروزرسانی در سایت فورتی نت منتشر نشده، اما مدیران و متخصصین امنیتی اعلام کردن که این بروزرسانی بی سر و صدا یه آسیب پذیری اجرای کد رو در SSL-VPN اصلاح میکنه که جزییات اون قراره روز سه شنبه منتشر بشه، که بعد از انتشار در سایت قرار میدیم.

فورتی نت معمولا این کار رو برای آسیب پذیری های حیاتی انجام میده تا به کاربران فرصت بده ، بتونن اصلاحیه ها رو قبل از اینکه بازیگران تهدید، براش اکسپلویتی منتشر کنن، اعمال کنن.

آسیب پذیری توسط محققین امنیتی Lexfo Security کشف و گزارش شده. این محققین توصیه کردن که بروزرسانی رو هر چه سریعتر اعمال کنید، چون بعد از افشاء به سرعت توسط بازیگران تهدید ، مهندسی معکوس شده و یه اکسپلویت براش منتشر میشه.

با توجه به محبوبیت فایروالها و دستگاههای VPN فورتی نت، این محصولات به اهداف جذاب برای هکرها تبدیل شدن.

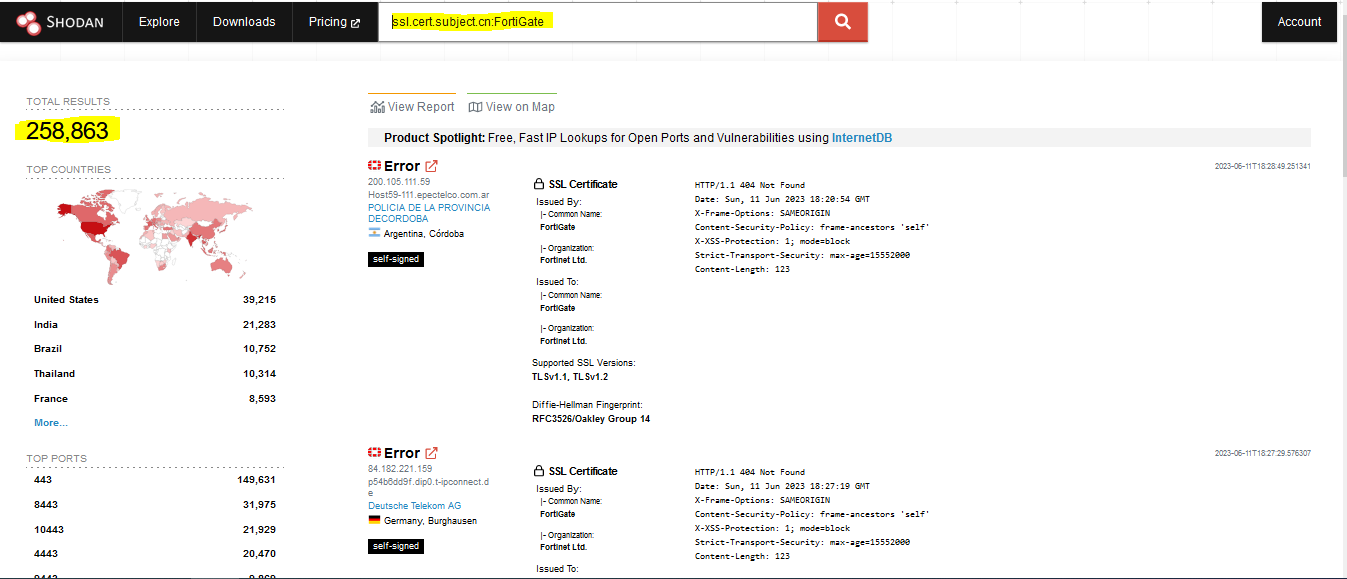

با جستجو در شودان برای فایروالهای Fortigate ، و این نکته که همه نسخه ها تحت تاثیر آسیب پذیری هستن، بیش از 25 هزار دستگاه، قابل دسترس در اینترنت هستش :

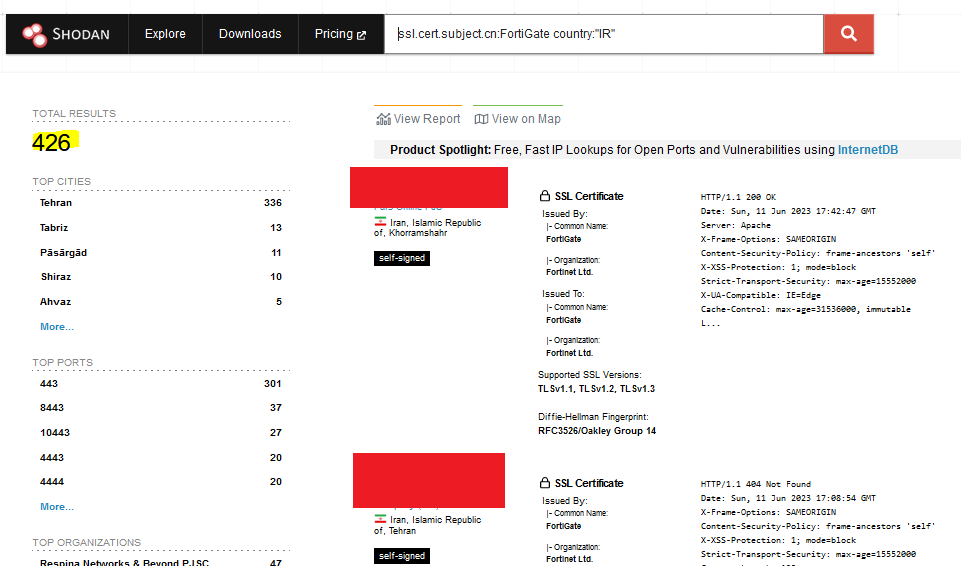

اگه نتایج رو محدود به ایران کنیم، 426 مورد رو داریم :

آسیب پذیری های SSL-VPN معمولا چند روز بعد از افشاء ، براشون اکسپلویت میاد و معمولا برای دسترسی اولیه به شبکه مورد استفاده قرار میگیره، بنابراین اگه از این محصول استفاده میکنید، اونو بروزرسانی کنید.