گروه پاسخ گویی به حوادث رایانه ای ژاپن (JPCERT) یسری نکات در مورد شناسایی حملات باجافزارهای مختلف، بر اساس لاگهای رویدادهای ویندوزی به اشتراک گذاشته، که تشخیص به موقع حملات در حال انجام، قبل از گسترش بیش از حد در شبکه رو فراهم میکنه. در این پست، نگاهی به این نکات انداختیم.

بخش دشوار در پاسخ اولیه به یک حمله باجافزاری، شناسایی بردار حمله هستش. ممکنه از ترندهای اخیر حوادث امنیتی، بدونید که آسیبپذیریهای دستگاههای VPN احتمالاً مورد اکسپلویت قرار میگیرن، اما اغلب زمان زیادی برای تحقیق نیاز هستش، چون هنگام وقوع یک حادثه، مسیرهای نفوذ متعددی در نظر گرفته میشه.

بنابراین، برای اطمینان از یک پاسخ اولیه بدون مشکل، مهمه که پس از اولین برآورد از گروه حمله، بر اساس پسوندهای فایل رمزگذاری شده و یادداشتهای باجافزار باقی مونده در دستگاه آسیبدیده، مسیر نفوذ رو بررسی کنید و سپس نقاط ورودی که گروه حمله در گذشته از اونا استفاده کرده رو شناسایی کنید. با این حال، تا به امروز، در تجربه JPCERT/CC، موارد متعددی وجود داشته که شناسایی گروه حمله تنها بر اساس پسوند فایل رمزگذاری شده یا یادداشت باجافزار امکانپذیر نبوده.

در این مقاله که توسط محققای JPCERT نوشته شده، نتایج تحقیق در مورد امکان استفاده از اطلاعات لاگهای رویدادهای ویندوز برای پشتیبانی از شناسایی چنین گروههای حمله ای به اشتراک گذاشته شده.

تحقیقات JPCERT/CC، تأیید میکنه که برخی از باجافزارها ردپایی در لاگ رویدادهای ویندوز بجا میذارن و گاهی اوقات میشه با توجه به این ویژگیها، باجافزار رو شناسایی کرد. چهار لاگ رویداد ویندوز زیر در این تحقیق استفاده شدن:

- Application Log

- Security Log

- System Log

- Setup Log

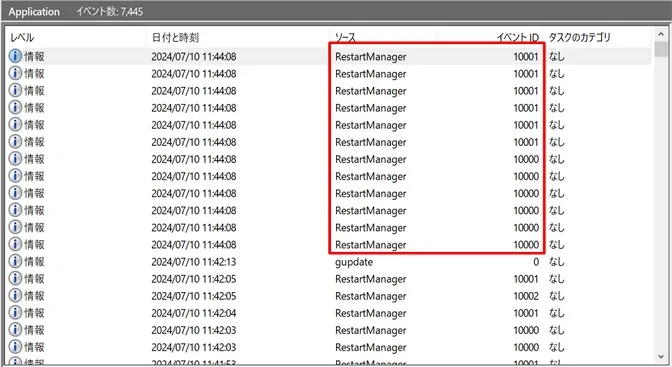

شناسایی باج افزار Conti:

Conti باجافزاری هستش که برای اولین بار در سال 2020 شناسایی شد. در سال 2022، کد منبع مرتبط با Conti نشت کرد و پس از اون، انواع مختلفی ازش منتشر شد. Conti هنگام رمزگذاری فایلها از Windows Restart Manager سوء استفاده میکنه. این عملکردی هستش که هنگام راه اندازی مجدد یا خاموش شدن سیستم عامل ویندوز، بطور خودکار برنامههای در حال اجرا رو میبنده. اگرچه در حین عملکرد عادی نیز ممکنه، لاگها در event log ثبت بشن، اما هنگام اجرای Conti، تعداد زیادی از لاگهای مرتبط (event ID: 10000، 10001) در مدت کوتاهی ثبت میشن.

همچنین محققین تأیید کردن که باجافزارهای زیر هم، لاگهای رویداد مشابهی رو ثبت میکنن. برخی از اونا مشکوک به ارتباط با Conti هستن.

- Akira (مظنون به ارتباط با Conti بر اساس وضعیت تراکنشهای ارز دیجیتال و غیره)

- Lockbit3.0 (از یک سیستم رمزگذاری مبتنی بر Conti استفاده میکنه)

- HelloKitty

- Abysslocker

- avaddon

- bablock

شناسایی باج افزار Phobos :

Phobos باجافزاری هستش که در سال 2019 شناسایی شد. پس از اینکه مشخص شد سورس کد اون، شباهتهایی با باجافزار Dharma داره و بعد از اینکه یک ابزار رمزگشایی برای Dharma منتشر شد، انواع مختلفی از اون توزیع شد. این باج افزار عمدتا در ایران هم قربانیانی داشته.

Phobos میتونه Volume Shadow Copy و کاتالوگ پشتیبانگیری سیستم دستگاههای آلوده رو حذف کنه و هنگام اجرا ردپایی از خودش در لاگهای ویندوز بجا میذاره.

نکته ای که وجود داره اینکه، توجه داشته باشید که محتوای ذکر شده در بالا ممکنه در هنگام مدیریت فضای دیسک یا سازماندهی دادههای غیر ضروری توسط مدیر سیستم هم رخ بده.

- رویداد با شناسه 612: این رویداد نشون میده که، یک عملیات پشتیبانگیری که قرار بود بصورت خودکار انجام بشه، به دلایلی لغو شده.

- رویداد با شناسه 524: این رویداد نشون میده که کاتالوگ سیستم حذف شده. کاتالوگ سیستم حاوی اطلاعات مهمی درباره پیکربندی سیستم، دستگاهها و درایوهاست.

- رویداد با شناسه 753: این رویداد نشون میده که سیستم پشتیبانگیری بدرستی شروع به کار کرده و آماده انجام عملیات پشتیبانگیری هستش.

این موارد همچنین در باج افزارهای زیر هم مشاهده شده که نشون دهنده ارتباط احتمالی بینشون هستش:

- 8base

- Elbie

شناسایی باج افزار Midas:

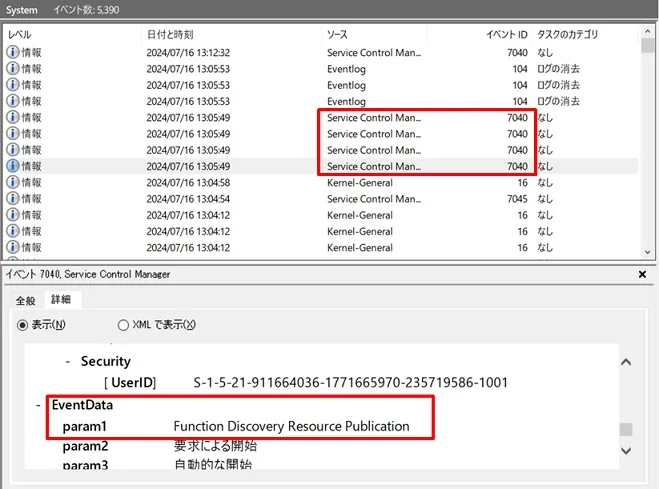

Midas باجافزاری هستش که برای اولین بار در سال 2021 شناسایی شد. Midas با این مشخصه متمایز میشه که در زمان اجرا، ردپایی در لاگهای رویدادهای مرتبط با تغییرات تنظیمات شبکه، که هدف اونا گسترش آلودگی هستش، بجا میزاره.

رویداد 7040 زمانی ثبت میشه که تغییری در تنظیمات سرویس رخ بده. تنظیمات سرویس تغییر یافته به عنوان EventData ثبت میشن و هنگامی که Midas اجرا میشه، تغییرات در سرویسها بصورت جدول زیر تغییر پیدا میکنن.

| سرویس | توضیحات |

| Function Discovery Resource Publication (FDRP) | FDRP مکانیزمی هستش که به دستگاهها اجازه میده تا منابع خودشون رو بصورت خودکار در شبکه منتشر کنن. این انتشار میتونه شامل اطلاعاتی مانند نام دستگاه، سرویس های ارائه شده، قابلیتها و آدرسهای شبکه باشه. FDRP به دستگاههای دیگه کمک میکنه تا منابع موجود در شبکه رو کشف کرده و از اونا استفاده کنن. معمولا برای شناسایی دستگاههایی مانند چاپگرها، اسکنرها، سرورهای رسانه ای مانند DLNA، دستگاههای هوشمند خانگی و … بکار میره. |

| Simple Service Discovery Protocol (SSDP) | SSDP پروتکلی هستش که بر اساس HTTP ساخته شده و برای کشف دستگاهها و سرویسها در شبکههای محلی استفاده میشه. SSDP از مکانیزم multicast برای ارسال درخواستها و پاسخها استفاده میکنه. این پروتکل به دستگاهها اجازه میده تا بدون نیاز به پیکربندی دستی، همدیگر رو پیدا کنن. معمولا برای شناسایی دستگاههای UPnP در شبکه و … استفاده میشه. |

| Secure Socket Tunneling Protocol Service (SSTP) | SSTP یک پروتکل تونلزنی هستش که برای ایجاد اتصال VPN ایمن از طریق اینترنت استفاده میشه. این پروتکل روی پروتکل HTTP عمل میکنه و به همین دلیل میتونه از فایروالها و پروکسی سرورهایی که ترافیک HTTP رو فیلتر میکنن، عبور کنه. SSTP از رمزنگاری قوی برای محافظت از دادههای منتقل شده استفاده میکنه. معمولا برای اتصال به شبکه های خصوصی از راه دور و … استفاده میشه. |

| Universal Plug and Play Device Host (UPnP Device Host) | UPnP یک معماری شبکه هستش که به دستگاهها اجازه میده تا بصورت خودکار به شبکه متصل بشن و با هم ارتباط برقرار کنن. UPnP Device Host یک سرویس هستش که به دستگاهها اجازه میده تا به عنوان یک دستگاه UPnP در شبکه عمل کنن. این سرویس به دستگاه اجازه میده تا منابع خودش رو منتشر کنه و از سرویسهای سایر دستگاههای UPnP استفاده کنه. معمولا برای اتصال دستگاههای مختلف مانند کامپیوترها، چاپگرها، ایجاد شبکه های خانگی خودکار و کنترل دستگاههای هوشمند مورد استفاده قرار میگیره. |

این مورد در خصوص باج افزار Axxes هم صدق میکنه و احتمالا نشون دهنده ارتباطش با باج افزار Midas هستش.

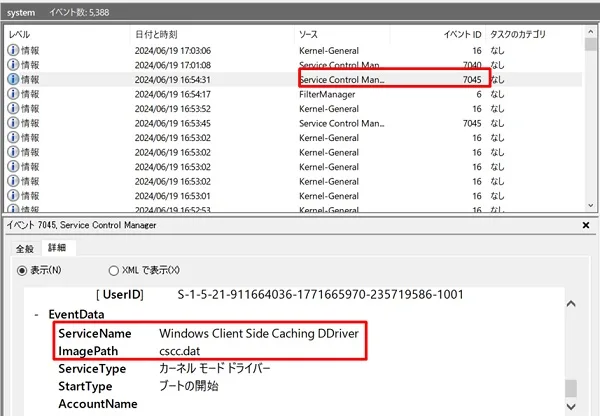

شناسایی باج افزار BadRabbit :

باج افزار BadRabbit برای اولین بار در سال 2017 مشاهده شده. مشخصه این باجافزار اینه که هنگام اجرا، ردپایی از نصب مؤلفه ی cscc.dat، که برای رمزنگاری استفاده میکنه، بصورت رویدادی با شناسه 7045 ثبت میشه.

رویداد 7045 در ویندوز معمولاً به معنای نصب یک سرویس جدید در سیستم هستش. این سرویس میتونه بخشی از یک نرمافزار، یک بروزرسانی ویندوز یا حتی یک بدافزار باشه.

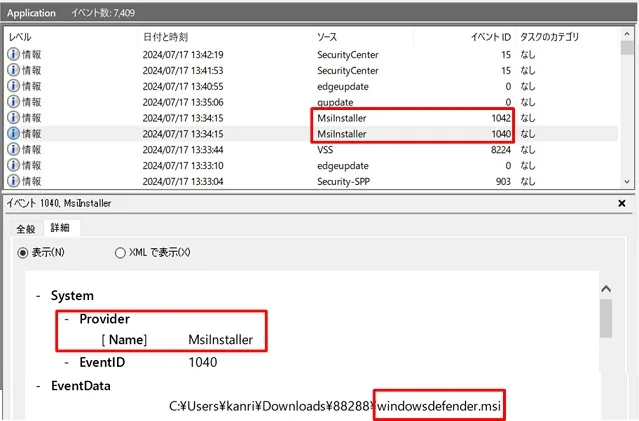

شناسایی باج افزار Bisamware :

Bisamware باجافزاری هستش که برای اولین بار در سال 2022 شناسایی شد. این باجافزار کاربران ویندوز رو هدف قرار میده و مشخص شده که با اکسپلویت آسیبپذیریهای ابزارهای ارائه شده توسط مایکروسافت توزیع میشه. هنگامی که Bisamware اجرا میشه، ردپای شروع (شناسه رویداد: 1040) و پایان (شناسه رویداد: 1042) عملیات Windows Installer ثبت میشه.

سایر لاگهای رویداد مرتبط با باج افزارها:

اگرچه هیچ ارتباط روشنی از اطلاعات عمومی موجود، وجود نداره، اما برخی انواع باجافزار با ویژگیهای مشترک در ردپاهای لاگهای رویداد وجود دارن.

- shade

- GandCrab

- AKO

- avoslocker

- BLACKBASTA

- VICE SOCIETY

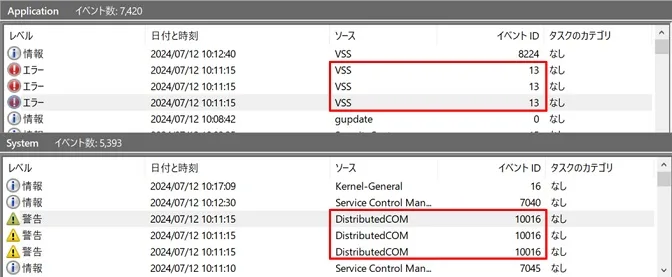

ردپاهای این نوع باجافزارها (رویدادهایی با شناسه 13 و 10016) نشون میده که بدلیل نداشتن مجوز دسترسی به برنامههای COM server مرتبط با سرویس Volume Shadow Copy در زمان اجرا، بدرستی کار نکردن.

- رویداد با شناسه 13 : این رویداد نشون دهنده یک خطای کلی در سیستم هستش. دلیل دقیق این خطا معمولاً در شرح رویداد مشخص نمیشه و برای تشخیص علت اصلی، باید به رویدادهای دیگه و لاگهای سیستم مراجعه کرد.

- رویداد با شناسه 10016 : این رویداد بطور خاص نشون میده که یک برنامه یا سرویس سعی کرده به یک مولفه یCOM دسترسی پیدا کنه، اما بدلیل عدم مجوزهای کافی، این دسترسی مجاز نبوده.