محققای Threat Analysis Group (TAG) یه کمپین جدیدی از هکرهای کره شمالی رو شناسایی کردن که هدفشون ،محققای امنیتی در زمینه کشف آسیب پذیری و توسعه اکسپلویت بوده.

در ژانویه 2021 ، محققای TAG ، یه کمپینی که تحت حمایت دولت کره شمالی بود رو افشاء کردن که از اکسپلویتهای زیرودی، برای هدف قرار دادن محققینی که در زمینه کشف آسیب پذیری و توسعه اکسپلویت فعالیت دارن، استفاده می کردن. در طول این دو سال و نیم ، محققای TAG به رهگیری و ایجاد اختلال در کمپین های این بازیگر تهدید ادامه دادن و تونستن زیرودیهایی از این بازیگر کشف کنن و از کاربرا محافظت کنن.

اخیرا محققای TAG یه کمپین جدیدی رو کشف کردن که به دلیل شباهت با کمپین های قبلی ، احتمالا مرتبط با همون بازیگر هستش. در این کمپین ، یه اکسپلویت زیرودی که برای هدف قرار دادن محققا استفاده میشد رو هم کشف کردن. این آسیب پذیری به کمپانی مربوطه گزارش شده و در مرحله اصلاح قرار داره.

محققا گفتن که هنوز تجزیه و تحلیل در خصوص این کمپین ادامه داره و هدفشون از این گزارش، هشدار به محققین امنیتی هستش که میتونن هدف بازیگران تحت حمایت دولتها قرار بگیرن.

این کمپین مشابه کمپین های قبلی بوده و در اون بازیگر تهدید کره شمالی از شبکه های اجتماعی مانند توییتر برای ارتباط اولیه با محققین استفاده میکرده. در یه مورد، اونا یه گفتگوی چند ماهه با یه محقق امنیتی داشتن ، تا بتونن یه همکاری مشترک در خصوص موضوعات مورد علاقه اشون فراهم کنن.

بعد از ایجاد ارتباط اولیه ، برای ادامه ارتباط و همکاری، اونا به سراغ پیامرسانهای رمزنگاری شده مانند سیگنال ، واتس اپ و Wire می رفتن. بعد از ایجاد ارتباط با محقق امنیتی در این پیامرسانها، یه فایل مخرب براش ارسال میکردن که حداقل یه آسیب پذیری زیرودی در یه بسته نرم افزاری محبوب داخلش بوده.

شکل زیر پروفایل بازیگر تهدید رو نمایش میده.

در صورتیکه اکسپلویت موفقیت آمیز اجرا میشد، shellcode یسری بررسی برای شناسایی ماشین مجازی (anti-virtual machine) انجام میده و بعدش اطلاعات جمع آوری شده رو به همراه یه اسکرین شات به سرور C2 ارسال میکنه. شلکدی که در این کمپین استفاده شده، مشابه شلکدهایی هستش که در اکسپلویت کمپین های قبلی کره شمالی استفاده شده بود.

همونطور که بالا هم اشاره شد، این آسیب پذیری به کمپانی مربوطه گزارش شده و در مرحله اصلاح هستش که بعد از اصلاح جزییات بیشتری در خصوصش داده میشه.

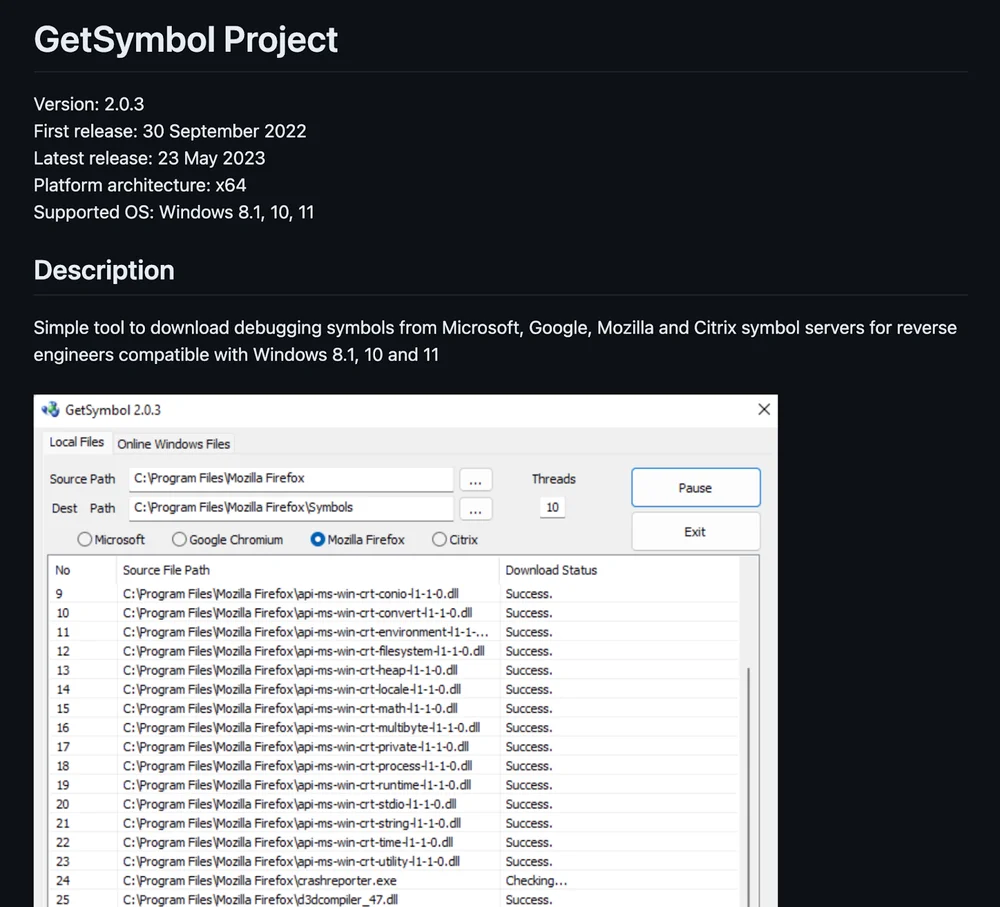

علاوه بر ارائه زیرودی، بازیگران تهدید یه ابزار ویندوزی بنام GetSymbol ، رو هم توسعه دادن که هدف توسعه اش، دانلود debugging symbol ها از سرورهای مایکروسافت، گوگل ، موزیلا و Citrix برای مهندسین معکوس هستش. سورس کد این ابزار برای اولین بار در 30 سپتامبر 2022 در گیتهاب منتشر شده و تا به امروز چندین بروزرسانی براش منتشر کردن . در نگاه اول این یه ابزار کاربردی برای دانلود سریع و ساده symbol ها از منابع مختلف هستش. Symbolها اطلاعات بیشتری رو در خصوص یه باینری در اختیار محققین قرار میدن که هنگام دیباگ یا کشف آسیب پذیری میتونه مفید باشه.

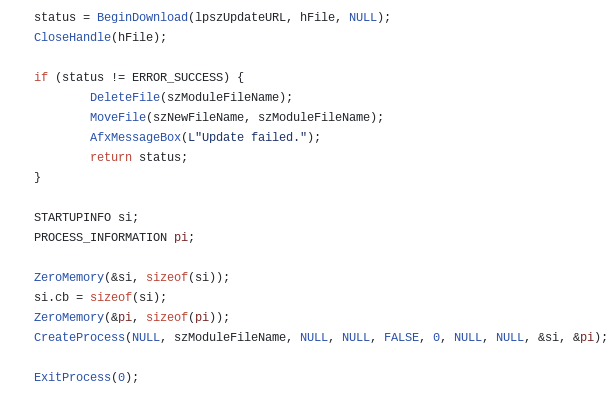

اما مشکل اینجاست که این ابزار توانایی دانلود و اجرای کد مخرب از یه دامنه تحت کنترل بازیگران تهدید رو هم داره. اگه این ابزار رو دانلود و اجرا کردید، مطمئن بشید که سیستمون آلوده نشده و احتمالا نیاز به نصب مجدد سستم عامل هم دارید.

با جستجوی صفحه گیتهاب در تلگرام، چندین کانال ایرانی هم بودن که ابزار و اکسپلویتهای مرتبط با این اکانت گیتهاب رو بازنشر کرده بودن، بنابراین همیشه ابزارها و اکسپلویتهارو قبل از استفاده بررسی کنید، اگه نمیتونید، اونارو در یه محیط مجازی یا امن اجرا کنید. هر گردی گردو نیست.

نمونه این ابزار مخرب رو برای بررسی و آنالیز بیشتر ، میتونید از صفحه گیتهاب ما دانلود کنید.

IoCهای گزارش :

GetSymbol:

- https://github[.]com/dbgsymbol/

- https://dbgsymbol[.]com

- 50869d2a713acf406e160d6cde3b442fafe7cfe1221f936f3f28c4b9650a66e9

- 0eedfd4ab367cc0b6ab804184c315cc9ce2df5062cb2158338818f5fa8c0108e

- 2ee435bdafacfd7c5a9ea7e5f95be9796c4d9f18643ae04dca4510448214c03c

- 5977442321a693717950365446880058cc2585485ea582daa515719c1c21c5bd

C2 IPs/Domains:

- 23.106.215[.]105

- www.blgbeach[.]com

X (formerly Twitter) Accounts

- https://twitter.com/Paul091_

Wire Accounts

- @paul354

Mastodon Account:

- https://infosec.exchange/@paul091_