احتمالا این هفته خبرهایی رو در خصوص هک شرکت نرم افزاری فناپ و دسترسی هکرها به یه نرم افزار تشخیص چهره و حرکت متعلق به این شرکت مشاهده کردید. در این پست نگاهی به فعالیت های هکرهای پشت این حمله، GhostSec انداختیم ، حمله اخیرشون به فناپ و عملیات اخیرشون رو که با عنوان Five Families راه انداختن رو بررسی کردیم.

گروههای هکتیویست معمولا برای رسیدن به اهداف خودشون که عمدتا مطالبات اجتماعی یا سیاسی هستش، از حملات منع سرویس ، دیفیس سایت و نشت داده استفاده میکنن.

اخیرا مشاهده شده که گروههای هکتیویست، سیستم های کنترل صنعتی رو هم هدف قرار میدن. این عملیات با هدف ایجاد اختلال شدید در تاسیسات صنعتی و جلب توجه رسانه ها ، با توجه به دستگاههای هک شده، کاملا موثره.

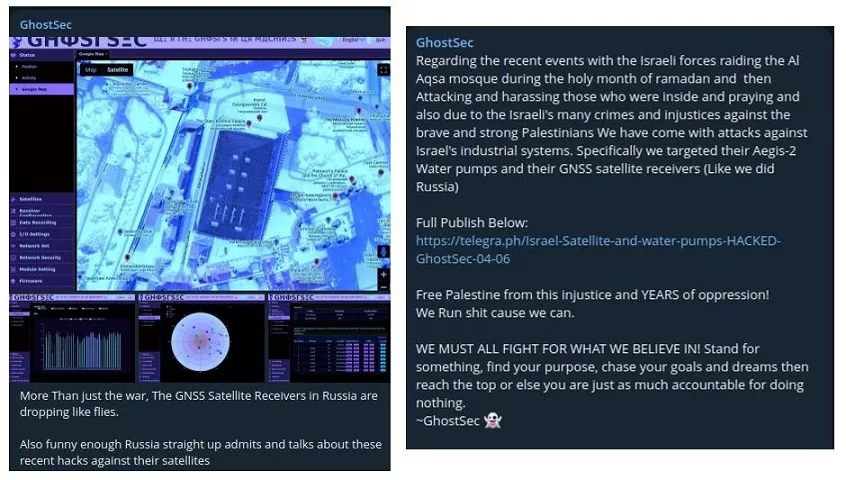

یکی از این گروههای هکتیویست ، GhostSec هستش که حملاتی رو ،روی سیستم های کنترل صنعتی مانند رابط های پمپ های آب ، گیرنده ماهواره GNSS و … انجام داده و اونارو از طریق رسانه های اجتماعیش منتشر کرده.

محققا تونستن یه راهنمای آموزشی از این گروه بدست بیارن که توش آموزشهایی در خصوص نحوه اکسپلویت دستگاههای OT پابلیک مانند سیستم های اسکادا و PLCها رو مستند کردن. این راهنما به نظر معتبر میاد، چون با TTPهایی که گروه برای اکسپلویت سیستم های کنترل صنعتی استفاده میکنه، مطابقت داره.

در این مقاله بعد از معرفی این گروه، مروری بر این تکنیکها خواهیم انداخت و در ادامه مواردی که گروه از این تکنیکها برای نفوذ استفاده کرده رو بررسی میکنیم.

نتیجه نشون میده که فعالیت های این گروه ، کشف اکسپلویت فنی مانند توسعه زیرودی برای دستگاههای کنترل صنعتی نیستش و عملیاتشون عمدتا روی سیستم های ناامن پابلیک مانند پیکربندی پیش فرض و پیکربندی نادرست مانند عدم احرازهویت هستش.

معرفی گروه GhostSec :

فعالیتهای این گروه به سال 2014 برمیگرده که اون زمان یه گروه هکتیویست با اهداف اخلاقی یا اجتماعی نبودن. GhostSec در حقیقت یه گروه انانیموس بود که با عنوان Ghost Security Group متولد شد و هدفشون مبارزه با سایتها و اکانتهای مرتبط با داعش بود. به دلیل اختلافات ایدولوژیک داخلی، گروه اصلی از هم پاشید و GhostSec تشکیل شد. ظاهرا این گروه، فعالیت های OSINT و جمع آوری داده علیه تروریستها انجام میداد و اونارو با هدف خنثی سازی فعالیتهای تروریستها، در اختیار مجریان قانون قرار میداد. مشخص نیست که آیا اعضای اصلی این گروه، هنوز هم عضو GhostSec هستن یا نه، اما مصاحبه ای که یکی از رهبران ادعایشون، Sebastian Dante Alexander ، اخیرا انجام داده نشون میده که گروه اصلی 2014 تشکیل شده و فعالیت OSINT برعلیه کانالهای ارتباطی و تبلیغاتی تروریستها انجام میدادن.

GhostSec از سال 2022 شروع به هدف قرار دادن دستگاههای OT کرد و کمپینهایی به سبک انانیموس با عناوین OpRussia, OpIran, OpIsrael و OpColombia راه انداخت.

محققا اعلام کردن که از مارس 2022 تا ژوئن 2023، اکثر عملیات هک سیستم های کنترل صنعتی مورد علاقه این گروه ، 34 درصدش در روسیه، 28 درصد در اسرائیل و 25 درصد در ایران قرار داشته. این درصدها نشون دهنده انگیزه این گروه با چشم انداز ژئوپلیتیکی و موضوعاتی مانند جنگ روسیه و اوکراین، همدردی با فلسطینیان و اتفاقات اخیر در ایران مرتبط هستش.

محققا عمده حملات این گروه علیه سیستم های کنترل صنعتی رو در سه دسته زیر تقسیم کردن :

- دسترسی به رابط های وب دستگاههای OT پابلیک (HMI یا GUI) برای تغییر پارامترها و/یا دامپ و/یا حذف فایلها (55 درصد)

- استفاده از متاسپلویت برای ارسال دستور به دستگاههای OT برای تغییر پارامترهاشون (35 درصد)

- دسترسی به ایستگاه های کاری راه دور یا رابط های کاربران PLC از طریق پروتکل VNC ( چهار درصد)

New Blood Project : زمینه آموزشی برای هکتیویست ها

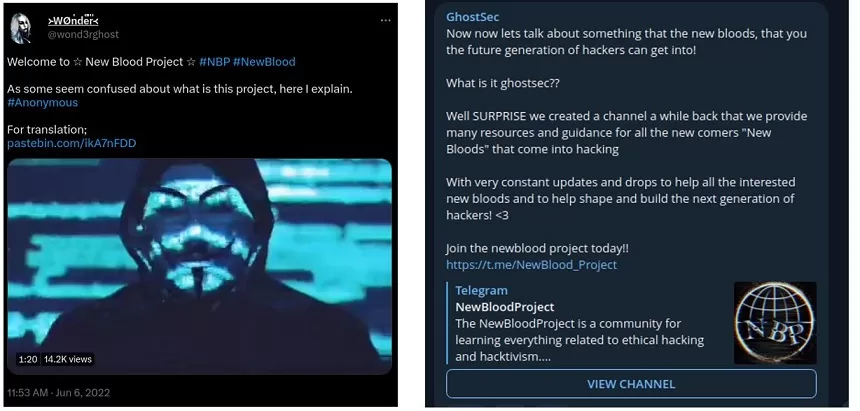

محققا با مونیتور فعالیت های این گروه، پلتفرمی رو شناسایی کردن که در اون آموزشهای اولیه ،مانند آموزش لینوکس، تکنیکهای OSINT و تیم قرمز برای مخاطبین این گروه داده میشه.

این پلتفرم با عنوان New Blood Project بالا اومده که یه سایت و یه کانال تلگرامی داره و توسط wond3rghost و کامیونیتی GhostSec از ژوئن 2022 ایجاد شده.

wond3rghost با نام کاربری گیتهاب NeverWonderLand مدعی مالک این پروژه هستش.

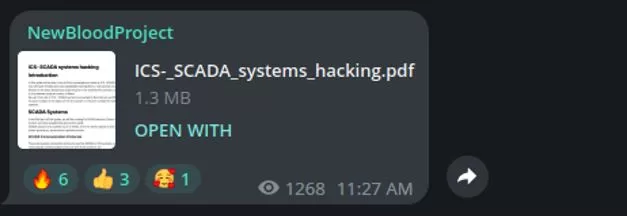

یکی از آموزشهایی که در این پروژه برای آموزش اعضاء قرار داده بودن، آموزش روشها و تکنیکهای اکسپلویت سیستم های کنترل صنعتی بوده.

در ادامه محققا به بررسی این سند پرداختن.

شودان، اسکن Modbus و متاسپلویت :

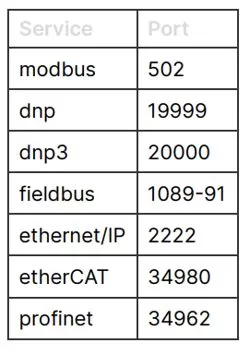

این راهنما به معرفی روشهایی برای شمارش و هک سیستم های صنعتی اختصاص داره. بخش ابتدایی به نحوه کار سیستم های کنترل صنعتی پرداخته تا اعضا متوجه بشن چه نوع آسیب پذیری هایی رو میتونن از شودان برای اونا استخراج کنن.

راهنما به خواننده کمک میکنه تا با پروتکل های اختصاصی که توسط این دستگاهها استفاده میشن ، آشنا بشن تا بتونن دستگاههای آسیب پذیر رو شناسایی کنن.

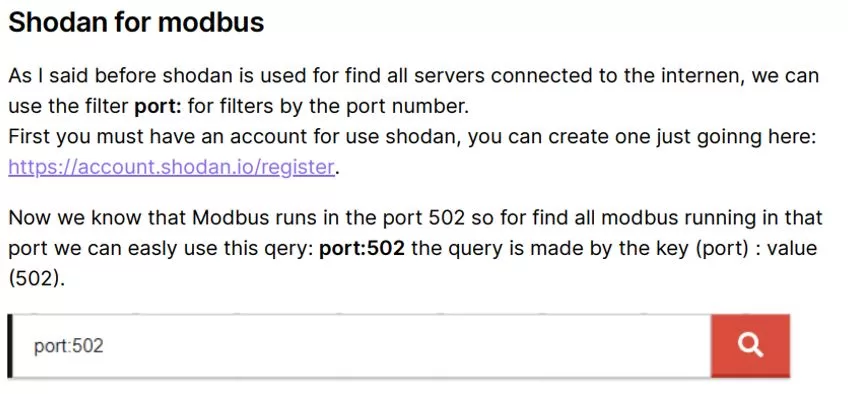

در این راهنما ، نویسنده توصیه کرده که روی دستگاههایی که از پروتکل Modbus استفاده میکنن، متمرکز بشن و روشهایی رو برای شناسایی دستگاهها و IPهای مرتبط با اونا در شودان ارائه داده.

این راهنما همچنین، مبانی پروتکل های ارتباطی اختصاصی این دستگاهها و روشهایی برای یافتن دستگاههایی که از پروتکل Modbus استفاده میکنن، داده .

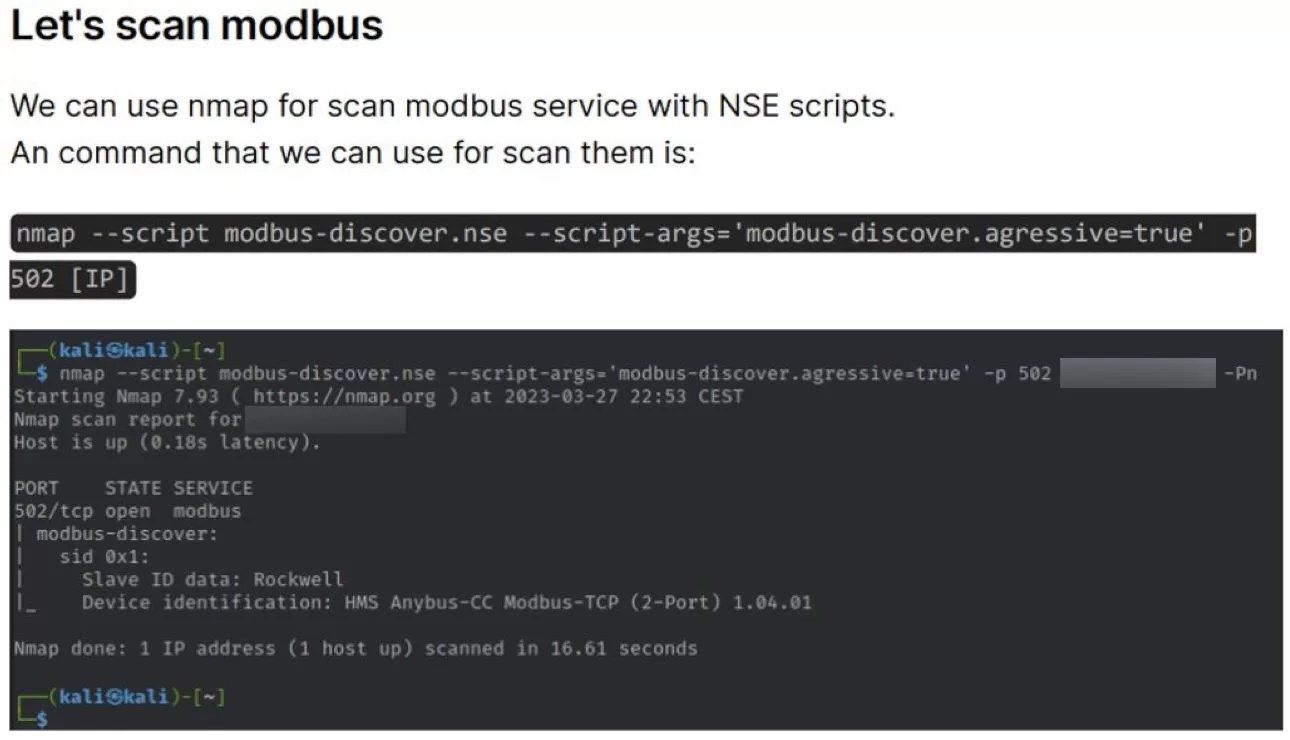

بعد از اینکه دستگاهی شناسایی شد، راهنما آموزش هایی برای استفاده از NMAP برای بررسی باز بودن پورت پیش فرض 502 و بدست آوردن اطلاعات مرتبط با برند و مدل PLC رو یاد میده.

با NMAP دستگاههای Schneider Electric Modicon PLC رو شناسائی میکنن تا بتونن با استفاده از متاسپلویت، دستوراتی رو بدون احرازهویت، برای تغییر پارامترهای دستگاهها ،ارسال کنن.

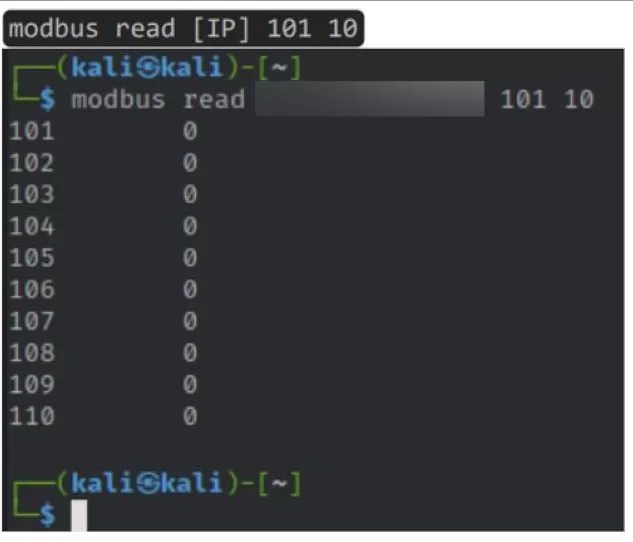

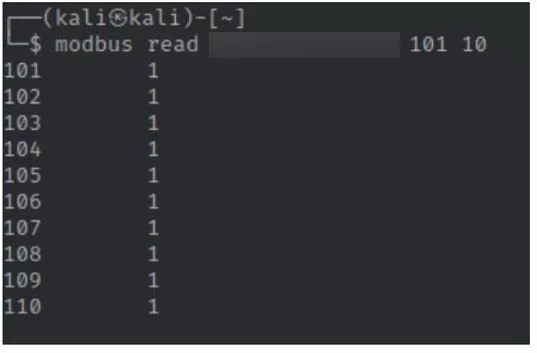

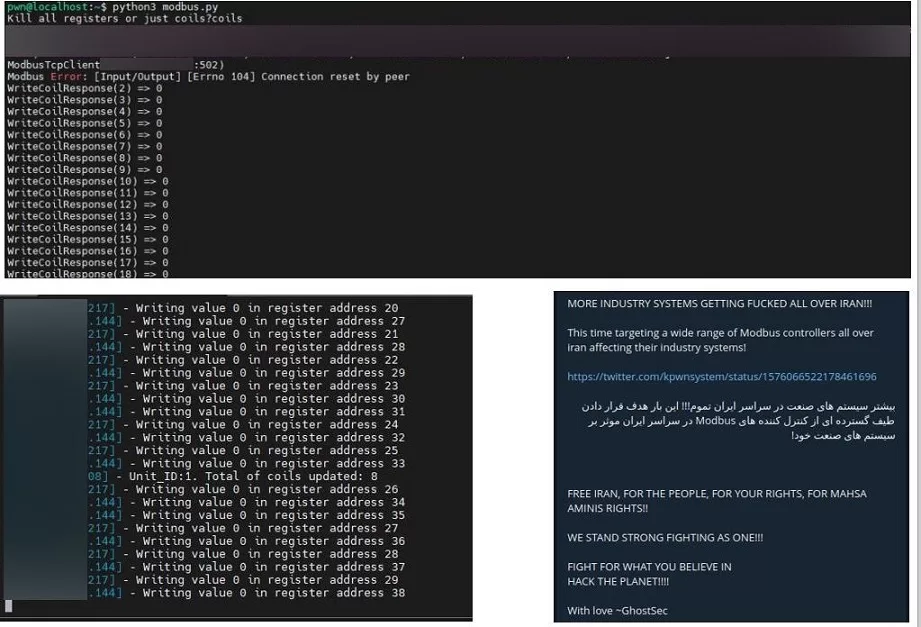

شکل زیر نشون دهنده نحوه استفاده از Modbus-cli برای تغییر مقادیر سیم پیچ، بمنظور روشن یا خاموش کردن دستگاه یا ایجاد وضعیت DoS هنگام ریستارت دستگاه رو نشون میده .

بطور خلاصه، اگه دستگاه شناسایی شد، راهنما گزینه های اکسپلویت زیر رو ارائه میده:

- حملات DoS : برای از کار انداختن میزبان

- پسورد پیش فرض: هنگامی که پورتها باز باشن، با استفاده از اطلاعات کاربری پیش فرض در FTP یا HTTP وارد دستگاه بشید.

- استفاده از Modbus-cli : ارسال مستقیم دستور از طریق پروتکل Modbus به دستگاه امکانپذیره.

- استفاده از اکسپلویتهای موجود برای PLC ها

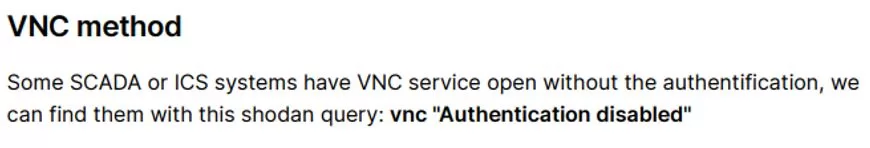

اسکن پورتها و متد VNC :

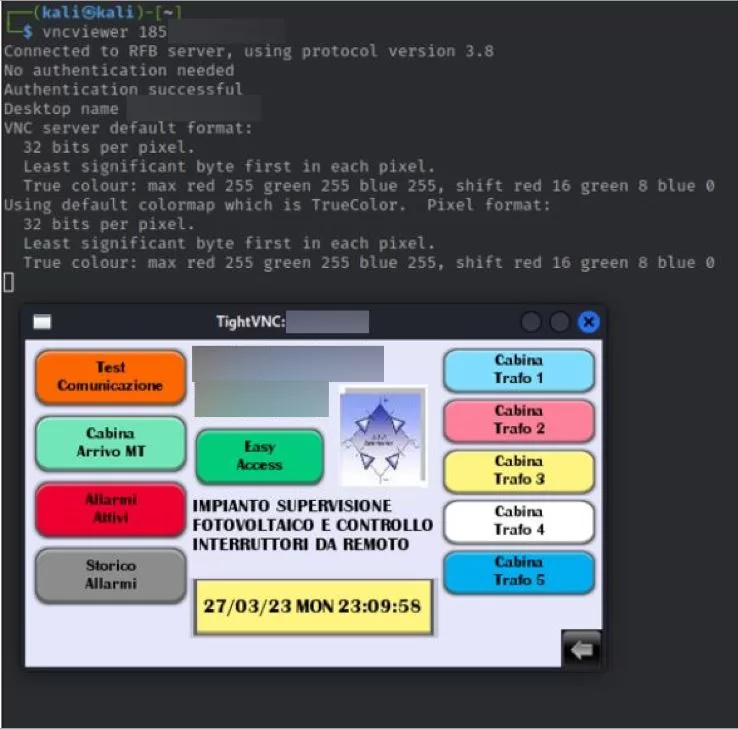

شکل زیر بخشی از این راهنما رو نشون میده که در اون به نحوه دسترسی به دستگاه از طریق آدرس های VNC پرداخته. خیلی از دستگاههای OT ، امکان اتصال ریموت به اینترفیس وب دستگاه برای تغییر پارامترها رو فراهم میکنن. یعنی دستگاه از طریق وب قابل دسترس هستش.

همونطور که مشاهده میکنید، نویسنده پیشنهاد کرده که دنبال پورت 5900 باشید که معمولا برای پورت VNC اختصاص داده میشه.

نمونه ای که در این راهنما برای این آموزش گذاشته، پنل یه کمپانی در ایتالیا هستش که پورت 5900 بازه و از طریق دستور لینوکسی vncviewer به اون دسترسی گرفته . دسترسی از راه دور انجام شده به دلیل اینکه احرازهویت روش غیرفعال شده .

در یه مثال دیگه، نشون میده که چطوری اعتبارنامه های لاگین پیش فرض رو بعد از اتصال به ریموت سیستم از طریق VNC با استفاده از یه ترمینال پیدا کنیم. در این مورد، ممکنه مستقیماً به یه سیستم لینوکسی متصل شده باشه چون تصویر دستورات رو در remote shell نشون میده.

دسترسی به دستگاههای محافظت نشده:

بخشی از راهنما اختصاص به نحوه دسترسی به رابطهای کاربری دستگاههای مختلف داره. مثلا دسترسی به رابط GUI دستگاههای UNITRONICS از طریق یه برنامه اختصاصی بنام visilogic رو توضیح داده. بعد اینکه برنامه رو نصب کردید، اطلاعات پیکربندی UNITRONICS PLC رو وارد میکنن و به صفحه کنترل دستگاههای UNITRONICS متصل میشن.

در ادامه محققا، رخدادهایی که توسط این گروه انجام شده و از این تنیکها استفاده شده رو بررسی کردن.

عملیات OpRussia و OpColombia با استفاده از VNC و اعتبارنامه های پیش فرض:

در کمپین OpRussia، این گروه شواهدی رو در خصوص اتصال ریموت به یه دستگاه ناامن با استفاده از VNC منتشر کرد. تصویر احتمالا اینترفیس مربوط به یه کارخونه چیلر هستش که آمار و دمای سنسورها رو نشون میده.

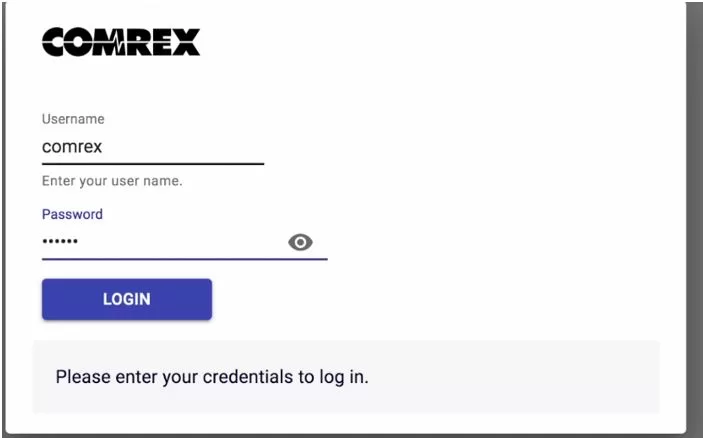

در عملیات OpColombia که اخیرا توسط SiegedSec و با همکاری GhostSec انجام شد، این گروه مدعی شده که یه دستگاه پخش رادیویی رو هک کرده و ویدیویی رو بعنوان PoC منتشر کردن که نشون میده یه دستگاه COMREX هستش که برای انتقال رادیویی استفاده میشه.

همونطور که در تصویر میبینید، یوزر comrex و پسورد یه عبارت 6 کاراکتری هستش. اگه به سایت فروشنده مراجعه کنیم، متوجه میشیم که فروشنده قبلا هشدارهایی در خصوص اعتبارنامه های پیش فرض داده. در این مورد یوزر و پسورد پیش فرض comrex هستش. در حقیقت این تصویر نشون میده که گروه با اعتبارنامه پیش فرض به دستگاه دسترسی پیدا کرده.

این اطلاعات احتمالا از طریق OSINT بدست اومده، چون کمپانی قبلا هشدارهایی در خصوص استفاده از اعتبارنامه های پیش فرض در دستگاههای مختلف در سراسر جهان داده بود و اینکه این دستگاهها در فرومهای زیرزمینی به اشتراک گذاشته شدن.

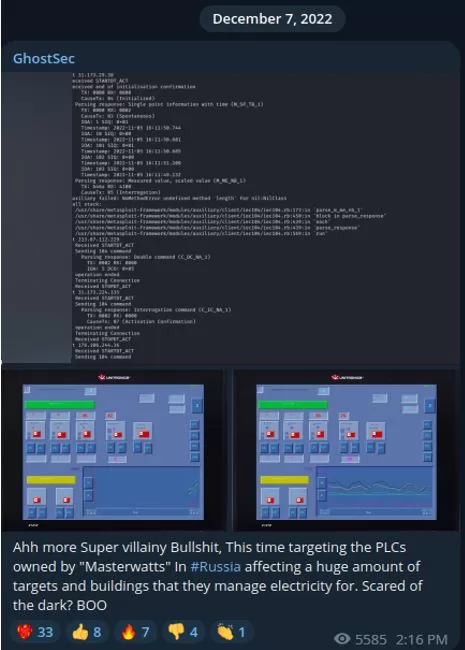

عملیات OpRussia : دسترسی به دستگاههای Unitronics

شکل زیر ، توسط این گروه منتشر شده که نشون دهنده هک یه PLC در روسیه هستش.

شواهد نشون دهنده برند و مدل دستگاه (Unitronics) هستش. در این مورد احتمالا گروه با محدود کردن نتایج شودان روی کشور و UNITRONICS به IP این دستگاه رسیده.

براساس شواهد، تعیین اینکه گروه از برنامه visilogic برای اتصال استفاده کرده یا از اینترفیس وب دستگاه با احرازهویت ضعیف یا بدون احراز هویت، استفاده کرده ، سخته.

عملیات OpIran : اکسپلویت سیستم های کنترل صنعتی با متاسپلویت

در اغلب موارد، این گروه، با استفاده از متاسپلویت و اسکریپتهای سفارشی، برای تغییر پارامترهای دستگاههای کنترل صنعتی استفاده میکنه.

همونطور که در راهنما هم اومده بود، پروتکل Modbus رو بدون احراز هویت میشه با ارسال دستوراتی به دستگاه، اکسپلویت کرد، بنابراین امکان توقف CPUها ، مثلا با استفاده از stop-cpu modicon framework برای برخی برندها و/یا تغییر پارامترهای رجیستریهای PLCها رو میده.

البته شودان برای یافتن PLCها و IPهای پابلیکی که پورت 502 روشون بازه هم مهمه.

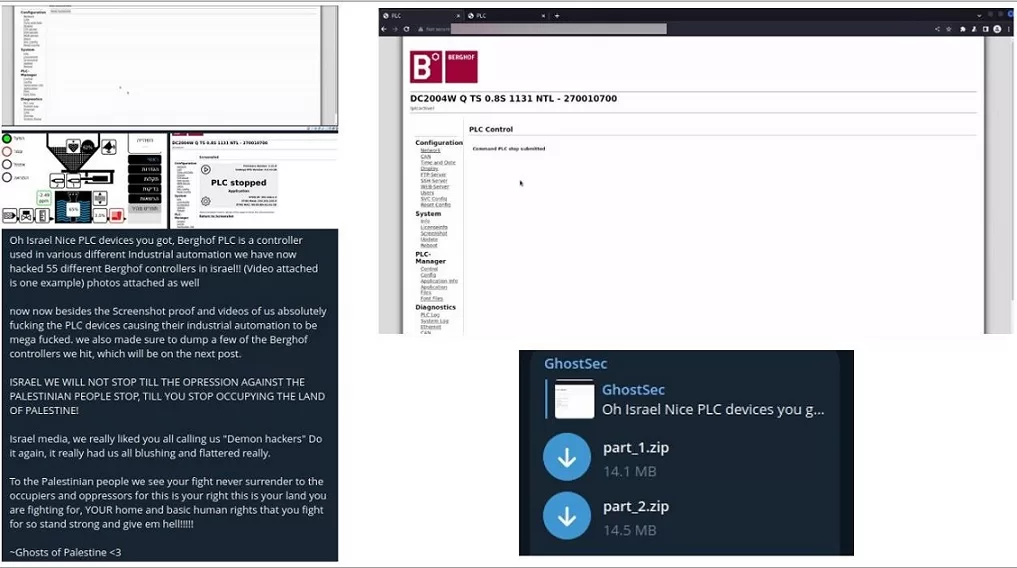

عملیات OpIsrael : استفاده از زیرودی روی دستگاههای کنترل صنعتی

یکی از معروفترین عملیات ادعایی این گروه، به سپتامبر 2022 برمیگرده. این گروه ادعا کرده بود که دستگاههای زیادی از Berghof PLC که در اسرائیل قرار داره رو هک کرده. طبق روال، گروه شواهدی از دسترسی به اینترفیس دستگاهها منتشر کرد. دو تا فایل فشرده مرتبط با بک آپ پنل ادمین Berghof هم منتشر کردن.

محققا اعلام کردن که هک توسط ترکیبی از دورکهای شودان و بروت فورس اعتبارنامه های پیش فرض یا ضعیف انجام شده. در اون زمان ، هر دو پنل مدیریتی PLC از طریق وب در دسترس بود و امکان آنالیز دقیق رو به محققا میداد.

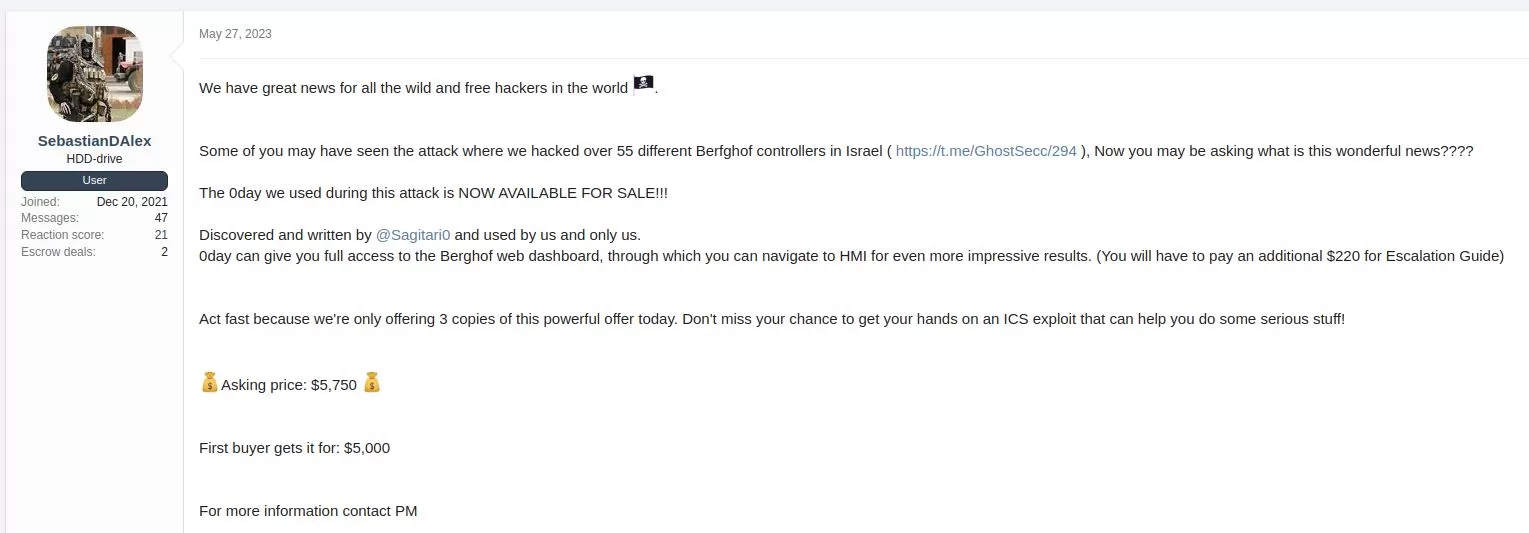

با این حال ، ماهها بعد، 27 مه 2023، یکی از رهبران این گروه، SebastianDAlex ، در یکی از انجمن های زیر زمینی، پستی رو منتشر کرد در خصوص یه زیرودی در دستگاههای Berghof و مدعی شد که با استفاده از این زیرودی، حمله سپتامبر 2022 رو انجام دادن.

اگرچه نمیشه از نتایج فروش مطمئن بود و یا اینکه حمله توسط این اکسپلویت انجام شده یا نه، ولی کاربر در انجمن فعاله و مسدود نشده. این اکسپلویت هم دو بار به فروش رفته.

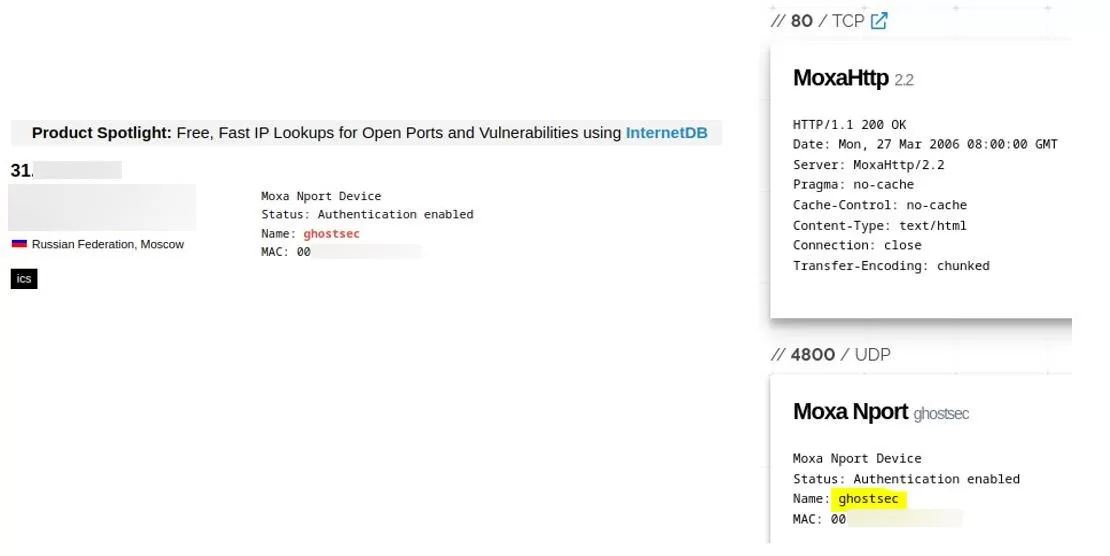

بدست آوردن پرسیست :

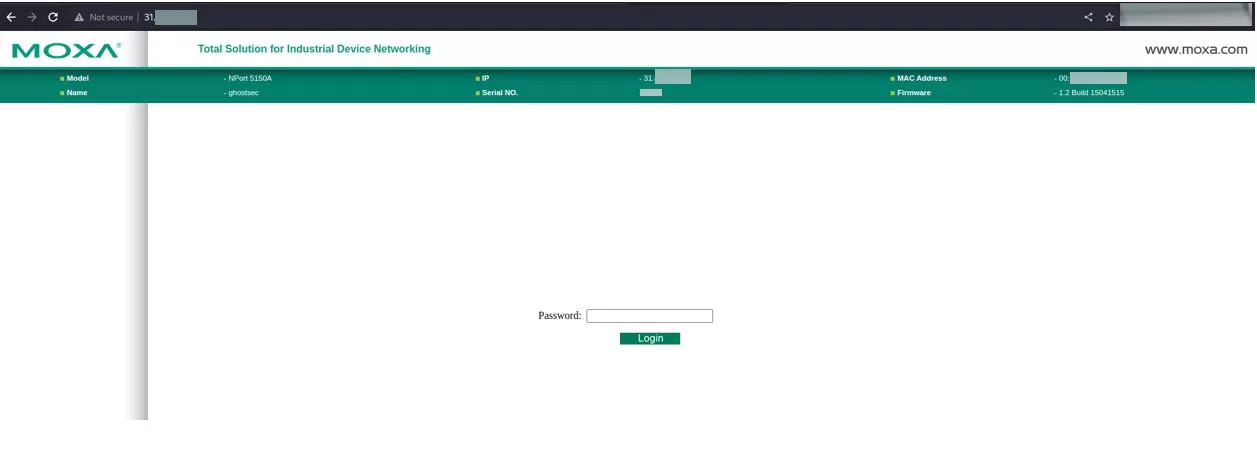

محققا متوجه شدن که این گروه، بعد از اینکه دسترسی اولیه به دستگاه رو بدست آورد، اکانتهایی رو ایجاد میکنه و دسترسی سایر اکانتها به دستگاه رو میبنده تا راحتتر به دستگاه دسترسی داشته باشه. در شکل زیر یه نمونه دستگاه MOXA رو میبینید که اکانت ghostsec روش ایجاد شده.

اگه وارد صفحه وب شکل بالا بشیم(بدون احرازهویت)، یه اینترفیس MOXA رو میبینیم که میشه وجود اکانت ghostsec رو روش تایید کرد. IP دستگاه متعلق به روسیه هستش، بنابراین ممکنه مربوط به کمپین OpRussia باشه.

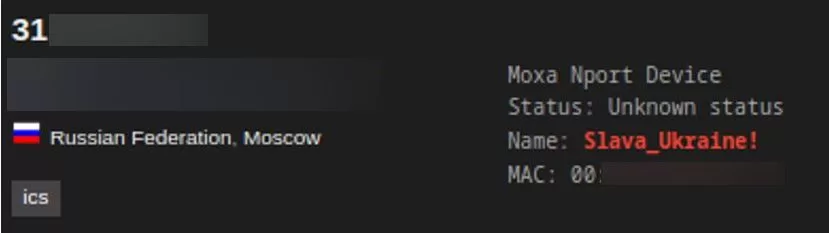

با بررسی IP همون دستگاه، محققا متوجه شدن که نام اکانت در طول زمان عوض شده. شکل زیر نشون میده که قبلا اکانت Slava_Ukraine! روی این دستگاه تنظیم شده بود. اگرچه نمیشه بطور قطع گفت که GhostSec پشت این هک بوده اما معمولا گروههای هکتویست علاوه بر تغییر پارامترهای دستگاه، نشانه ای از اقدامات خودشون مانند اضافه کردن نام و … بعنوان امضا از خودشون میزارن. این امضاء باعث افزایش شهرت گروهها میشه و از طرفی میتونن بعنوان PoC در شبکه های اطلاع رسانیشون ازش استفاده کنن.

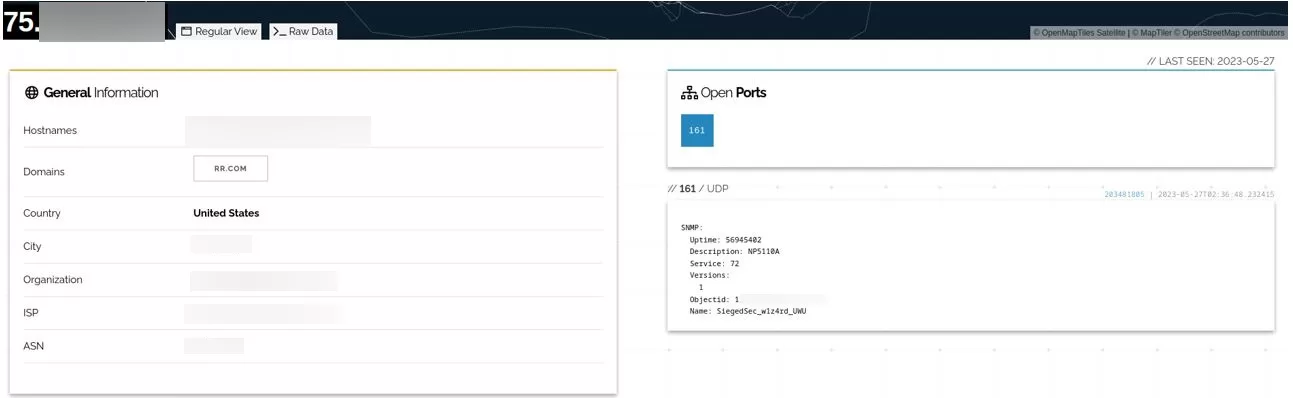

محققا با استفاده از شودان، تکنیکهای دیگه ای از پرسیست رو توسط گروه پیدا کردن. شکل زیر نشون دهنده پورت باز 161 روی یه IP خاص هستش که نام SiegedSec_w1z4rd_UWU رو نشون میده.

این نام متعلق به یه بازیگر تهدید معروف بنام SiegedSec اشاره داره که اخیرا فعالیت های خودش رو با همکاری GhostSec از سر گرفته. UWU آواتاری هستش که توسط SiegedSec و برای اشاره به اعضای SiegedSec مورد استفاده قرار میگیره. w1z4rd ممکنه نام کاربری باشه که تونسته اکانتی رو روی دستگاه ایجاد کنه.

براساس اطلاعات شودان، دستگاه مدل NP5510A هستش که شماره سریال یه مدل خاصی از MOXA Nport هستش که بطور مرتب توسط Ghostsec هک میشه و از پروتکل SNMP استفاده میکنه. طبق راهنمای این دستگاه، از پروتکل SNMP برای مونیتور کردن تمام دستگاههای متصل و تعریف محرکهایی برای ارسال هشدار در مواقع خاصی مانند تغییر رمزعبور، استفاده میکنن. در نتیجه گروه نه تنها میتونسته همه دستگاههای متصل به اون رو مشاهده کنه، بلکه میتونسته موجب ارسال هشدار هم بشه.

آیا GhostSec بلوف میزنه؟!

این گروه در مواردی ادعاهایی در خصوص اکسپلویتهایی کرده که در خصوصشون یا مدرکی منتشر نکرده یا مدرک منتشر شده ضعیف بوده. بنابراین تایید اینکه همه عملیات ادعایی این گروه، درست بوده یا نه، سخته.

از جمله بلوف های احتمالی این گروه که برای جلب توجه منتشر شده میشه به مورد زیر اشاره کرد.

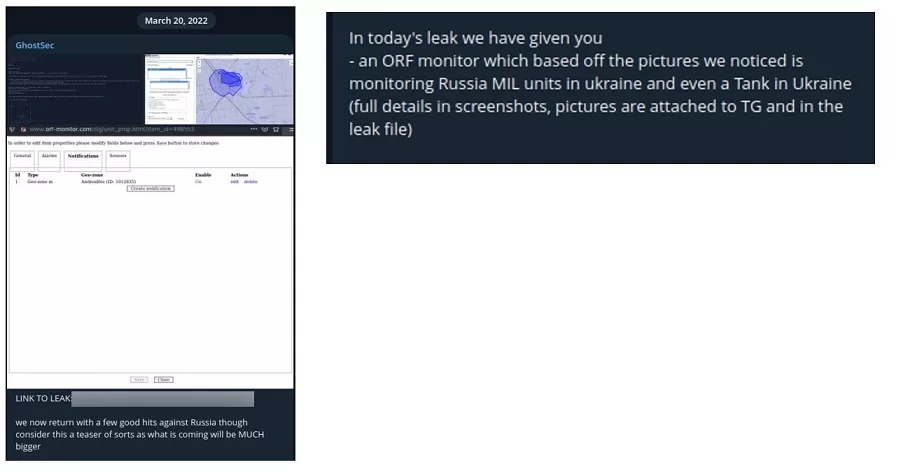

در مارس 2022، این گروه ادعا کرده بود که به یه سرویس نظارت بر وسایل نقلیه دسترسی پیدا کرده و اطلاعات مرتبط با یه تانک ارتش روسیه رو که از طریق این سرویس قابل مشاهده هستش رو جمع آوری کرده.

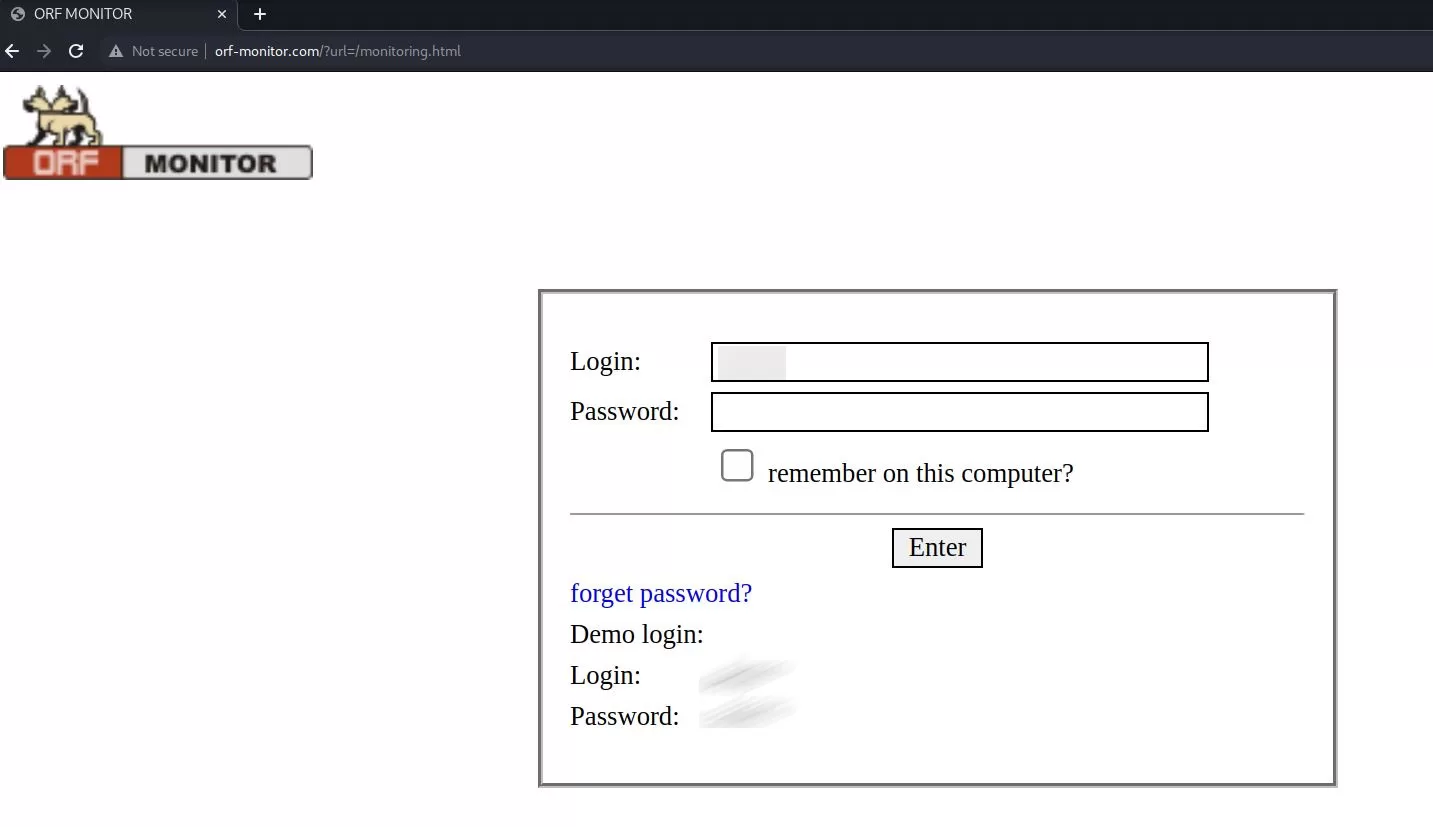

محققا با بررسی بیشتر متوجه شدن که سرویس فوق از طریق وب در دسترس هستش و امکان ورود به سیستم که به نظر نسخه دمو هست هم فراهمه. اعتبارنامه ها بصورت متن ساده نشون داده میشن تا به کاربران امکان مشاهده نسخه دمو رو بدن.

بعد از ورود به سیستم، امکان بازیابی همون اطلاعاتی که این گروه در مارس 2022 ادعا کرده بودن، وجود داره. بنابراین در خصوص این ادعای هکشون، میشه این نتیجه رو گرفت که گروه یه نسخه دمو از یه سرویس رو هدف قرار دادن. گروه با انتشار اطلاعات جعلی و سوء استفاده از موضوع جنگ روسیه و اوکراین، توجهات رو به سمت خودشون جلب کرده بود.

نتیجه گیری:

هدف قرار دادن سیستم های کنترل صنعتی، بسته به سیستم های متصل به اون، میتونه عواقب شدیدی رو داشته باشه. این واقعیت که دستگاههای مانند PLCها، برای دسترسی اپراتور از راه دور در معرض دید از طریق اینترنت قرار میگیرن، میتونه تهدیدات و ریسک های بالایی رو به خودش اختصاص بده.

GhostSec تنها یه نمونه از هکتویست ها هستش که از روش ها و تکنیکهای مختلف برای شناسایی و اکسپلویت دستگاههای در معرض دید از طریق اینترنت استفاده میکنه. اگرچه نمیشه روی همه ادعاهای اونا حساب باز کرد اما ارزیابی عملیات اونا بصورت موردی به دو دلیل ضروریه:

- مونیتور مدام باعث درک تکامل TTPهای جدید مورد استفاده توسط گروه میشه

- امکان ارزیابی ظرفیت واقعی رو از طریق تشخیص تهدیدات حیاتی از تهدیدات کم اهمیت میده

تجزیه و تحلیل فایل آموزشی هک دستگاههای کنترل صنعتی نشون میده که تکنیکهای مورد استفاده اغلب از طریق OSINT و ابزارهایی که در دسترس عمومه و از پیکربندی نادرست دستگاه ها سوء استفاده میکنه، مرتبطه و کشف آسیب پذیری های فنی مانند زیرودی ها رو شامل نمیشه. با این حال تهدیدات دستگاههای کنترل صنعتی رو نباید دست کم گرفت، چون علاقه مندی این گروه به هک اونا ، میتونه منجر به تکامل توانایی اونا در طول زمان برای اکسپلویت این دستگاهها بشه.

هک فناپ توسط Ghostsec:

این گروه این هفته، مدعی شده بود که تونسته به یکی از برنامه های گروه نرم افزاری فناپ، بنام Behnama که یه نرم افزار تشخیص چهره و حرکت هستش، نفوذ کنه و 20 گیگ داده رو استخراج کنه . بخشی از داده ها از جمله سورس کدها و APIهای مرتبط با این نرم افزار رو هم در کانال تلگرامیشون منتشر کردن.

این گروه مدعی شده که دولت ایران از این نرم افزار برای نظارت بر شهروندان استفاده میکنه و هدفشون از هک، حمایت از حریم خصوصی شهروندان در ایران بوده.

در زمان نگارش مقاله، گروه نرم افزاری فناپ، بیانیه، تایید یا تکذیبی در خصوص این حمله نداشتن که در صورت ارائه، پست بروز میشه.

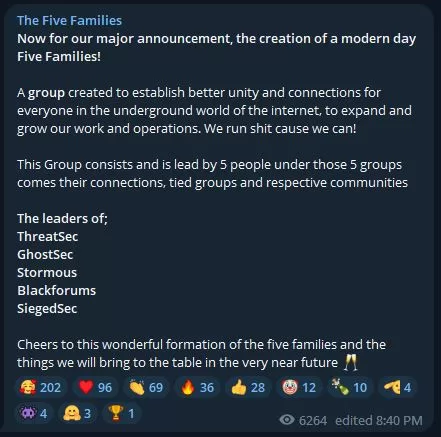

خبر نهایی در خصوص این گروه اینکه، این گروه اعلام کرده که قراره یه همکاری مشترک بین 5 گروه ، ThreatSec و GhostSec و Stormous و Blackforums و SiegedSec با عنوان Five Families شکل بگیره .

اولین عملیاتشون هم یه شرکت برزیلی بنام Alfacomercial بوده که 230 گیگ داده ازش استخراج کردن که داده ها مرتبط با سیستم ابری شرکت و سرور مدیریت و پشتیبانی سیستم ذخیره سازیشون هستش. اگه شرکت باج بده، داده هارو منتشر نمیکنن.

بیانیه فناپ :

در روزهای اخیر، ادعاهایی بدون کارشناسی فنی و از سوی برخی کاربران فضای مجازی و رسانههای خارج از کشور درباره هک و دسترسی به بخشی از اطلاعات یکی از محصولات نرمافزاری زیرمجموعه فناپ جهت تحریک افکار عمومی منتشر شده است که ضمن رد این ادعاها، توضیحات زیر برای شفافسازی ارائه میشود:

ادعای مطرحشده درباره حمله هکری به نرمافزار «بهنما» صحیح نبوده و صرفا بخشی از اطلاعات لاگهای نرمافزار و فایلهای داکر با اتصال به اینترنت برای مدتی در دسترس قرار گرفته است؛ این اطلاعات بسیار کماهمیت و حاوی مشخصات عمومی نرمافزار بوده و اطلاعاتی از کاربران این محصول در این فایلها وجود نداشته است.

«بهنما» یک محصول نرمافزاری برای نظارت تصویری در مکانهای اداری، فروشگاهها، مجتمعها و … و کنترل تردد کارمندان برای ثبت زمان ورود و خروج یا دسترسی به بخشهای داخلی یک سازمان کوچک و متوسط است که امکان محاسبهی زمان حضور کارکنان در شرکتها را به عنوان جایگزینی برای شیوههای قدیمیتر ثبت تردد با کارت یا اثرانگشت و مبتنی بر نرمافزارهای متنباز (Open Source) فراهم کرده و صرفا استفاده شرکتی دارد. این نرمافزار فقط توانایی شناخت چهرههایی را دارد که از قبل با حضور و رضایت شخص، به دستگاه معرفی شده باشد (مشابه آنچه در ثبت اثر انگشت در این دستگاهها وجود دارد). بنابراین این سیستمها اصلا امکان شناسایی چهرههای دیگر را ندارند و ادعای استفاده از این محصول برای تشخیص هویت شهروندان کذب محض است.

لازم به ذکر است این محصول به شکل محدود و برای برخی نیازمندیهای درون سازمانی طراحی شده و در اختیار سازمانهای خارج از گروه فناپ قرار نگرفته و برای مقاصد تشخیص هویت در ابعاد گسترده عمومی طراحی نشده است. نرمافزار پلاکخوان خودرو نیز برای مقاصد ترافیکی و پارکینگها طراحی شده و اساسا به لحاظ فنی امکان استفاده دیگری از آنها وجود ندارد. در حال حاضر فناپ چنین خدمتی به هیچ سازمانی ارائه نمیدهد.

به نظر میرسد جریانی در سالهای اخیر به بهانههای گمراهکننده و غیرکارشناسی، با انتشار مطالبی غیرواقعی و غیرمنصفانه سعی در تحریک مخاطبان و هدایت افکار عمومی به سمت نادرست دارد و بهدنبال ضربه زدن به کسبوکارهای مستقل ایرانی، همچنین ایجاد بیانگیزگی و ناامیدی در میان جوانان کشور است.

بیشک برای جلوگیری از سوءاستفادههای مشابه در حوزه رسانه و شبکههای اجتماعی، نهادهای مستقل رسانهای با صحتسنجی و راستیآزمایی اخبار و ادعاها میتوانند نقش مهمی در آگاهی عمومی جامعه داشته باشند؛ فناپ نیز آمادهی تعامل و شفافسازی در همکاری با رسانهها و صاحبنظران فعال حوزهی فناوری اطلاعات و ارتباطات کشور است.

فناپ ضمن تاکید بر لزوم رعایت حقوق شهروندان، هرگونه ادعایی در خصوص استفاده از محصولات فوق برای نظارت عمومی یا نقض حریم خصوصی را اکیداً مردود میداند.

منابع: