سومین نسخه ی Kali برای سال 2023 با اضافه شدن 9 ابزار جدید و یسری بهبودهای داخلی منتشر شده. این نسخه ویژگی جدید زیادی نداشته و تمرکز اصلی تیم کالی روی افزایش بهینه سازی و قابلیت اطمینان پروژه بوده.

در ادامه تغییرات مهمی که در این نسخه اعمال شده رو باهم بررسی میکنیم.

زیرساخت داخلی:

با توجه به انتشار Debian 12 ، تیم کالی روی زیرساخت های خودش کار کرده و بیشترین تمرکز تیم هم روی این موضوع بوده. برای همین ویژگی جدید زیادی رو با این نسخه منتشر نکردن. به گفته تیم کالی ، این تغییرات زیاد هست و هنوز هم تموم نشده ولی امیدوارن که تا پایان سال، تمومش کنن.

کالی یه سابدومین جدید ، mirror-traces.kali.org ، برای mirrorها زده که جزییات زیادی رو برای کسایی که ازش استفاده میکنن، میده. این اطلاعات موقع دیباگ کردن و عیب یابی میتونه خیلی کمک کنه. مخزن GitLab اش رو هم میتونید از اینجا مشاهده کنید.

تیم کالی گفته که یسری از اسکریپتهاش رو که در مدیریت بسته ها در کالی کمک میکنه رو به اشتراک گذاشته و با اضافه شدن ویژگی ها و بروزرسانی های جدید، این اسکریپتها هم بروز شدن. از جمله : AutoPkgTest و Britney2 و Build-Logs و Janitor و Package Tracker و Packaging CI Overview و Upstream-Watch .

Kali Autopilot :

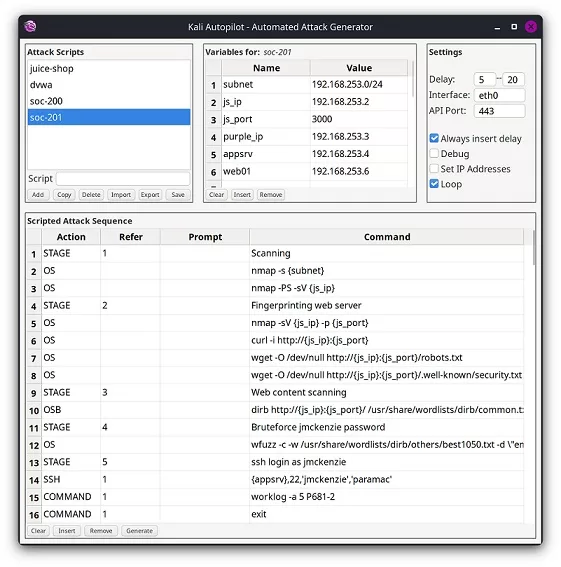

با انتشار Kali Purple در اولین نسخه کالی در 2023 ، Kali Autopilot که یه فریمورک برای خودکارسازی حملات هستش، هم معرفی شد. تیم کالی گفته که روی این ابزار کار کرده و یسری ویژگی جدید بهش اضاف کرده.

این ابزار شبیه به AutoPwner هستش که از یسری سناریوهای حمله از پیش تعریف شده پیروی میکنه. یه رابط گرافیکی برای طراحی حملات و ایجاد اسکریپتهایی که این حملات رو بصورت دستی یا بعنوان سرویس انجام میدن ، بهمراه یه اینترفیس API وبی برای کنترل راه دور ، داره.

میتونید نمونه اسکریپتهای حمله رو از Kali Purple Hub دانلود کنید. فعلا اسکریپتها برای juice-shop و DWVA هستش. نحوه استفاده هم اینجوریه که فایل JSON رو از Kali Purple Hub دانلود میکنید و به این ابزار ایمپورت میکنید.

تیم کالی گفته که این ابزار در 6 ماه گذشته مورد استقبال قرار گرفته و کامیونیتی بخش عمده ای از پیشرفت اون هستش. اگه اسکریپتی برای ماشن آسیب پذیر دارید، میتونید در Kali Purple Hub قرارش بدید.

ابزارهای جدید :

در این نسخه 9 ابزار جدید زیر اضافه شده :

- Calico : یه ابزار خط فرمان برای calico . خوده calico یه راه حل شبکه متن باز و امنیت شبکه محبوب برای Kubernetes ، ماشین های مجازی و .. هستش.

- cri-tools : ابزار اعتبارسنجی و CLI برای رابط Kubelet Container Runtime

- Hubble : یه ابزار برای بررسی شبکه ، سرویس و امنیت Kubernetes با استفاده از eBPF

- ImHex : یه Hex Editor برای مهندسین معکوس و برنامه نویسان

- kustomize : یه ابزار برای شخصی سازی پیکربندی kubernetes YAML

- Rekono : یه پلتفرم خودکارسازی که ابزارهای مختلف رو با هم ترکیب میکنه تا فرایند تست نفوذ رو راحتتر کنه.

- rz-ghidra : ابزاری که دیکامپایلر Ghidra و دیس اسمبلر Sleigh رو برای rizin ارائه میده.

- unblob : استخراج فایل ها از هر نوع فرمت کانتینری

- Villain : یه فریمورک C2 برای مدیریت چندین reverse shell

علاوه بر موارد بالا ، کرنل کالی هم به نسخه 6.3.7 بروز شده.

یسری ابزارها و بسته ها هم بروز شدن از جمله : Greenbone, Humble, Impacket, jSQL, OWASP ZAP, Rizin, Tetragon, theHarvester, Wireshark

یسری ابزارها هم حذف شدن از جمله : king-phisher که به جاش از GoPhish و plecost که به جاش از WPScan میتونید استفاده کنید.

همچنین تیم کالی اعلام کرده که ابزارهای زیادی رو دریافت میکنه که توسعه دهندگان برای قرار گرفتن در کالی براشون ارسال میکنن، اما چون نیروی انسانی کافی برای این کار ندارن، فرایند زمانبر میشه. برای همین یه دستورالعمل ارائه دادن تا این فرایند رو سریعتر انجام بدن :

- Setting up a system for packaging

- Introduction to packaging step-by-step example – Instaloader

- Intermediate packaging step-by-step example – Photon

- Advanced Packaging Step-By-Step Example – FinalRecon & Python-icmplib

- Packaging Applications with Kaboxer

سایر بروزرسانی ها:

علاوه بر موارد بالا، یسری تغییرات و بروزرسانی هم در این نسخه اعمال شده از جمله :

- اضافه شدن Pipewire به Hyper-V

- اضافه شدن kali-hidpi-mode برای پشتیبانی از Kali-Purple

- تغییر در طراحی منوها

- بروزرسانی در Kali NetHunter که کرنل های زیر رو هم پشتیبانی میکنه :

- LG V20 for Lineage 19.1

- Nexus 6P for Android 8.0 (Oreo)

- Nothing Phone (1) for Android 12 (Snow cone) and 13 (Tiramisu) (new)

- Pixel 3/XL for Android 13 (Tiramisu)

- Samsung Galaxy A7 for LineageOS 18.1 (new)

- Xiaomi Mi A3 for Lineage 20

- Xiaomi Redmi 4/4X for VoltageOS 2.5

- یسری بروزرسانی در Kali ARM ارائه دادن از جمله بوت Raspberry Pi Zero W به CLI ، بروزرسانی بوت لودر USBArmory MKI و MKII به 2023.07

- یسری بروزرسانی هم در سایتشون انجام دادن از جمله در داکیومنهاشون

دانلود و استفاده از کالی :

برای اینکه بتونید کالی رو روی سیستموتون داشته باشید راه حل های مختلفی وجود داره :

- برای دانلود ISO ، میتونید پلتفرمتون رو از اینجا انتخاب و بعدش دانلود رو انجام بدید یا مستقیما از اینجا دانلودش کنید.

- استفاده از نسخه های هفتگی کالی. این نسخه ها چون بصورت هفتگی ارائه میشن، آخرین بروزرسانی ها رو دارن و بنابراین نیاز به بروزرسانی زیادی بعد از نصب ندارن.

- اگه یه نسخه کالی روی سیستمون نصب هست میتونید از طریق دستورات زیر، به نسخه جدید ارتقاء بدید :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

┌──(kali㉿kali)-[~] └─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list [...] ┌──(kali㉿kali)-[~] └─$ sudo apt update && sudo apt -y full-upgrade [...] ┌──(kali㉿kali)-[~] └─$ cp -vrbi /etc/skel/. ~/ [...] ┌──(kali㉿kali)-[~] └─$ [ -f /var/run/reboot-required ] && sudo reboot -f |

بعد از برورسانی ، متونید چک کنید که آیا ارتقاء درست بوده یا نه : (خروجی uname -r بسته به معماری شما میتونه متفاوت باشه)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

┌──(kali㉿kali)-[~] └─$ grep VERSION /etc/os-release VERSION="2023.3" VERSION_ID="2023.3" VERSION_CODENAME="kali-rolling" ┌──(kali㉿kali)-[~] └─$ uname -v #1 SMP PREEMPT_DYNAMIC Debian 6.3.7-1kali1 (2023-06-29) ┌──(kali㉿kali)-[~] └─$ uname -r 6.3.0-kali1-amd64 |