سومین نسخه ی کالی لینوکس برای سال 2025 با اصلاح یسری باگ، بهبود در برخی بخشها و اضافه کردن یسری ابزار جدید منتشر شده. در این پست نگاهی به این نسخه ی جدید انداختیم.

بصورت کلی کالی لینوکس یک توزیع لینوکسی برای فعالین حوزه ی امنیت سایبری هستش که هر سه ماه یکبار، نسخه ی جدیدی از اون منتشر میشه.

تغییرات در دو محصول HashiCorp:

تیم کالی لینوکس، از دو محصول HashiCorp، با نامهای Packer و Vagrant استفاده میکنه:

- Packer: امکان ساخت ماشین مجازی برای پلتفرم های مختلف، مثلا VMware و VirtualBox و … رو با یک فایل کانفیگ میده.

- Vagrant: ابزاری برای مدیریت و اجرای ماشین های مجازی هستش. یعنی وقتی ایمیج ماشین مجازی آماده شد، Vagrant کمک میکنه راحت اون رو بالا بیاری، خاموش کنی و … .

تیم کالی با Packer، ایمیج ماشین های مجازی رو می سازن و بعد اونارو به Vagrant میدن. اما مشاهده کردن که این روش خیلی بهینه نیستش. مثلاً ساخت ایمیجهای Hyper-V روی لینوکس دردسرهای زیادی داشته براشون.

برای حل این مشکلات، کارهای زیر رو انجام دادن:

- موقع نصب کالی لینوکس، معمولا نصب کننده، یسری سوال مانند موقعیت مکانی، زبان و … می پرسه. Pre-seed یک فایل متنی هستش که جواب همه ی این سؤالها داخلش از قبل وجود داره. بنابراین باعث میشه، فرایند نصب بصورت خودکار انجام بگیره. در پروژه ی کالی، چندین نمونه فایل Pre-seed وجود داشته که تیم کالی اومده همه ی اینارو یکدست و مرتب کرده.

- اسکریپتهای ساخت Packer رو از نسخه ی 1 به نسخه ی 2 ارتقاء دادن.

- اسکریپتهای ساخت VM رو بروز کردن تا ایمیجهای Vagrant رو بصورت مستقیم با تغییرات لازم بسازن.

پشتیبانی از Nexmon:

Nexmon یک فریمور پچ شده برای بعضی چیپست های وایرلس هستش که قابلیتهای اضافی فراهم میکنه:

- Monitor mode: اسنیف بسته ها

- Injection mode: در frame injection امکان ارسال بسته های خام و سفارشی خارج از استک استاندارد رو داریم. بصورت استاندارد وقتی برنامه ای میخواد بسته رو بفرسته، مثلا اونو میده به سوکت، بعدش در لایه های بالاتر، مثلا IP بسته ساخته میشه و در نهایت سیستم عامل و درایور WiFi هدرهای فیزیکی و … بهش اضافه میکنن. در حالت injection این فرایند رو میشه دور زد. یعنی شما خودتون میتونید مستقیم فریم رادیویی و هدرهای لایهٔ پایین رو بسازید و به کارت بدید تا همونو براتون ارسال کنه.

هر دوی اینا برای امنیت سایبری خیلی کاربردی هستن. البته بدون Nexmon هم میشه، به شرط اینکه چیپست و درایور دستگاه این موارد رو پشتیبانی کنن.

چیپ های وایرلس پشتیبانی شده توسط Nexmon شامل Broadcom و Cypress هستن که در دستگاههای مختلفی پیدا میشن، از جمله WiFi داخلی Raspberry Pi.

در Kali 2025.1 تیم کالی تغییراتی در کرنل Raspberry Pi انجام و اونو به یک نسخه ی جدید ارتقا داده. حالا پشتیبانی از Nexmon برگشته و Raspberry Pi 5 رو هم پشتیبانی میکنه. دستگاههای دیگه هم میتونن از Nexmon استفاده کنن، این محدود به Raspberry Pi نیستش.

جهت کسب اطلاعات بیشتر میتونید از این لینک دیدن کنید.

توقف پشتیبانی از ARMel :

تیم کالی لینوکس اعلام کرده که پشتیبانی از ARMel (Acorn RISC Machine, Little-Endian) رو متوقف میکنه. این تصمیم در ادامه راه دبیان هستش، نسخهی ۱۳ دبیان (Trixie) آخرین نسخه با پشتیبانی از ARMel خواهد بود و در شاخهی testing (که کالی بر اساس اونه) دیگه بسته های ARMel ارائه نمیشن.

تعداد دستگاههایی که از این معماری استفاده میکنن خیلی محدوده:

- Raspberry Pi 1 (Original)

- Raspberry Pi Zero W

- ODROID-W (به پایان عمرش رسیده)

بنابراین بجای اینکه روی این سخت افزارهای قدیمی وقت بزارن، ترجیح میدن روی RISC-V سرمایه گذاری کنن.

افزونه پیکربندی VPN IP برای پنل (Xfce):

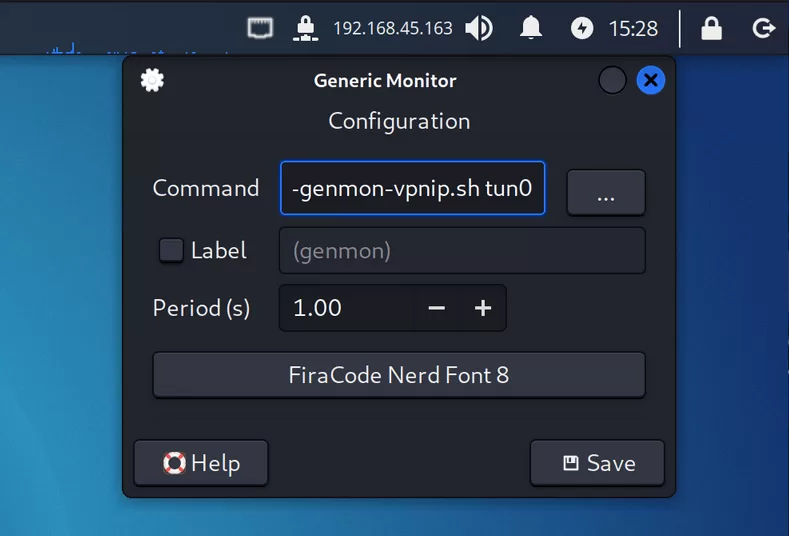

در Kali 2024.1 یک افزونه جدید برای پنل Xfce معرفی شد که به کاربران اجازه میداد سریعاً IP اتصال VPN خودشون رو ببینن و کپی کنن. تا حالا فقط IP اولین VPN نمایش داده میشد. اگه چندین اتصال داشتید یا میخواستید اینترفیس دیگه ای رو بررسی کنید، راهی برای تغییر نبود. حالا برای بهبود قابلیت استفاده، گزینهای اضافه شده که خودتون انتخاب میکنید افزونه کدوم رابط شبکه رو مانیتور کنه.

برای پیکربندی، روی افزونه ی VPN-IP راست کلیک و پنجرهٔ تنظیمات (preferences) رو باز کنید. اونجا میتونید اینترفیس جدید رو در انتهای پارامتر Command تنظیم کنید. اگه افزونه ی VPN-IP رو نمی بینید، میتونید اونو در تنظیمات پنل پیدا کنید. به تب Items برید و دنبال افزونه ی Generic Monitor بگردید.

ابزارهای جدید این نسخه:

به این نسخه از کالی لینوکس، 10 ابزار جدید اضافه شده:

- Caido / Caido-cli: بصورت کلی Caido یک مجموعه ابزار تست امنیت وب هستش که میشه کارهایی مانند فازینگ، ارزیابی، اسکن و … رو باهاش انجام داد. این ابزار دو بخش اصلی داره: Caido (کلاینت و رابط گرافیکی) و Caido-cli (بخش سرور و کامندلاین). هر دو این ابزارها به این نسخه از کالی لینوکس اضافه شدن.

- Detect It Easy (DiE): ابزاری برای شناسایی نوع، معماری، لینکر، کامپایلر و … فایلها. از این ابزار در دوره ی رایگان مهندسی معکوس و دوره ی رایگان بررسی ساختار فایلهای PE استفاده کردیم.

- Gemini CLI: ابزاری که یک عامل/کلاینت متن باز AI رو به ترمینال میاره و دسترسی به مدل Gemini رو فراهم میکنه. شما میتونید از ترمینال مستقیم درخواست بفرستید و مدل زبانی جواب بده.

- krbrelayx: یک جعبه ابزار برای Kerberos relaying و سوء استفاده از unconstrained delegation در محیطهای Active Directory. امکان relay کردن توکن/ترافیک Kerberos و بعدش استفاده از اون برای گرفتن دسترسی یا تغییر Service Principal Names (SPN) روی اکانتها از طریق LDAP رو فراهم میکنه.

- ligolo-mp: نسخه ی پیشرفته ی Ligolo-ng با معماری کلاینت-سروری. مخصوص کسایی که میخوان چند تونل همزمان و تعاملی داشته باشن. اگه بخوایین از یک نقطه نفوذ به چند ماشین داخل شبکه pivot کنید و چند کاربر/تیم بخوان همکاری کنن، میتونید از این ابزار استفاده کنید.

- llm-tools-nmap: پلاگینی برای ابزار Simon Willison LLM که به مدلهای زبان اجازه میده از Nmap برای اسکن و … استفاده کنن. LLM رو بصورت مستقیم فراخوانی میکنه تا اسکن nmap اجرا بشه و خروجی پردازش شده توسط LLM برای تحلیل یا گزارش گیری استفاده بشه.

- mcp-kali-server: امکان اتصال کلاینتهای MCP مثله Claude Desktop رو به ترمینال کالی لینوکس میده. میتونید برای اسکن، حل چالش های CTF و … ازش استفاده کنید. اگه در مورد MCP اطلاعاتی ندارید، در این ویدیو، این پروتکل رو معرفی و مثالهایی از امنیت وب و مهندسی معکوس زدیم.

- patchleaks: ابزاری برای مقایسهٔ دو نسخه از کد (نسخه ی قدیمی و نسخه ی پچ شده) که تغییرات اعمال شده توسط فروشنده رو مشخص و خطوطی که اصلاح امنیتی شدن رو برجسته میکنه.

- vwifi-dkms: یک بسته ی نرم افزاری که امکان ساخت شبکه های WiFi شبیه سازیشده (dummy) رو میده. میشه ازش در ارزیابی، تست ابزارهای وایرلس یا شبیه سازی شبکه برای آموزش و آزمایش امنیت وایرلس استفاده کرد.

علاوه بر اضافه شدن این ابزارها، پکیجها و کتابخونه های زیادی بروز یا اضافه شدن.

بروزرسانی های Kali NetHunter:

یکی از کارهایی که انجام شده، امکان نصب و استفاده از Kali NetHunter در Samsung Galaxy S10 فراهم شده. برای این منظور تیم Nexmon فریمور Broadcom رو پچ کرده تا کارت WiFi داخلی گوشی بتونه مانیتور و injection کنه. برای اینکه این قابلیت روی اندروید کار کنه، تغییراتی در کرنل لینوکس هم انجام دادن. بصورت کلی الان از طریق Samsung Galaxy S10، یک دستگاه مقرون به صرفه داریم که بصورت داخلی و نه از طریق دانگل، امکان مانیتور و injection رو روی هر دو فرکانس ۲.۴ گیگاهرتز و ۵ گیگاهرتز فراهم میکنه.

در Kali NetHunter مجموعه ابزاری بنام CARsenal داریم که برای هک خودرو استفاده میشه. در این نسخه تغییرات و بهبودهایی در این مجموعه ابزار اعمال کردن. مثلا یک تب جدید بنام Metasploit-Framework اضافه کردن که ماژولهای مربوط به خودرو رو ارائه میده، ICSim تحت عنوان جدیدی بنام Simulator بازنویسی شده، UI رو بهتر کردن و … .

نصب ماژولهای کرنل با Magisk امکانپذیر شده و در ایمیج های نصب، قرار گرفته. هنوز در وضعیت آزمایشی هستش. Magisk در دنیای اندروید یک ابزار Root کردن سیستم بصورت Systemless هستش. یعنی اجازه میده گوشی یا تبلت، بدون تغییر مستقیم در پارتیشن system روت بشن.

همچنین یسری مستندات، کتابخونه ها، ماژولهای کرنلی، دیتابیس آسیب پذیری ها، باینریهای BusyBox، بخش GPS و Gradle / JAVA و … رو بروز کردن و مشکلاتی مانند: انمیشن بوت رو بهبود دادن، برای بهبود threading اومدن AsyncTask منسوخ شده رو با Executer جایگزین کردن و … .

همچنین گوشی با Kali NetHunter، گیرندهٔ رادیویی RTL-SDR و رادیوی ماشین رو با هم ترکیب کردن و یک Airspace Visualizer داخل ماشین ایجاد کردن که شبیه رادار کار میکنه و حس wardriving (حرکت در فضای شهری با ابزارهای وایرلس برای کشف شبکهها، نقاط دسترسی، یا دستگاههای بیسیم) رو منتقل میکنه. (مشاهده دمو در یوتیوب)

بروزرسانی های Kali ARM SBC:

در این نسخه، بهبودهایی در Kali ARM هم دادن از جمله:

- مشکل بروزرسانی نکردن کرنل ها رفع شده.

- برای ایمیجهای Raspberry Pi، پیشنهاد شده از نسخه ۶۴ بیتی (arm64) بجای نسخه ۳۲ بیتی (armhf) استفاده کنید.

- ایمیج ۶۴ بیتی (arm64) Raspberry Pi حالا از Raspberry Pi 5 هم پشتیبانی میکنه. دیگه ایمیج جداگانه ای فقط برای این دستگاه وجود نداره.

- Raspberry Pi 2 از نسخه ۶۴ بیتی (arm64) پشتیبانی نمیکنه، بنابراین اگه هنوز از اون استفاده می کنید، نسخه ۳۲ بیتی (armhf) رو دریافت کنید.

سایر بروزرسانی ها:

علاوه بر موارد بالا، بروزرسانی های زیر رو هم اعمال کردن:

- مستندات و بلاگ کالی لینوکس رو بهبود و موارد جدیدی بهشون اضافه کردن.

- والپیپرهای جدیدی توسط کامیونیتی اضافه شده.

- شرکت OffSec، بنیانگذار کالی لینوکس، بزودی یک رویداد رایگان CTF در ماه اکتبر برگزار خواهد کرد که جوایزی به ارزش ۱۰۰,۰۰۰ دلار داره. برای اطلاعات بیشتر و ثبت نام اولیه، به The Gauntlet مراجعه کنید.

- یک سرور جدید برای archive.kali.org راه اندازی کردن. تمام Mirrorهای دیگه از طریق archive.kali.org همگام سازی میشن. سرور جدید پهنای باند رو از ۵۰۰MB بر ثانیه به ۳GB بر ثانیه رسونده.

- شش تا Mirror جدید در آسیا اضافه کردن که 3 تاش در چین، یکی در ژاپن و دو تا هم در کره جنوبی هستش. علاوه بر اینها با حمایت IONOS دو تا Mirror دیگه در آلمان و آمریکا راه اندازی کردن.

نسخه ی Kali Linux 2025.3 رو چطوری نصب یا ارتقاء بدیم:

اگه بخوایین یک نسخه ی جدید از کالی رو دانلود و نصب کنید، میتونید فایل ایمیج رو از این لینک دریافت کنید.

همونطور که قبلا هم در سایت اشاره کرده بودیم، تیم کالی هر سه ماه یکبار نسخه ی جدید میده، اما بصورت هفتگی هم نسخه هایی رو منتشر میکنن. البته این نسخه های هفتگی بصورت اتوماتیک بروز میشن. در این نسخه ها معمولا پکیجها بروز هستن و بنابراین حجم کمتری رو بروزرسانی می کنید.

اگه یک نسخه از کالی رو دارید و صرفا میخوایید اونو بروز کنید، میتونید از دستورات زیر استفاده کنید:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

┌──(kali㉿kali)-[~] └─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list [...] ┌──(kali㉿kali)-[~] └─$ sudo apt update && sudo apt -y full-upgrade [...] ┌──(kali㉿kali)-[~] └─$ cp -vrbi /etc/skel/. ~/ [...] ┌──(kali㉿kali)-[~] └─$ [ -f /var/run/reboot-required ] && sudo reboot -f |

بعد از این کار، بسته به معماری سیستمتون، خروجی مشابه زیر رو دارید:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

┌──(kali㉿kali)-[~] └─$ grep VERSION /etc/os-release VERSION="2025.3" VERSION_ID="2025.3" VERSION_CODENAME="kali-rolling" ┌──(kali㉿kali)-[~] └─$ uname -v #1 SMP PREEMPT_DYNAMIC Kali 6.12.38-1kali1 (2025-08-12) ┌──(kali㉿kali)-[~] └─$ uname -r 6.12.38+kali-amd64 |