همونطور که در پست قبلی اشاره کردیم، مجریان قانون از 11 کشور در یه عملیات مشترک و چند ماهه بنام Operation Cronos ، تونستن در فعالیتهای باج افزار لاک بیت، اختلال ایجاد کنن.

بعد از این اختلال ، مجریان قانون دو مظنون که احتمال میدن اپراتور باج افزار لاک بیت باشن رو در لهستان و اوکراین دستگیر کردن، همچنین ابزاری برای رمزگشایی رایگان فایلهای رمز شده توسعه دادن و 200 کیف پول مرتبط با این گروه رو هم توقیف کردن.

مقامات قضایی فرانسه و آمریکا، سه حکم بازداشت بین المللی و 5 کیفرخواست علیه سایر عوامل این باند باج افزاری صادر کردن.

دو مورد از کیفرخواستها توسط وزارت دادگستری آمریکا علیه دو شهروند روسی بنام Artur Sungatov و Ivan Gennadievich Kondratiev معروف به Bassterlord ، بدلیل همکاری در حملات لاک بیت ، صادر شده. Bassterlord متهم به استفاده از باج افزار Sodinokibi معروف به REvil هم شده.

قبلا هم یسری کیفرخواست علیه بازیگران تهدید مرتبط با لاک بیت صادر شده از جمله : Mikhail Vasiliev (November 2022), Ruslan Magomedovich Astamirov (June 2023), Mikhail Pavlovich Matveev معروف به Wazawaka (May 2023) .

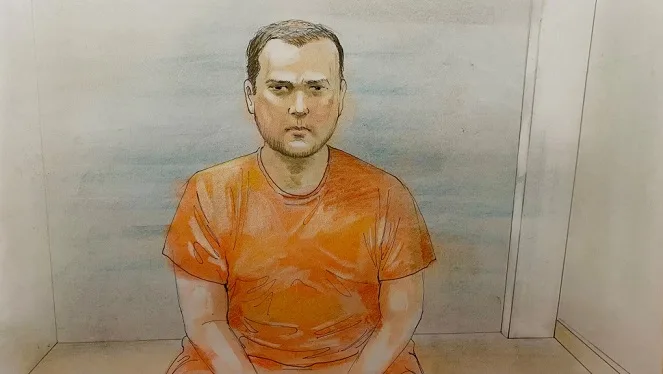

آقای Vasiliev در کانادا بازداشت شدن و منتظر استرداد به آمریکا هستن.

آقای Ruslan Magomedovich Astamirov هم در نیوجرسی بازداشت شده و منتظر محاکمه هستش.

اما Matveev که قبلا در لیست FBI هم قرار گرفته بود و این قضیه رو هم ترول میکرد (لباس با تصویر FBI Most Wanted برا خودش درست کرده بود)، همچنان آزاده و احتمالا در روسیه هستش، که چند ماه پیش هم عروسی کرد. ازش یه مصاحبه هم منتشر شده که میتونید اینجا بخونیدش.

در مجموع میشه گفت ، تا الان 5 افلیت مرتبط با لاک بیت رسما متهم شدن.

عملیات Operation Cronos که به رهبری آژانس امنیت ملی بریتانیا (NCA) و همکاری یوروپل و Eurojust در اروپا انجام شد، منجر به ایجاد اختلال در زیرساخت این گروه باج افزاری شد. تحقیقات در خصوص این عملیات از آوریل 2022 در Eurojust و توسط مقامات فرانسوی شروع شد.

یوروپل گفته که عملیات چند ماهه منجر به اختلال در پلتفرم اصلی لاک بیت و سایر زیرساخت های حیاتی این گروه شده. در این عملیات 34 سرور در هلند، آلمان، فنلاند، فرانسه، سوئیس، استرالیا، آمریکا و بریتانیا از کار افتاده.

لاک بیت یه گروه ransomware-as-a-service هستش که در اون ، همه چیز از دامنه و هاست های ضد گلوله گرفته تا توسعه و نگهداری باج افزار رو بر عهده دارن. افلیت ها فقط تارگتهای جدید رو پیدا میکنن و با زیرساختی که لاک بیت در اختیارشون میزاره اونارو آلوده میکنن و در نهایت از باجی که قربانی پرداخت کرده سهم 60 الی 80 درصدی دریافت میکنن.

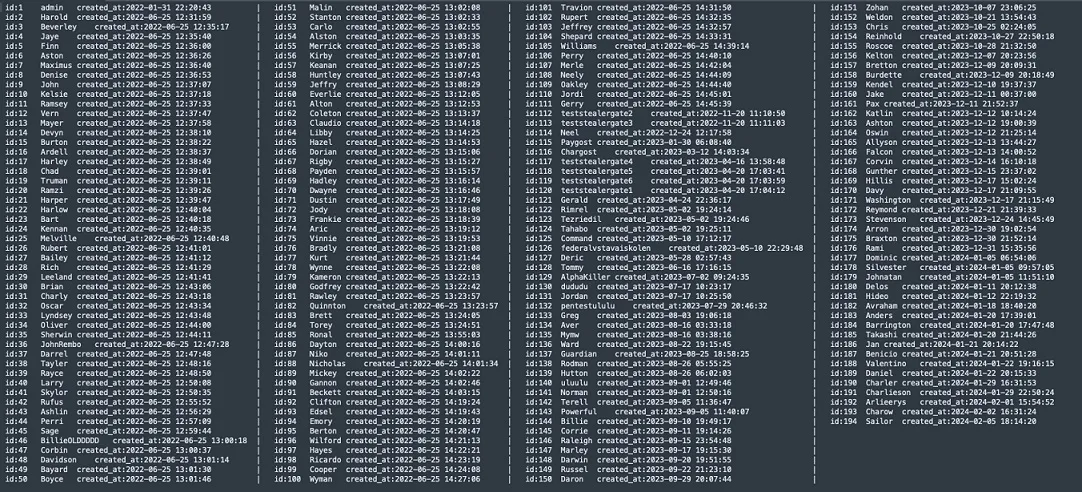

این زیرساخت هم اکنون تحت کنترل مجریان قانون هستش و بیش از 14 هزار اکانت که مسئول نفوذ یا زیرساخت بودن شناسایی و برای بررسی و حذف به مجریان قانون ارجاع داده شدن.

یوروپل گفته این اکانتها توسط اعضای لاک بیت، برای میزبانی ابزارها و برنامه های مورد نیاز در حملات و ذخیره داده های سرقت شده ، استفاده میشدن.

بعنوان بخشی از این عملیات، مجریان قانون بیش از 1000 کلید رمزگشایی رو از سرورهای لاک بیت استخراج کردن. با استفاده از این کلیدهای رمزگشایی، پلیس ژاپن، NCA و FBI یه ابزار رمزگشایی LockBit 3.0 Black Ransomware همراه با یوروپل رو توسعه دادن. این ابزار هم اکنون از طریق پورتال No More Ransom قابل دسترس هستش.

در کیف های پول توقیف شده مشخص نیست که چه مقدار ارز دیجتال ذخیره شده اما ممکنه قربانیانی که باج پرداخت کردن، بتونن مبالغ خودشون رو بازیابی کنن. مثله کاری که FBI برای Colonial Pipeline و سازمانهای مراقبت بهداشتی انجام داد.

یوروپل گفته که تونستن، اطلاعاتی زیادی در خصوص فعالیتهای لاک بیت جمع آوری کنن که ازشون در عملیات جاری برای هدف قرار دادن رهبران این گروه، توسعه دهندگان و افلیتهای این گروه استفاده میکنن.

همونطور که قبلا اشاره کرده بودیم، گویا هک زیرساخت لاک بیت ، از طریق اکسپلویت آسیب پذیری CVE-2023-3824 انجام شده اما این هک منجر به یسری ابهامات هم شده. لاک بیت برنامه باگ بانتی داره و به ازای گزارش آسیب پذیری در ساختار و محصولاتش ، بانتی میده. بنابراین یکی از ابهامات این هستش که چرا این آسیب پذیری که 20 مرداد 1402 منتشر شده، در اون وصله نشده.

این دستگیری و توقیف یسری ترول هم داشته. لاک بیت وقتی به جایی حمله میکرد و داده هاش رو استخراج میکرد، یه تایمر معکوس میذاشت که نشون دهنده فرصت اون شرکت برای پرداخت باج هستش و وقتی این تایمر تموم میشد، لاک بیت داده های شرکت رو منتشر میکرد. الان بازرسان فدرال برای ترول کردن، یه تایمر معکوس گذاشتن برای افشای عمومی هویت LockBitSupp ، سخنگوی غیررسمی یا فرد شماره اول گروه (البته اینجا اشاره شده که گویا یه نفر پشت این اکانت نیست) . همچنین صفحه اول سایت نشت رو هم مشابه تارگت های لاک بیت کردن.

یعنی اگه درست بود، 23 فوریه هویت اصلی رهبر این گروه افشاء میشد. LockBitSupp خیلی معروف به رعایت اصول OPSEC و ناشناس بودن در اینترنت هستش.

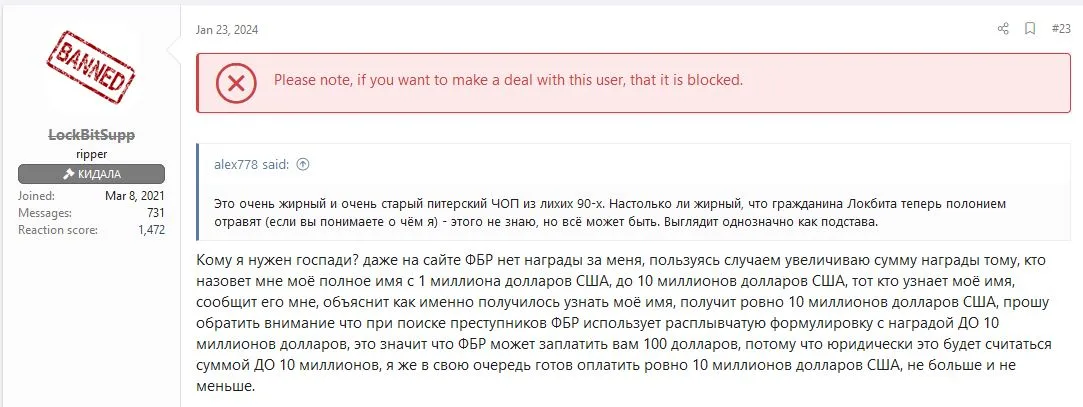

LockBitSupp در ژانویه 2024 در فروم XSS یه پستی گذاشت مبنی بر اینکه چرا FBI برای دستگیری یا افشای هویت اون جایزه نذاشته و برای همین یه جایزه 10 میلیون دلاری برای کسی که بتونه نام کاملش و روشی که تونسته این نام رو پیدا کنه ، گذاشت. این کار معمولا توسط FBI انجام میشه. لاک بیت در این پست اشاره کرده بود که FBI برای این جوایز از عبارت “تا 10 میلیون دلار” استفاده میکنه، یعنی میتونه مثلا 100 دلار بده اما من همون 10 میلیون دلار رو میدم.

مجریان قانون هم این قضیه رو ترول کردن و در سایت لیک این رو سوال 10 میلیون دلاری عنوان کردن.

همچنین باج افزار این گروه رو هم دادن به محققای ترندمیکرو تا اون رو بصورت کامل آنالیز کنه.

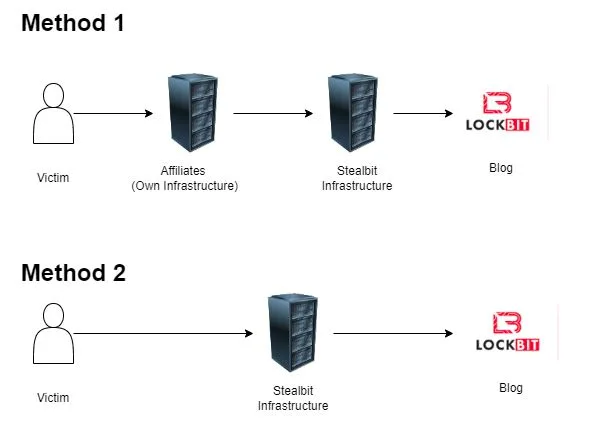

همونطور که گفتیم لاک بیت بعنوان RaaS فعالیت میکرد، برای استخراج به ابزاری بنام Stealbit داشتن. یعنی افلیتها میتونستن با این ابزار داده ها رو از سیستم های قربانی استخراج کنن. با این ابزار افلیتها میتونستن به یکی از 6 سرور پروکسی داده ها رو ارسال کنن. در این عملیات تونستن این 6 سرور رو هم شناسایی کنن و اونارو از بین ببرن. همچنین سورس کدهای این ابزار هم بدست اومده.

Stealbit یه فایل اجرایی هستش که برای اجرا هم نیاز به پسورد داره. بعد از اجرا مهاجم میتونه فایل رو از یه فولدر خاص یا کل سیستم استخراج کنه. بدافزار برای ارسال از WebDAV header استفاده میکنه که حاوی نام فایل جدید (حداکثر 33 کاراکتر و با 0 یا 1 شروع میشه)، مسیر فایل، نام کامپیوتر و یه شناسه منحصر به فرد هستش. شناسه منحصر به فرد هم Campaign ID هستش که افلیت و قربانی رو برای لاک بیت مشخص میکنه تا در صورتیکه باج پرداخت بشه، بتونن به افلیت پرداخت کنن. Stealbit اگه بعد از اجرا نتونه به IPهای هاردکد شده وصل بشه، خودش رو پاک میکنه.

دو روش کلی برای استفاده از Stealbit وجود داره :

مجریان قانون همچنین قبل از اینکه زیرساخت ها رو حذف کنن، یسری دیتا هم ازشون بیرون کشیدن از جمله هکرهایی که با لاک بیت فعالیت داشتن.

وزارت خارجه آمریکا هم به کسانی که اطلاعاتی در خصوص اعضا یا همکاران لاک بیت ارائه بدن، تا 15 میلیون دلار جایزه میده. تا 10 میلیون دلار برای اطلاعاتی که منجر به شناسایی مکان یا رهبر این گروه بشه و تا 5 میلیون دلار برای دستگیری افلیت های وابسته به این گروه پرداخت میکنه.

در عملیات Operation Cronos که به رهبری NCA بریتانیا انجام شده، گویا مجریان قانون در قالب هکر و افلیت تونسته بودن به زیر ساخت های لاک بیت دسترسی داشته باشن، چیزی که قبلا هم برای DDOS انجام داده بودن.

خلاصه اینکه ماجرای لاک بیت هم مثله Conti ، احتمالا ماهها در موردش صحبت میشه. به قول معروف محتوای 6 ماه آینده امنیت سایبری در اومده.

منابع :