مایکروسافت Patch Tuesday خودش رو برای جولای 2025 منتشر کرده و در اون به اصلاح 140 آسیب پذیری در محصولات مختلفش پرداخته.

با توجه به اینکه مایکروسافت آسیب پذیری هایی که قبل از اصلاح، بصورت عمومی منتشر بشن یا در حملاتی مورد اکسپلویت قرار بگیرن رو بعنوان زیرودی (0day) دسته بندی میکنه، بروزرسانی این ماه، یک آسیب پذیری زیرودی داره.

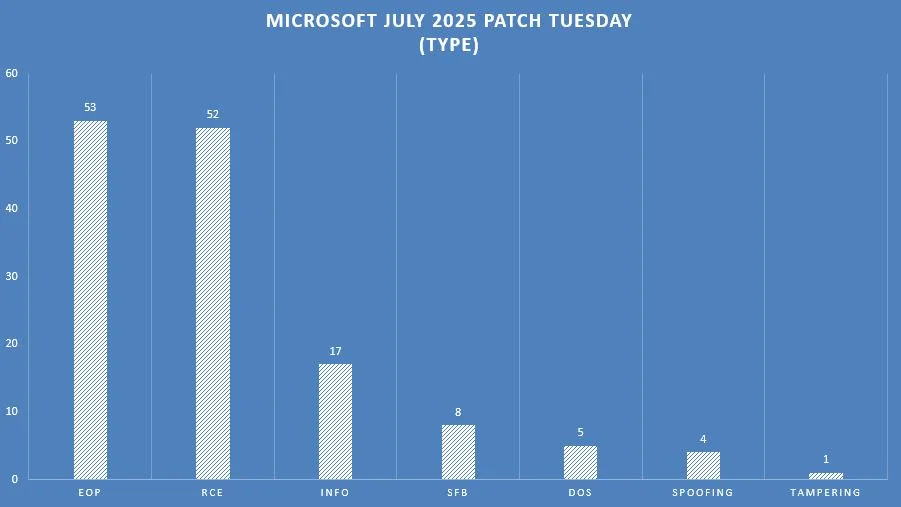

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز: 53

- اجرای کد: 52

- افشای اطلاعات: 17

- منع سرویس: 5

- جعل: 4

- دور زدن ویژگی های امنیتی: 8

- دستکاری: 1

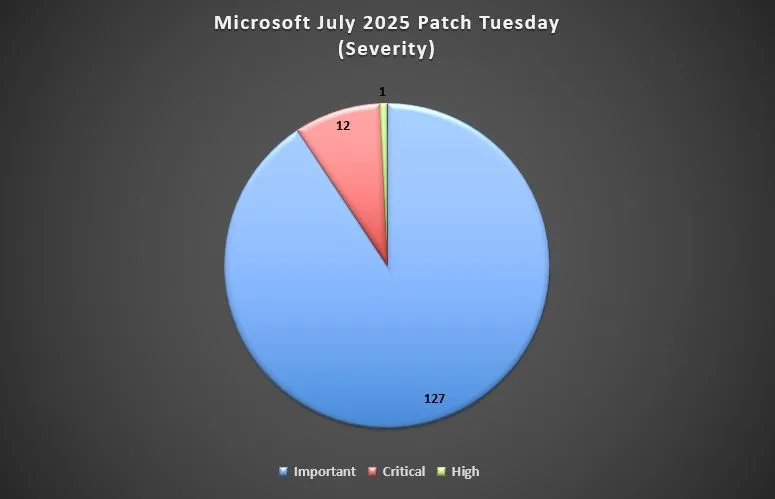

شدت آسیب پذیری های اصلاح شده، در این ماه هم بصورت زیر هستش:

- شدت بحرانی : 12 مورد

- شدت بالا: 1 مورد

- شدت مهم: 127 مورد

در ادامه طبق روال همیشگی، نگاهی به آسیب پذیریهای زیرودی و بحرانی انداختیم.

آسیب پذیری های عمومی شده (0Day):

آسیب پذیری CVE-2025-49719:

آسیب پذیری از نوع Improper Input Validation و در Microsoft SQL Server هستش. امتیاز 7.5 و شدت مهم رو داره و امکان افشای اطلاعات رو به مهاجم میده. ادمینها با نصب آخرین نسخه ی Microsoft SQL Server و با نصب Microsoft OLE DB Driver 18 یا 19 میتونن این آسیب پذیری رو اصلاح کنن.

محصولات تحت تاثیر:

Microsoft SQL Server 2022

Microsoft SQL Server 2019

Microsoft SQL Server 2017

Microsoft SQL Server 2016

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2025-36350:

مرتبط با آسیب پذیری در برخی پردازنده های AMD هستش که برای کاهش ریسک نیاز به بروزرسانی ویندوز هم هستش. آسیب پذیری امتیاز 5.6 و شدت بحرانی داره. آسیب پذیری امکان Transient Scheduler Attack رو به مهاجم میده. Store Queue یکی از بخشهای داخلی CPU هست که وظیفهی نگهداری موقتی دادههایی رو داره که قراره از register یا cache به RAM نوشته بشه. در حمله ی Transient Scheduler مهاجم با استفاده از اطلاعات مربوط به زمانبندی دستورالعملها، قادر به استخراج دادهها از بخشهایی مانند Store Queue هستش.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-36357:

این آسیب پذیری هم مشابه آسیب پذیری بالایی، مرتبط با آسیب پذیری در برخی پردازنده های AMD هستش که برای کاهش ریسک نیاز به بروزرسانی ویندوز هم هستش. آسیب پذیری امتیاز 5.6 و شدت بحرانی داره. آسیب پذیری امکان Transient Scheduler Attack رو در L1 Data Queue به مهاجم میده. L1 Data Queue به مجموعهای از صفهای مربوط به لوود و ذخیرهسازی در سطح کش L1 دادهها اشاره داره.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-49695:

آسیب پذیری از نوع Use After Free و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE بدون تعامل کاربر رو به مهاجم میده. Preview Pane جزء بردار حمله هستش. در زمان نگارش این پست، بروزرسانی برای Microsoft Office LTSC for Mac 2021 و 2024 در دسترس نیست.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office for Android

آسیب پذیری CVE-2025-49696:

آسیب پذیری از نوع Out-of-bounds Read و Heap-based Buffer Overflow و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE بدون تعامل کاربر رو به مهاجم میده. Preview Pane جزء بردار حمله هستش. در زمان نگارش این پست، بروزرسانی برای Microsoft Office LTSC for Mac 2021 و 2024 در دسترس نیست.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office LTSC 2024

Microsoft Office for Android

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2025-49697:

آسیب پذیری از نوع Heap-based Buffer Overflow و در Microsoft Office هستش. امتیاز 8.4 و شدت بحرانی داره و امکان RCE بدون تعامل کاربر رو به مهاجم میده. Preview Pane جزء بردار حمله هستش. در زمان نگارش این پست، بروزرسانی برای Microsoft Office LTSC for Mac 2021 و 2024 در دسترس نیست.

محصولات تحت تاثیر:

Microsoft Office LTSC 2024

Microsoft Office for Android

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

Office Online Server

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

آسیب پذیری CVE-2025-49702:

آسیب پذیری از نوع Type Confusion و در Microsoft Office هستش. امتیاز 7.8 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. برای اکسپلویت، مهاجم باید یک فایل مخرب رو به قربانی ارسال و قربانی ترغیب کنه تا اونو باز کنه. Preview Pane جزء بردار حمله هستش. در زمان نگارش این پست، بروزرسانی برای Microsoft Office LTSC for Mac 2021 و 2024 در دسترس نیست.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC for Mac 2024

Microsoft Office LTSC 2024

Microsoft Office for Android

Microsoft Office LTSC 2021

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2025-49704:

آسیب پذیری از نوع Code Injection و در Microsoft SharePoint هستش. امتیاز 8.8 و شدت بحرانی داره و امکان RCE رو به یک مهاجم با حداقل عنوان Site Owner رو میده. آسیب پذیری به Pwn2Own Berlin برمیگیرده که تیم Viettel Cyber Security با زنجیره کردنش با یک آسیب پذیری دور زدن احراز هویت 100 هزار دلار جایزه نقدی دریافت کرد.

محصولات تحت تاثیر:

Microsoft SharePoint Enterprise Server 2016

Microsoft SharePoint Server 2019

آسیب پذیری CVE-2025-49717:

آسیب پذیری از نوع Heap-based Buffer Overflow و در Microsoft SQL Server هستش. امتیاز 8.5 و شدت بحرانی داره و امکان دور زدن سرور SQL و RCE روی هاست رو به مهاجم احراز هویت شده میده.

محصولات تحت تاثیر:

Microsoft SQL Server 2022 (CU 19)

Microsoft SQL Server 2019 (CU 32)

Microsoft SQL Server 2022 (GDR)

Microsoft SQL Server 2019 (GDR)

آسیب پذیری CVE-2025-47981:

آسیب پذیری از نوع Heap-based Buffer Overflow و در مکانیسم امنیتی SPNEGO Extended Negotiation (NEGOEX) هستش. امتیاز 9.8 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. مهاجم راه دور و بدون احرازهویت با ارسال یک درواست مخرب و بدون تعامل کاربر، میتونه با امتیاز بالا، روی سیستم قربانی، RCE داشته باشه.

SPNEGO یا Simple and Protected GSSAPI Negotiation Mechanism یک مکانیزم مذاکره (Negotiation) هستش که بین کلاینت و سرور انجام میشه برای اینکه مشخص بشه کدوم پروتکل امنیتی (مثلاً NTLM یا Kerberos) استفاده بشه.

NEGOEX مخفف Negotiation Extension هستش و یک مکانیزم توسعهیافته SPNEGO محسوب میشه که توسط مایکروسافت طراحی شده تا از سازگاری با مکانیزمهای جدید احراز هویت (مثلاً Cloud-based یا 3rd party security protocols) پشتیبانی کنه و امکان اضافه کردن مکانیزمهای امنیتی سفارشی رو بدون نیاز به تغییر ساختار SPNEGO اصلی، فراهم کنه.

مایکروسافت احتمال توسعه اکسپلویت برای این آسیب پذیری امنیتی رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2008 R2

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-48822:

آسیب پذیری از نوع Out-of-bounds Read و در Windows Hyper-V Discrete Device Assignment (DDA) هستش. امتیاز 8.6 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. برای اکسپلویت نیازه تا قربانی یک فایل INF رو ایمپورت کنه.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-47980:

آسیب پذیری از نوع Exposure of Sensitive Information to an Unauthorized Actor و در Windows Imaging Component هستش. امتیاز 6.2 و شدت بحرانی داره و امکان افشای اطلاعات رو به مهاجم میده (میتونه بخش های کوچکی از Heap رو بخونه).

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2025-49735:

آسیب پذیری از نوع Use After Free و در Windows KDC Proxy Service (KPSSVC) هستش. امتیاز 8.1 و شدت بحرانی داره و امکان RCE رو به مهاجم میده. آسیب پذیری فقط سرورهایی رو تحت تاثیر قرار میده که بعنوان Kerberos Key Distribution Center (KDC) Proxy Protocol پیکربندی شده باشن. Domain controllerها تحت تاثیر نیست. مهاجم برای اکسپلویت نیاز به برنده شدن در Race Condition دارن.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows Server 2025

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2019

لیست همه ی آسیب پذیری های جولای 2025 (تیر 1404) مایکروسافت:

منابع: