مایکروسافت Patch Tuesday خودش رو برای آوریل 2024 منتشر کرد و در اون به اصلاح 155 آسیب پذیری مختلف پرداخته. بروزرسانی این ماه، 2 آسیب پذیری 0Day داشته.

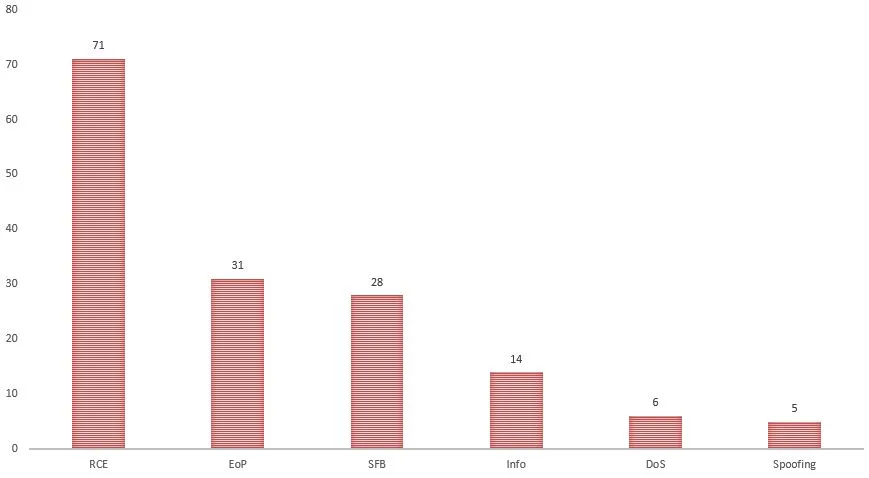

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیره :

- افزایش سطح دسترسی : 31

- دور زدن ویژگی های امنیتی : 28

- اجرای کد از راه دور : 71

- افشای اطلاعات : 14

- منع سرویس : 6

- جعل : 5

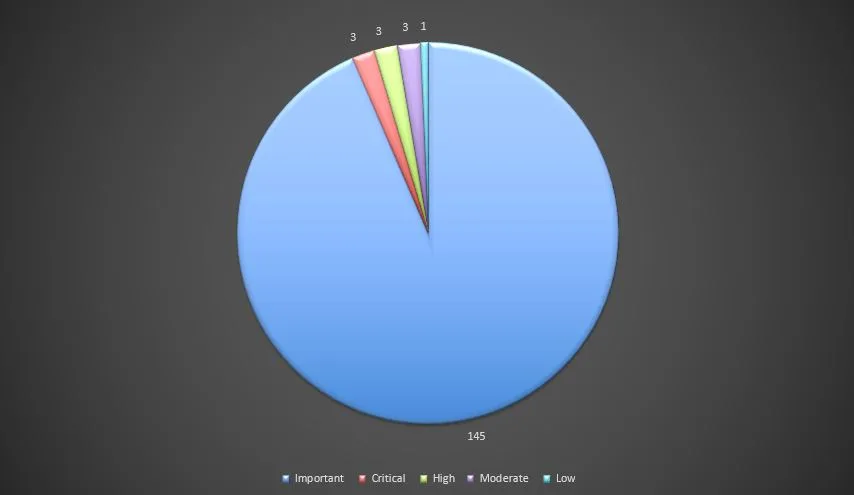

شدت آسیب پذیری های بروزرسانی این ماه هم بصورت زیره:

- شدت بحرانی : 3 مورد

- شدت بالا: 3 مورد

- شدت متوسط: 0 مورد

- شدت نسبتا بالا: 3 مورد

- شدت پایین : 1 مورد

- شدت مهم: 145 مورد

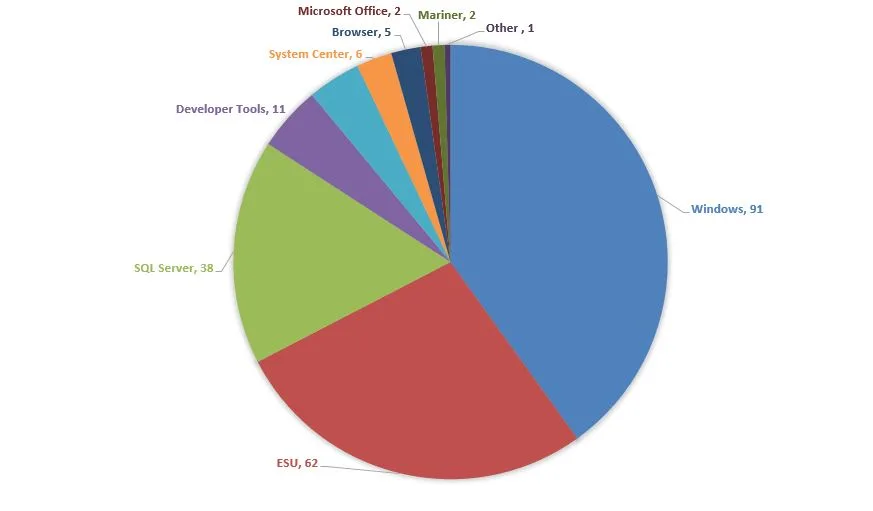

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

Windows:91

ESU:62

SQL Server:38

Developer Tools:11

Azure:9

System Center:6

Browser:5

Microsoft Office:2

Mariner:2

Other:1

قبل از اینکه به بررسی آسیب های بحرانی و زیرودی بپردازیم، مایکروسافت لیستی از محصولاتی که در سال 2024 به پایان پشتیبانیشون میرسن یا پشتیبانیشون در یه شرایط خاصی قرار میگیره منتشر کرده که میتونید از اینجا مشاهده کنید. این محصولات دیگه بروزرسانی امنیتی و غیر امنیتی و همچنین پشتیبانی رایگان و با هزینه رو دریافت نمیکنن. بنابراین در صورتی که استفاده کننده این محصولات هستید، به فکر ارتقاء ، مهاجرت یا جایگزینی باشید.

آسیب پذیری های بحرانی :

آسیب پذیری CVE-2024-21322 :

آسیب پذیری از نوع Command Injection و درMicrosoft Defender for IoT هستش و امکان اجرای کد از راه دور میده و امتیاز 7.2 داره. برای اکسپلویت ، مهاجم باید ادمین یک اپلیکیشن وب باشه.

محصول تحت تاثیر:

Microsoft Defender for IoT

آسیب پذیری CVE-2024-21323 :

آسیب پذیری از نوع Absolute Path Traversal و در Microsoft Defender for IoT هستش و امکان اجرای کد دلخواه از راه دور میده و امتیاز 8.8 داره. برای اکسپلویت نیازه که مهاجم بتونه یک بسته مخرب بروزرسانی رو به Defender for IoT ارسال کنه. برای این کار مهاجم باید احرازهویت کنه و پرمیشن لازم برای بروزرسانی رو داشته باشه. مهاجم یک فایل tar به Defender for IoT ارسال میکنه. بعد از استخراج فایل ، مهاجم میتونه بسته های مخرب بدون امضاء رو ارسال کنه و هر فایلی رو که بخواد، بازنویسی کنه.

محصولات تحت تاثیر:

Microsoft Defender for IoT

آسیب پذیری CVE-2024-29053 :

آسیب پذیری از نوع Absolute Path Traversal و در Microsoft Defender for IoT هستش و امکان اجرای کد از راه دور رو میده و امتیاز 8.8 داره. مهاجم احرازهویت شده ( بدون نیاز به امتیاز ادمین یا سایر امتیازات بالا) که دسترسی به ویژگی آپلود داره، میتونه فایلهای مخرب رو در مکانهای حساس آپلود کنه و از اونا سوء استفاده کنه.

محصولات تحت تاثیر:

Microsoft Defender for IoT

آسیب پذیری های زیرودی و اکسپلویت شده:

آسیب پذیری CVE-2024-29988 :

آسیب پذیری از نوع Protection Mechanism Failure و در SmartScreen Prompt هستش و امکان دور زدن ویژگی های امنیتی میده و امتیاز 8.8 و شدت مهم داره. آسیب پذیری در حقیقت یه بایپس برای اصلاحیه یCVE-2024-21412 هستش و ویژگی MotW دور میزنه و امکان اجرا به یک بدافزار میده. بازیگران تهدید برای دور زدن EDR/NDR ، فایلهاشون رو داخل یک فایل فشرده به قربانی ارسال میکنن و با استفاده از چنین باگ هایی ، MotW دور میزنن.

خود مایکروسافت ، این آسیب پذیری رو در لیست آسیب پذیری های اکسپلویت شده قرار نداده، اما ZDI اعلام کرده که محققای شکار تهدیدش در حملاتی این آسیب پذیری رو شناسایی کردن.

آسیب پذیری CVE-2024-21412 توسط گروه هکری DarkCasino (Water Hydra) برای هدف قرار دادن کاربران انجمن ها و کانالهای تلگرامی معاملات ارزهای دیجتال و فارکس در حملات Spearphishing استفاده شده بود که باهاش برای توزیع DarkMe RAT استفاده کرده بودن.

محصولات تحت تاثیر:

Windows Server 2022

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-26234 :

آسیب پذیری از نوع Improper Access Control و در Proxy Driver هستش. امکان Spoofing میده و شدت مهم و امتیاز 6.7 داره.

Sophos اعلام کرده که این CVE به یک درایور مخرب با امضای معتبر Microsoft Hardware Publisher Certificate اختصاص داده شده. طبق گزارش Stairwell ، از این درایور برای استقرار یک بکدور استفاده شده . کلا معلوم نیست چرا یک CVE برای این درایور اختصاص داده شده اما شاید دلیلش امضای Microsoft Hardware Publisher Certificate باشه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب :

آسیب پذیری CVE-2024-20678 :

آسیب پذیری از نوع Type Confusion و در Remote Procedure Call Runtime هستش و امکان اجرای کد از راه دور میده. شدت مهم و امتیاز 8.8 داره. مهاجم احرازهویت شده (نیاز به ادمین یا امتیازات بالا نیست) با ایجاد یک RPC call به RPC host میتونه این آسیب پذیری رو اکسپلویت کنه. اکسپلویت منجر به اجرای کد در سمت سرور با پرمیشن سرویس RPC میشه.

محصولات تحت تاثیر:

Windows Server 2019

Windows 10 Version 1809

Windows Server 2012 R2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2022

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2012

Windows Server 2008 R2

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

آسیب پذیری CVE-2024-20670 :

آسیب پذیری از نوع Improper Input Validation و در Outlook for Windows هستش. آسیب پذیری امکان Spoofing رو میده و امتیاز 8.1 و شدت مهم داره. مهاجم با ارسال ایمیل با URL مخرب و فریب کاربر برای کلیک روی اون، باعث میشه قربانی به یک مکان نامعتبر که تحت کنترل مهاجم است، وصل بشه، که منجر به نشت هش Net-NTLMv2 قربانی میشه. با این هش مهاجم میتونه در سرویس های دیگه ، بعنوان قربانی احرازهویت کنه.

محصولات تحت تاثیر:

Outlook for Windows

آسیب پذیری های CVE-2024-26221 و CVE-2024-26222 و CVE-2024-26223 و CVE-2024-26224 و CVE-2024-26227 و CVE-2024-26231 :

آسیب پذیری از نوع Use After Free و در Windows DNS Server هستش. امتیاز 7.2 و شدت مهم داره و امکان اجرای کد از راه دور رو به مهاجم میده. مهاجمی که پرمیشن کوئری DNS داره ، اگه بتونه کوئری ها رو بدرستی زمان بندی کنه، میتونه کد دلخواه رو ، روی سرور اجرا کنه. احتمالا کد با امتیاز سرویس DNS اجرا میشه.

محصولات تحت تاثیر:

Windows Server 2022

Windows Server 2016

Windows Server 2019

آسیب پذیری CVE-2024-21409 :

آسیب پذیری از نوع Use After Free و در NET, .NET Framework و Visual Studio رخ میده. امتیاز 7.3 و شدت مهم داره. آسیب پذیری به مهاجم امکان اجرای کد دلخواه میده. برای اکسپلویت یا مهاجم باید به سیستم لاگین کنه و یک برنامه مخرب رو اجرا کنه تا بتونه کنترل سیستم رو بدست بیاره یا کاربر فریب بده تا یک فایل مخرب رو اجرا کنه. در خصوص این آسیب پذیری مایکروسافت توضیح داده که یک مهاجم احرازهویت شده با بستن یک فایل Docx مخرب در WordPad میتونه از این آسیب پذیری سوء استفاده کنه و RCE داشته باشه.

محصولات تحت تاثیر:

Microsoft Visual Studio 2022 version 17.8

Microsoft .NET Framework 3.5

Microsoft .NET Framework 4.7.2

Microsoft .NET Framework 4.8

Microsoft .NET Framework 4.6.2

Microsoft .NET Framework 4.7

Microsoft .NET Framework 4.7.1

Microsoft .NET Framework 4.8.1

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.4

Microsoft Visual Studio 2022 version 17.9

.NET 8.0

.NET 7.0

.NET 6.0

آسیب پذیری CVE-2024-20665 :

آسیب پذیری از نوع Heap Buffer Overflow و در libarchive هستش. امتیاز 7.8 و شدت مهم داره و امکان اجرای کد دلخواه رو میده. برای اکسپلویت نیازه که مهاجم یا قربانی کدی رو اجرا کنن تا اتصالی صورت بگیره. پیچیدگی پایینی داره و همچنین نیاز به امتیاز بالایی برای اکسپلویت کردن نداره. مایکروسافت احتمال اکسپلویت کردنش رو هم بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 11 Version 22H2

آسیب پذیری CVE-2024-26257 :

آسیب پذیری از نوع Double Free و در Microsoft Excel هستش. امتیاز 7.8 و شدت مهم داره و امکان اجرای کد از راه دور رو به مهاجم میده. مهاجم با ارسال یک فایل مخرب و متقاعد کردن کاربر برای اجرای اون، میتونه از این آسیب پذیری سوء استفاده کنه.

محصولات تحت تاثیر:

Microsoft Office LTSC for Mac 2021

Microsoft 365 Apps for Enterprise

در زمان نگارش این پست، اصلاحیه برای مک منتشر نشده.

آسیب پذیری CVE-2024-26158 :

آسیب پذیری از نوع Link Following و در Microsoft Install Service هستش. امتیاز 7.8 و شدت مهم داره . مهاجم با استفاده از این آسیب پذیری میتونه امتیاز خودش رو به SYSTEM افزایش بده. پیچیدگی و امتیاز پایینی برای اکسپلویت کردن داره و همچنین نیاز به تعامل کاربر هم نداره. مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-26245 :

آسیب پذیری از نوع Out-of-bounds Read و در Windows SMB هستش. امتیاز 7.8 و شدت مهم داره. مهاجم با استفاده از این آسیب پذیری میتونه امتیاز خودش رو به SYSTEM ارتقاء بده.

محصولات تحت تاثیر:

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

همه ی آسیب پذیری های اصلاح شده این ماه :

| CVE | Title | Severity | CVSS | Type |

| CVE-2024-29988 | SmartScreen Prompt Security Feature Bypass Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26234 | Proxy Driver Spoofing Vulnerability | Important | 6.7 | Spoofing |

| CVE-2024-21322 | Microsoft Defender for IoT Remote Code Execution Vulnerability | Critical | 7.2 | RCE |

| CVE-2024-21323 | Microsoft Defender for IoT Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2024-29053 | Microsoft Defender for IoT Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2024-21409 | .NET, .NET Framework, and Visual Studio Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-29063 † | Azure AI Search Information Disclosure Vulnerability | Important | 7.3 | Info |

| CVE-2024-28917 † | Azure Arc-enabled Kubernetes Extension Cluster-Scope Elevation of Privilege Vulnerability | Important | 6.2 | EoP |

| CVE-2024-21424 † | Azure Compute Gallery Elevation of Privilege Vulnerability | Important | 6.5 | EoP |

| CVE-2024-29993 | Azure CycleCloud Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-26193 † | Azure Migrate Remote Code Execution Vulnerability | Important | 6.4 | RCE |

| CVE-2024-29989 † | Azure Monitor Agent Elevation of Privilege Vulnerability | Important | 8.4 | EoP |

| CVE-2024-20665 | BitLocker Security Feature Bypass Vulnerability | Important | 6.1 | SFB |

| CVE-2024-26212 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-26215 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-26195 | DHCP Server Service Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26202 | DHCP Server Service Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26219 | HTTP.sys Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-2201 * | Intel: CVE-2024-2201 Branch History Injection | Important | 4.7 | Info |

| CVE-2024-23593 * | Lenovo: CVE-2024-23593 Zero Out Boot Manager and drop to UEFI Shell | Important | 7.8 | SFB |

| CVE-2024-23594 * | Lenovo: CVE-2024-23594 Stack Buffer Overflow in LenovoBT.efi | Important | 6.4 | SFB |

| CVE-2024-26256 | libarchive Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-29990 † | Microsoft Azure Kubernetes Service Confidential Container Elevation of Privilege Vulnerability | Important | 9 | EoP |

| CVE-2024-26213 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-28904 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-28905 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-28907 | Microsoft Brokering File System Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21324 | Microsoft Defender for IoT Elevation of Privilege Vulnerability | Important | 7.2 | EoP |

| CVE-2024-29054 | Microsoft Defender for IoT Elevation of Privilege Vulnerability | Important | 7.2 | EoP |

| CVE-2024-29055 | Microsoft Defender for IoT Elevation of Privilege Vulnerability | Important | 7.2 | EoP |

| CVE-2024-26257 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-26158 | Microsoft Install Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26209 | Microsoft Local Security Authority Subsystem Service Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-26208 | Microsoft Message Queuing (MSMQ) Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26232 | Microsoft Message Queuing (MSMQ) Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2024-28929 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28930 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28931 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28932 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28933 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28934 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28935 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28936 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28937 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28938 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28941 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28943 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29043 | Microsoft ODBC Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28906 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28908 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28909 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28910 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28911 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28912 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28913 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28914 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28915 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28926 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28927 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28939 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28940 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28942 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28944 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-28945 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29044 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29045 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-29046 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29047 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29048 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29982 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29983 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29984 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29985 | Microsoft OLE DB Driver for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26251 | Microsoft SharePoint Server Spoofing Vulnerability | Important | 6.8 | Spoofing |

| CVE-2024-26254 | Microsoft Virtual Machine Bus (VMBus) Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-26210 | Microsoft WDAC OLE DB Provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26244 | Microsoft WDAC OLE DB Provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26214 | Microsoft WDAC SQL Server ODBC Driver Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-20670 | Outlook for Windows Spoofing Vulnerability | Important | 8.1 | Spoofing |

| CVE-2024-20678 | Remote Procedure Call Runtime Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-20669 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-20688 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.1 | SFB |

| CVE-2024-20689 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.1 | SFB |

| CVE-2024-26168 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.8 | SFB |

| CVE-2024-26171 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-26175 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2024-26180 † | Secure Boot Security Feature Bypass Vulnerability | Important | 8 | SFB |

| CVE-2024-26189 † | Secure Boot Security Feature Bypass Vulnerability | Important | 8 | SFB |

| CVE-2024-26194 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.4 | SFB |

| CVE-2024-26240 † | Secure Boot Security Feature Bypass Vulnerability | Important | 8 | SFB |

| CVE-2024-26250 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-28896 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.5 | SFB |

| CVE-2024-28897 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.8 | SFB |

| CVE-2024-28898 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.3 | SFB |

| CVE-2024-28903 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-28919 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-28920 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2024-28921 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-28922 † | Secure Boot Security Feature Bypass Vulnerability | Important | 4.1 | SFB |

| CVE-2024-28923 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.4 | SFB |

| CVE-2024-28924 † | Secure Boot Security Feature Bypass Vulnerability | Important | 6.7 | SFB |

| CVE-2024-28925 † | Secure Boot Security Feature Bypass Vulnerability | Important | 8 | SFB |

| CVE-2024-29061 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2024-29062 † | Secure Boot Security Feature Bypass Vulnerability | Important | 7.1 | SFB |

| CVE-2024-26241 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21447 | Windows Authentication Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-29056 | Windows Authentication Elevation of Privilege Vulnerability | Important | 4.3 | EoP |

| CVE-2024-29050 | Windows Cryptographic Services Remote Code Execution Vulnerability | Important | 8.4 | RCE |

| CVE-2024-26228 | Windows Cryptographic Services Security Feature Bypass Vulnerability | Important | 7.8 | SFB |

| CVE-2024-26229 | Windows CSC Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26237 | Windows Defender Credential Guard Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26226 | Windows Distributed File System (DFS) Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-29066 | Windows Distributed File System (DFS) Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26221 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26222 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26223 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26224 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26227 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26231 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26233 | Windows DNS Server Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2024-26172 | Windows DWM Core Library Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-26216 | Windows File Server Resource Management Service Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-29064 | Windows Hyper-V Denial of Service Vulnerability | Important | 6.2 | Info |

| CVE-2024-26183 | Windows Kerberos Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-26248 | Windows Kerberos Elevation of Privilege Vulnerability | Important | 7.5 | EoP |

| CVE-2024-20693 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26218 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26220 | Windows Mobile Hotspot Information Disclosure Vulnerability | Important | 5 | Info |

| CVE-2024-26211 | Windows Remote Access Connection Manager Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26207 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-26217 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-26255 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-28900 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-28901 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-28902 | Windows Remote Access Connection Manager Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-26252 | Windows rndismp6.sys Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-26253 | Windows rndismp6.sys Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-26179 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26200 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26205 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-26245 | Windows SMB Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-29052 | Windows Storage Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26230 | Windows Telephony Server Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26239 | Windows Telephony Server Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26242 | Windows Telephony Server Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-26235 | Windows Update Stack Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-26236 | Windows Update Stack Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-26243 | Windows USB Print Driver Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-29992 | Azure Identity Library for .NET Information Disclosure Vulnerability | Moderate | 5.5 | Info |

| CVE-2024-20685 | Azure Private 5G Core Denial of Service Vulnerability | Moderate | 5.9 | DoS |

| CVE-2024-29049 | Microsoft Edge (Chromium-based) Webview2 Spoofing Vulnerability | Moderate | 4.1 | Spoofing |

| CVE-2024-29981 | Microsoft Edge (Chromium-based) Spoofing Vulnerability | Low | 4.3 | Spoofing |

| CVE-2024-3156 * | Chromium: CVE-2024-3156 Inappropriate implementation in V8 | High | N/A | RCE |

| CVE-2024-3158 * | Chromium: CVE-2024-3158 Use after free in Bookmarks | High | N/A | RCE |

| CVE-2024-3159 * | Chromium: CVE-2024-3159 Out of bounds memory access in V8 | High | N/A | RCE |

منابع :