مایکروسافت Patch Tuesday خودش رو برای فوریه سال 2024 منتشر کرد و در اون به اصلاح 79 آسیب پذیری مختلف پرداخته. بروزرسانی این ماه، 3 آسیب پذیری 0Day داشت که در حملاتی مورد سوء استفاده قرار گرفتن.

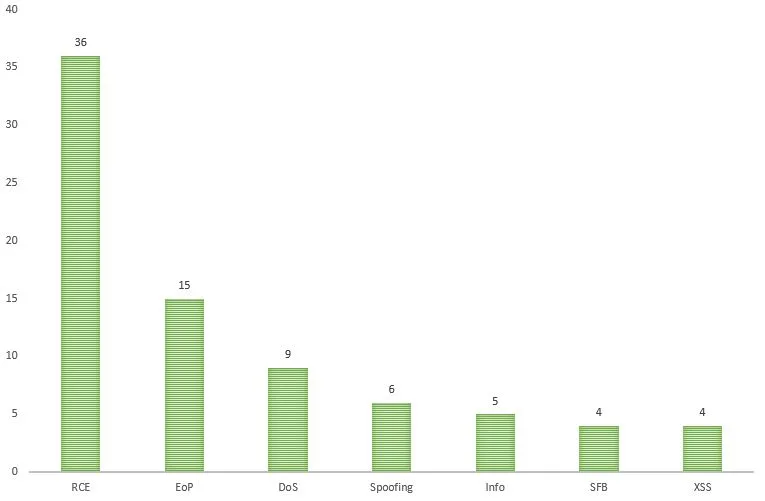

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- افزایش سطح دسترسی : 15

- دور زدن ویژگی های امنیتی : 4

- اجرای کد از راه دور : 36

- افشای اطلاعات : 5

- منع سرویس : 9

- جعل : 6

- XSS : چهار مورد

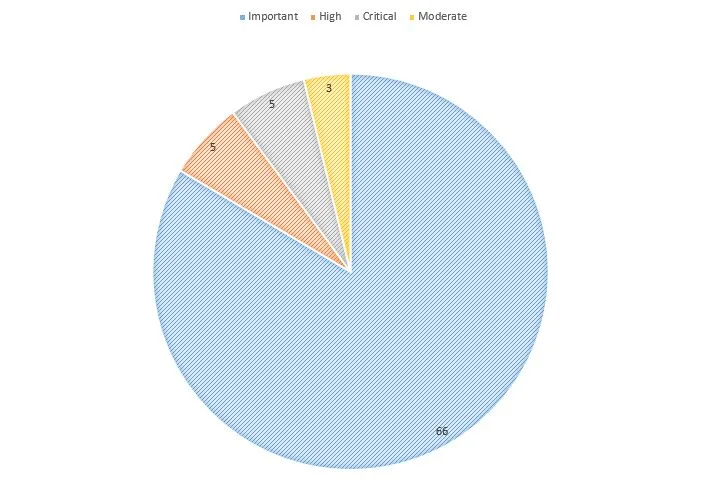

در بروزرسانی این ماه 3 مورد زیرودی داشتیم. شدت آسیب پذیری های این ماه هم بصورت زیر هست:

- شدت بحرانی : 5 مورد

- شدت بالا: 5 مورد

- شدت متوسط: 0 مورد

- شدت نسبتا بالا: 3 مورد

- شدت پایین : 0 مورد

- شدت مهم: 66 مورد

قبل از اینکه به بررسی آسیب های بحرانی و زیرودی بپردازیم، مایکروسافت لیستی از محصولاتی که در سال 2024 به پایان پشتیبانیشون میرسن یا پشتیبانیشون در یه شرایط خاصی قرار میگیره منتشر کرده که میتونید از اینجا مشاهده کنید. این محصولات دیگه بروزرسانی امنیتی و غیر امنیتی و همچنین پشتیبانی رایگان و با هزینه رو دریافت نمیکنن. بنابراین در صورتی که استفاده کننده این محصولات هستید، به فکر ارتقاء ، مهاجرت یا جایگزینی باشید.

آسیب پذیری های بحرانی :

آسیب پذیری CVE-2024-21380 :

آسیب پذیری در Microsoft Dynamics Business Central و از نوع Race Condition و امتیاز 8 داره. مهاجم با ارسال یه لینک مخرب میتونه به اطلاعات حساس کاربر دسترسی داشته باشه ، که منجر به تعامل و دسترسی (خوندن/نوشتن/حذف) به برنامه ها و محتوای Tenant قربانی میشه. با توجه به نوع آسیب پذیری، پیچیدگی حمله بالاست. همچنین برای اکسپلویت مهاجم باید احراز هویت کنه.

محصولات تحت تاثیر:

Microsoft Dynamics 365 Business Central 2023 Release Wave 2

Microsoft Dynamics 365 Business Central 2023 Release Wave 1

Microsoft Dynamics 365 Business Central 2022 Release Wave 2

آسیب پذیری CVE-2024-21413 :

آسیب پذیری در Microsoft Outlook و از نوع RCE و امتیاز 9.8 داره. مهاجم میتونه یه فایل رو بجای Protected View در حالت ویراش باز کنه، در نتیجه میتونه اعتبار NTLM محلی رو بدست بیاره و یا کد دلخواه باهاش اجرا کنه . نکته مهم اینکه Preview Pane هم جزء بردار حمله هستش.

اگه از آفیس 2016 نسخه ی 32 بیتی یا 64 بیتی استفاده میکنید، باید بسته به نسخه اتون، همه ی بروزرسانی های زیر رو اعمال کنید : ( موقع بروزرسانی برنامه های دیگه رو ببندید چون احتمال ریستارت هم هست)

برای نسخه ی 32 بیتی آفیس :

| Product | Article | Download | Build Number |

|---|---|---|---|

| Microsoft Office 2016 (32-bit edition) | 5002537 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002467 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002522 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002469 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002519 | Security Update | 16.0.5435.1001 |

برای نسخه ی 64 بیتی آفیس:

| Product | Article | Download | Build Number |

|---|---|---|---|

| Microsoft Office 2016 (64-bit edition) | 5002537 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002467 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002522 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002469 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002519 | Security Update | 16.0.5435.1001 |

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-20684 :

آسیب پذیری در Windows Hyper-V و از نوع DoS و امتیاز 6.5 داره. مهاجم میتونه از طریق مهمان (Guest) روی میزبان تاثیر بزاره.

محصولات تحت تاثیر:

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows 11 version 21H2

Windows Server 2022

آسیب پذیری CVE-2024-21357 :

آسیب پذیری در Windows Pragmatic General Multicast (PGM) و از نوع RCE و امتیاز 7.5 داره. برای اکسپلویت کردن یسری محدودیت وجود داره از جمله اینکه مهاجم باید یسری اقدامات اولیه در محیط هدف انجام بده تا بتون آسیب پذیری رو اکسپلویت کنه. همچنین حمله محدود به سوئیچ یا شبکه مجازی هستش که مهاجم در اون شبکه حضور داره، یعنی نمیشه چندین شبکه مثلا WAN رو باهاش زد.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64

Windows 10 for 32

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های 0Day و اکسپلویت شده :

آسیب پذیری CVE-2024-21410 :

این آسیب پذیری در ابتدا جزء دسته اکسپلویت شده ها نبود، اما مایکروسافت با بررسی که کرده ، متوجه شده که این آسیب پذیری هم قبل از اصلاح، در حملاتی استفاده شده. آسیب پذیری در Microsoft Exchange Server و از نوع افزایش امتیاز و امتیاز 9.8 داره. مهاجم راه دور و بدون احراز هویت ، باید یه کلاینت NTLM مثله Outlook رو با یه آسیب پذیری از نوع نشت اعتبارنامه های NTLM هدف قرار بده تا هش Net-NTLMv2 رو بدست بیاره. بعدش با این اعتبارنامه میتونه در سرور Exchange احرازهویت کنه.

قبل از بروزرسانی Exchange Server 2019 Cumulative Update 14 (CU14) ، ویژگی Relay Protections برای NTLM که بهش Extended Protection for Authentication یا EPA میگن، بصورت پیش فرض فعال نیست. بنابراین مهاجم میتونه از طریق اعتبارنامه های لیک شده NTLM از سایر کلاینت ها مثله Outlook ، در Exchange احرازهویت کنه. با بروزرسانی Exchange Server 2019 CU14 ویژگی EPA بصورت پیش فرض در Exchange فعال میشه.

اگه از Microsoft Exchange Server 2016 Cumulative Update 23 استفاده می کنید، قبل فعال کردن Extended Protection ، از طریق اسکریپت ExchangeExtendedProtectionManagement.ps1 بروزرسانی کنید.

اگه مشکوک هستید که آیا Extended Protection بدرستی پیکربندی شده یا نه، اسکریپت Exchange Server Health Checker رو اجرا کنید.

برای جزییات بیشتر میتونید این راهنما رو بخونید.

محصولات تحت تاثیر :

Microsoft Exchange Server 2019 Cumulative Update 14

Microsoft Exchange Server 2019 Cumulative Update 13

Microsoft Exchange Server 2016 Cumulative Update 23

آسیب پذیری CVE-2024-21412 :

آسیب پذیری در Internet Shortcut Files (.url) و از نوع دور زدن ویژگی های امنیتی و امتیاز 8.1 و شدت مهم داره. مهاجم راه دور و بدون احرازهویت با ارسال یه فایل مخرب میتونه این آسیب پذیری رو اکسپلویت کنه. آسیب پذیری شبیه آسیب پذیری CVE-2023-36025 هستش که در کمیپن Phemedrone ازش استفاده شده بود. جزییات و فایلهای نمونه رو میتونید از اینجا مشاهده کنید.

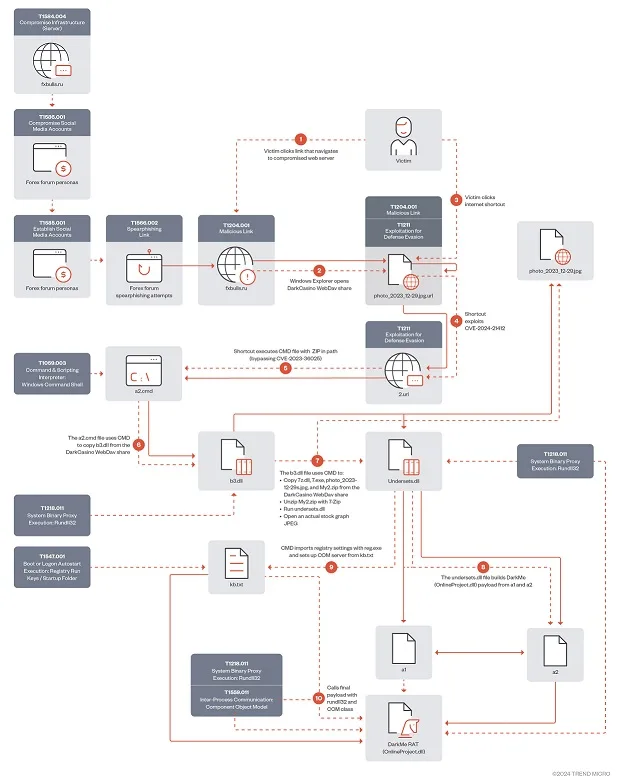

از آسیب پذیری CVE-2024-21412 ، گروه هکری DarkCasino (Water Hydra) برای هدف قرار دادن معامله گران فارکس در دسامبر 2023 و ژانویه 2024 استفاده کرده. یسری فایل مخرب در فرومهای مربوط به فارکس قرار دادن . معامله گران وقتی دانلود و اجرا کردن، آلوده به تروجان DarkMe شدن.

این گروه هکری که از 2021 فعالیت داره، قبلا از آسیب پذیری CVE-2023-38831 در Winrar برای هدف قرار دادن تریدرها استفاده کرده بود.

شکل زیر زنجیره آلودگی رو برای دسامبر 2023 نشون میده که هکرها از این آسیب پذیری برای هدف قرار دادن معامله گران فارکس استفاده کردن :

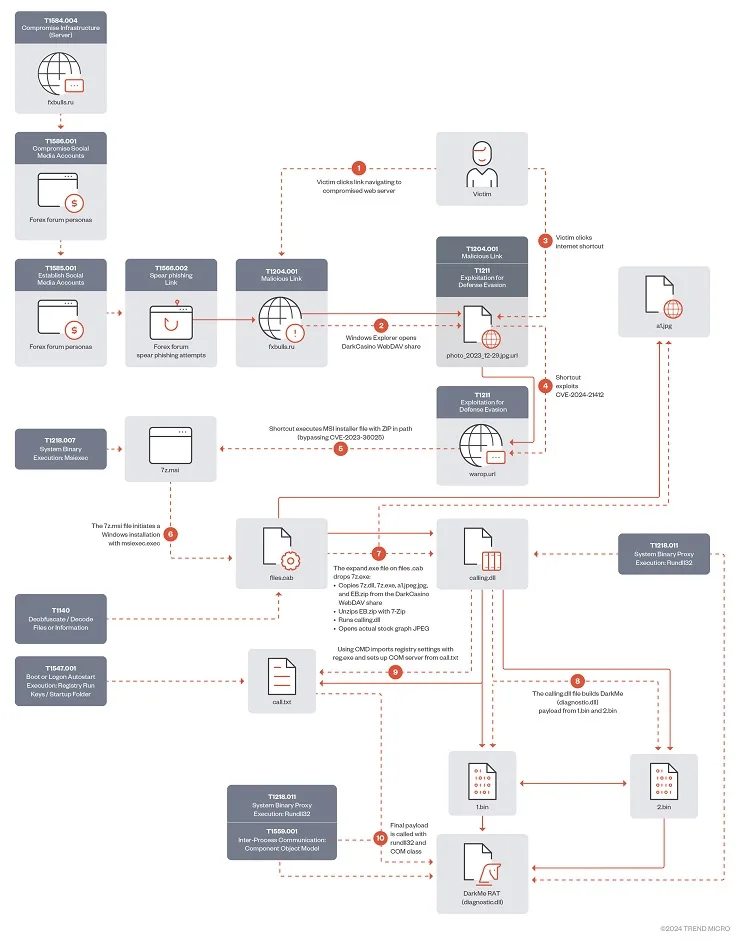

این گروه در ژانویه 2024، تغییراتی در زنجیره آلودگی خودش داد. با اکسپلویت CVE-2024-21412 ، یه فایل Microsoft Installer File (.MSI) رو اجرا میکردن تا فرایند نصب DarkMe ساده تر بشه.

محصولات تحت تاثیر:

Windows Server 2019

Windows 10 Version 1809

Windows Server 2022, 23H2

Windows Server 2022

Windows 11 version 21H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2019

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows Server 2022

Windows 10 Version 21H2

Windows 10 Version 1809

Windows 11 version 21H2

آسیب پذیری CVE-2024-21351 :

آسیب پذیری در Windows SmartScreen و از نوع دور زدن ویژگی های امنیتی هستش. امتیاز 7.6 و شدت متوسط داره.

وقتی یه فایل رو از اینترنت دانلود میکنید، ویندوز zone identifier یا Mark of the Web رو به فایل اضافه میکنه. در نتیجه وقتی این فایل رو اجرا میکنید، ویژگی امنیتی Windows SmartScreen میاد بررسی میکنه که آیا zone identifier Alternate Data Stream (ADS) به فایل اضافه شده یا نه. اگه ADS دارای ZoneId=3 باشه، نشون میده که این فایل از اینترنت دانلود شده و SmartScreen اعتبارش رو بررسی میکنه. ( منبع ناشناخته حساب میشه)

مهاجم با ساخت یه فایل مخرب و ارسال اون به کاربر، امکان تزریق کد به SmartScreen و اجرای کد رو داره.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64

Windows 10 for 32

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 23H2

آسیب پذیری های جالب :

علاوه بر آسیب پذیری های بحرانی و 0Day ، یسری آسیب پذیری هم در بروزرسانی این ماه هست که جالب هستن. در ادامه به چند مورد از این آسیب پذیری ها پرداختیم.

آسیب پذیری CVE-2024-21345 :

آسیب پذیری در کرنل ویندوز و از نوع افزایش امتیاز هستش. شدت مهم و امتیاز 8.8 داره. مهاجم احرازهویت شده امکان افزایش امتیاز به کاربر SYSTEM داره. آسیب پذیری پیچیدگی پایینی داره و مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Windows Server 2022, 23H2

آسیب پذیری CVE-2024-21378 :

آسیب پذیری در Microsoft Outlook و از نوع RCE هستش. امتیاز 8 و شدت مهم رو داره. مهاجم احرازهویت شده با دسترسی LAN و دارای اعتبارنامه Exchange Server ، با ارسال فایل مخرب به قربانی و متقاعد کردنش برای باز کردنش، میتونه کد دلخواه اجرا کنن. نکته اینکه Preview Pane جزء بردار حمله هستش. اکسپلویت آسیب پذیری پیچیدگی پایینی داره و مایکروسافت احتمال اکسپلویت شدنش رو بالا دونسته.

محصولات تحت تاثیر:

Microsoft Outlook 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-20673 :

آسیب پذیری در Microsoft Office و از نوع RCE هستش. امتیاز 7.8 و شدت مهم رو داره. مهاجم با ارسال فایل مخرب، میتونه این آسیب پذیری رو اکسپلویت کنه. بنابراین بیشتر از نوع Arbitrary Code Execution (ACE) هستش چون کد دلخواه از طریق باز کردن فایل و بصورت محلی اجرا میشه.

اگه از آفیس 2016 نسخه های 32 بیتی یا 64 بیتی استفاده میکنید، باید همه ی بروزرسانی های زیر اعمال کنید.

نسخه 32 بیتی :

| Product | Article | Download | Build Number |

|---|---|---|---|

| Microsoft Office 2016 (32-bit edition) | 5002537 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002467 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002522 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002469 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (32-bit edition) | 5002519 | Security Update | 16.0.5435.1001 |

نسخه ی 64 بیتی :

| Product | Article | Download | Build Number |

|---|---|---|---|

| Microsoft Office 2016 (64-bit edition) | 5002537 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002467 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002522 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002469 | Security Update | 16.0.5435.1001 |

| Microsoft Office 2016 (64-bit edition) | 5002519 | Security Update | 16.0.5435.1001 |

محصولات تحت تاثیر:

Skype for Business 2016

Microsoft Publisher 2016

Microsoft Word 2016

Microsoft Visio 2016

Microsoft PowerPoint 2016

Microsoft Office 2016

Microsoft Excel 2016

Microsoft Office LTSC 2021

Microsoft Office 2019

آسیب پذیری CVE-2024-21384 :

آسیب پذیری در Microsoft Office OneNote و از نوع RCE هستش. امتیاز 7.8 و شدت مهم داره. مهاجم با ارسال فایل مخرب، میتونه این آسیب پذیری رو اکسپلویت کنه. بنابراین بیشتر از نوع Arbitrary Code Execution (ACE) هستش چون کد دلخواه از طریق باز کردن فایل و بصورت محلی اجرا میشه.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

آسیب پذیری CVE-2021-43890 :

آسیب پذیری در Windows AppX Installer و از نوع جعل هستش. امتیاز 7.1 و شدت مهم رو داره. آسیب پذیری مربوط به دسامبر 2021 هست، اما مایکروسافت اعلام کرده که در ماههای اخیر ، Microsoft Threat Intelligence شاهد افزایش استفاده بازیگران تهدید از جمله خانواده بدافزارهای Emotet/Trickbot/Bazaloader از این آسیب پذیری و از طریق ms-appinstaller URI بوده. کاری هم که کردن App Installer رو بروز کردن تا پروتکل ms-appinstaller غیرفعال بشه.

برای بروزرسانی :

- اگه از ویندوز 10 نسخه ی 1809 یا جدیدتر استفاده میکنید، یا کلا از ویندوز 11 استفاده میکنید باید App Installer Microsoft Desktop Installer 1.16 رو نصب کنید.

- اگه از ویندوز 10 نسخه ی 1709 یا 1803 استفاده میکنید، باید Microsoft Desktop Installer 1.11 رو اجرا کنید.

محصول تحت تاثیر:

App Installer

لیست کامل آسیب پذیری های فوریه :

| شناسه | توضیحات | شدت | امتیاز | نوع |

| CVE-2024-21412 | Internet Shortcut Files Security Feature Bypass Vulnerability | Important | 8.1 | SFB |

| CVE-2024-21351 | Windows SmartScreen Security Feature Bypass Vulnerability | Moderate | 7.6 | SFB |

| CVE-2024-21380 | Microsoft Dynamics Business Central/NAV Information Disclosure Vulnerability | Critical | 8 | Info |

| CVE-2024-21410 † | Microsoft Exchange Server Elevation of Privilege Vulnerability | Critical | 9.8 | EoP |

| CVE-2024-21413 † | Microsoft Office Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2024-20684 | Windows Hyper-V Denial of Service Vulnerability | Critical | 6.5 | DoS |

| CVE-2024-21357 | Windows Pragmatic General Multicast (PGM) Remote Code Execution Vulnerability | Critical | 7.5 | RCE |

| CVE-2024-21386 | .NET Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21404 | .NET Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21329 | Azure Connected Machine Agent Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-20667 | Azure DevOps Server Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-20679 | Azure Stack Hub Spoofing Vulnerability | Important | 6.5 | Spoofing |

| CVE-2024-21394 | Dynamics 365 Field Service Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2024-21396 | Dynamics 365 Sales Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2024-21328 | Dynamics 365 Sales Spoofing Vulnerability | Important | 7.6 | Spoofing |

| CVE-2024-21348 | Internet Connection Sharing (ICS) Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21349 | Microsoft ActiveX Data Objects Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21381 † | Microsoft Azure Active Directory B2C Spoofing Vulnerability | Important | 6.8 | Spoofing |

| CVE-2024-21397 | Microsoft Azure File Sync Elevation of Privilege Vulnerability | Important | 5.3 | EoP |

| CVE-2024-21403 † | Microsoft Azure Kubernetes Service Confidential Container Elevation of Privilege Vulnerability | Important | 9 | EoP |

| CVE-2024-21376 † | Microsoft Azure Kubernetes Service Confidential Container Remote Code Execution Vulnerability | Important | 9 | RCE |

| CVE-2024-21315 | Microsoft Defender for Endpoint Protection Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21395 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 8.2 | XSS |

| CVE-2024-21389 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2024-21393 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2024-21327 | Microsoft Dynamics 365 Customer Engagement Cross-Site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2024-21401 † | Microsoft Entra Jira Single-Sign-On Plugin Elevation of Privilege Vulnerability | Important | 9.8 | EoP |

| CVE-2024-21354 | Microsoft Message Queuing (MSMQ) Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21355 | Microsoft Message Queuing (MSMQ) Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-21405 | Microsoft Message Queuing (MSMQ) Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-21363 | Microsoft Message Queuing (MSMQ) Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-21347 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-21384 | Microsoft Office OneNote Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-20673 † | Microsoft Office Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-21402 | Microsoft Outlook Elevation of Privilege Vulnerability | Important | 7.1 | EoP |

| CVE-2024-21378 | Microsoft Outlook Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2024-21374 | Microsoft Teams for Android Information Disclosure | Important | 5 | Info |

| CVE-2024-21353 | Microsoft WDAC ODBC Driver Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21350 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21352 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21358 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21360 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21361 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21366 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21369 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21375 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21420 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21359 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21365 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21367 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21368 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21370 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21391 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21379 | Microsoft Word Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-50387 * | MITRE: CVE-2023-50387 DNS RRSIGs and DNSKEYs validation can be abused to remotely consume DNS server resources | Important | N/A | DoS |

| CVE-2024-20695 | Skype for Business Information Disclosure Vulnerability | Important | 5.7 | Info |

| CVE-2024-21304 | Trusted Compute Base Security Feature Bypass Vulnerability | Important | 4.1 | SFB |

| CVE-2024-21346 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21406 | Windows Device Metadata Retrieval Client (DMRC) Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2024-21342 | Windows DNS Client Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-21377 | Windows DNS Information Disclosure Vulnerability | Important | 7.1 | Info |

| CVE-2024-21345 | Windows Kernel Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-21338 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-21371 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-21340 | Windows Kernel Information Disclosure Vulnerability | Important | 4.6 | Info |

| CVE-2024-21341 | Windows Kernel Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-21362 | Windows Kernel Security Feature Bypass Vulnerability | Important | 5.5 | SFB |

| CVE-2024-21356 | Windows Lightweight Directory Access Protocol (LDAP) Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2024-21343 | Windows Network Address Translation (NAT) Denial of Service Vulnerability | Important | 5.9 | DoS |

| CVE-2024-21344 | Windows Network Address Translation (NAT) Denial of Service Vulnerability | Important | 5.9 | DoS |

| CVE-2024-21372 | Windows OLE Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-21339 | Windows USB Generic Parent Driver Remote Code Execution Vulnerability | Important | 6.4 | RCE |

| CVE-2024-21364 | Microsoft Azure Site Recovery Elevation of Privilege Vulnerability | Moderate | 9.3 | EoP |

| CVE-2024-21399 | Microsoft Edge (Chromium-based) Remote Code Execution Vulnerability | Moderate | 8.3 | RCE |

| CVE-2024-1059 * | Chromium: CVE-2024-1059 Use after free in WebRTC | High | N/A | RCE |

| CVE-2024-1060 * | Chromium: CVE-2024-1060 Use after free in Canvas | High | N/A | RCE |

| CVE-2024-1077 * | Chromium: CVE-2024-1077 Use after free in Network | High | N/A | RCE |

| CVE-2024-1283 * | Chromium: CVE-2024-1283: Heap buffer overflow in Skia | High | N/A | RCE |

| CVE-2024-1284 * | Chromium: CVE-2024-1284: Use after free in Mojo | High | N/A | RCE |

منابع :