مایکروسافت Patch Tuesday خودش رو برای آگوست 2024 منتشر کرده و در اون به اصلاح 102 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، 6 آسیب پذیری اکسپلویت شده و 4 آسیب پذیری افشاء شده داشته. (10 زیرودی)

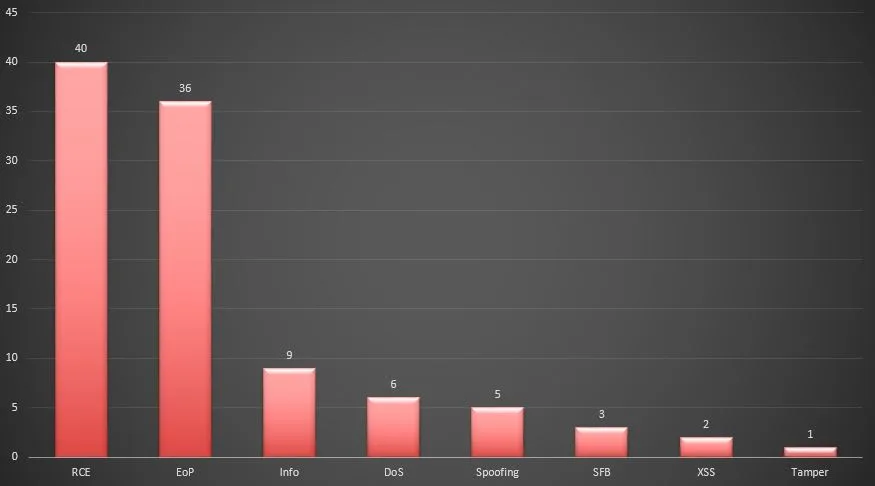

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- اجرای کد از راه دور: 40

- افزایش امتیاز: 36

- دور زدن ویژگی های امنیتی: 3

- منع سرویس: 6

- افشای اطلاعات: 9

- جعل: 5

- XSS : دو

- Tamper : یک

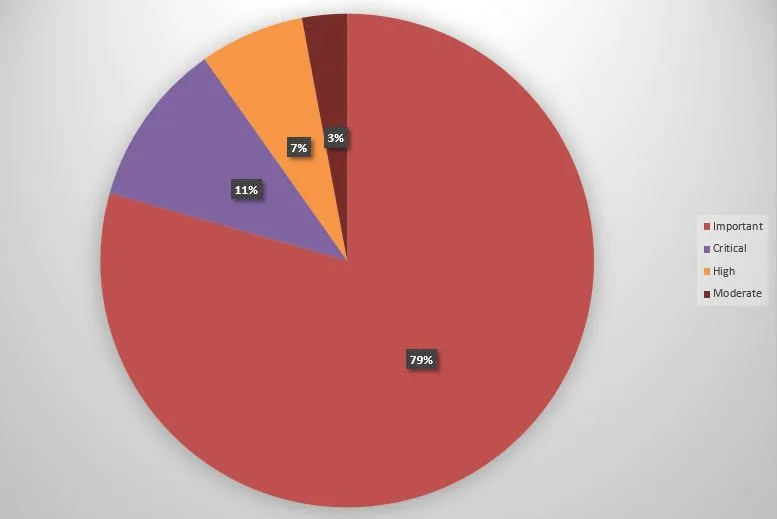

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 11 مورد

- شدت نسبتا بالا: 3 مورد

- شدت بالا: 7

- شدت مهم: 81 مورد

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

- Mariner: 86

- ESU: 42

- Microsoft Office: 10

- Developer Tools: 4

- Apps: 1

- Windows: 67

- Browser: 11

- Azure: 6

- Microsoft Dynamics : 2

آسیب پذیری های اکسپلویت شده:

آسیب پذیری CVE-2024-38189 :

آسیب پذیری از نوع Improper Input Validation و در Microsoft Project هستش. آسیب پذیری امکان اجرای کد دلخواه رو میده. شدت اون مهم و امتیاز 8.8 داره. برای اکسپلویت کردن نیاز به تعامل کاربر داره چون قربانی باید یک فایل مخرب Microsoft Office Project (حاوی ماکرو) رو باز کنه. همچنین باید تنظیمات VBA Macro Notification غیرفعال شده باشه.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft Project 2016

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-38178 :

آسیب پذیری از نوع Type Confusion و در Scripting Engine هستش. آسیب پذیری امکان اجرای کد دلخواه رو میده و شدت مهم و امتیاز 7.5 داره. برای اکسپلویت قربانی باید روی یک لینک مخرب کلیک کنه و همچنین Edge رو در حالت Internet Explorer اجرا کنه.

محصولات تحت تاثیر:

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows Server 2012 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 24H2

آسیب پذیری CVE-2024-38193 :

آسیب پذیری از نوع Use After Free و در Windows Ancillary Function Driver for WinSock هستش. آسیب پذیری امکان افزایش امتیاز به SYSTEM رو به مهاجم میده و امتیاز 7.8 و شدت مهم داره.

محصولات تحت تاثیر:

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows 11 Version 24H2

آسیب پذیری CVE-2024-38106 :

آسیب پذیری از نوع Sensitive Data Storage in Improperly Locked Memory و در Windows Kernel هستش. آسیب پذیری امکان افزایش امتیاز به SYSTEM رو به مهاجم میده. امتیاز 7 و شدت مهم داره. برای اکسپلویت کردن، مهاجم باید در یک race condition برنده بشه.

محصولات تحت تاثیر:

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2016

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38107 :

آسیب پذیری از نوع Use After Free و در Windows Power Dependency Coordinator هستش. آسیب پذیری امکان افزایش امتیاز به SYSTEM رو میده و امتیاز 7.8 و شدت مهم داره. ویژگی Power Dependency Coordinator (PDC) یکی از مولفه های Modern Standby هستش که هدفش اینه که به سیستم این امکان رو میده تا بلافاصله از حالت SLEEP خارج بشه و از ویندوز 8 اضافه شده. این نشون دهنده اینه که افزایش ویژگی منجر به افزایش سطح حمله میشه.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38213 :

آسیب پذیری از نوع Protection Mechanism Failure و در Windows Mark of the Web هستش. امتیاز 6.5 و شدت نسبتا بالا داره و امکان دور زدن ویژگی های امنیتی (SmartScreen) رو به مهاجم میده. برای اکسپلویت نیاز به تعامل کاربر هستش و باید یک فایل مخرب رو اجرا کنه.

این آسیب پذیری در کمپین DarkGate در ماه مارس مورد سوء استفاده قرار گرفته. نکته جالب اینه که این آسیب پذیری در بروزرسانی ماه ژوئن اصلاح شده اما مایکروسافت یادش رفته اونو اعلام کنه. اکسپلویت این آسیب پذیری، copy2pwn نام داره که منجر به کپی یک فایل بصورت محلی از یک WebDAV بدون محافظت Mark-of-the-Web میشه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های زیرودی:

آسیب پذیری CVE-2024-38200 :

آسیب پذیری از نوع Exposure of Sensitive Information to an Unauthorized Actor و در Microsoft Office هستش. امتیاز 6.5 و شدت مهم داره و امکان جعل و افشای NTLM رو به مهاجم میده. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یک فایل مخرب رو اجرا کنه. همچنین یسری اقدامات کاهشی هم برای این آسیب پذیری منتشر شده.

این آسیب پذیری توسط Jim Rush با PrivSec گزارش شده و مایکروسافت باعنوان Microsoft Office Feature Flighting در 7/30/2024 اونو اصلاح کرده. در کنفرانس DefCon امسال، ارائه NTLM – The last ride به این آسیب پذیری اشاره داره.

محصولات تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2024-38199 :

آسیب پذیری از نوع Use After Free و در Windows Line Printer Daemon (LPD) هستش. امتیاز 9.8 و شدت مهم داره و امکان اجرای کد رو به مهاجم میده. مهاجم با ارسال یک تسک پرینت، میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-21302 :

آسیب پذیری از نوع Improper Access Control و در Windows Secure Kernel Mode هستش. امتیاز 6.7 و شدت مهم داره و امکان افزایش امتیاز به SYSTEM میده. مهاجم میتونه نسخههای فعلی فایلهای سیستم ویندوز رو با نسخه های قدیمی و احتمالا آلوده جایگزین کنه. این کار میتونه منجر به اختلال در عملکرد سیستم، اجرای کدهای مخرب و حتی از دست رفتن اطلاعات بشه.

آسیبپذیری در سیستمهای ویندوزی که از فناوری VBS (Virtualization-Based Security) پشتیبانی میکنن، رخ میده. این فناوری یک لایه امنیتی اضافی برای محافظت از هسته ویندوز فراهم میکنه، اما متاسفانه این آسیبپذیری میتونه از این لایه عبور کنه.

این آسیب پذیری بخشی از ارائه ی محقق امنیتی SafeBreach ، آقای Alon Leviev در کنفرانس Blackhat USA 2024 با عنوان Windows Downdate downgrade attack هستش. این تکنیک اینجوریه که میشه باهاش با بروزرسانی مخرب، سیستم رو به نسخه های قدیمی کاهش داد و آسیب پذیری های قدیمی رو دوباره زنده کرد.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38202:

آسیب پذیری از نوع Improper Access Control و در Windows Update Stack هستش. امتیاز 7.3 و شدت مهم داره و امکان افزایش امتیاز به SYSTEM رو میده.

مهاجم امکان بازگرداندن سیستم به نسخه های قدیمیتر و آسیب پذیر رو داره و میتونه برخی از مکانیزمهای امنیتی پیشرفته ویندوز مانند VBS (Virtualization-Based Security) رو دور بزنه.

این آسیبپذیری عمدتاً سیستمهای ویندوزی که از فناوری VBS پشتیبانی میکنن رو تحت تأثیر قرار میده. VBS یک ویژگی امنیتی پیشرفته در ویندوز هستش که از فناوری مجازی سازی برای ایجاد محیطهای امن و ایزوله در حافظه ی سیستم استفاده میکنه.

این آسیب پذیری بخشی از ارائه ی محقق امنیتی SafeBreach ، آقای Alon Leviev در کنفرانس Blackhat USA 2024 با عنوان Windows Downdate downgrade attack هستش. این تکنیک اینجوریه که میشه باهاش با بروزرسانی مخرب، سیستم رو به نسخه های قدیمی کاهش داد و آسیب پذیری های قدیمی رو دوباره زنده کرد.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های حیاتی:

در بروزرسانی این ماه، یسری آسیب پذیری داریم که شدت اونا حیاتی هستش، اما نیاز به اقدامی از سمت مشتری برای اصلاح اونا نیست، برای همین این آسیب پذیری هارو صرفا معرفی میکنیم:

- آسیب پذیری CVE-2024-38109 : آسیب پذیری از نوع SSRF و در Azure Health Bot هستش و امکان افزایش امتیاز میده.

- آسیب پذیری CVE-2024-38206 : آسیب پذیری از نوع SSRF و در Microsoft Copilot Studio هستش و امکان افشای اطلاعات رو میده.

- آسیب پذیری CVE-2024-38166 : آسیب پذیری از نوع XSS و در Microsoft Dynamics 365 هستش.

آسیب پذیری CVE-2022-3775 :

آسیب پذیری از نوع Heap Buffer Overflow و در Linux shim rhboot/shim هستش که یک Bootloader برای پشتیبانی از Secure Boot در لینوکس طراحی شده. شدت حیاتی و امتیاز 7.1 داره. مایکروسافت هدف از قرار دادن این آسیب پذیری در لیست بروزرسانی رو اینجوری اعلام کرده که آخرین نسخههای ویندوز دیگه در برابر دور زدن این ویژگی امنیتی با استفاده از Linux shim آسیبپذیر نیستن.

محصولات تحت تاثیر:

CBL Mariner 2.0

CBL Mariner 1.0

Azure Linux 3.0

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-40547 :

آسیب پذیری از نوع Heap Buffer Overflow و در Linux Shim boot هستش. شدت اون حیاتی و امتیاز 8.3 رو داره.

برای رفع این مشکل امنیتی، ویندوز یک بروزرسانی Secure Boot Advanced Targeting (SBAT) رو اعمال کرده تا بوت لودرهای آسیبپذیر لینوکس رو که میتونن امنیت ویندوز رو تحت تاثیر قرار بدن رو مسدود کنه. مقدار SBAT برای سیستم های بوت دوگانه که هم ویندوز و هم لینوکس رو بوت میکنن اعمال نمیشه و نباید روی این سیستم ها تأثیر بذاره. ممکنه که ISOهای قدیمی توزیع لینوکس بوت نشن که در صورت چنین مشکلی باید از سازنده لینوکس درخواست بروزرسانی کنید.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38159:

آسیب پذیری از نوع Use After Free و در (wnv.sys) Windows Network Virtualization هستش. شدت حیاتی و امتیاز 9.1 داره و امکان اجرای کد دلخواه رو به مهاجم میده. برای اکسپلویت نیاز به امتیاز بالاست.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

آسیب پذیری CVE-2024-38160 :

آسیب پذیری از نوع Heap Buffer Overflow و در Windows Network Virtualization هستش. شدت حیاتی و امتیاز 9.1 داره و امکان اجرای کد دلخواه رو به مهاجم میده. برای اکسپلویت نیاز به امتیاز بالاست.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

آسیب پذیری CVE-2024-38140:

آسیب پذیری از نوع Use After Free و در Windows Reliable Multicast Transport Driver (RMCAST) هستش. امتیاز 9.8 و شدت حیاتی داره و امکان اجرای کد دلخواه رو به مهاجم میده. مهاجم بدون احرازهویت با ارسال بسته مخرب به سوکت باز سرور Windows Pragmatic General Multicast (PGM) میتونه این آسیب پذیری رو اکسپلویت کنه.

محصولات تحت تاثیر:

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 24H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38063:

آسیب پذیری از نوع Integer Underflow و در Windows TCP/IP هستش. شدت آسیب پذیری حیاتی و امتیاز 9.8 داره و امکان اجرای کد دلخواه رو به مهاجم میده. مهاجم راه دور و بدون احرازهویت با ارسال مکرر بسته های IPv6 مخرب، میتونه این آسیب پذیری رو اکسپلویت کنه. یکی از اقدامات کاهشی غیرفعال کردن IPv6 هستش.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب دیگه:

آسیب پذیری CVE-2024-38180 :

آسیب پذیری از نوع Protection Mechanism Failure و در Windows SmartScreen هستش و امکان دور زدن ویژگی امنیتی رو به مهاجم میده. امتیاز 8.8 و شدت مهم داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا یک فایل مخرب رو اجرا کنه.

محصولات تحت تاثیر:

Windows 11 Version 24H2

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-38114 و CVE-2024-38115 و CVE-2024-38116 :

آسیب پذیری از نوع Heap Buffer Overflow و در Windows IP Routing Management Snapin هستش. امتیاز 8.8 و شدت مهم داره و امکان اجرای کد دلخواه رو به مهاجم میده. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید به یک سرور مخرب متصل بشه. در حقیقت بعد از اتصال، پاسخ سرور منجر به اکسپلویت میشه.

محصولات تحت تاثیر:

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

لیست همه ی آسیب پذیری های این ماه:

| شناسه | عنوان | شدت | امتیاز | نوع |

| CVE-2024-38189 | Microsoft Project Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38178 | Scripting Engine Memory Corruption Vulnerability | Important | 7.5 | RCE |

| CVE-2024-38193 | Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38106 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-38107 | Windows Power Dependency Coordinator Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38213 | Windows Mark of the Web Security Feature Bypass Vulnerability | Moderate | 6.5 | SFB |

| CVE-2024-38200 | Microsoft Office Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2024-38199 | Windows Line Printer Daemon (LPD) Service Remote Code Execution Vulnerability | Important | 9.8 | RCE |

| CVE-2024-21302 | Windows Secure Kernel Mode Elevation of Privilege Vulnerability | Important | 6.7 | EoP |

| CVE-2024-38202 | Windows Update Stack Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2024-38109 | Azure Health Bot Elevation of Privilege Vulnerability | Critical | 9.1 | EoP |

| CVE-2024-38206 | Microsoft Copilot Studio Information Disclosure Vulnerability | Critical | 8.5 | Info |

| CVE-2024-38166 | Microsoft Dynamics 365 Cross-site Scripting Vulnerability | Critical | 8.2 | XSS |

| CVE-2022-3775 * | Redhat: CVE-2022-3775 grub2 – Heap based out-of-bounds write when rendering certain Unicode sequences | Critical | 7.1 | RCE |

| CVE-2023-40547 * | Redhat: CVE-2023-40547 Shim – RCE in HTTP boot support may lead to secure boot bypass | Critical | 8.3 | SFB |

| CVE-2024-38159 | Windows Network Virtualization Remote Code Execution Vulnerability | Critical | 9.1 | RCE |

| CVE-2024-38160 | Windows Network Virtualization Remote Code Execution Vulnerability | Critical | 9.1 | RCE |

| CVE-2024-38140 | Windows Reliable Multicast Transport Driver (RMCAST) Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2024-38063 | Windows TCP/IP Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2024-38168 | .NET and Visual Studio Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38167 | .NET and Visual Studio Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-38098 | Azure Connected Machine Agent Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38162 | Azure Connected Machine Agent Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38195 | Azure CycleCloud Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-38157 | Azure IoT SDK Remote Code Execution Vulnerability | Important | 7 | RCE |

| CVE-2024-38158 | Azure IoT SDK Remote Code Execution Vulnerability | Important | 7 | RCE |

| CVE-2024-38201 | Azure Stack Hub Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-38108 | Azure Stack Hub Spoofing Vulnerability | Important | 9.3 | Spoofing |

| CVE-2024-38131 | Clipboard Virtual Channel Extension Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38191 | Kernel Streaming Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38125 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38134 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38144 | Kernel Streaming WOW Thunk Service Driver Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2024-38147 | Microsoft DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38211 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 8.2 | XSS |

| CVE-2024-38218 | Microsoft Edge (HTML-based) Memory Corruption Vulnerability | Important | 8.4 | RCE |

| CVE-2024-38172 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-38170 | Microsoft Excel Remote Code Execution Vulnerability | Important | 7.1 | RCE |

| CVE-2024-38118 | Microsoft Local Security Authority (LSA) Server Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-38122 | Microsoft Local Security Authority (LSA) Server Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-38169 | Microsoft Office Visio Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-38084 | Microsoft OfficePlus Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38173 | Microsoft Outlook Remote Code Execution Vulnerability | Important | 6.7 | RCE |

| CVE-2024-38171 | Microsoft PowerPoint Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-38197 † | Microsoft Teams for iOS Spoofing Vulnerability | Important | 6.5 | Spoofing |

| CVE-2024-38117 | NTFS Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2022-2601 * | Redhat: CVE-2022-2601 grub2 – Buffer overflow in grub_font_construct_glyph() can lead to out-of-bound write and possible secure boot bypass | Important | 8.6 | SFB |

| CVE-2024-38155 | Security Center Broker Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-38180 | SmartScreen Prompt Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38141 | Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38177 | Windows App Installer Spoofing Vulnerability | Important | 7.8 | Spoofing |

| CVE-2024-38123 | Windows Bluetooth Driver Information Disclosure Vulnerability | Important | 4.4 | Info |

| CVE-2024-38215 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38196 | Windows Common Log File System Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38165 | Windows Compressed Folder Tampering Vulnerability | Important | 6.5 | Tamper |

| CVE-2024-38138 | Windows Deployment Services Remote Code Execution Vulnerability | Important | 7.5 | RCE |

| CVE-2024-37968 | Windows DNS Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2024-38150 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38127 | Windows Hyper-V Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38223 | Windows Initial Machine Configuration Elevation of Privilege Vulnerability | Important | 6.8 | EoP |

| CVE-2024-38114 | Windows IP Routing Management Snapin Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38115 | Windows IP Routing Management Snapin Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38116 | Windows IP Routing Management Snapin Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-29995 | Windows Kerberos Elevation of Privilege Vulnerability | Important | 8.1 | EoP |

| CVE-2024-38133 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38153 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38151 | Windows Kernel Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2024-38184 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38185 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38186 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38187 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38145 | Windows Layer-2 Bridge Network Driver Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38146 | Windows Layer-2 Bridge Network Driver Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38161 | Windows Mobile Broadband Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2024-38126 | Windows Network Address Translation (NAT) Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38132 | Windows Network Address Translation (NAT) Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38152 | Windows OLE Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2024-38198 | Windows Print Spooler Elevation of Privilege Vulnerability | Important | 7.5 | EoP |

| CVE-2024-38135 | Windows Resilient File System (ReFS) Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38136 | Windows Resource Manager PSM Service Extension Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-38137 | Windows Resource Manager PSM Service Extension Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2024-38214 | Windows Routing and Remote Access Service (RRAS) Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2024-38121 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38128 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38130 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38154 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38120 | Windows Routing and Remote Access Service (RRAS) Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2024-38148 | Windows Secure Channel Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2024-38142 | Windows Secure Kernel Mode Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38163 † | Windows Update Stack Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2024-38143 | Windows WLAN AutoConfig Service Elevation of Privilege Vulnerability | Important | 4.2 | EoP |

| CVE-2024-38222 | Microsoft Edge (Chromium-based) Information Disclosure Vulnerability | Moderate | Unknown | Info |

| CVE-2024-38219 | Microsoft Edge (Chromium-based) Remote Code Execution Vulnerability | Moderate | 6.5 | RCE |

| CVE-2024-6990 * | Chromium: CVE-2024-6990 Uninitialized Use in Dawn | Critical | N/A | RCE |

| CVE-2024-7532 * | Chromium: CVE-2024-7533 Use after free in Sharing | Critical | N/A | RCE |

| CVE-2024-7255 * | Chromium: CVE-2024-7255 Out of bounds read in WebTransport | High | N/A | RCE |

| CVE-2024-7256 * | Chromium: CVE-2024-7256 Insufficient data validation in Dawn | High | N/A | RCE |

| CVE-2024-7550 * | Chromium: CVE-2024-7532 Out of bounds memory access in ANGLE | High | N/A | RCE |

| CVE-2024-7533 * | Chromium: CVE-2024-7534 Heap buffer overflow in Layout | High | N/A | RCE |

| CVE-2024-7534 * | Chromium: CVE-2024-7535 Inappropriate implementation in V8 | High | N/A | RCE |

| CVE-2024-7535 * | Chromium: CVE-2024-7536 Use after free in WebAudio | High | N/A | RCE |

| CVE-2024-7536 * | Chromium: CVE-2024-7550 Type Confusion in V8 | High | N/A | RCE |

منبع