مایکروسافت Patch Tuesday خودش رو برای نوامبر 2024 منتشر کرده و در اون به اصلاح 92 آسیب پذیری در محصولات مختلفش پرداخته. بروزرسانی این ماه، 6 آسیب پذیری زیرودی داشته.

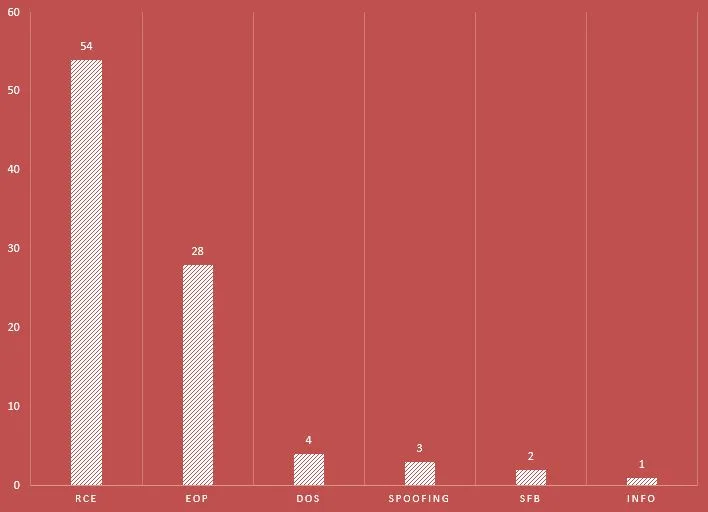

در آپدیت این ماه ، طبقه بندی آسیب پذیری ها به شرح زیر :

- افزایش امتیاز: 28

- اجرای کد: 54

- افشای اطلاعات: 1

- منع سرویس: 4

- دور زدن ویژگی امنیتی: 2

- جعل: 3

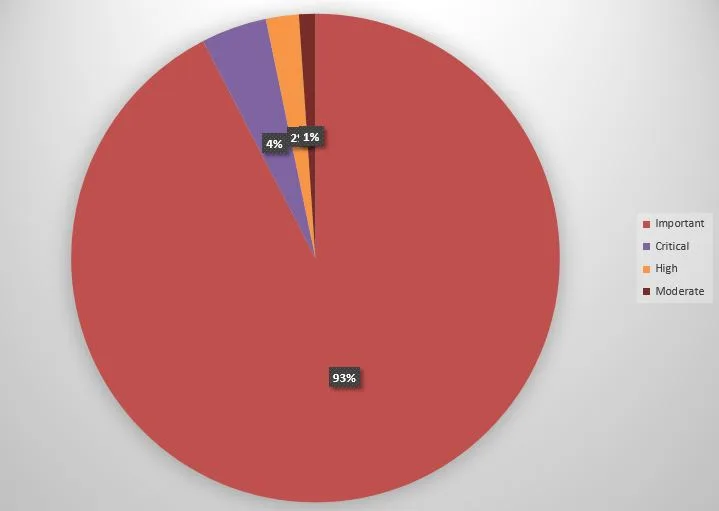

شدت آسیب پذیری های اصلاح شده در این ماه هم بصورت زیر:

- شدت بحرانی : 4 مورد

- شدت بالا: 2 مورد

- شدت مهم: 85 مورد

- شدت متوسط: 1 مورد

آسیب پذیری های عمومی و اکسپلویت شده:

آسیب پذیری CVE-2024-43451 :

آسیب پذیری از نوع External Control of File Name or Path (CWE73) و منجر به افشای هش NTLMv2 میشه. امتیاز 6.5 و شدت مهم داره. آسیب پذیری همه ی نسخه های پشتیبانی شده توسط مایکروسافت رو تحت تاثیر قرار میده.

برای اکسپلویت نیاز به تعامل کاربر هستش. کاربر حداقل باید یکبار روی فایل مخرب کلیک کنه، یا اجرا (دابل کلیک) کنه.

این آسیب پذیری عمومی و اکسپلویت شده. فعلا جزییات زیادی ازش وجود نداره.

نکته ای که وجود داره، مایکروسافت اینترنت اکسپلورر رو در نسخه های ویندوز 2008 و 2008 R2 و 2012 R2 هم بروز کرده. کلا اینترنت اکسپلورر دیگه از طریق مایکروسافت پشتیبانی نمیشه. اما با توجه به اینکه از طریق کنترل های WebBrowser و … بصورت MSHTML قابل دسترس هستش، این بروزرسانی رو اعمال کرده. به نظر میاد آسیب پذیری از طریق این مولفه فعال میشه.

نسخه های تحت تاثیر:

Windows 10 Version 1809

Windows Server 2025

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49039 :

آسیب پذیری از نوع Improper Authentication (CWE 287) و در Windows Task Scheduler هستش. امتیاز 8.8 و شدت مهم داره. مهاجم احرازهویت شده میتونه یک برنامه رو از AppContainer با امتیاز پایین اجرا کنه و به کمک این آسیب پذیری امتیازش رو افزایش بده و بتونه توابع RPC رو اجرا کنه.

آسیب پذیری اکسپلویت شده اما عمومی شده.

نسخه های تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for x32-based Systems

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2025

آسیب پذیری CVE-2024-43498 :

آسیب پذیری از نوع Type Confusion (CWE843) و در NET. و Visual Studio هستش. امتیاز 9.8 و شدت بحرانی داره. مهاجم راه دور و بدون احراز هویت با ارسال درخواست مخرب به برنامه وب دات نتی یا لوود یک فایل مخرب در برنامه دسکتاپی میتونه RCE داشته باشه.

آسیب پذیری عمومی شده.

نسخه های تحت تاثیر:

.NET 9.0 installed on Linux

.NET 9.0 installed on Windows

.NET 9.0 installed on Mac OS

Microsoft Visual Studio 2022 version 17.11

Microsoft Visual Studio 2022 version 17.10

Microsoft Visual Studio 2022 version 17.6

Microsoft Visual Studio 2022 version 17.8

آسیب پذیری CVE-2024-5535 :

آسیب پذیری از نوع Dependency on Vulnerable Third-Party Component (CWE 1395) و در OpenSSL هستش. امتیاز 9.1 و شدت مهم داره. مهاجم با ارسال یک لینک مخرب و متقاعد کردن کاربر برای کلیک روش، میتونه کد دلخواه اجرا کنه.

آسیب پذیری عمومی شده اما اکسپلویت نه.

نسخه های تحت تاثیر:

Microsoft Defender for Endpoint for iOS

Microsoft Defender for Endpoint for Android

Azure Linux 3.0 ARM

CBL Mariner 2.0 x64

CBL Mariner 2.0 ARM

Azure Linux 3.0 x64

آسیب پذیری CVE-2024-49019:

آسیب پذیری از نوع Weak Authentication (CWE1390) و در Active Directory Certificate Services هستش. امتیاز 7.8 و شدت مهم داره. مهاجم میتونه با سوء استفاده از گواهی هایی که از الگوی گواهی نسخه ی 1 استفاده میکنن و در اون Source of subject name برابر Supplied in the request و پرمیشن Enroll روی مجموعه گسترده ای از اکانتها تنظیم شده، امتیاز domain administrator رو بدست بیاره.

آسیب پذیری عمومی شده اما اکسپلویت نه.

نسخه های تحت تاثیر:

Windows Server 2025

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008

Windows Server 2008 R2

Windows Server 2016

Windows Server 2022, 23H2

Windows Server 2022

Windows Server 2019

آسیب پذیری CVE-2024-49040 :

آسیب پذیری از نوع User Interface (UI) Misrepresentation of Critical Information (CWE451) و در Microsoft Exchange Server هستش. امتیاز 7.5 و شدت مهم داره.

مهاجم امکان جعل ایمیل فرستنده در ایمیل دریافت کنندگان محلی رو داره. آسیب پذیری در هدر P2 FROM هستش.

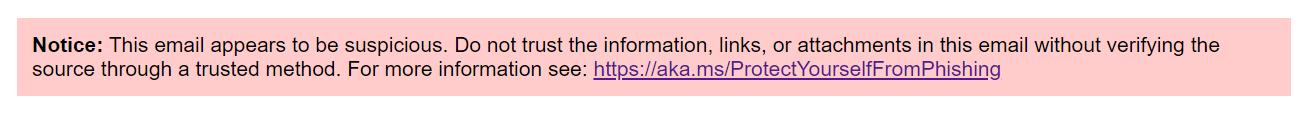

آسیب پذیری عمومی اما اکسپلویت نشده.

مایکروسافت این آسیب پذیری رو اصلاح نکرده اما هشداری بصورت زیر بصورت پیش فرض برای ایمیلهای جعلی اضافه کرده.

نسخه های تحت تاثیر:

Microsoft Exchange Server 2016 Cumulative Update 23

Microsoft Exchange Server 2019 Cumulative Update 14

Microsoft Exchange Server 2019 Cumulative Update 13

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2024-43625:

آسیب پذیری از نوع Use After Free (CWE416) و در Microsoft Windows VMSwitch هستش. امتیاز 8.1 و شدت بحرانی داره. مهاجم امکان افزایش امتیاز به SYSTEM رو داره. در کل با اکسپلویت آسیب پذیری، مهاجم میتونه از یک ماشین مهمان Hyper-V با امتیاز پایین، کد دلخواه در ماشین میزبان اجرا کنه.

مهاجم با ارسال درخواستهای مخرب شبکه به درایور VMswitch میتونه این آسیب پذیری رو اکسپلویت کنه.

نسخه های تحت تاثیر:

Windows Server 2025

Windows 11 Version 24H2

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows Server 2022

آسیب پذیری CVE-2024-43639:

آسیب پذیری از نوع Numeric Truncation Error(CWE197) و در Windows Kerberos هستش. امتیاز 9.8 و شدت حیاتی داره. مهاجم راه دور و بدون احراز هویت با استفاده از یک برنامه ی مخرب، با سوء استفاده کردن از پروتکل رمزنگاری Windows Kerberos، میتونه RCE داشته باشه. با توجه به اینکه Windows Kerberos با امتیاز بالا اجرا میشه، این آسیب پذیری رو میتونه مهم کنه.

نسخه های تحت تاثیر:

Windows Server 2012

Windows Server 2016

Windows Server 2022, 23H2

Windows Server 2012 R2

Windows Server 2022

Windows Server 2019

Windows Server 2025

لیست کامل آسیب پذیری های ماه نوامبر:

| شناسه | عنوان | شدت | نوع |

| CVE-2024-43451 | NTLM Hash Disclosure Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-49039 | Windows Task Scheduler Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43498 | .NET and Visual Studio Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-5535 * | OpenSSL: CVE-2024-5535 SSL_select_next_proto buffer overread | Important | RCE |

| CVE-2024-49019 | Active Directory Certificate Services Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-49040 † | Microsoft Exchange Server Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-49056 | Airlift.microsoft.com Elevation of Privilege Vulnerability | Critical | EoP |

| CVE-2024-43625 | Microsoft Windows VMSwitch Elevation of Privilege Vulnerability | Critical | EoP |

| CVE-2024-43639 | Windows Kerberos Remote Code Execution Vulnerability | Critical | RCE |

| CVE-2024-43499 | .NET and Visual Studio Denial of Service Vulnerability | Important | DoS |

| CVE-2024-43602 | Azure CycleCloud Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43613 | Azure Database for PostgreSQL Flexible Server Extension Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-49042 | Azure Database for PostgreSQL Flexible Server Extension Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43598 | LightGBM Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49026 | Microsoft Excel Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49027 | Microsoft Excel Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49028 | Microsoft Excel Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49029 | Microsoft Excel Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49030 | Microsoft Excel Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49031 | Microsoft Office Graphics Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49032 | Microsoft Office Graphics Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49051 | Microsoft PC Manager Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-49021 | Microsoft SQL Server Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38264 | Microsoft Virtual Hard Disk (VHDX) Denial of Service Vulnerability | Important | DoS |

| CVE-2024-49033 | Microsoft Word Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-49043 † | Microsoft.SqlServer.XEvent.Configuration.dll Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-38255 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43459 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43462 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48993 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48994 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48995 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48996 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48997 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48998 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-48999 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49000 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49001 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49002 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49003 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49004 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49005 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49006 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49007 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49008 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49009 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49010 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49011 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49012 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49013 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49014 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49015 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49016 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49017 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49018 | SQL Server Native Client Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49048 | TorchGeo Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49050 | Visual Studio Code Python Extension Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-49044 | Visual Studio Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43636 | Win32k Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43644 | Windows Client-Side Caching Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43645 | Windows Defender Application Control (WDAC) Security Feature Bypass Vulnerability | Important | SFB |

| CVE-2024-43450 | Windows DNS Spoofing Vulnerability | Important | Spoofing |

| CVE-2024-43629 | Windows DWM Core Library Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43633 | Windows Hyper-V Denial of Service Vulnerability | Important | DoS |

| CVE-2024-43624 | Windows Hyper-V Shared Virtual Disk Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43630 | Windows Kernel Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43640 | Windows Kernel-Mode Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43623 | Windows NT OS Kernel Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-38203 | Windows Package Library Manager Information Disclosure Vulnerability | Important | Info |

| CVE-2024-43641 | Windows Registry Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43452 | Windows Registry Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43631 | Windows Secure Kernel Mode Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43646 | Windows Secure Kernel Mode Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43642 | Windows SMB Denial of Service Vulnerability | Important | DoS |

| CVE-2024-43447 | Windows SMBv3 Server Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43626 | Windows Telephony Service Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43620 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43621 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43622 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43627 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43628 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43635 | Windows Telephony Service Remote Code Execution Vulnerability | Important | RCE |

| CVE-2024-43530 | Windows Update Stack Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43449 | Windows USB Video Class System Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43634 | Windows USB Video Class System Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43637 | Windows USB Video Class System Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43638 | Windows USB Video Class System Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-43643 | Windows USB Video Class System Driver Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-49046 | Windows Win32 Kernel Subsystem Elevation of Privilege Vulnerability | Important | EoP |

| CVE-2024-49049 | Visual Studio Code Remote Extension Elevation of Privilege Vulnerability | Moderate | EoP |

| CVE-2024-10826 * | Chromium: CVE-2024-10826 Use after free in Family Experiences | High | RCE |

| CVE-2024-10827 * | Chromium: CVE-2024-10827 Use after free in Serial | High | RCE |

منابع: