مایکروسافت Patch Tuesday خودش رو برای سپتامبر منتشر کرده و در اون به اصلاح 105 آسیب پذیری پرداخته.

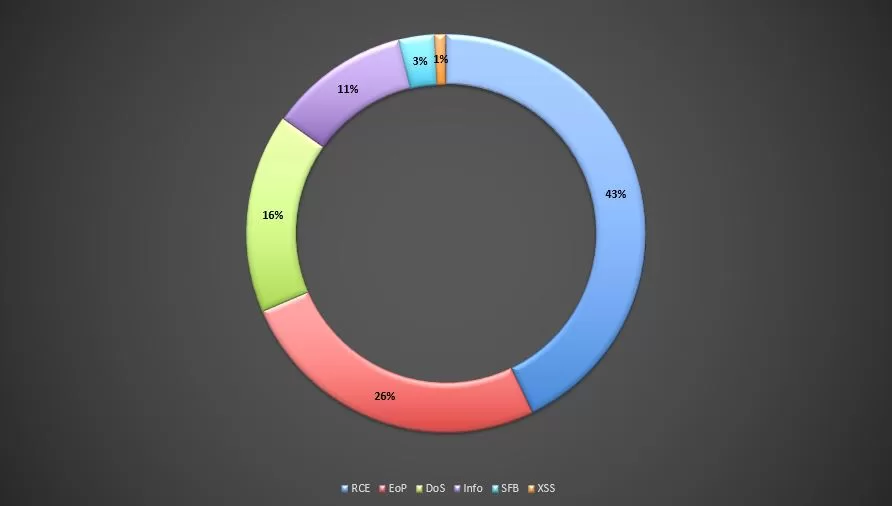

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- آسیب پذیری افزایش سطح دسترسی : 27

- دور زدن ویژگی های امنیتی : 3

- اجرای کد از راه دور : 45

- افشای اطلاعات : 12

- منع سرویس : 17

- XSS : یک مورد

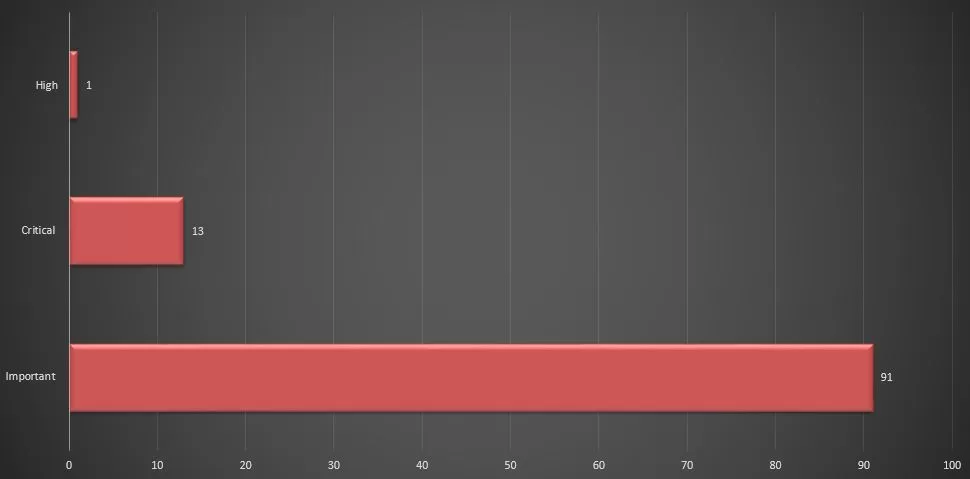

13 تا از این 105 آسیب پذیری ، بحرانی طبقه بندی شدن که در ادامه بررسیشون کردیم ، یه موردش شدت بالاست که در Chromium هستش ، و بقیه هم شدت مهم تعریف شدن. در این بروزرسانی 3 زیرودی هم اصلاح شده .

آسیب پذیری های بحرانی :

آسیب پذیری CVE-2023-38166 و CVE-2023-41765 و CVE-2023-41767 و CVE-2023-41768 و CVE-2023-41769 و CVE-2023-41770 و CVE-2023-41771 و CVE-2023-41773 و CVE-2023-41774 :

آسیب پذیری در Layer 2 Tunneling Protocol هستش و امتیاز 8.1 و شدت بحرانی داره. مهاجم بدون احراز هویت با ارسال یه پیام پروتکل مخرب به سرور Routing and Remote Access Service (RRAS) ، میتونه کد دلخواه در سرور RAS اجرا کنه. آسیب پذیری از نوع race condition هستش و بنابراین برای اکسپلویت نیاز هستش که مهاجم در یه شرایطی برنده بشه. اینجور اکسپلویتها از قابلیت اطمینان پایینتری برخوردار هستن .

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36566 :

آسیب پذیری در Microsoft Common Data Model SDK هستش و امتیاز 6.5 و شدت بحرانی داره. مهاجم احرازهویت شده امکان DoS داره. برای اکسپلویت نیاز به اکانت با امتیاز بالا نیست.

محصولات تحت تاثیر:

Microsoft Common Data Model SDK for C#

Microsoft Common Data Model SDK for Python

Microsoft Common Data Model SDK for TypeScript

Microsoft Common Data Model SDK for Java

آسیب پذیری CVE-2023-35349 :

آسیب پذیری در Microsoft Message Queuing هستش و امتیاز 9.8 و شدت بحرانی داره. مهاجم راه دور و بدون احرازهویت ، امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز هستش که سرویس Message Queuing که بصورت پیش فرض روی پورت TCP/1801 فعاله ، در حال اجرا باشه. این سرویس این ماه حدود 20 آسیب پذیری داشته. اگه نمیتونید بروزرسانی رو اعمال کنید، میتونید این سرویس رو غیرفعال کنید.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36697:

آسیب پذیری در Microsoft Message Queuing هستش و امتیاز 6.8 و شدت بحرانی داره. مهاجم احرازهویت شده روی یه دامنه، میتونه کد دلخواه روی سرور اجرا کنه. برای اکسپلویت نیازه که مهاجم ، قربانی رو فریب بده تا به یه سرور مخرب وصل بشه یا میزبان سرور MSMQ رو هک کنه و اون رو بعنوان یه سرور مخرب اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36718 :

آسیب پذیری در Microsoft Virtual Trusted Platform Module هستش و امتیاز 7.8 و شدت بحرانی داره. مهاجم امکان اجرای کد از راه دور داره. آسیب پذیری امکان دور زدن محیط اجرا رو میده. برای اکسپلویت نیاز به تکنیکهای پیچیده memory shaping هستش. برای دور زدن ماشین مجازی، نیاز هستش که مهاجم بعنوان کاربر guest mode ، احرازهویت کنه.

محصولات تحت تاثیر:

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

آسیب پذیری های زیرودی :

آسیب پذیری CVE-2023-36563 :

آسیب پذیری در Microsoft WordPad هستش و امتیاز 6.5 و شدت مهم داره. مهاجم امکان افشای هش های NTLM رو داره. این هش هارو مهاجم میتونه کرک کنه یا در حملات NTLM Relay استفاده کنه. البته این نکته رو در نظر بگیرید که در ویندوز 11، ویژگی مسدود کردن NTLM از طریق SMB ، استفاده از این اکسپلویت رو تحت تاثیر قرار میده. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه فایل مخرب رو دانلود و اجرا کنه. این آسیب پذیری در حملاتی مورد اکسپلویت قرار گرفته.

محصولات تحت تاثیر:

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows Server 2019

Windows 10 Version 1809

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows Server 2012 R2

Windows Server 2012

آسیب پذیری CVE-2023-41763:

آسیب پذیری در Skype for Business هستش و امتیاز 5.3 و شدت مهم داره. آسیب پذیری بیشتر از نوع افشای اطلاعات هستش اما مایکروسافت اونو از نوع افزایش امتیاز طبقه بندی کرده. این آسیب پذیری هم در حملاتی مورد اکسپلویت قرار گرفته. مهاجم با برقراری یه تماس مخرب با سرور Skype for Business ، منجر به تجزیه درخواست HTTP به آدرس دلخواه میشه. که این باعث افشای IP و پورت یا هر دو میشه. این افشای اطلاعات در مواردی میتونه منجر به دسترسی مهاجم به شبکه داخلی بشه.

نکته بعدی در خصوص این آسیب پذیری اینه که، محقق امنیتی Florian Hauser ، سپتامبر سال قبل این آسیب پذیری رو کشف و گزارش کرده بود، اما مایکروسافت از اصلاح اون خودداری کرده بود.

محصولات تحت تاثیر:

Skype for Business Server 2019 CU7

Skype for Business Server 2015 CU13

آسیب پذیری CVE-2023-44487 :

این آسیب پذیری که با نام HTTP/2 Rapid Reset هم معروف شده یه تکنیک جدید حملات DDoS هستش که از آگوست داره استفاده میشه. تکنیک به قدری قوی هستش که رکورد های قبلی این حملات رو شکسته. مثلا کلودفلر اعلام کرده که حمله ای که جلوش رو گرفته برابر 201 میلیون RpS بوده که 3 برابر بزرگترین حمله اخیرش که 71 میلیون درخواست در ثانیه بود، هستش. کلودفلر گفته که بدی ماجرا اینه که این حمله توسط بات نتی با 20هزار ماشین انجام شده و درنتیجه اگه تعداد ماشین ها بیشتر بشه، رکوردهایی جدیدی رو شاهد خوایم بود. این رقم برای گوگل 398 میلیون RpS ، آمازون 155 میلیون RpS بوده.

این حمله از ویژگی ، HTTP/2 stream cancellation برای ارسال و لغو مکررا درخواستها سوء استفاده میکنه. با توجه به اینکه این ویژگی در استاندارد HTTP/2 هستش، هیچ راه اصلاحی براش وجود نداره و فقط میشه از طریق rate limiting یا مسدود کردن پروتکل جلوش رو گرفت.

روش حمله اینجوریه که مهاجم تعداد زیادی درخواست HTTP رو با استفاده از HEADERS و RST_STREAM به سرور HTTP/2 ارسال میکنه که منجر به افزایش درخواست در ثانیه و استفاده بیش از حد CPU میشه که درنهایت منجر به از کار افتادن سرور میشه. هدف این حمله لایه 7 هستش.

مایکروسافت با این بروزرسانی ، این آسیب پذیری رو در IIS (HTTP.sys) و NET (Kestrel) و Windows مسدود کرده. یسری اقدامات کاهشی هم منتشر کردن از جمله :

غیرفعال کردن پروتکل HTTP/2 روی وب سرور از طریق رجیستر:

در مسیر زیر ، مقادیر EnableHttp2Cleartext و EnableHttp2TIs رو که از نوع DWORD هستش رو با این قانون که مقدار 0 ، پروتکل HTTP/2 رو غیر فعال و مقدار 1 پروتکل HTTP/2 رو فعال میکنه، تنظیم کنید. بعد از اعمال تغییرات نیاز به ریستارت سیستم دارید.

|

1 |

HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters |

محدود کردن برنامه به پروتکل HTTP1.1 از طریق تنظیم پروتکل برای هر نقطه پایانی Kestral :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

"Kestrel": { "Endpoints": { "http": { // your existing config "Protocols": "Http1" }, "https": { // your existing config "Protocols": "Http1" } } } ``` |

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

ASP.NET Core 7.0

Microsoft Visual Studio 2022 version 17.7 , 17.6 , 17.4 , 17.2

NET 7.0

ASP.NET Core 6.0

NET 6.0

آسیب پذیری های مهم :

آسیب پذیری CVE-2023-36569:

آسیب پذیری در Microsoft Office هستش و امتیاز 8.4 و شدت مهم رو داره. مهاجم امکان افزایش امتیاز به کاربر SYSTEM داره.

محصولات تحت تاثیر:

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2023-36577 :

آسیب پذیری در Microsoft WDAC OLE DB برای SQL سرور هستش و امتیاز 8.8 و شدت مهم داره. مهاجم باید کاربر رو فریب بده تا از طریق برنامه کلایتش به یه دیتابیس مخرب متصل بشه ، در نتیجه با ارسال پاسخ هایی به برنامه کلاینت قربانی، میتونه کد دلخواه اجرا کنه.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36434 :

آسیب پذیری در Windows IIS Server هستش و امتیاز 9.8 و شدت مهم داره. مهاجم با استفاده از حمله بروت فورس میتونه اکانت کاربرای دیگه رو بدست بیاره برای همین مایکروسافت این آسیب پذیری رو از نوع افزایش امتیاز طبقه بندی کرده. اینکه این آسیب پذیری امتیاز 9.8 داره ولی شدتش مهمه، اینه که این آسیب پذیری در برابر پسوردهای قوی جواب نمیده و سیستم CVSSای که مایکروسافت استفاده میکنه، این قابلیت نداره که بشه تفکیک کرد، بنابراین اگه پسورد قوی نداشته باشید ، آسیب پذیری بحرانی هستش ولی اگه پسورد قوی داشته باشید، مثلا بیش از 12 کاراکتر، استفاده از کاراکترهای مختلف و پسورد منحصر به فرد و … ، این آسیب پذیری شدتش کاهش پیدا میکنه و صرفا مهمه.

محصولات تحت تاثیر:

Windows 10 Version 1607

Windows Server 2008

Windows 10 Version 1809

Windows Server 2019

Windows 11 version 21H2

Windows Server 2022

Windows 10 Version 21H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 for x64-based Systems

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2019

Windows 10 Version 1809

Windows 10 for 32-bit Systems

Windows Server 2016

Windows Server 2008

اقدامات کاهشی جدید :

در بروزرسانی آگوست ، مایکروسافت یه آسیب پذیری به شناسه CVE-2023-21709 رو اصلاح کرد که یه آسیب پذیری در Microsoft Exchange بود که امکان افزایش امتیاز به مهاجم احرازهویت نشده رو میداد. در بروزرسانی ماه آگوست، مایکروسافت اعلام کرده بود که کاربران باید ماژول Windows IIS Token Cache رو بصورت دستی یا با استفاده از یه اسکریپت پاورشلی حذف کنن. در بروزرسانی این ماه، مایکروسافت یه بروزرسانی جدید با شناسه CVE-2023-36434 منتشر کرده که بطور کامل آسیب پذیری CVE-2023-21709 رو بدون نیاز به کار دیگه ای ، اصلاح میکنه.

مایکروسافت میخواد بعد از 30 سال، به تدریج VBScript رو هم از ویندوز حذف کنه. VBScript که با نام Visual Basic Script یا Microsoft Visual Basic Scripting Edition هم شناخته میشه یه زبان برنامه نویسی شبیه ویژوال بیسیک یا Visual Basic for Applications (VBA) هستش که در سال 1996 معرفی شد. مایکروسافت گفته که VBScript دیگه منسوخ شده و به تدریج در نسخه های بعدی حذف میشه و بعنوان یه ویژگی Features on Demand (FODs) از این پس ارائه میشن. یعنی مثله .NET Framework و Hyper-V و … بصورت پیش فرض نصب نمیشن و در صورت نیاز کاربر نصب میشه. VBScript یکی از ویژگی های محبوب در توسعه بدافزار بود و گروههای مختلفی برای توزیع بدافزارهایی مانند Lokibot ، Emotet ، Qbot و DarkGate و … ازش استفاده می کردن.

کل آسیب پذیری های اصلاح شده این ماه:

| CVE | TITLE | Severity | CVSS | |

| CVE-2023-36563 | Microsoft WordPad Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-41763 | Skype for Business Elevation of Privilege Vulnerability | Important | 5.3 | EoP |

| CVE-2023-44487 * | MITRE: CVE-2023-44487 HTTP/2 Rapid Reset Attack | Important | 8.8 | DoS |

| CVE-2023-38166 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41765 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41767 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41768 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41769 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41770 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41771 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41773 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-41774 | Layer 2 Tunneling Protocol Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-36566 | Microsoft Common Data Model SDK Denial of Service Vulnerability | Critical | 6.5 | DoS |

| CVE-2023-35349 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical | 9.8 | RCE |

| CVE-2023-36697 | Microsoft Message Queuing Remote Code Execution Vulnerability | Critical | 6.8 | RCE |

| CVE-2023-36718 | Microsoft Virtual Trusted Platform Module Remote Code Execution Vulnerability | Critical | 7.8 | RCE |

| CVE-2023-36722 | Active Directory Domain Services Information Disclosure Vulnerability | Important | 4.4 | Info |

| CVE-2023-36585 | Active Template Library Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36414 | Azure Identity SDK Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36415 | Azure Identity SDK Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36561 | Azure DevOps Server Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2023-36419 | Azure HDInsight Apache Oozie Workflow Scheduler Elevation of Privilege Vulnerability | Important | 8.8 | EoP |

| CVE-2023-36737 | Azure Network Watcher VM Agent Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36418 | Azure RTOS GUIX Studio Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36703 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36709 | Microsoft AllJoyn API Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36702 | Microsoft DirectMusic Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36416 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 6.1 | XSS |

| CVE-2023-36429 | Microsoft Dynamics 365 (On-Premises) Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36433 | Microsoft Dynamics 365 (On-Premises) Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36778 | Microsoft Exchange Server Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2023-36431 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36579 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36581 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36606 | Microsoft Message Queuing Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36570 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36571 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36572 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36573 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36574 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36575 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36578 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36582 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36583 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36589 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36590 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36591 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36592 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36593 | Microsoft Message Queuing Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36568 | Microsoft Office Click-To-Run Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36569 | Microsoft Office Elevation of Privilege Vulnerability | Important | 8.4 | EoP |

| CVE-2023-36565 | Microsoft Office Graphics Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36435 | Microsoft QUIC Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-38171 | Microsoft QUIC Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36701 | Microsoft Resilient File System (ReFS) Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36420 | Microsoft SQL ODBC Driver Remote Code Execution Vulnerability | Important | 7.3 | RCE |

| CVE-2023-36730 | Microsoft SQL ODBC Driver Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36785 | Microsoft SQL ODBC Driver Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36417 | Microsoft SQL OLE DB Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36728 | Microsoft SQL Server Denial of Service Vulnerability | Important | 5.5 | DoS |

| CVE-2023-36598 | Microsoft WDAC ODBC Driver Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36577 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36729 | Named Pipe File System Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36557 | PrintHTML API Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36596 | Remote Procedure Call Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36789 | Skype for Business Elevation of Privilege Vulnerability | Important | 7.2 | EoP |

| CVE-2023-36780 | Skype for Business Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2023-36786 | Skype for Business Remote Code Execution Vulnerability | Important | 7.2 | RCE |

| CVE-2023-36731 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36732 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36743 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36776 | Win32k Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-41772 | Win32k Elevation of Privilege Vulnerability | Important | Unknown | EoP |

| CVE-2023-41766 | Windows Client Server Run-time Subsystem (CSRSS) Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36713 | Windows Common Log File System Driver Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36723 | Windows Container Manager Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36707 | Windows Deployment Services Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2023-36567 | Windows Deployment Services Information Disclosure Vulnerability | Important | 7.5 | Info |

| CVE-2023-36706 | Windows Deployment Services Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36721 | Windows Error Reporting Service Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36594 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-38159 | Windows Graphics Component Elevation of Privilege Vulnerability | Important | 7 | EoP |

| CVE-2023-36434 | Windows IIS Server Elevation of Privilege Vulnerability | Important | 9.8 | EoP |

| CVE-2023-36726 | Windows Internet Key Exchange (IKE) Extension Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36712 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36725 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36576 | Windows Kernel Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36698 | Windows Kernel Security Feature Bypass Vulnerability | Important | 3.6 | SFB |

| CVE-2023-36584 | Windows Mark of the Web Security Feature Bypass Vulnerability | Important | 5.4 | SFB |

| CVE-2023-36710 | Windows Media Foundation Core Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36720 | Windows Mixed Reality Developer Tools Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36436 | Windows MSHTML Platform Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36605 | Windows Named Pipe Filesystem Elevation of Privilege Vulnerability | Important | 7.4 | EoP |

| CVE-2023-36724 | Windows Power Management Service Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36790 | Windows RDP Encoder Mirror Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-29348 | Windows Remote Desktop Gateway (RD Gateway) Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-36711 | Windows Runtime C++ Template Library Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36902 | Windows Runtime Remote Code Execution Vulnerability | Important | 7 | RCE |

| CVE-2023-36564 | Windows Search Security Feature Bypass Vulnerability | Important | 6.5 | SFB |

| CVE-2023-36704 | Windows Setup Files Cleanup Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-36602 | Windows TCP/IP Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36603 | Windows TCP/IP Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36438 | Windows TCP/IP Information Disclosure Vulnerability | Important | 7.5 | Info |

| CVE-2023-36717 | Windows Virtual Trusted Platform Module Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2023-5346 * | Chromium: CVE-2023-5346 Type Confusion in V8 | High | N/A | RCE |

منابع