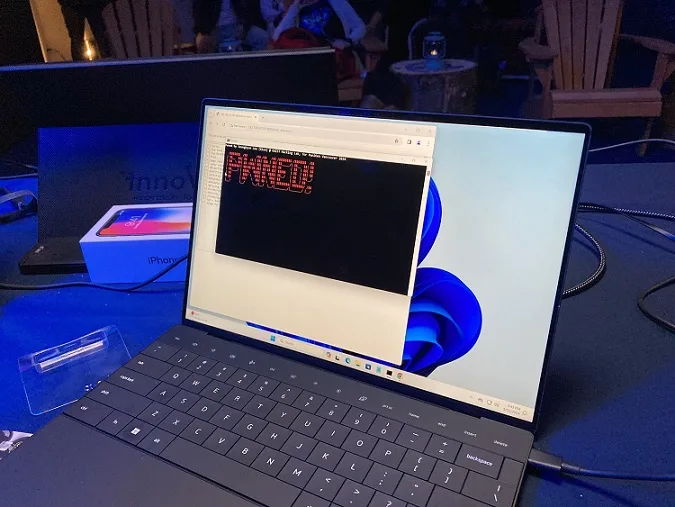

همونطور که قبلا در این پست اشاره کرده بودیم، مسابقات Pwn2Own Vancouver 2024 طی دو روز، 20 و 21 مارس، یک و دو فروردین برگزار شد و در نهایت Manfred Paul با کسب 202 هزار دلار جایزه نقدی و 25 امتیاز Master of Pwn مقام اول رو بدست آورد. برای آشنایی با این مسابقات، میتونید این لینک مشاهده کنید.

در این مسابقات، در مجموع 1,132,500 دلار جایزه نقدی داده شده و 29 زیرودی منحصر به فرد کشف و به سازنده ها گزارش دادن تا نهایتا طی 90 روز ، اونارو اصلاح کنن. احتمالا در بررسی هفتگی ، آسیب پذیری هایی که در پلتفرم ZDI منتشر میشن، بزودی مشاهده میکنیم. قبل مسابقات هم اغلب سازنده های اصلاحیه هایی رو برای محصولاتشون ارائه داده بودن و این مسابقات با آخرین بروزرسانیها برگزار شد. علاوه بر جایزه نقدی، Synacktiv بدلیل هک کردن تسلا، یه خودوری تسلا 3 رو به خونه اشون بردن.

در این مسابقه 17 شرکت کننده حضور داشتن :

Haboob SA

DEVCORE Team

STAR Labs SG

KAIST Hacking Lab

Theori Team

REverse Tactics

Synacktiv

ASU SEFCOM

Cody Gallagher

Manfred Paul

Valentina Palmiotti

Viettel Cyber Security

Marcin Wiązowski

ColdEye

exploits.forsale

Palo Alto Networks

Hackinside Team

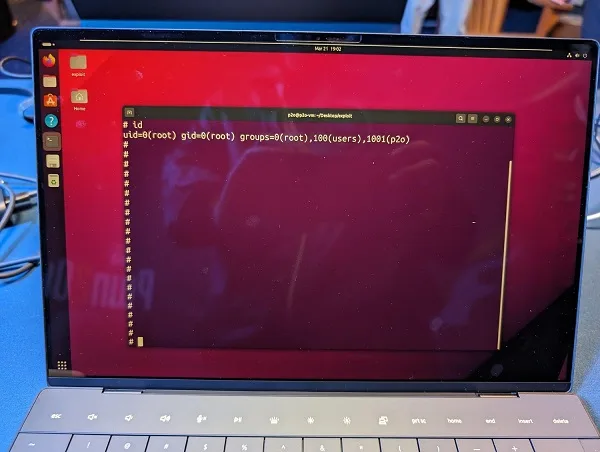

نمودار زیر نشون دهنده ، عملکرد هر شرکت کننده هستش:

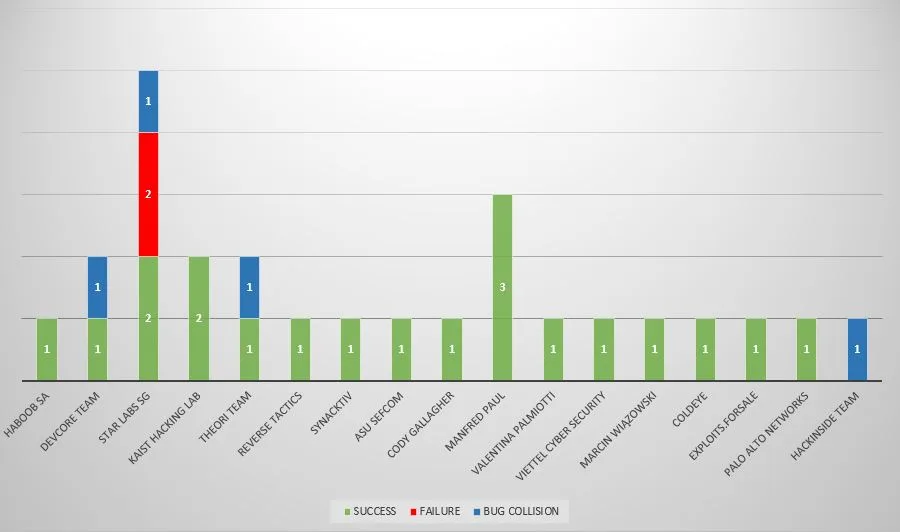

لیست 11 محصولی که در این مسابقه به دست هکرها ، اکسپلویت شدن و الان میشه گفت که آسیب پذیر هستن (Microsoft SharePoint و VMware ESXi جزء اهداف بودن اما اکسپلویت نشدن) :

Adobe Reader

Windows 11

Chrome

VMware Workstation

Ubuntu

Oracle VirtualBox

Tesla

Safari

Edge

Firefox

Docker

نمودار زیر تعداد اکسپلویت شدن هر محصول رو نشون میده :

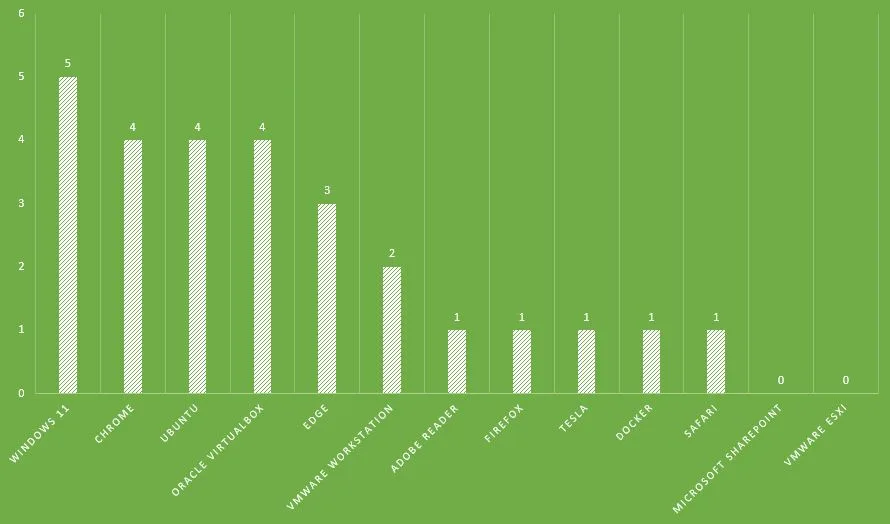

در مجموع 26 برنامه ارائه شده که نتیجه 20 موردش موفقیت آمیز، 4 موردش موفق اما باگها قبلا شناخته شده بودن، 2 موردش شکست خورده :

روز اول مسابقه:

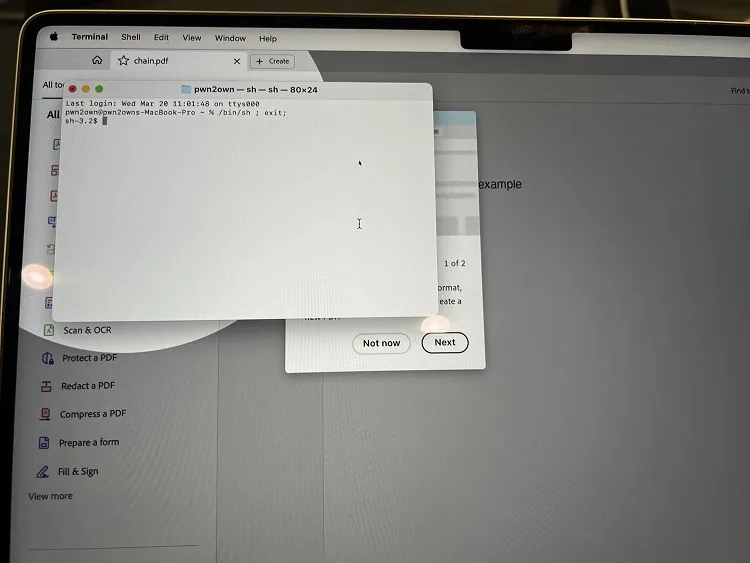

روز اول با AbdulAziz Hariri از Haboob SA شروع شد که تونست روی Adobe Reader با زنجیره کردن API Restriction Bypass و Command Injection کد دلخواه اجرا کنه. 50 هزار دلار جایزه نقدی و 5 امتیاز Master of Pwn بدست آورد.

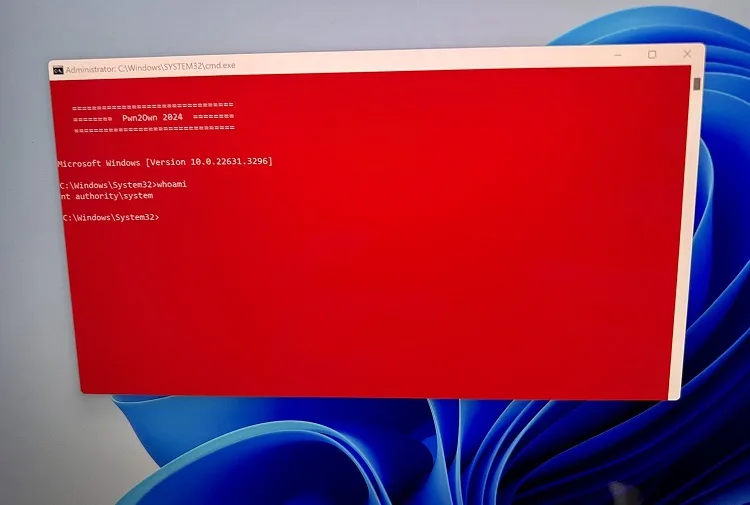

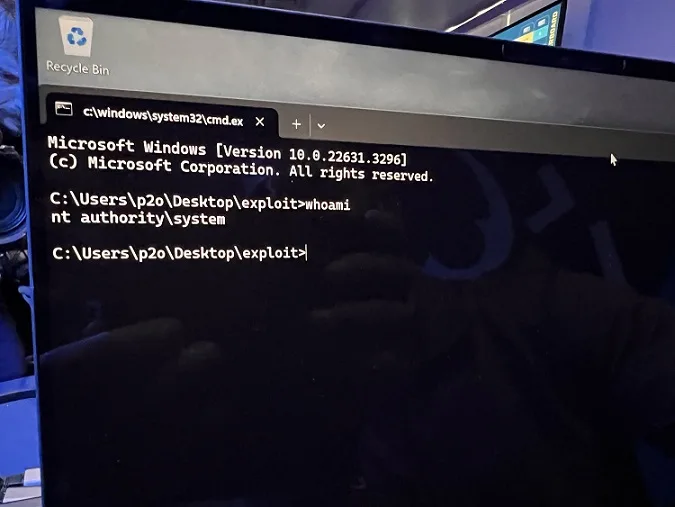

DEVCORE Research Team تونست با زنجیره کردن چندین باگ از جمله TOCTOU race condition ، یک LPE روی ویندوز 11 پیاده سازی کرد. 30 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

Starlabs SG team نتونست در زمانی که بهشون اختصاص داده شده بود، Microsoft SharePoint رو اکسپلویت کنه.

Seunghyun Lee (@0x10n) از KAIST Hacking Lab تونست با استفاده از یک آسیب پذیری UAF ، مرورگر کروم رو اکسپلویت کنه و 60 هزار دلار جایزه نقدی و 6 امتیاز Master of Pwn بدست آورد.

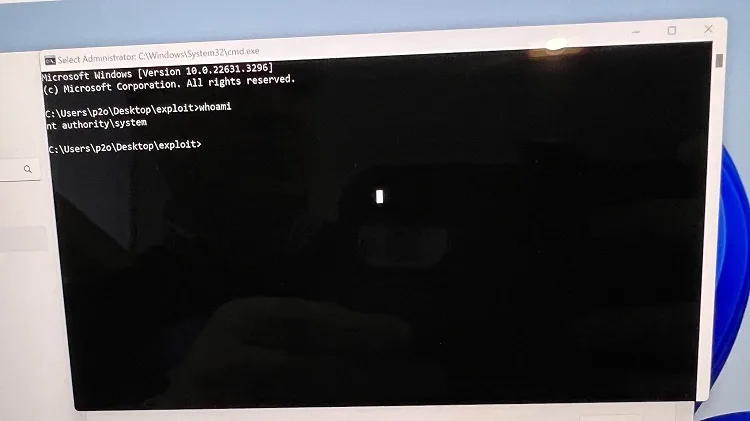

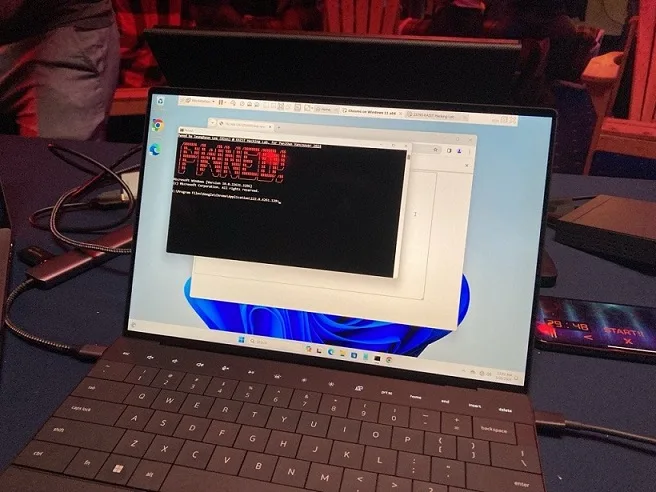

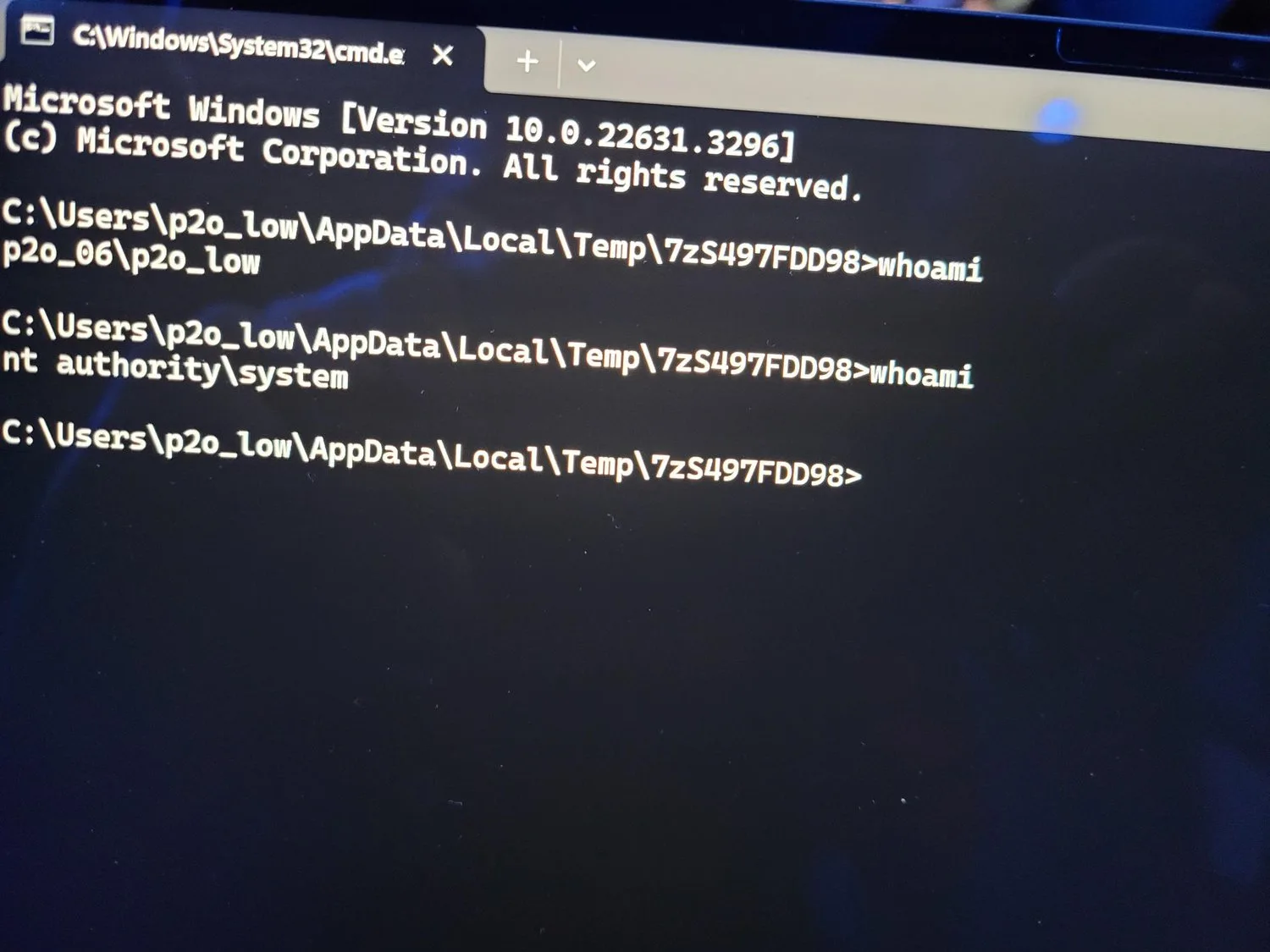

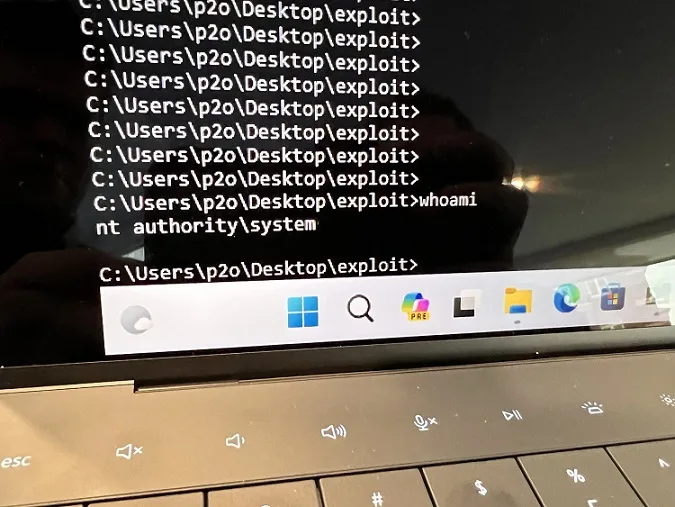

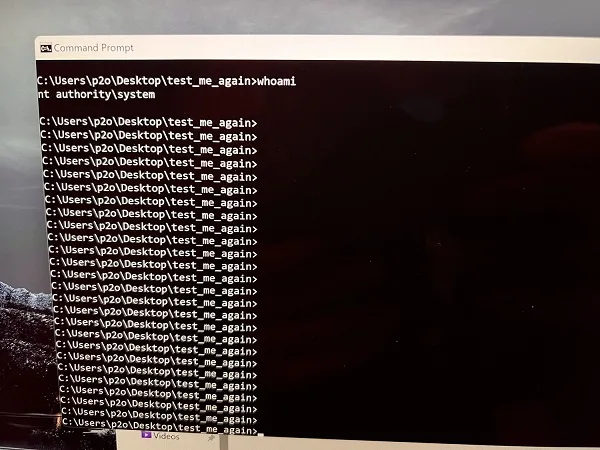

Gwangun Jung (@pr0ln) و Junoh Lee (@bbbig12) از Theori (@theori_io) با زنجیره کردن باگ های uninitiallized variable ، UAF و Heap Buffer Overflow ،تونستن با موفقیت VMware Workstation دور بزنن (از ماشین مهمان به ماشین میزبان برن) و روی ماشین میزبان ویندوزی، کد دلخواه با امتیاز SYSTEM اجرا کنن. 130 هزار دلار جایزه نقدی و 13 امتیاز Master of Pwn بدست آوردن.

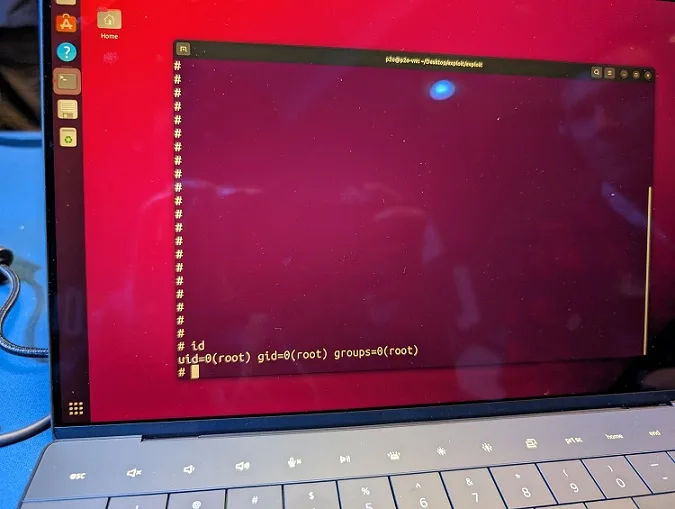

DEVCORE Team با موفقیت تونست یک LPE در اوبنتو پیاده سازی کنه اما چون باگی که استفاده کردن قبلا شناخته شده بود، BUG COLLISION شد و 10 هزار دلار جایزه نقدی و یک امتیاز Master of Pwn بدست آوردن.

Bruno PUJOS و Corentin BAYET از REverse Tactics (@Reverse_Tactics) با زنجیره کردن دو باگ Buffer Overflow و UAF تونستن Oracle VirtualBox با موفقیت دور بزنن و از ماشین ممهمان روی ماشین میزبان، کد دلخواه با امتیاز SYSTEM اجرا کنن. 90 هزار دلار جایزه نقدی و 9 امتیاز Master of Pwn بدست آوردن.

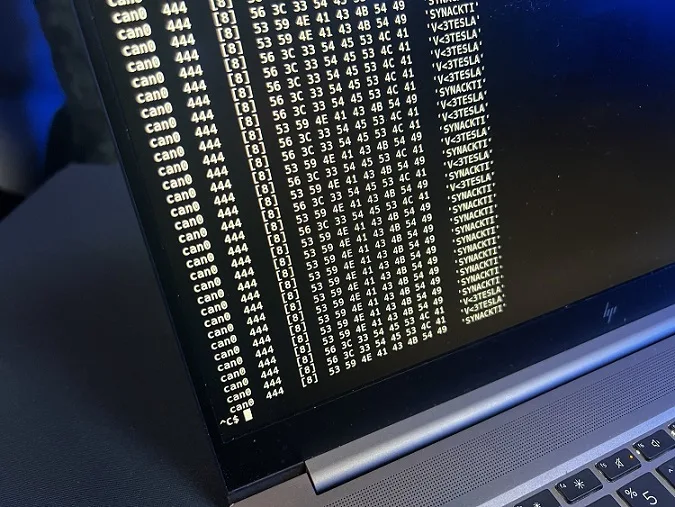

Synacktiv (@synacktiv) تنها با یک آسیب پذیری integer overflow تونست با موفقیت Tesla ECU با Vehicle (VEH) CAN BUS Control رو اکسپلویت کنه و 200 هزار دلار جایزه نقدی و 20 امتیاز Master of Pwn بدست آورد. همچنین برای بار دوم Tesla Model 3 رو به خونه بردن.

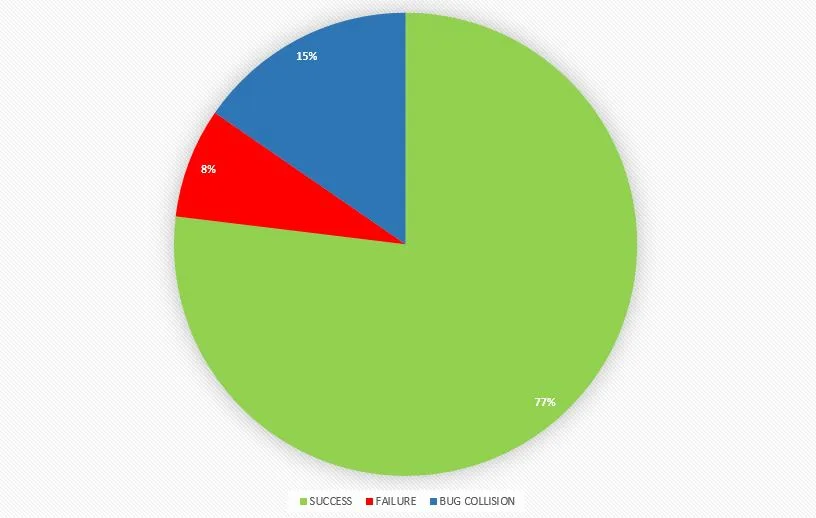

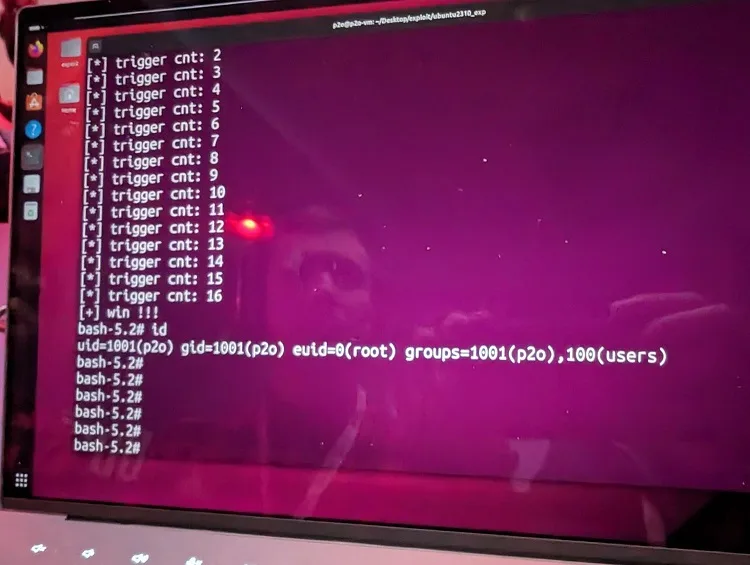

Kyle Zeng از ASU SEFCOM با استفاده از باگ race condition تونست روی Ubuntu Linux desktop افزایش امتیاز بده. 20 هزار دلار جایزه نقدی و 20 امتیاز Master of Pwn بدست آورد.

Cody Gallagher فقط با یک باگ OOB Write تونست Oracle VirtualBox رو اکسپلویت کنه. 20 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn شد.

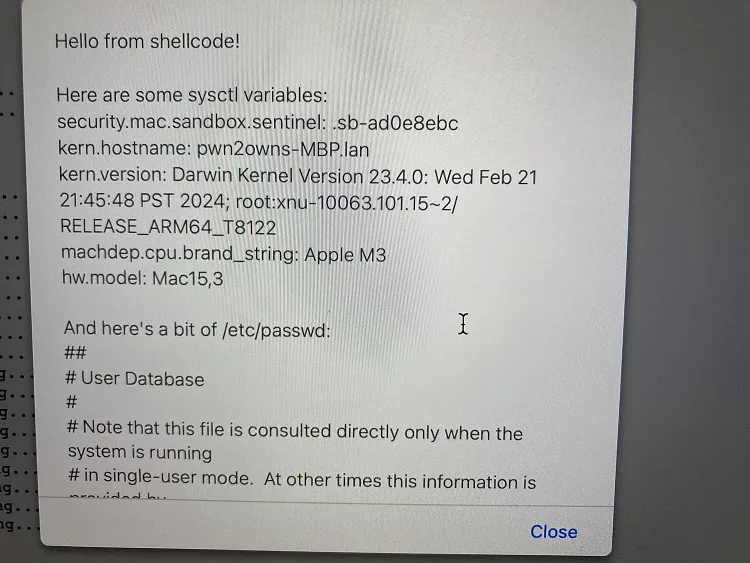

Manfred Paul (@_manfp) با زنجیره کردن integer underflow و PAC bypass تونست با موفقیت مرورگر Apple Safari رو اکسپلویت و کد دلخواه روش اجرا کنه. 60 هزار دلار جایزه نقدی و 6 امتیاز Master of Pwn بدست آورد.

STAR Labs SG نتونست در زمانی که داشت، VMware ESXi رو اکسپلویت کنه.

Dungdm (@_piers2) از Viettel Cyber Security با زنجیره کردن دو باگ از جمله race condition تونست با موفقیت Oracle VirtualBox رو اکسپلویت کنه و 20 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn بدست آورد.

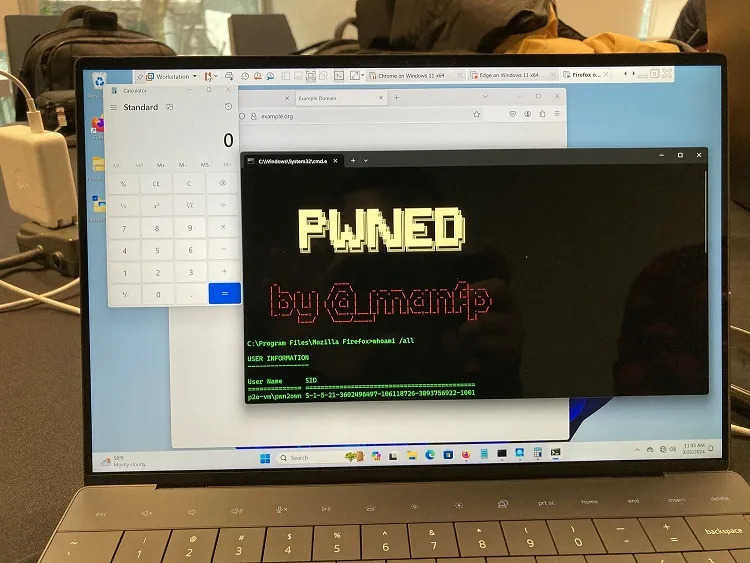

Manfred Paul (@_manfp) با یک اکسپلویت double-tap تونست با موفقیت هم مروگر Edge و هم کروم رو با باگ Improper Validation of Specified Quantity در ورودی اکسپلویت کنه و 42,500 دلار جایزه نقدی و 15 امتیاز Master of Pwn در مرحله ی دومش بدست بیاره.

در نهایت در روز اول مسابقه ، برای 19 باگ منحصر به فرد، 732,500 دلار جایزه نقدی پرداخت شد. بهترین های روز اول هم به ترتیب Synacktiv و Manfred Paul و Theori بودن.

روز دوم مسابقه :

روز دوم با Marcin Wiązowski شروع شد و تونست با یک باگ improper input validation ، روی Windows 11 افزایش امتیاز بده. 15 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

STAR Labs SG با دو باگ که یکیش قبلا شناخته شده بود و یکش uninitialized variable بود، تونست با موفقیت VMware Workstation رو اکسپلویت کنه و 30 هزار دلار جایزه نقدی و 6 امتیاز Master of Pwn بدست آورد.

ColdEye با زنجیره کردن دو باگ که یکیش UAF بود، تونست با موفقیت Oracle VirtualBox رو اکسپلویت و از ماشین مهمان به میزبان برسه. 20 هزار دلار جایزه نقدی و 4 امتیاز Master of Pwn بدست آورد.

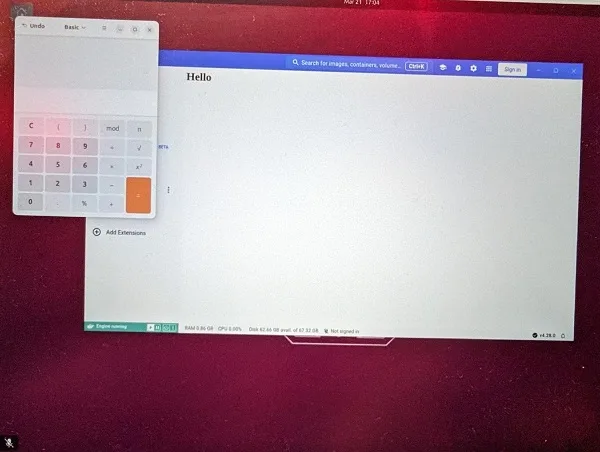

Manfred Paul (@_manfp) با یک باگ OOB Write برای RCE و یک باگ exposed dangerous function برای دور زدن سندباکس، فایرفاکس اکسپلویت کرد. 100 هزار دلار جایزه نقدی و 10 امتیاز Master of Pwn بدست آورد.

موزیلا این دو آسیب پذیری رو بعد از یک روز از گزارششون اصلاح کرده :

- آسیب پذیری CVE-2024-29944 : آسیب پذیری از نوع out-of-bounds write هستش و امکان اجرای کد از راه دور میده. مهاجم با تزریق event handler به یک شی با امتیاز بالا، امکان اجرای کد دلخواه جاوااسکریپت در پروسس والد داره. این آسیب پذیری فقط نسخه ی دسکتاپ فایرفاکس رو تحت تاثیر قرار میده.

- آسیب پذیری CVE-2024-29943 : آسیب پذیری امکان دور زدن سندباکس فایرفاکس میده. مهاجم با دور زدن Range Analysis امکان out-of-bounds read/write ، روی یک شی جاوااسکریپت داره.

این دو آسیب پذیری بحرانی در نسخه های Firefox 124.0.1 و Firefox ESR 115.9.1 اصلاح شدن.

Gabriel Kirkpatrick از exploits.forsale تونست با استفاده از race condition ، روی ویندوز 11 ، افزایش امتیاز بده. 15 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

Edouard Bochin (@le_douds) و Tao Yan (@Ga1ois) از Palo Alto Networks با استفاده از OOB Read و یک تکنیک جدید برای دور زدن V8 تونستن کد دلخواه در renderer اجرا کنن. اکسپلویت هم روی کروم و هم روی Edge کار میکنه. 42,500 دلار جایزه نقدی و 9 امتیاز Master of Pwn بدست آوردن.

STAR Labs SG با موفقیت تونست روی اوبونتو افزایش امتیاز بده. اما یکی از باگهایی که استفاده کرده بودن، قبلا گزارش شده بود و در نتیحه BUG COLLISION شد. 5 هزار دلار جایزه نقدی و یک امتیاز Master of Pwn بدست آوردن.

Hackinside Team تونست با موفقیت از طریق یک باگ integer underflow ، روی ویندوز 11 افزایش امتیاز بده، اما باگ برای مایکروسافت قبلا گزارش شده بود و در نتیجه BUG COLLISION شد. 7500 دلار جایزه نقدی و 1.5 امتیاز Master of Pwn بدست آورد.

Seunghyun Lee (@0x10n) از KAIST Hacking Lab با استفاده از UAF تونست روی کروم و EDGE ، به RCE برسه. 85 هزار دلار جایزه نقدی و 9 امتیاز Master of Pwn بدست آورد.

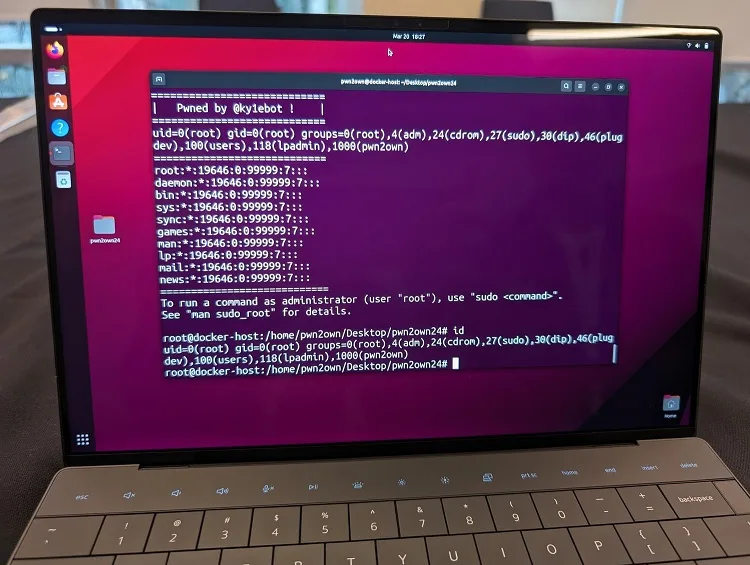

STAR Labs SG تونست با موفقیت از طریق دو باگ که یکیش UAF بود، تونست با موفقیت Docker desktop دور بزنه. 60 هزار دلار جایزه نقدی و 6 امتیاز Master of Pwn بدست آورد.

Valentina Palmiotti (@chompie1337) با IBM X-Force با استفاده از یک باگ Improper Update of Reference Count ، تونست روی ویندوز 11 ، افزایش امتیاز بده. 15 هزار دلار جایزه نقدی و 3 امتیاز Master of Pwn بدست آورد.

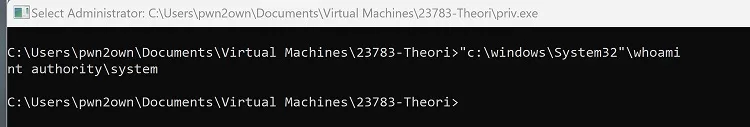

در آخرین مسابقه، Theori با استفاده از یک باگ که قبلا گزارش شده بود، تونست با موفقیت روی اوبونتو افزایش امتیاز بده. اگرچه نتیجه BUG COLLISION شد، اما 5 هزار دلار جایزه نقدی و یک امتیاز Master of Pwn بدست آورد.