همونطور که قبلا اشاره کرده بودم، قسمت سوم از Ransomware Diaries توسط Jon DiMaggio از Analyst1 بالاخره منتشر شد و این نسخه اختصاص به گروه باج افزاری لاک بیت، پادشاه باج افزارها داره.

این نسخه جزییاتی از عملکرد لاک بیت رو افشاء میکنه، که رهبر باند تلاش زیادی کرده تا اونارو از بقیه پنهون نگه داره.

هشدار:

ارتباط با گروههای باج افزاری باید توسط افراد حرفه ای و آموزش دیده صورت بگیره. اگرچه ارتباط با مجرمین خوب به نظر میاد اما انجام این کار ، شما و کارفرمایانتون رو در معرض خطر بزرگی قرار میده. لطفا سعی نکنید مواردی که در این گزارش انجام شده رو تقلید کنید، مگه اینکه تجربه، دانش و مهارت لازم برای انجام چنین اقداماتی رو داشته باشید. به قول معروف این حرکات تو خونه انجام ندید.

مقدمه :

قبل از شروع ، باید یه رویداد مهم رو که در زمان نهایی کردن این گزارش اتفاق افتاد ، به اشتراک بذارم. در آگوست سال 2023 ، رهبر لاک بیت ناپدید شد و برای دو هفته اول آگوست برای اعضای دیگه باند ، از جمله شرکای وابسته ، غیرقابل دسترس بود. در این مدت ، چندین نفر از همکاران نزدیک لاک بیت نگرانی هایی رو مبنی بر اینکه رهبر این باند در حال فراره یا مرده ، به اشتراک گذاشتن. بعدش، در تاریخ 13 آگوست، لاک بیت در کانال های خصوصی ظاهر شد که انگار اتفاقی نیافتاده. با این وجود ، در مدتی که ناپدید شده بود ، سایت نشت داده ها و زیرساخت ها بالا بودن ، اما هیچ کس بطور جدی اونارو مدیریت نمی کرد.

نکات کلیدی گزارش:

- در حال حاضر لاک بیت ممکنه هک شده باشه. پس از به اشتراک گذاشتن یافته های من در این گزارش با باند لاک بیت، اونا ناپدید و روی Tox آفلاین شدن ، که از اون برای برقراری ارتباط و اجرای عملیات خودشون استفاده میکنن. در همون زمان ، من پیامی از شرکای لاک بیت دریافت کردم که فکر میکردن باند رو هک کردم. بعدش، من پیام دیگری از شخص ثالثی دریافت کردم که اظهار داشت که ممکنه زیرساخت های باند رو هک کرده باشه. در اون زمان ، معلوم نبود که آیا افراد پشت باند لاک بیت مخفی شدن یا فقط استراحت میکنن، اما عدم فعالیت اونا قابل توجه بود ، من معتقدم که این باند برای پاکسازی نفوذ به زیرساخت های خودش آفلاین شد بود.

- لاک بیت یه مشکل انتشار و افشای داده های قربانی داره. این برنامه از تبلیغات در سایت نشت خود و پستهایی که در انجمن های مجرمانه ارسال میکنه ، استفاده میکنه تا این واقعیت رو پنهون کنه که اغلب نمیتونه ،داده های دزدیده شده رو منتشر کنه. درعوض ، برای متقاعد کردن قربانیان به پرداخت ، به تهدیدهای خالی و شهرت عمومی خودش متکی هست. به نوعی ، هیچ کس جز شرکا متوجه این قضیه نشدن. این مشکل به دلیل محدودیت در زیرساخت های بک اند و پهنای باند موجود ، هستش.

- لاک بیت اخیراً زیرساخت های خودش رو برای اصلاح این نواقص بروز کرده . با این حال ، این یه فریبه که به نظر میرسه که مشکل رو اصلاح کرده . اغلب، این یه دروغ و یه طعمه برای پوشش این واقعیته که لاک بیت نمیتونه بطور مداوم میزبان و انتشار مقادیر زیادی از داده های قربانی، از طریق پنل مدیرش باشه ، همونطوری که به شرکای خودش قول داده. علاوه بر این ، در طی شش ماه گذشته ، لاک بیت تهدیدهای تو خالی رو ارائه کرده که پس از اونکه بسیاری از قربانیان باج رو ندادن ، نتونسته اون تهدیدات رو عملی کنه. با این حال ، به نوعی ، هیچ کس متوجه این قضیه نشده .

- شرکا، برنامه لاک بیت رو برای کار با رقبای لاک بیت ، ترک میکنن. اونا میدونن که لاک بیت علیرغم ادعاهای خودش قادر به انتشار مقادیر زیادی از داده های قربانیا نیست. علاوه بر این ، برای بررسی ارتباطات و پاسخ به شرکا، روزها به هفته تبدیل شده.

- لاک بیت تاریخ انتشار خودش رو برای تولید نوع بروز باج افزار رو ،برای پشتیبانی از شرکاش، از دست داده. در عوض ، اونا به باج افزار منسوخ و در دسترس عموم متکی هستن که از رقبای خودشون به بیرون درز کرده.

- لاک بیت میخواد باج افزار باندهای رقیب رو ، برای استفاده در عملیات و ارائه از طریق پنل مدیریت خودش، بدزده. این گروه میخواد یه باج افزار به سبک al-a-carte-style ارائه بده و به یه مارکت چند منظوره ،برای شرکای هکرش تبدیل بشه.

قسمت اول: داستان ما

آنچه گذشت :

در قسمت اول این گزارشات، Jon DiMaggio در قالب شخصیتهای جعلی، ماهها با این باند و شرکای اون ارتباط برقرار کرده بود و یه گزارش در این خصوص منتشر کرد. در قسمت دوم داستان bassterlord رو روایت کرد که میتونید در سایتمون مطالعه کنید.

در قسمت سوم ایشون یا کاراکتر جعلی و اصلی خودشون با باند و شرکای اون ارتباط برقرار کرده و روی سایت نشت لاک بیت و نحوه انتشار داده های قربانی ها کار کرده و با قربانی ها ارتباط گرفته تا در خصوص نحوه تعامل باند با اونا بیشتر بدونه، در نهایت مواردی رو پیدا کرده که از دید مردم و شرکای باج افزار پنهون بوده که در این گزارش افشاشون کرده.

لاک بیت خوش قیافه میشه!

بعد از انتشار گزارش اولیه ، نگران این بودم که گروه لاک بیت چه عکس العملی در برابر اون میتونه داشته باشه. عصبانی کردن بدنام ترین مجرم سایبری دنیا که جیبش پره و ارتباطات قوی با سایر مجرمین سایبری داره، کار درستی نبود که من انجامش دادم، اما با این حال ، نسبت به واکنش اونا کنجکاو بودم.

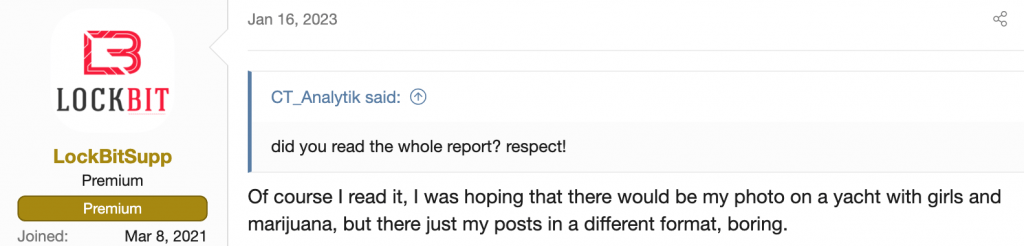

در ژانویه بعد از انتشار Ransomware Diaries ، به دو فروم روسی معروف Exploit و XSS رفتم. اولین نظری که از لاک بیت در این خصوص دیدم، در فروم XSS بود که ، یه محقق امنیتی در باره این گزارش ، نظرش رو پرسیده بود که لاک بیت در جواب گفته بود :

مطمئنا من اونو خوندم. من امیدوار بودم که عکس ام در قایق بادبانی با دخترا و ماریجوانا باشه، اما فقط پست های من در یه فرمت متفاوت و خسته کننده بود.

وقتی این پست دیدم، خنده ام گرفت. بعدها از اون خواستم که عکسش با قایق بادبانیش برام ارسال کنه تا در این گزارش قرار بدم که این کار نکرد.

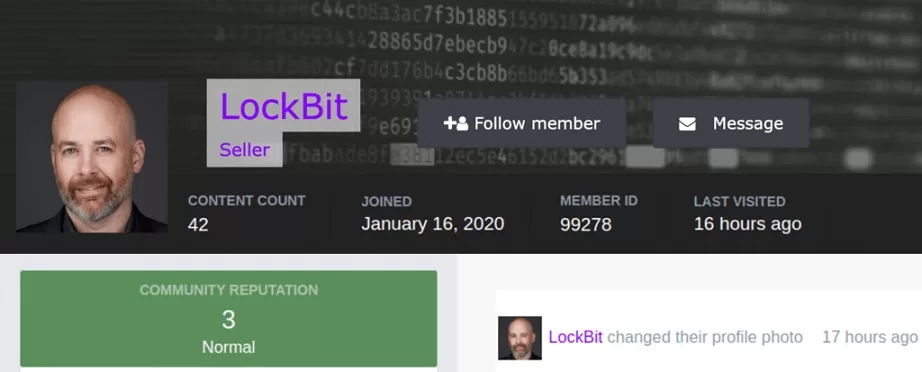

در Exploit چیزی پست نکرده بود، اما لاک بیت آواتارش رو عوض کرده بود و از عکس من استفاده کرده بود که به نوعی یه پیام برای من بود.

در ابتدا مطمئن نبودم که این همون اکانتی هستش که قبلا باهاش ارتباط داشتم. اکانتی که قبلا باهاش در ارتباط بودم، در فروم XSS ، عنوان LockBitSupp رو داشت، اما این اکانت در Exploit که از عکس من بعنوان آواتار استفاده کرده بود، عنوان LockBit رو داشت.

بنابراین دنبال اکانت LockBitSupp در فروم Exploit گشتم و متوجه شدم که قبلا وجود داشته اما از مه 2021 ، که ادمین های فروم بعد از رخداد امنیتی در Colonial Pipeline ، محتوای باج افزار رو ممنوع اعلام کردن، غیر فعال شده. البته در قوانینشون یسری تغییرات دادن و الان استخدام و همکاری در حوزه باج افزار ممنوع هستش.

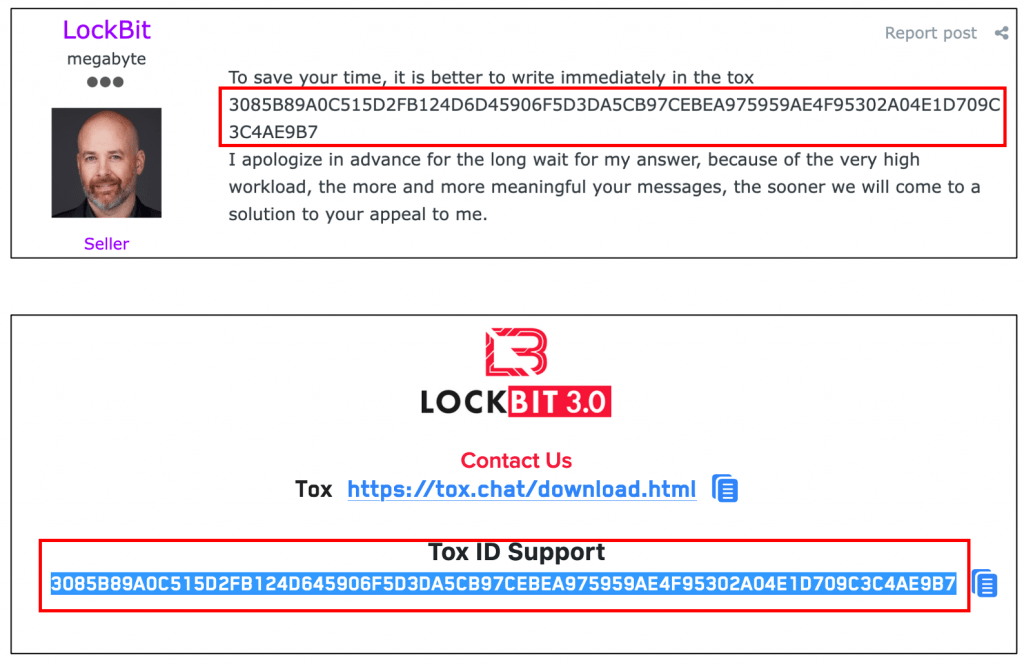

مجرم پشت LockBit ، این اکانت رو یه سال قبل از ایجاد اکانت LockBitSupp ، ساخته . این اکانت هم برای مدتی غیرفعال بوده و اخیرا فعالش کرده. در مارس 2023، پستی با این اکانت منتشر شده که نشون دهنده شواهدی هستش که، پشت این اکانت یکی از اعضای باند هست.

لاک بیت از TOX برای ارتباطاتش استفاده میکنه. شناسه TOX هر دو اکانت یکی هستش . این نشون میده که اکانت پشت LockBit یکی از اعضای اصلی باند هستش.

با اینکه شناسه TOX من متقاعد کرد، اما شخصیت انسانی پشت اکانت، من قانع تر کرد. بعد از صرف زمان زیادی برای مطالعه ، مشاهده و پروفایل سازی شخصیت LockBitSupp در سال گذشته، با ویژگی های انسانی پشت LockBit آشنا شدم. همونطور که در اون گزارش منتشر کرده بودم، حداقل دو نفر پشت اکانت LockBitSupp هستن که یکیش رهبر گروهه.

ایشون همیشه با من حرفه ای رفتار کرده. من با مجرمین دیگه ای در ارتباط بودم و اغلب شاهد رفتارهایی مانند نژاد پرستی، جنسیت گرا، کوته بین و گاهی اوقات دراماتیک، بودم . اگه رهبر باند بجای یه جنایتکار، یه سلبریتی بود، باند خیلی وقت پیش از بین رفته بود.

اگرچه این کارم باعث عصبانیت لاک بیت میشه، اما شخصیت اون من یاد UNKN ، رهبر گروه باج افزاری REvil میندازه. این دو نفر از هم متنفر بودن و در انجمن های زیرزمینی دائم در جلوی مجرمین دیگه با هم جر و بحث میکردن.

شخص دوم اکانت LockBitSupp ، رفتار دوستانه ای داره و براساس رفتار و سبک ارتباطی، جوانتر از رهبر گروه هستش.

الان که میدونیم پشت اکانت، چندین شخصیت وجود داره، وقتی در خصوص LockBit بعنوان یه شخص صحبت میکنم، منظورم نفر اول و رهبر این باند هستش.

از وقتی تحقیقاتم رو شروع کردم، ممکنه افراد مختلفی پشت این اکانت باشن. اما دو نفری که توصیفشون کردم، از همون روزای اول پشت این اکانت بودن.

من متوجه شدم که امروز، رهبر باند، بطور مکرر در انجمن های مختلف در حال ارسال پست هستش، در مقایسه با اکانت TOX ، که ساختار چند لایه ای برای استفاده آسون داره. اون حساب جایی هستش که من بیشتر با عضو جوانتر گروه در ارتباط بودم. با توجه به اینکه اکانت TOX لاک بیت ، تقریبا همیشه آنلاین هستش، احتمالا افراد دیگه ای از باند پشت اکانت هستن. همه این موارد و تفاوت فاحش در شخصیت و منش افراد پشت اکانت ،باعث میشه به این ارزیابی مطمئن بشم که پشت اکانت چندین نفر هستن.

اجازه بدید، گردش کار لاک بیت در TOX رو توضیح بدم. این یه کار بصورت 24/7 هستش، گروه ساختاری برای مدیریت موفق و هندل کردن حجم زیاد درخواستها و سوالات که روزانه براشون ارسال میشه، داره. رهبر لاک بیت مسئولیت هارو بصورت چرخشی به اعضای رده پایین گروه میده، تا صف کارها در حال انجام باشه و به درخواستها پاسخ داده بشه. اونا در وهله اول به اکانتهای آنلاین پاسخ میدن و سپس درخواست های باقیمونده رو در صورتیکه فرصت داشته باشن، پاسخ میدن.

با این حال، هر زمان که من درخواستی داشتم که نیاز به تصمیم گیری داشته، زمان زیادی طول کشیده تا پاسخی دریافت کنم. اعضای رده پایین تر، درخواست رو باید به رهبر گروه ارسال کنن و منتظر پاسخ اون باشن. این رو از اینجا میگم که بیشتر با افراد جوانتر در TOX صحبت کردم، اما وقتی چیز مهمی می پرسیدم، پاسخ دادن طول می کشیده. وقتی هم که جواب رو دریافت میکردم، لحن و رفتار پاسخ دهنده متفاوت بود.

همچنین چندین محقق باهوش و با مهارت در زبان روسی ، به من گفت که یکی از شرکای نزدیک لاک بیت که اغلب در TOX فعال هستش و گاها در انجمن های مجرمانه پست میزاره، اوکراینی هستش.

من در این زمینه متخصص نیستم و نمیتونم تاییدش کنم اما به من گفته شده که بین کسی که روسی رو در اوکراین یاد گرفته با کسی که زبان مادریش روسی هستش، در استفاده از گرامر و افعال ، تفاوتهایی وجود داره. این موضوع این قضیه رو هم ثابت میکنه که چرا لاک بیت از روسیه فاصله گرفت و پس از شروع جنگ اوکراین، در پستی علنی اعلام کرد که این گروه، سیاسی نیست و طرف یکی رو نمیگیره.

خب برگردیم به انجمن و اکانت خوش قیافه Lockbit ، که این داستان رو شروع کرد. لاک بیت ، قرار بود نقشهای دراماتیک برای فریب دادن و سرقت از یه گروه مجرمانه بدنام دیگه، Royal Ransomware ، راه اندازی کنه.

درام باج افزار Royal :

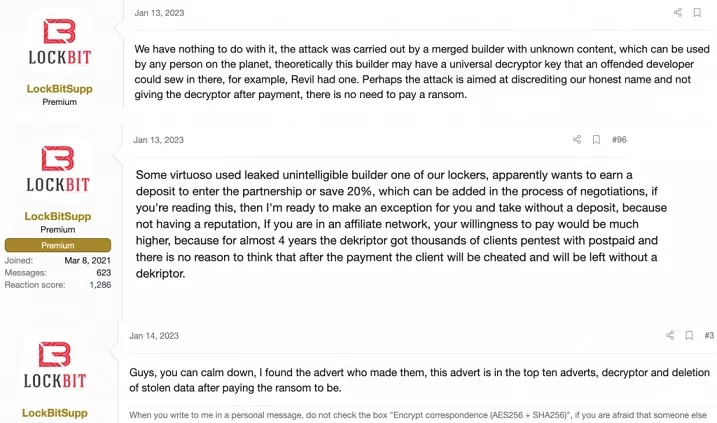

در اواخر ژانویه 2023، لاک بیت به یه موضوع در فروم با عنوان LockBit 3.0 Black Builder پاسخ داد. در این تاپیک ، یکی از هکرهای شریک باج افزار، در خصوص بیلدر باج افزار LockBit که به بیرون درز کرده بود، سوال پرسیده بود که من در قسمت اول در خصوصش صحبت کرده بودم. لاک بیت در پاسخ گفته بود:

بیلدهای بیلدر لیک شده ،به لحاظ سایز، با بیلدهای پنل من فرق داره، از اینرو به این نتیجه رسیدیم که انکدر اون به نحوی بیلدر رو تغییر داده، هیچ تضمیمی وجود نداره که یه کلید مستر جهانی وجود نداشته باشه.

به عبارت دیگه، لاک بیت میگه از اونجایی که اندازه فایل بیلدر تغییر کرده، ممکنه کسی سورس کد اونو تغییر داده باشه. در ادامه هم گفته که این تغییر، ممکنه باعث بشه یه کلید مستر رمزگشا وجود داشته باشه. یعنی قربانی بدون پرداخت باج ، میتونه فایلهاش رمزگشایی کنه.

من فک میکنم، این امکانپدیره، اما در واقعیت، اختلاف اندازه میتونه هر چیزی باشه، از تغییر یه ویژگی تا کلید مستر، یا حتی یه بکدور. من به بیلدر نگاهی کردم و تغییرات کمی رو مشاهد کردم. از وقتی توسعه دهنده ناراضی بیلدر، اونو در سپتامبر 2022 افشاء کرد، احتمالا اگه مشکلی بود، تا الان کشف میشد.

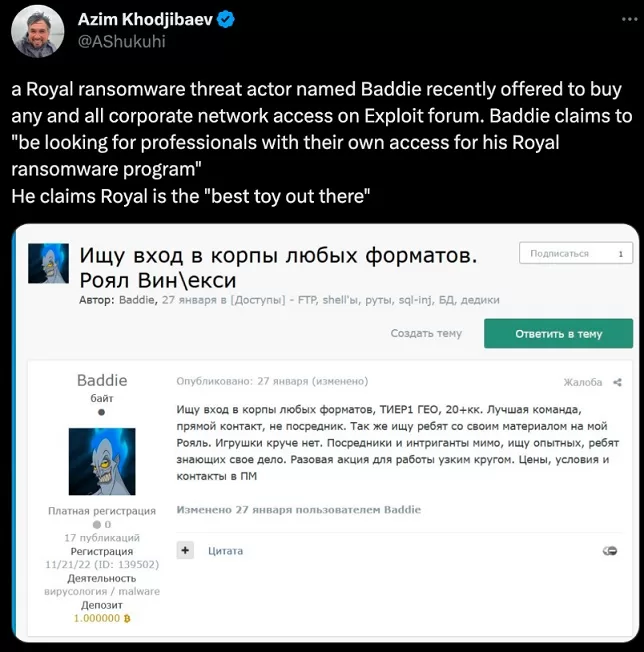

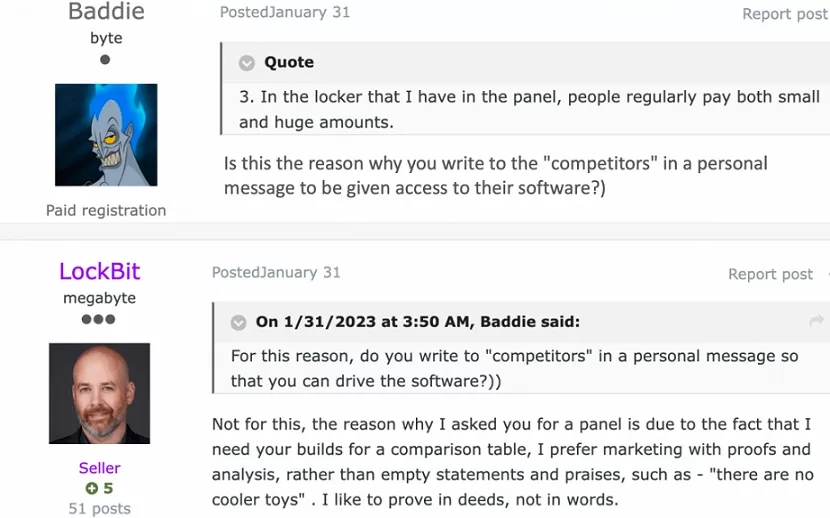

چند روز بعد از این پست لاک بیت، یه فرد دیگه ای بنام Baddie به این گفتگو ملحق شد. Baddie یکی از شخصیت هایی هستش که من دنبال میکنم و به گفته محقق امنیتی ، Azim Khodjinaev ، ایشون یکی از اعضای ارشد یا رهبر باج افزار Royal هستش.

نکته اینه که ، اگه Baddie ، رهبر باند باج افزار Royal باشه، احتمالا یکی از اعضای سابق گروه Conti هم هستش. خیلی از محققا ، از جمله خودم و شرکتهای امنیتی ، معتقدند که Royal یه انشعاب از گروه Conti هستش که بعد از توقیفشون در مه 2022 ، شکل گرفت. آقای Will Thomas محقق Equinix ، یه گزارشی در خصوص همسو بودن Royal و Conti منتشر کرده که میتونید از اینجا بخونیدش.

برگردیم سر قصه خودمون، Baddie در اون گفتگو، خطاب به لاک بیت نوشته بود که “به همین دلیل در پیام خصوصی به رقبا نوشته بودید که دسترسی به برنامه اشون رو بدن”.

لاک بیت هرگونه تخلف رو رد میکنه و میگه که ، هدف از دسترسی به بیلدر royal ، ایجاد یه جدول مقایسه ای بین این دو باج افزار هستش. لاک بیت ادعا میکنه که میخواد ثابت کنه ، LockBit Black ، کارآمدترین باج افزار دنیا در مارکت مجرمانه هستش. منم مثله Baddie، بلافاصله این موضوع رو به زیر سوال بردم. لاک بیت شما یه مجرم هستید، در حالیکه از این تلاش تجاریتون قدردانی میکنم، اما شما در حال شرکت در ارزیابی شرکتهای گارتنر نیستید. این حرفتون خریدار نداره.

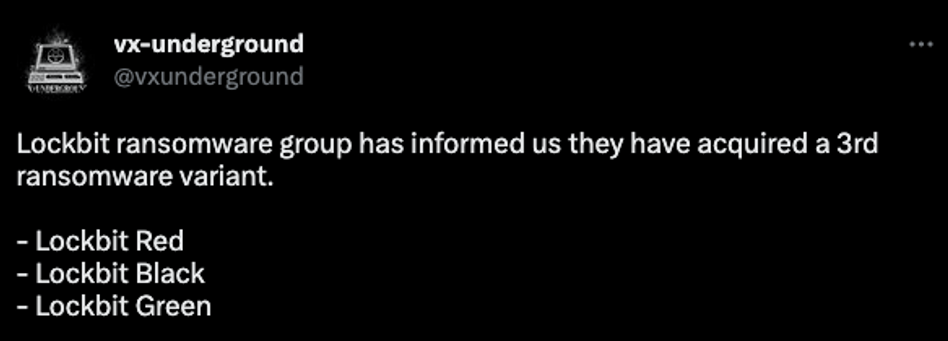

البته Baddie، تمایلی به دادن دسترسی نداره و بنابراین این دو مرد شروع به دعوا با هم میکنن. Baddie ، لاک بیت رو متهم میکنه به دلایل دیگه ای از جمله اینکه به بهانه سرقت از رقباء ،این دسترسی رو میخواد. این ادعا در 27 ژانویه، توسط VX-underground ، بیشتر ساپورت شد، وقتی که اخباری از یه نسخه جدید از لاک بیت بنام Lockbit Green ، معرفی شد.

این عجیب بود . معمولاً لاک بیت یه نوع جدید باجافزار رو قبل از انتشار در میون شرکاء ، مورد بحث و آزمایش بتا قرار میده. همچنین، لاک بیت هر دو نوع قرمز و سیاه رو در ژوئن منتشر کرد، نه ژانویه. با نگاهی دقیقتر به این موضوع، مشخص شد که چرا این نسخه نسبت به بروزرسانیهای قبلی لاک بیت اهمیت کمتری داره، که در ادامه به اون خواهیم پرداخت.

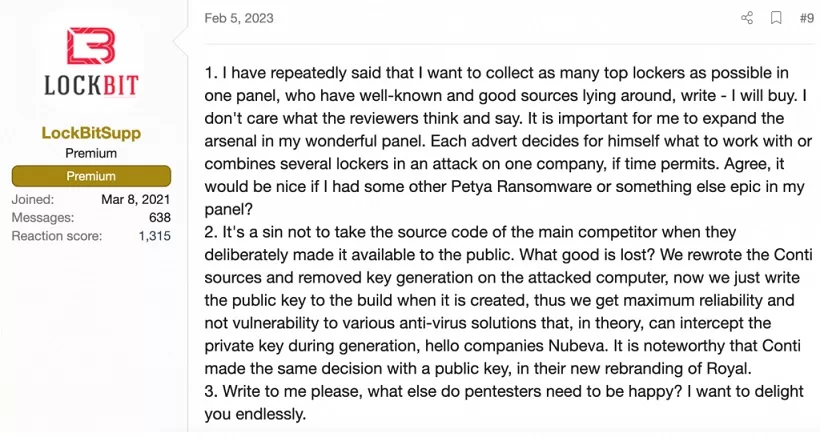

باید اونو سبز کرد!

قبل اینکه مکالمه بین لاک بیت و Baddie رو ببینم، پیامی از LockBitSupp در دسامبر 2022 ، در انجمن XSS مشاهده کردم که در اون لاک بیت گفته بود که میخواد یه پیلود بروزشده از باج افزار افشاء شده Conti در هفته های آینده منتشر کنه، اما مدتی بعد، پست حذف کرد.

نمیدونستم با این پست کوتاه مدت، چیکار کنم، فک میکردم که لاک بیت شاید میخواد محققا رو گمراه کنه، بنابراین کاری انجام ندادم. فک نمی کردم لاک بیت از باج افزار دیگه ای استفاده کنه، چون رو ساختن برند خودش متمرکزه و برای این کارم منیت زیادی داره. استفاده از باج افزار رقیب، وقتی خودتون یه باج افزار دارید، مثله اینکه برای اپل کار کنید، اما گوشی اندروید داشته باشید.

خب بیایین بررسی کنیم که چرا لاک بیت، پست خودش حذف کرد. همونطور که قبلا گفتم ، اغلب پستهای انجمن رو ،رهبر لاک بیت میزاره، اما عضو جوانتر هم گاهی اوقات با این حساب پستهایی رو میزاره. این پست حذف شده، یکی از این موارد بود.

ببینید عضو جوانتر لاک بیت، تنها زمانی میتونست اعلام کنه که میخواد از باج افزار رقیب استفاده کنه که آماده بود اونو به پنل مدیریتی خودش اضافه کنه. عضو ارشد این پست دیده و اونو حذف کرده.

بنابراین وقتی در ژانویه 2023، توییت VX-underground رو دیدم، میخواستم بررسی کنم که این یه نسخه اصلاح شده از باج افزار Conti هستش یا نه. خوشبختانه برای تایید این، نیاز به زمان زیادی نبود. Bleeping Computer گزارشی منتشر کرد و در اون به شباهتها و تفاوتهای بین نسخه جدید، LockBit Green و Conti پرداخت.

LockBit Green نسخه اصلاح شده باج افزار Conti هستش با دو تفاوت، یکی متن باج بود که الان قربانی ها رو به زیرساخت لاک بیت هدایت میکرد و دوم اینکه ، پسوند lockbit رو به فایلهای رمزشده اضافه نمیکنه و در عوض از یسری کاراکتر رندوم، استفاده میکنه.

Bleeping Computer و Prodaft ، نظر جالبی در خصوص اینکه چرا لاک بیت از باج افزار رقیب استفاده میکنه، داشتن. هدف لاک بیت از این کار جذب شرکای سابق Conti هستش که دوست دارن از پیلود Conti استفاده کنن، هستش. این منطقیه، چون خیلی از شرکای باج افزار لاک بیت، از برنامه لاک بیت به پشتیبانی از سایر باج افزارها رفتن.

متاسفانه اطلاعاتی که من پیدا کردم، سناریوهای بدتری رو برای تیم های آبی داره. برای توضیح، لازمه قبل از ارائه یافتههام در مورد استفاده از LockBit Green و سایر باجافزارهایی که LockBit برای بدست آوردن اونا تلاش میکنه، اطلاعات و جزئیات مربوط به سایر رویدادهای پشت صحنه ای که منجر به این موضوع شده رو ،به اشتراک بذارم.

رویای آمریکایی LockBit :

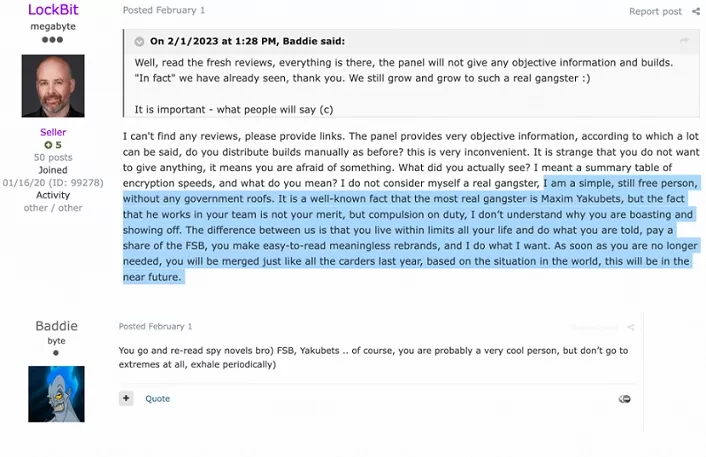

بحث بین لاک بیت و Baddie ، در فوریه هم ادامه داشت. لاک بیت همچان تلاش خودش رو برای سرقت بیلدر باج افزار Royal انکار میکرد و Baddie همچنان به نیت واقعی لاک بیت اشاره میکرد. اینجا بود که گفتگو شکل عجیبی به خودش گرفت.

مطمئن نیستم، لاک بیت به اونچه میگه باور داره یا میخواد بحث از خودش دور کنه، اما لاک بیت، Baddie رو یه گنگستر معرفی میکنه و اونو به کار با FSB متهم میکنه. براساس اطلاعاتی که از نشت های Conti مشاهده کردم، احتمالا زمانی چنین ارتباطی بوده و Baddie با FSB ارتباط داشته، البته اگه یکی از اعضای سابق Conti بوده باشه که قبلا بهش اشاره کردم.

این نظر به خودی خود برای تحقیق من مهم نیستش، اما احساس منفی لاک بیت به FSB ، معنا داره. در این گفتگو، لاک بیت ادعا کرده که Maksim Yakubets که در لیست مجرمین تحت تعقیب آمریکاست و در سال 2019 متهم به رهبری باج افزار EvilCorp شد و در حال حاضر از FSB پشتیبانی میکنه، با Baddie و باج افزار Royal کار میکنه.

قسمت طنز ماجرا اینکه، EvilCorp ، از باج افزار لاک بیت در حملات سال گذشته استفاده کرده بود و احتمالا لاک بیت اونو فراموش کرده. شکل زیر مکالمات بین دو رهبر گروه رو نشون میده.

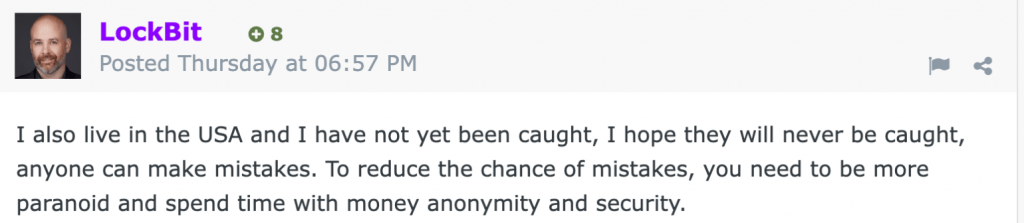

درک این نکته خیلی مهمه که، لاک بیت معتقده که هیچ وقت دستگیر نمیشه، چه برسه به اینکه زندانی بشه. برای دستگیر شدن، خیلی باهوشه، اما فک میکنه تنها سازمانی که میتونه اونو پیدا کنه، FSB هستش، چون ارتباط عمیقی در صنعت باج افزار روسیه داره.

برای همینه که رهبر لاک بیت، به همون اندازه که از FBI مخفی میشه، به همون اندازه از FSB هم مخفی میشه. میترسه که دارایی هاش مسدود بشه و مجبور بشه از دولت روسیه حمایت کنه. آیا میتونید تصور کنید ،فردی که درآمد سالیانه میلیون دلاری داره، به فردی با حقوق متوسط کارمندی تبدیل بشه؟ اگه این اتفاق بیفته، لاک بیت مجبوره قایقش رو بفروشه و این مجازات واقعی برای لاک بیت هستش.

برا همین دلایل، سوالی که به ذهنم اومد این بود که آیا لاک بیت به یه جایی خارج از روسیه نقل مکان کرده یا نه. فک نمیکنم این امر دور از دسترس باشه و احتمالا در یه کشور CIS باشه، اما از طرفی هم یادم میاد که وقتی در مورد FSB صحبت می کرد، مراقب کلماتی که استفاده میکنه، بود. اینکه آزادنه و با احساس منفی در مورد FSB صحبت میکنه، ممکنه به این معنی باشه که از دسترس FSB خارج شده. البته اگه این از لاک بیت بپرسید، میگه من از زندگی در آمریکا لذت میبرم.

من مدت زیادی رو صرف بررسی اینکه رهبر لاک بیت کیه و کجا زندگی میکنه، انجام دادم. بررسی این قضیه کار سختی بود و براش نظریه ها و ادعاهای زیادی رو بررسی کردم.

لاک بیت عمدتا اطلاعات نادرستی منتشر میکنه. اگه نسخه اول رو خونده باشید، لاک بیت ادعا کرده که در چین، هلند، هنگ کنگ و حالا هم در آمریکا زندگی میکنه. حتی ادعا کرده که صاحب چندین رستوران در نیویورک هستش و یه تسلا هم داره. هیچکدوم اینا درست نیست، اما برای من خنده داره که اینارو از کجاش درمیاره.

شکل زیر ادعای لاک بیت رو نشون میده که در آمریکا اقامت داره.

البته نباید ادعادهای یه مجرم رو نادیده بگیریم، از طرفی هم نباید اونارو بطور قطع هم قبول کنیم. من بعید میدونم که لاک بیت در آمریکا باشه، اما هر چیزی ممکنه. من فکر می کنم مهمه که همه احتمالات رو از منظر دولت و مجری قانون بررسی کنیم.

این مطلب رو نوشتم تا نظرم رو به اشتراک بزارم که لاک بیت از روسیه خارج شده و در یکی از کشورهای CIS مستقر شده. اما اگه اینجور نباشه، خیلی مطمئنه که FSB ، از هویتش مطلع نیست یا نمیتونه شناسایش کنه.

افشای هویت Baddie :

وقتی شما رهبر یه باند باج افزاری هستید، خصوصی نگه داشتن هویت خودتون خیلی مهمه، به همین دلیل ارتباط لاک بیت با یه باج افزار دیگه، یجوریه.

با اینکه براساس مکالمات لاک بیت و Baddie ، این دو از هم متفر هستن، اما شاید دزدی از هم قابل تحمل باشه،اما قوانینی در دنیای مجرمین وجود داره، مانند doxing (افشای هویت) ، که اونا زیر پا نمیزارنش.

doxing یعنی هویت پشت یه اکانت ناشناس رو افشاء میکنن. این کار ، وقتی که فرد پشت یه اکانت مجرم باشه و تحت تعقیب پلیس باشه، عواقب جدی رو داره. این قانون ممکنه باعث مسدود شدن شما ،از خیلی از انجمن هایی که در اون مجرمین تجارت میکنن، بشه.

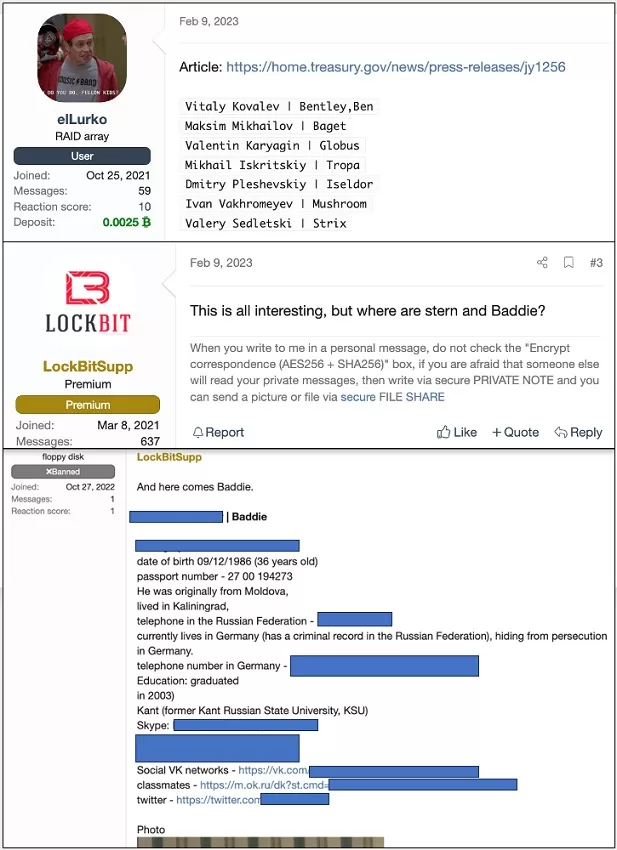

با این حال، من از گفتگوی بین لاک بیت و سایر مجرمین تعجب کردم، وقتی که لاک بیت هویت پشت اکانت Baddie رو افشاء کرد. این افشاء هم اینجوری بوده که یکی از اعضای انجمن یه لینکی به بیانیه وزارت خزانه داری آمریکا داد که در اون چندتا از اعضای بدافزار TrickBot هم بود. از بین این افراد، تعدادی هم مرتبط با باج افزار Conti بودن. وزارت خزانه داری آمریکا، این افراد رو به دلیل پولشوئی و جرایم سایبری، تحریم کرده بود.

شاید تعجب کنید که مجرمین، یه بیانیه وزارت خزانه داری آمریکا رو در یه انجمن زیرزمینی پست میکنن و در موردش بحث میکنن، اما گفتگو در خصوص عملیات باج افزاری، یه چیز نسبتا رایجی هستش.

لاک بیت این پست دیده و در خصوص Stern و Baddie که در لیست تحریمها نبودن، پرسید. Stern یکی از مدیران ارشد باج افزار Conti بود که مکاتبات و نقش اون در عملیات Conti ، در چتهایی که افشاء شد، قابل مشاهده بود.

مدتی بعد از پرسیدن این سوال توسط لاک بیت، یه فرد دیگه ای پاسخ داد و اطلاعات Baddie رو به اشتراک گذاشت. این اطلاعات شامل نام واقعی، تاریخ تولد، آدرس، شماره پاسپورت، تحصیلات و اکانت رسانه های اجتماعی بود.

من واقعا نمیتونم تایید کنم که این اطلاعات درسته یا نه. این میتونه اطلاعات نادرستی باشه و من هیچ اطلاعات مجرمانه ای در خصوص این فرد پیدا نکردم. از طرفی اگه واقعا Baddie باشه، انتظار نداشتم که هویت اون به این سادگی افشاء بشه. بنابراین تصمیم گرفتم اطلاعات رو بصورت سانسور شده ارسال کنم تا اگه فرد بی گناهی باشه، آسیب نبینه.

نکته کنکوری اینه که این پست توسط یه اکانتی ارسال شده که اکتبر 2022 ایجاد شده و فقط همین یه پست داره. این اکانت به دلیل افشای هویت از طرف مدیران مسدود شد و البته نقش لاک بیت در این قضیه هم نادیده گرفته شد.

خیلی از مجرمین در این انجمنها شکایت میکنن که با لاک بیت رفتار خاصی انجام میشه و اون در قبال کارهایی که انجام میده، پاسخگو نیست. من از اینکه آیا لاک بیت پشت افشای اطلاعات هست تعجب کردم. این اولین باری نیست که لاک بیت در خصوص فردی که دوسش نداره، اطلاعاتی رو افشاء میکنه. زمان همه چیز مشخص میکنه.

قسمت دوم: داستان قربانی ها

خب الان که میدونیم، رهبر لاک بیت در پشت صحنه چیکارا کرده، بیایید در خصوص حملات عمومی که از ژانویه 2023 رخ داده ، صحبت کنیم. حملات عمومی که من در خصوصشون صحبت میکنم، حملاتی هستش که توسط رسانه ها و محققین به شدت گزارش و روشون بحث شده. برای کامل شدن این حملات، جنبه های پشت صحنه خود باند رو هم اضافه کردم.

یه آشفتگی در Royal :

علیرغم شیطنتهای لاک بیت با سایر مجرمین باج افزاری، این گروه و شرکای وابسته اش، نیمه اول سال 2023، مشغول بودن. لاک بیت سال رو با نقض، رمزنگاری و سرقت داده های حساس Royal Mail ، بزرگترین ارائه دهنده خدمات پستی در انگلیس، شروع کرد.

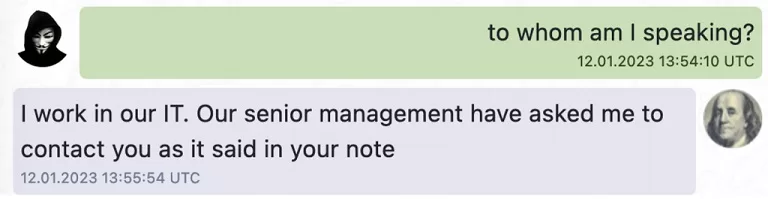

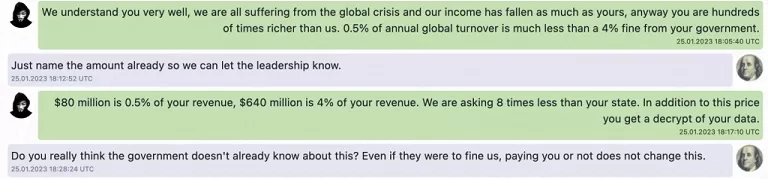

در 12 ژانویه، Royal Mail دستورالعملهای یادداشت باج رو دنبال کرد تا وارد مذاکره با لاک بیت بشه. گفتگو نسبتا دوستانه شروع شد.

ممکنه از خودتون بپرسید که چرا یه کارمند بخش IT داره وارد مذاکره در خصوص این معامله مهم میشه، خب باید ،گفته کارمند رو قبول کنیم که مدیرش ازش خواسته.

بعید میدونم یه فرد از بخش IT یه گزینه مناسب برای اینکار باشه. از طرفی انتظار داشتم که لاک بیت فورا متوجه بشه که این کارمند IT یه مذاکره کننده حرفه ای هستش، نه فقط یه پشت میز نشین.

باند های باج افزاری دوست ندارن با مذاکره کنندها معامله کنن و اغلب بعد از شناسایی ، بحث تموم میکنن. خیلیاشون همون اول بحث این میگن، چون مذاکره کننده ها اغلب، زمان برای شرکت میخرن و مبلغ باج رو کم میکنن.

اساسا اونا برای باج افزارها مزاحمت ایجاد میکنن ، چون باند دوست داره قربانی ها سریع باجی که بهش “خدمات بعد از تست نفوذ” میگن، رو پرداخت کنن.

در کمال تعجب لاک بیت کارمند رو بعنوان مذاکره کننده علامتگذاری نکرد و مذاکره رو ادامه داد.

این کارمند IT، کار فوق العاده ای رو انجام داد، لاک بیت رو مجبور کرد تا یسری فایل رو برای اثبات قابلیت رمزگشا، رمزگشایی کنه و از ارسال داده های Royal روی سایت نشتشون جلوگیری کرد.

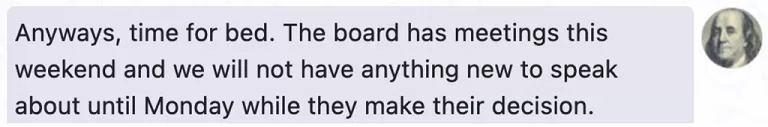

اون کارمند IT، رویکرد بی تفاوتی داشت، انگار فقط قراره یه روز در دفتر باشه. یه جایی بین مذاکره، کارمند به لاک بیت گفته که وقت خوابه و ادامه مذاکره بمونه برای دوشنبه.

در این مرحله، انتظار دارید که مذاکره کننده لاک بیت، متوجه بشه که شرکت در حال وقت تلف کردن هستش. اما در عوض اون این سوال رو پرسید که آیا Royal Mail آماده پرداخت باج هستش یا نه.

خنده دارتر از اینها، درخواست اخاذی لاک بیت بود. لاک بیت از این شرکت 80 میلیون دلار باج خواسته بود. بیشترین رقم باج پرداختی تا الان توسط یه شرکت. علاوه بر این، لاک بیت به این شرکت گفته بود که شما خیلی طماع هستید و نمیخوایید در قبال سرویس من هزینه ای رو پرداخت کنید.

یکی از تاکتیکهای مذاکره کننده، این بود که از لاک بیت بپرسه، چطوری به رقم 80 میلیون دلار رسیده. لاک بیت در پاسخ گفته بود که 80 میلیون 0.5 درصد از درآمد اوناست و پرداخت اون براشون سخت نیست. لاک بیت گفته بود که پرداخت باج به نفع اوناست، چون اگه داده های اونا منتشر بشه، دولت 4 درصد از درآمد سالانه اشون که برابر 640 میلیون دلار هست، میگیره. اینجوری لاک بیت تقاضای باج درخواستی خودش رو که خنده داره، توجیح کرد.

از 26 ژانویه تا 2 فوریه، کارمند IT اینجوری مذاکره کننده لاک بیت رو متوقف کرد. به لاک بیت گفت که 80 میلیون دلار قابل قبول نیست و هیئت مدیره قطعا اونو قبول نمیکنه. برای تاخیر بیشتر، کارمند IT به لاک بیت گفت که اونا شرکت Royal Mail نیستن که لاک بیت فکرش میکنه، بلکه یه شرکت تابعه کوچیک ازش هستن.

برای هر پاسخی که لاک بیت داشت، مذاکره کننده استدلال خودش رو مبنی بر اینکه اونا یه شرکت کوچیک تابعه از Royal mail هستن رو تکرار میکرد. در ادامه لاک بیت یسری لینک ارسال کرد که ،اطلاعاتی در خصوص ساختار و درآمد شرکت Royal Mail داشت.

من نمیدونم چرا لاک بیت مدام بحث میکرد یا میخواست باج خواهی خودش رو توجیه کنه، اما برام واضحه که کارمند IT در این مرحله با لاک بیت بازی میکرد.

یه جای جالب دیگه از مذاکره اونجایی بود که Royal Mail به لاک بیت گفته که اونا نیاز به رمزگشایی فایلهای خاصی به اندازه 6 گیگ دارن که مرتبط با تجهیزات پزشکی هستش و باید به بیمارستان ارسال کنن. در غیر اینصورت بیماران میمیرن.

تعجبی نداشت که لاک بیت اهمیتی نده و گفت که اینا مرتبط با تجهیزات پزشکی نیستش. در عوض اونا فایلهایی بودن که Royal Mail میتونست از اونا برای بازیابی فایلهای خودش استفاده کنه. چیزی که لاک بیت میگفت درست بود اما من Royal Mail رو برای تلاشی که انجام داد سرزنش نمیکنم. در هر صورت این تاکتیک درستی بود چرا که قبلا وقتی یکی از شرکاش سیستم های اورژانس رو هدف قرار داده بود، لاک بیت رمزگشا رو داده بود.

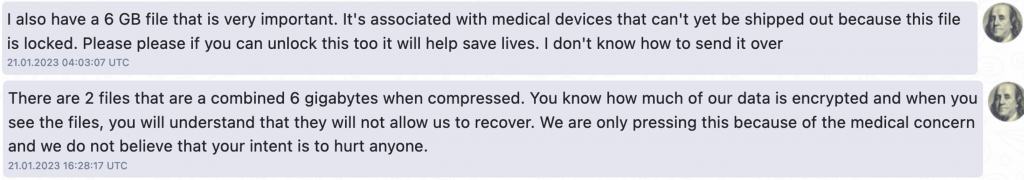

این کار Royal mail ، باعث ناراحت شدن لاک بیت شد و 6 فوریه بخشی از داده های اونا رو پابلیک کرد و به اونا 50 ساعت فرصت داد تا مبلغ رو پرداخت کنن. Royal Mail و کارمند IT ، دیگه هرگز با لاک بیت صحبت نکردن.

در 9 فوریه ، لاک بیت همه داده های Royal Mail رو در سایت نشت خودش منتشر کرد.

در حالیکه من در حال تحقیق روی این گزارشم بودم، اتفاق عجیبی در مورد پست داده های Royal Mail رخ داد. قبلا وقتی میخواستیم به داده های افشاء شده دسترسی داشته باشیم، یه دکمه Link بود که با زدن اون داده ها ،قابل دسترس بود، اما وقتی بعد از چند ماه، ژوئن 2023، به اون مراجعه کردم، با پیام زیر مواجه شدم:

این عجیب بود چون سایت نشت ادعا میکرد که داده ها موجود و برای دانلود در دسترس هستن. اگه از نسخه اول به یاد داشته باشید، وقتی که لاک بیت میخواست داده های شرکت امنیتی Entrust رو منتشر کنه، اون شرکت یه حمله DDOS انجام داد.

در اون رخداد، کل زیرساخت لاک بیت، از کار افتاد نه فقط زیر ساخت دانلود داده اما در این مورد فقط بخش دانلود داده داوون شده بود . من متخصص حملات DDOS نیستم اما برام عجیبه که چرا لاک بیت داده ها رو بازنشر یا جای دیگه ای منتشر نکرد. شاید لاک بیت خودش هم خبر نداره، چون DDOS فقط روی لینک دانلود تاثیر میزاره. از طرفی شاید لاک بیت فقط ادعا میکنه که میزبان حجم زیادی از داده های Royal Mail هستش.

پشت صحنه حمله Royal Mail :

علارغم گزارش های عمومی و مذاکرات مداوم در طول ژانویه، لاک بیت رسما مسئولیت اونو در فوریه، به عهده گرفت. برای هفته ها در ژانویه، من و محققین این حمله رو به لاک بیت نسبت داده بودیم. رسانه ها و محققین براساس متن باج، این حمله رو به لاک بیت نسبت داده بودن.

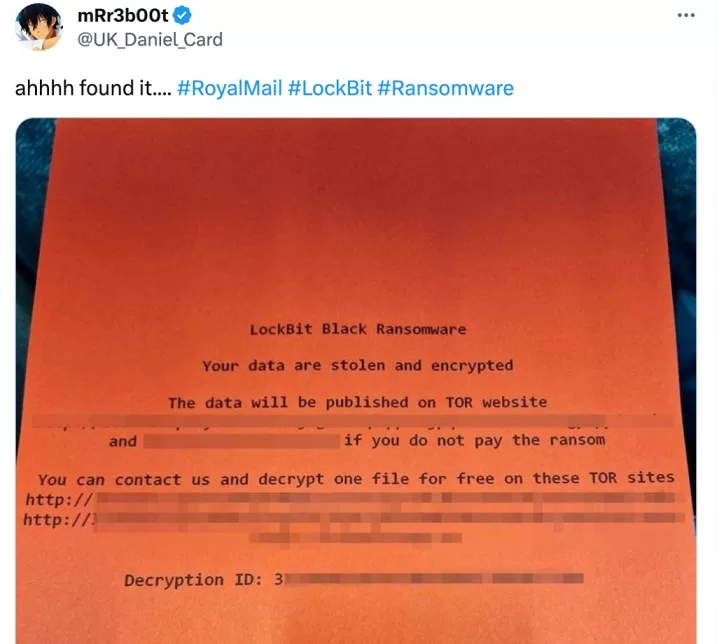

محقق امنیتی Danial Card با نام مستعار mRr3b00t ، تصویری از متن باج لاک بیت که روی Rpyal Mail مونده بود رو منتشر کرد :

در قسمت عنوان، LockBit Black Ransomware هستش و در ادامه دستورالعملهایی برای ورود به سایت لاک بیت برای مذاکره ، اومده. با این حال لاک بیت ادعا کرد که مسئولیتی در این حمله نداشته و فرد دیگه ای از باج افزارشون، برای این حمله استفاده کرده، اما گروه اونو تایید نکرده. در 12 ژانویه هم لاک بیت ادعا کرد که فرد از نسخه لو رفته باج افزارشون که قبلا در موردش صحبت کردیم، استفاده کرده.

14 ژانویه، لاک بیت اعلام کرد که میدونه کی پشت این حمله هستش و اونو به یکی از شرکای وابسته اش نسبت داد و اما مسئولیت اونو همچنان نپذیرفت.

در ادامه لاک بیت گفته که اگه شما جای من بودید، با هزاران هدف ، صدها شریک، با جریانی از تارگت های بی پایان، چرا من باید اونارو دنبال کنم، وقتی میتونم اخبار بخونم.

این یه بیانیه قابل تامل هستش. اساس لاک بیت میگه که شرکتهایی که شرکاش به اونا حمله میکنن رو نظارت یا کنترل نمیکنه. همونطور که در باج افزارهای DarkSide و REvil دیدیم، حمله به جای اشتباه، میتونه عواقب سنگینی داشته باشه. اما هیچکدوم از اینا، دلیل انکار لاک بیت نیستش. دلیل اصلی رو میتونید در شکل زیر مشاهده کنید

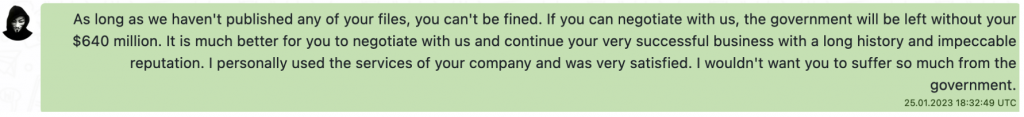

لاک بیت گفته تا وقتی که فایلی رو منتشر نکنیم، جریمه نمیشید. اگه با ما مذاکره کنید، 640 میلیون دلار تو جیبتون میمونه. واسه شما خوبه که با ما مذاکره کنید و تجارت موفق خودتون رو با سابقه طولانی و شهرت بی عیب و نقص ادامه بدید. من شخصا از خدمات شما استفاده کردم و بسیار راضی بودم. من نمیخوام اینقدر از دولت جریمه بشید.

وقتی اینو خوندم خنده ام گرفت، چون آدمایه زیادی رو نمیشناسم که از خدمات پستی راضی باشن. لاک بیت همچنین معتقده که دولت این شرکت رو جریمه میکنه و هزینه اون بیشتر از باجی که میخوانه و از اون بعنوان اهرمی برای ادامه مذاکرات استفاده میکرد و ادعا میکنه که قربانی با پرداخت باج، پول و شهرت خودش نگه میداره.

لاک بیت معتقده که دولت تا زمانی که کسی مسئولیت حمله رو قبول نکنه و داده هارو منتشر نکنه، جریمه نمیکنه ،بنابراین تا زمانیکه مطمئن شدن قربانی باج نمیده، مسئولیت اونو انکار کردن. هیچ ربطی به نسخه لو رفته یا شریک مرموز نداشت. من متوجه شدم که لاک بیت هر زمان که لازم باشه از این تکنیک استفاده میکنه و مسئولیت حمله رو قبول نمیکنه.

مثلا چند هفته قبل از حمله به Royal Mail ، لاک بیت یه بیمارستان سرطانی کودکان در کانادا بنام SickKids حمله کرده بود. اون زمان هم مسئولیت حمله رو برعهده نگرفت و مقصر رو یه شریک مرموز نسبت داد.

وقتی رسانه ها گزارش هایی در خصوص وضعیت کودکان منتشر کردن، لاک بیت کلید رمزگشا رو منتشر و با شریک مرموز قطع همکاری کرد.

Royal Mail زیاد خوش شانس نبود و کلید رمزگشایی دریافت نکرد. علاوه بر جریمه های دولتی که در حین مذاکره لاک بیت به اون اشاره کرد، یه دلیل دیگه ای هم برای عدم پذیرش مسئولیت حمله وجود داشت. در ابتدا لاک بیت نگران تاثیر و واکنش انگلیس بود، چون Royal Mail یه زیرساخت ملی مهم هستش. وقتی زمان گذشت و واکنشی مانند تحریم و شواهد حمله زیاد شد، لاک بیت با خیال راحت مسئولیت حمله رو به عهده گرفت.

لاک بیت به Space Camp میره

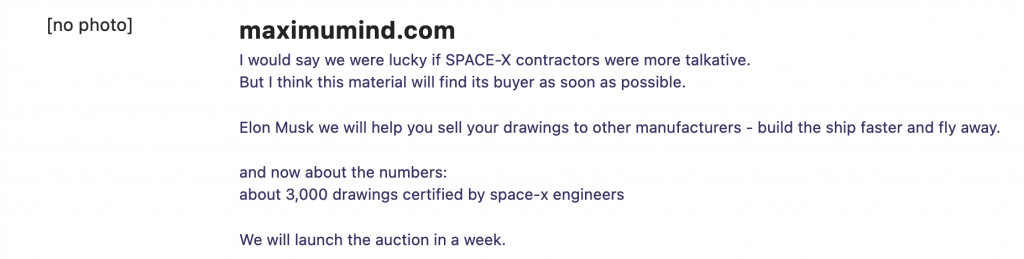

در ماه مارس، لاک بیت به Maximum Industries که یه شرکت در زمینه هوافضا هستش، حمله کرد. با اینکه این شرکت یکی از صدها قربانی لاک بیت در ماه مارس بود، اما به دلیل همکاری این شرکت با Space Exploration Technologies Corporation که به SpaceX هم معروفه، یه قربانی شناخته شده بود.

همونطور که میدونید ایلان ماسک مالک شرکت SpaceX و یکی از ثروتمندترین افراد جهان هستش. برای همین Maximum Industries یه هدف مهم برای لاک بیت هستش. لاک بیت معتقد بود که ارتباط این دو شرکت با هم، یه روز پردرآمدی رو براش میسازه.

بعد از مدت کوتاهی از حمله، لاک بیت در سایت نشت خودش، اعلام کرد که بیش از 3000 دیاگرام مهندسی رو بدست آورده. لاک بیت اعلام کرد که مهندسان SpaceX دیاگرامهایی رو که Maximum Industries برای توسعه قطعات و تجهیزات مورد استفاده در موشکهای SpaceX استفاده میکنن رو، تأیید کردن. اگه SpaceX از پرداخت باج امتناع کنه، داده ها رو منتشر میکنه.

همونطور که در خصوص این حادثه تحقیق میکردم، متوجه شدم که جالبترین جنبه نقض، رابطه SpaceX نیست. بلکه روش هک و اکسپلویت Maximum Industries بود.

اگه بخاطر داشته باشید، من با Bassterlord، یکی از شرکای برتر لاک بیت که در نسخه دوم در موردش نوشته بودم، در ارتباط بودم. من در مورد این نقض با Bassterlord صحبت کردم، اون جزئیاتی رو به اشتراک گذاشت و بعداً تصاویری از ادعاهای خودش رو در رسانه های اجتماعی پست کرد.

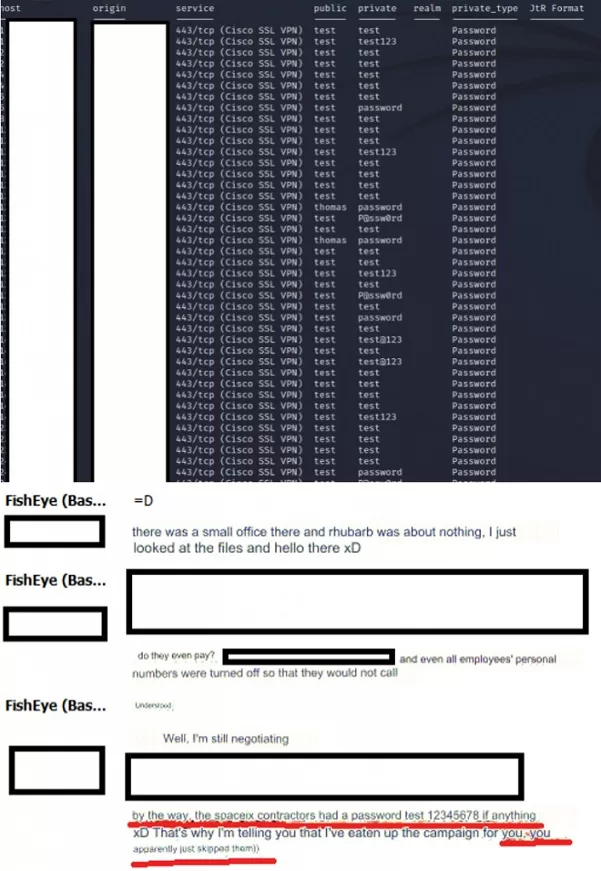

Bassterlord به من گفت که با حملات مرتبط نیست، اما با هکرهای پشت اون دوست هستش. Bassterlord گفت که هکر لاک بیت با یه اکسپلویت از زیرساخت VPN که دارای نامهای کاربری و رمزهای عبور آسانی مانند “test”، “password” و “test_1234” هستش، به Maximum Industries نفوذ کرده .

شکل زیر نشون دهنده گفتگوهای Bassterlord با هکر لاک بیت هستش:

به گفته Bassterlord، گروه هکری National Hazard Agency پشت این هک بوده. این گروه در شش ماه گذشته، مسئول چندین نقض برجسته بود. اونا در اکوسیستم هکرای شریک باج افزارها، در حال رشد هستن.

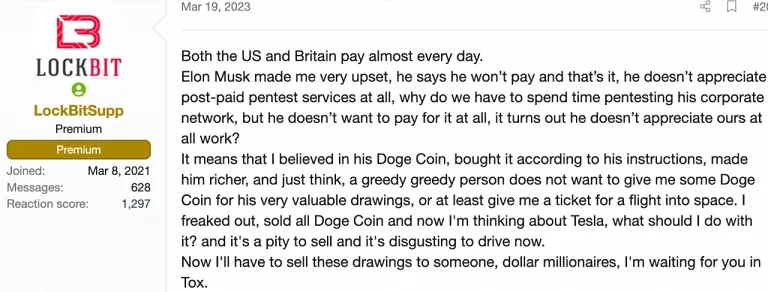

در نهایت نه SpaceX و نه Maximum Industries باج درخواستی رو پرداخت نکردن . لاک بیت پیام زیر ور در انجمن زیر زمینی ارسال کرد.

در 30 مارس لاک بیت سایت خودش بروز کرد و اعلام کرد که همه داده های سرقت شده رو منتشر کرده. اما یه مشکل وجود داشت، داده ای نبود. دلیل اونرو بعدا میگم.

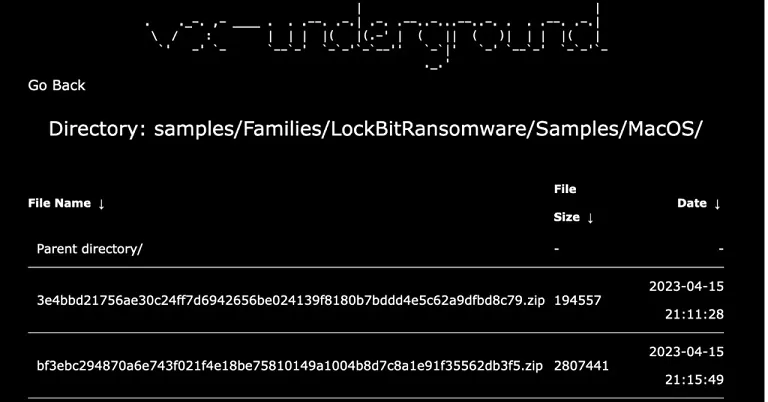

نسخه اپلی لاک بیت

در 15 آوریل 2023، MalwareHunterTeam یه توییت منتشر کرد مبنی بر اینکه یه نسخه از باج افزار لاک بیت رو کشف کرده که برای آلوده کردن سیستم عاملهای Apple OS X هستش و VX-Underground اونو برای دانلود در دسترس بقیه گذاشت.

آخر اون هفته من با چند محقق ارتباط برقرار کردم تا این نسخه رو آنالیز کنن. در حالیکه هر کدوم جزییاتی رو از نتایجشون داده بودن، اما یه نکته مشترک بینشون وجود داشت. برخی چیزا در این بیلد باج افزار درست نبود. مشکلات زیادی وجود داشت ، گزارش های اولیه میگفت که این یه نسخه غیرقابل اجرا از باج افزار لاک بیت هستش که از نظر فنی درست نبود. با این حال، برای اجرای و رمزگذاری موفقیتآمیز دادهها، محموله به موارد زیادی نیاز داشت.

مثلا باید اقدامات امنیتی اپل رو دور میزد چون OS X اجازه اجرا به یه برنامه با امضاء نامعتبر رو نمیده. OS X از اجرای اون جلوگیری میکرد و یه پیام خطا به کاربر نشون میداد تا اونو به سطل زباله انتقال بده. این همچنین میتونه دلیلی برای این باشه که تا الان کسی گزارشی در خصوص حمله لاک بیت به یه دستگاه اپل گزارش نکرده.

همچنین آنالیز باینری، سرنخهایی از هدف استفاده از اون ارائه داد. باینری باج افزار یه پسورد هاردکد شده، test، داشت که اپراتور برای اجرا باید اونو وارد میکرد. باینری همچنین به فایلهای لینوکس، ویندوز، VMware اشاره داشت که چیز عجیبی بود، چون این نسخه برای اپل ساخته شده بود.

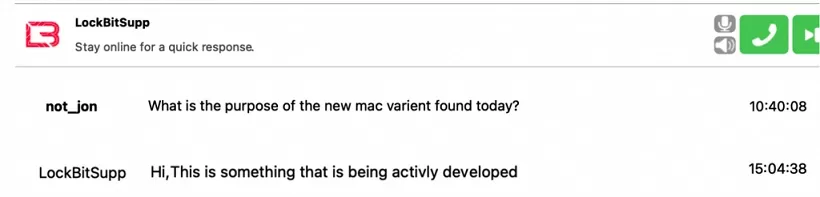

بطور کلی براساس اطلاعاتی که وجود داشت، نشون میداد که این نسخه فعلا آماده نیست. بنابراین تصمیم گرفتم از خود لاک بیت بپرسم که آیا این یه نسخه در حال توسعه هستش یا نسخه ای بود که برای استفاده شرکا در نظر گرفته شده بود؟ که لاک بیت در پاسخ گفته بود که یه نسخه در حال توسعه هستش.

نسخه ای که MalwareHunterTeam پیدا کرده بود، برای حملات آماده نبود. اینکه یه نسخه قبل از آماده شدن عملیاتی سر از یه مخزن عمومی درمیاره، نشون میده که لاک بیت مشکلاتی زیادی با توسعه دهندگان و تسترهای خودش داره. واضحه که این یه اشتباه OPSEC هستش.

با این حال، بینش ارزشمندی از این کشف میشه بدست آورد. وجود چنین باج افزاری، تلاش و جهت حرکت لاک بیت رو نشون میده. مشخصه که لاک بیت دنبال باج افزاری هستش که دستگاههای OS X رو آلوده کنه. ما خیلی خوش شانس بودیم که یه نشونه از اتفاقات آینده دریافت کردیم و الان فقط مسئله زمان رو داریم که یه نسخه بی عیب و نقص در حملات لاک بیت ظاهر بشه.

کدوم دارک ؟

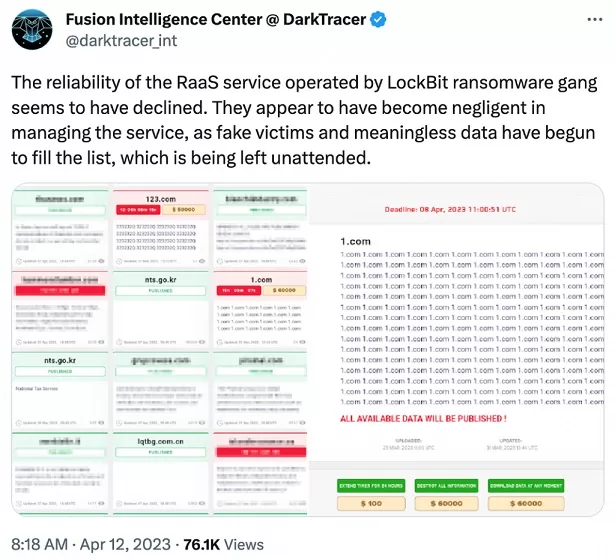

علاوه بر لو رفتن نسخه اپل در ماه آوریل، لاک بیت یه رخداد دیگه ای رو هم تجربه کرد. شرکت امنیتی DarkTracer متوجه شد که لاک بیت چندین پست اشتباه در سایت نشت خودش ارسال کرده. این پست ها سازمانهای واقعی نبودن و عناوین ساختگی با لینک های ساختگی مانند ، 1.com و 123.com بودن.

جالبتر اینکه لاک بیت برای این شرکت های ساختگی، ضرب الاجلی برای پرداخت 60 هزار دلار هم مشخص کرده بود. اگه نام قربانی اشتباه بود، باج 60هزار دلاری یه شاخص میتونه باشه، چون باند لاک بیت در صورتیکه قربانی مشروع باشه، باج بیشتری درخواست میکنه.

سرنخ دیگه مبنی بر اینکه این قربانیها واقعی نیستن، این بود که لاک بیت قسمت توضیحات قربانی رو با یسری داده الکی پر کرده بود. در شکل زیر توییت DarkTracer رو مشاهده میکنید.

DarkTracer خطاب به لاک بیت گفته بود که، قابلیت اعتمادش کاهش یافته و لاک بیت در مدیریت خدماتش سهل انگاری کرده. چیزی که DarkTracer میگفت، درست بود. اینا قربانیان واقعی نبودن. تنها اشتباه DarkTracer این بود که، لاک بیت رو با همون استانداردی که در شرکتهای قانونی روبرو هستیم، در نظر گرفته بود.

برای مثال، برای تست عملکردها، انتظار نداریدم که Bleeping Computer یسری پست چرت و پرت منتشر کنه تا توانایی خودش رو برای ارسال خبر نشون بده. بلکه انتظار داریم که اونا این موارد بصورت آفلاین تست و ارزیابی کنن.

ظاهرا این استاندارد در دنیای مجرمین وجود نداره. لاک بیت ادعا کرد که در حال تست بروزرسانی و تست عملکردهای سرویس پشتیبان خودش برای آپلود داده های قربانیان هستش.

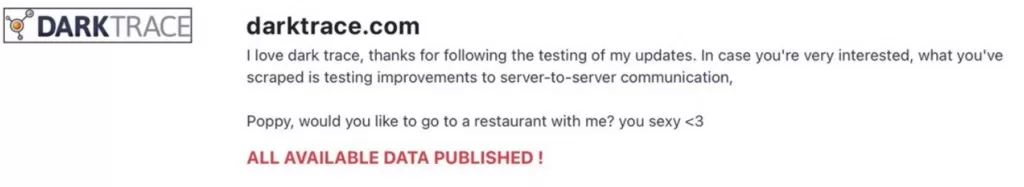

اینجا جاییکه همه چی میتونست تموم بشه، اما در روش لاک بیت، هیچ چیز بدوم درام تموم نمیشه. بنابراین ، لاک بیت یه پست جدید ، که در شکل زیر میبینید، در سایت نشت خودش منتشر کرد.

متوجه مشکل شدید؟ لاک بیت شرکت اشتباهی رو لیست کرده. توییتی که این ماجرا رو شروع کرد، شرکت DarkTracer بود نه DarkTrace .

لاک بیت که اوضاع رو بدتر کرده بود، پستی رو منتشر کرد و Poppy Gustafsson مدیر عامل DarkTrace ، رو برای شام دعوت کرد و اونو داف خطاب کرد. لاک بیت باید یاد بگیره که با زنان درست و با احترام رفتار کنه. همچنین باید به جزییات توجه کنه و اگه میخواد یه نمایش دراماتیک از رویدادی که ناشی از اشتباهات خودش هستش رو نمایش بده، شرکت درست رو انتخاب کنه.

قسمت خنده دار ماجرا این بود که ، DarkTrace ربطی به این ماجرا نداشت. همچنین تمام کاری که DarkTracer انجام داده بود، توییتی در مورد پست های اشتباه لاک بیت بود. لاک بیت میخواست یه پستی در خصوص DarkTracer بزاره، اما شرکت و مدیر عامل اونو اشتباه گرفته بود.

در واقع هیچکدوم از این شرکتها نقض نشده بودن و لاک بیت تهمت زده بود و یه شرکت بی گناه که فقط ناظر بود رو اذیت کرده بود.

رهبر لاک بیت مکررا از کارمندا و شرکای خودش که اشتباه میکنن، انتقاد میکنه. به نظر من پست کردن اشتباه قربانیان، ارسال داده های اشتباه و در ادامه ساختن نمایشی دراماتیک از اون و تهدید شرکتی که هیچ ربطی به این ماجرا نداره، شواهد کافی برای نشون دادن اینکه رهبر لاک بیت، مشکل اصلی این قضایا هستش. اینا مشکلات کوچیکی نیستن.

زیرودی Tox :

در ماه مه 2023 ، یه اکسپلویت زیرودی از qTox برای فروش در یه فروم روسی به قیمت 500 هزار دلار قرار گرفت. همونطور که قبلا گفته شد، لاک بیت برای ارتباطات از Tox استفاده میکنه. بنابراین از این خبر خوشحال نشد.

براساس توئیتی که VX-Underground منتشر کرده بود، کاربران Tox با پذیریش یه درخواست دوستی، امکان اکسپلویت شدن رو داشتن. این برای لاک بیت به این معنی بود که پذیرش درخواست و ارتباط با Tox رو متوقف کنه. رویکرد لاک بیت این بود که فقط با کاربرانی که از قبل پذیرش دوستی کرده، ارتباط داشته باشه تا زمانیکه راه حلی براش بیاد یا از یه پلتفرم دیگه برای ارتباطات استفاده کنه.

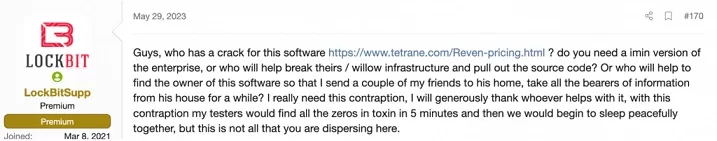

لاک بیت میخواست باگ رو شناسایی و اونو اصلاح کنه تا دوباره از Tox برای ارتباطات استفاده کنه. در شکل زیر مشاهده میکنید که لاک بیت اشاره به Reven داره که یه ابزار مهندسی معکوس و شناسایی آسیب پذیری هستش. لاک بیت میخواست با Reven باگ رو شناسایی و اونو اصلاح کنه تا جلوی اکسپلویتش رو توسط بقیه بگیره.

امیدوارم، کامنت لاک بیت مبنی بر اینکه دوستاش رو به خونه توسعه دهنده نرم افزار فرستاده، فقط یه شوخی باشه. صرف نظر از این، زیرودی Tox ، مشکلاتی رو برای لاک بیت ایجاد میکرد، چون ارتباطات برای اجرای عملیات باج افزاری ضروری هستش.

این یه مثال واقعی ، از اهمیت این موضوع هستش که چرا باید مجریان قانون به تلاشهاشون برای شناسایی و ارزیابی برنامه هایی که مجرمین سایبری مانند لاک بیت از اونا استفاده میکنن، ادامه بدن. اونا میتونن از این موارد سوء استفاده کرده و به حسابها و سیستمهای اونا نفوذ کنن.

میدونم که لاک بیت قصد داشت که آسیب پذیری Tox رو اصلاح کنه، اما نمیدونم موفق بوده یا نه. با توجه به اینکه لاک بیت به شدت به Tox وابسته هستش و اخیرا در مورد این موضوع صحبت نکرده، فکر میکنم راه حلی براش پیدا کرده.

قسمت سوم: داستان پلیس ها

کیفرخواست Borris :

در 16 مه 2023، وزارت دادگستری آمریکا ، کیفرخواستی رو برای Mikhail Pavlovich Matveev ، یه تبعه روسی که با چندین گروه باج افزاری از جمله لاک بیت همکاری یا شراکت داشته، منتشر کرد. Matveev از نام هایی مانند Wazawaka ، m1x ، Boriselcin ، Uhodiransomwar ، Orange و نام مورد علاقه من arestedbyFbi استفاده میکنه.

در حالیکه کیفرخواست، فعالیت های Matveev رو پوشش داده بود، Brian Krebs هویت Matveev رو افشاء کرده بود و در یه مقاله ای که در ژانویه 2022 منتشر کرده بود، شخصیت های آنلاین و ایمیلها و مشارکت های مجرمانه ی اونو پوشش داده بود.

بعدها، Matveev به من گفت که محقق امنیتی Azim Khodjibaev ، تقریبا دو سال قبل از مقاله Brian Krebs، اونو ردیابی کرده بود ، اما این اطلاعات رو عمومی نکرد.

علاوه بر Azim، در چند سال گذشته، Matveev با چندین محقق امنیتی صحبت کرده. وقتی این گزارش مینویسم، به نظرم عجیبه که اونو با نام Matveev بشناسم، چون همیشه اونو با Borris میشناسمش. من چند ماه قبل از صدور کیفرخواست ، هنگام بررسی هکرهایی که با لاک بیت کار میکردن، با اون صحبت کردم. علاوه بر Azim، محققین امنیتی دیگری مانند Dmitry Smilyanets از Recorded Future ، اعتماد ایشون رو جلب کردن و تونستن باهاش ارتباط برقرار کنن.

در آگوست 2022، Matveev موافقت کرد که مصاحبه ای رو با Dmitry انجام بده که در اون جزئیاتی از نحوه مشارکت خودش در حملات علیه سازمان های برجسته ای مانند Capcom و اداره پلیس واشنگتن دی سی رو به اشتراک گذاشت. متن کامل مصاحبه رو میتونید از اینجا مطالعه کنید.

Matveev همچنین در خصوص ابزارها و اکسپلویتهای مورد استفاده و روابط خودش با سایر گروههای باج افزاری صحبت کرده بود. Matveev تجربه خوبی در خصوص همکاری با REvil نداشت اما دوست داشت که با لاک بیت کار کنه و به رهبری باند هم فک میکرد. میگفت که با لاک بیت ارتباط خوبی داره و اون یه مرد عادی به نظر میرسه.

با این حال رابطه اون با لاک بیت زیاد دوام نداشت و درنهایت Matveev باند خودش رو بنام Babuk راه اندازی کرد که به دلیل مشکلات داخلی از هم پاشید.

اون زمان راهی برای تایید ادعاهای Matveev وجود نداشت. با این حال در متن کیفرخواست اومده بود که ایشون نقشی بیشتر از مشارکت در حملات داشته. در حقیقت Matveev ، حملات رو سازماندهی میکرد و مذاکرات باج گیری که در اون صدها میلیون دلار اخاذی میشد رو رهبری میکرد. وزارت دادگستری آمریکا بیانیه زیر رو بهمراه درآمدی که ایشون کسب کرده رو منتشر کرده:

Matveev و سایر اعضای این سه باج افزار، در مجموع 2800 قربانی در آمریکا و سراسر دنیا داشتن و از این قربانیان حداقل 400 میلیون دلار باج خواستن. باجی که دریافت کردن بیش از 200 میلیون دلار بوده.

پس از انتشار کیفرخواست، Matveev میخواست داستان خودش رو بازگو کنه و مصاحبه ای در پادکست مورد علاقه من ، یعنی Click Here با Dina Temple-Raston و Sean Powers انجام داد.

در این مصاحبه، Matveev نقش خودش رو در حملات باج افزاری کم اهمیت نشون داده بود و درآمدش رو هم خیلی کمتر از رقمی که در کیفرخواست اومده، یعنی 200 میلیون دلار، بیان کرده بود و از Dina پرسید بود که اونا این رقم از کجا آوردن؟ پاسخ ساده بود، اونا باج هایی که به کیف های پول ایشون ریخته میشد رو با هم جمع زده بودن و به رقم 200 میلیون دلار رسیده بودن.

نکته ای که هست اینه که، باج دریافتی بین باندهای باج افزاری و شرکاشون تقسیم میشه ، Matveev نمیدونه چون مسئول حمله هستش، بنابراین مسئول پولی که اخاذی کرده هم هستش، حالا این پول بین کیا تقسیم شده و … مهم نیست.

با این حال، من مطمئنم که وزارت دادگستری اگه بخواد نام و جزئیات شرکایی که سود باج بینشون تقسیم شده رو ، به اشتراک بذارد،Matveev از تنظیم این ارقام خوشحال میشه.

Matveev همچنین به Dina گفته بود که لاک بیت راه خودش گم کرده و اونو با REvil مقایسه کرده بود که به دلیل ریزش و خیانت به شرکای خودش، زباله جامعه باج افزاری در نظر گرفته میشه.

Matveev خودش رو طرفدار برنامه باج افزار سابق Conti معرفی و ادعا کرده بود که بهترین محصول در صنعت باج افزار بوده و اونا همچنان در صنعت هستن، اما ما نمی بینیمشون. وقتی این ادعا رو بیان کرد، برای من تعجب آور بود ، چون ایشون با Conti کار نکرده.

من آخرین بار، اوایل جولای 2023 با Matveev ارتباط برقرار کردم و ازش پرسیدم که زندگی بعد از کیفرخواست، چطوری پیش میره. در پاسخ گفت که رضایت داره. پاسپورتش از بین برده و با این واقعیت کنار اومده که به این زودی ها نمیتونه از روسیه خارج بشه. به نظر این کیفرخواست بیشتر بهش در بین هماتایان باج افزاریش اعتبار داده.

من ازش پرسیدم که هنوزم حملات باج افزاری انجام میده و ایشون گفت که در حال استراحت هستش. وقتی ازش پرسیدم، زمانش رو بدون باج افزار چطوری سپری میکنه؟ در پاسخ گفت که بطور عمیق و جدی در توسعه اکسپلویت فعالیت داره. من جزییات زیادی ندارم اما Matveev گفته که پروژه فعلیش روی اکسپلویت Microsoft SharePoint هستش.

متاسفانه این موردی هستش که جرم، نتیجه داده. شما میبینید که با اینکه ایشون در لیست مجرمین تحت تعقیب هستش و برای اطلاعاتی در موردش 10 میلیون دلار جایزه گذاشتن، اون آزادانه در Kaliningrad روسیه زندگی میکنه و دولت در برابر پیگرد قانونیش محافظت میکنه.

شکل زیر ، Matveev رو میبینید که در حال استراحت با شلوار پوست مارش هست.

Matveev باید بدونه که ممکنه یه روزی حمایت های روسیه ، مثله حمایت از Revil ، تموم بشه و مامورا در خونه اش بزنن.

شما به دلیل احمق بودن بازداشت شدید

دفتر FBI در Newark در نیوجرسی شلوغ بود. تنها یه ماه بعد از صدور کیفرخواست علیه Matveev ، یکی از شرکای لاک بیت توسط FBI دستگیر شده بود. هکر دستگیر شده، Ruslan Magomedovich Astamirov ، یه تبعه روسی 20 ساله، ساکن چچن که در آمریکا بود و توسط FBI دستگیر شده بود.

طبق شکایت کیفری، Astamirov از آگوست 2020 در عملیات باج افزاری لاک بیت شرکت کرده. این به این معنیه که ایشون از 17 سالگی برای لاک بیت هک میکرده. Astamirov باید در کمپ تابستانی یا در دبیرستان ورزش میکرد، اما در عوص با لاک بیت در عملیات باج افزاری شرکت میکرد و الان با 20 سال زندان روبرو بود.

لاک بیت باید محدودیت سنی داشته باشه تا افرادی که به سن قانونی نرسیدن، از انجام جرایم سایبری منع کنه، چون Astamirov برای مشکلات واقعی که باهاش روبرو بود، آماده نبود.

Astamirov به اندازه ای باهوش بود که شرکتهای بزرگ رو هک و اخاذی کنه، اما براساس شکایت کیفری، این کار فراتر از حدش بود. به همون اندازه که گفتن اون برای من آزار دهنده هستش، اکثر هکرهای باج افزار افراد باهوشی هستن که اخلاقیات منحرفی دارن و انتخابهای ضعیفی برای زندگیشون دارن، اما Astamirov اینجوری نبود.

به زبان ساده، Astamirov ، اشتباهاتی مانند همه جوانان کرده بود. این بخشی از جهانی میاد که زندگی در اون با زندگی در آمریکا متفاوت هستش. برا همینه که میبینم ،فکر میکنه که جرایم سایبری جذابه، اما امیدوارم زندگی اونرو تغییر بده. به اندازه ای جوون هست که زندگی یه فرصت دیگه بهش بده. با این حال اشتباهات احمقانه ای در دوران جرایم کوتاه مدتش انجام داده که در ادامه بهشون اشاره میکنم.

- اشتباه اول: Astamirov یسری اکانت در سایتهای قمار ایجاد کرده بود، تا پولهایی که از عملیات باج افزاری لاک بیت بدست میاره رو بشوره. بر اساس تعداد پلتفرم هایی که Astamirov ثبت نام کرده ، ممکنه اعتیاد به قمار هم داشته . شاید از خودتون بپرسید، استفاده از پول های کثیف بدست اومده از کار با یکی از باندهای جنایتکار برای تغذیه اعتیاد به قمار چه اشکالی داره؟ بسیاری از ما متوجه میشیم که این عواقب بدی داره. ببینید، شستن میلیونها دلار آسون نیست، وقتی که تجربه پولشویی رو ندارید.

- اشتباه دوم: Astamirov از ایمیلهای شخصی و مجرمانه استفاده مجدد میکرد. از یه ایمیلی برای ثبت نام در یه صرافی ارز دیجیتال استفاده میکرد و سپس کیف پولهای ارزهای دیجیتال مرتبط با پرداختهای باجافزار رو به حساب کاربریش وصل میکرد. مشکل اینجاست که از همون آدرس ایمیل برای ثبت نام در پلتفرمهای رسانههای اجتماعی مانند متا و پلتفرمهای خرید آنلاین مانند آمازون استفاده میکرد و سپس نامهای کاربری ایجاد میکرد که شامل نام واقعی او، “astamirov_222” و “astamirov_225” بودش.

- اشتباه سوم: Astamirov حداقل از یکی از دو حساب ایمیل مرتبط با عملیات باج افزاری برای همگام سازی آیفون شخصی و رایانه اپلش استفاده کرده بود. اوضاع وقتی بدتر شد که با FBI روبرو شد و سعی کرد تقصیر رو گردن برادرش بندازه، که احتمالاً هیچ ارتباطی با این موضوع نداشت. به این فکر کنید که چند نفر از شما ایمیل خواهر و برادر خودتون رو با دستگاه های شخصی خودتون همگام سازی کردید؟ آیا Astamirov فکر میکرد کسی این رو باور میکنه؟

- اشتباه چهارم: Astamirov همچنین از همون آدرس ایمیل برای ثبت زیرساختی که در حملات باج افزار استفاده می کرد استفاده کرد. کاش همه آدم های بد اینقدر احمق بودن، کار من خیلی راحت تر میشد. هوشمندانه ترین کاری که Astamirov انجام داد تصمیم به همکاری با FBI بود. این بچه نمیخواست که زندگی مجرمانه اش ادامه بده.

اگرچه Astamirov ممکنه یکی از اعضای اصلی باند نباشه، و من کارهای احمقانه ای رو که انجام داده رو برجسته کردم، دستگیریش هنوز یه پیروزی بزرگ برای آمریکا و FBI هستش. درسی که اینجا وجود داره اینه که اگه شما بلدید چطوری هک کنید به این معنی نیست که میدونید چطوری ارزهای دیجیتال رو تمیز کنید. اگه میخوایید یه هکر باجافزار موفق باشید، باید در هر دو کار خوب باشید. اگه در انجام یکی از اونا کوتاهی کنید، گرفتار خواهید شد.

تامل در مورد دستگیری

قسمت جالب این داستان اینه که، چند هفته قبل از دستگیری، لاک بیت به من گفت که شرکایی در آمریکا داره. لاک بیت ادعا میکنه که ده شریک در آمریکا داره که میتونید در شکل زیر مشاهده کنیدش.

من به شخصه امیدوارم که راست گفته باشه. بر خلاف جنایتکاران مستقر در روسیه، FBI میتونه شرکائی که در خاک آمریکا هستن رو تعقیب، تعامل و دستگیر کنه. در طول 12 ماه گذشته، دو دستگیری، یه کیفرخواست و حذف عمده زیرساختهای باجافزاری وجود داشته که عملیات Hive رو مختل کرده.

مشکل جنایتکار بودن با تحت تعقیب ترین باج افزار در سراسر جهان اینه که همه تماشا میکنن و منتظر اشتباه شما هستن. علاوه بر محققان، سازمانهای اطلاعاتی دولتی و سازمانهای مجری قانون هستن که داراییهای فنی و انسانی برای یافتن شما اختصاص دادن. با این همه تو چشم بودن، فقط یه اشتباه لازمه.

قسمت چهارم: گفتن اسرار

اسرار لاک بیت

در قسمت اول این سری گزارشات، من در مورد توسعه دهنده LockBit Black و پیامدهای اون با رهبر لاک بیت مطالبی رو بیان کردم. بعد از خروجش از باند، توسعه دهنده داستان خودش رو بازگو کرد که من در ضمیمه گزارش قرار دادم. توسعه دهنده نطری رو بیان کرد که در حین نوشتن این گزارش به ذهنم اومد :

در حال حاضر، لاک بیت هیچ پشتیبانی فنی برای نسخه 3.0 فعلی یا نسخه قدیمی 2.0 ندارد.

ادعای اون قابل تامله، چون اگه صحت داشته باشه، لاک بیت بدون توسعه دهنده باج افزار ماهر ، داره کار میکنه. اکنون، تعداد کمی از توسعه دهندگان در جهان به اندازه توسعه دهنده سابق لاک بیت تجربه باج افزار نویسی دارن. علاوه بر این باج افزارهای DarkSide و BlackMatter و LockBit Black رو توسعه داده. برا همین برا من جالب بود که ببینم خروج اون ، چه تاثیری روی لاک بیت خواهد داشت. الان شواهدی دارم که نشون میده، خروجش زیانبارتر از چیزی بوده که من تصورش میکردم.

من مشکلاتی رو در عملیات لاک بیت پیدا کردم که محصول ، رشد چشمگیر گروه در سال گذشته و کمبود منابع توسعه هستش. لاک بیت سعی کرده این مشکلات رو پنهون و بطور موثر مسائل مرتبط با عملکردش رو کنترل کرده. لاک بیت هم قربانیان، هم شرکاء و هم من رو فریب داده.

این چیزیه که لاک بیت نمیخواد بدونید.

راز شماره یک: لاک بیت در انتشار داده های قربانی ها مشکل داره

لاک بیت در انتشار داده های قربانی هاش در سات نشتش مشکل داره و این مشکل بزرگتر از اون چیزیه که کسی بدونه.

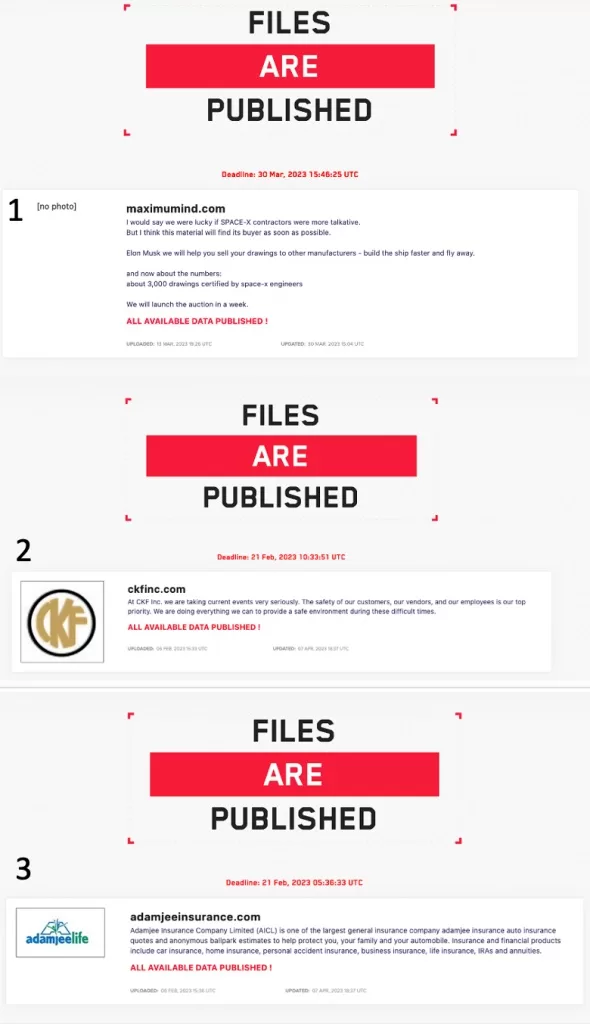

از اواخر فوریه تا پایان ژوئن، لاک بیت ادعا کرد که ، داده های قربانیانی که باج رو ندادن رو ، منتشر کرده. من متوجه شدم که خیلی از اینا تهدیدات توخالی هستن. در خیلی از پستهای سایت نشتشون، در این بازه زمانی، داده ای نبوده و لاک بیت فقط ادعای انتشار کرده.

اگه قربانی لاک بیت در این بازه زمانی شدید و باج رو پرداخت کردید، باید بگم که متاسفانه شما پولتون رو دور ریختید. در خیلی از موارد لاک بیت نمیتونسته داده هایی که سرقت کرده رو منتشر کنه، حتی اگه باج رو نمی دادید که در ادامه بهش می پردازیم.

لاک بیت نه تنها به قربانیان دروغ میگفت، بلکه به شرکای خودشم که پول باج رو با هم تقسیم میکردن هم دروغ میگفت. برای کسایی که اطلاعی از این فرایند ندارن ، لاک بیت فرایند سرقت، میزبانی و انتشار داده های قربانیان رو از طریق یه رابط گرافیکی در پنل مدیریتش خودکار کرده بود. تصاویری از این پنل در نسخه اول این گزارشات وجود داره.

وقتی هکری به داده ای رسید که میخواد اونارو سرقت کنه، از پنل مدیریت برای جمع آوری و استخراج اونا روی سرورهای لاک بیت استفاده میکنه. تا جایی که من میدونم، این بخش به همون صورتی که انتظار میره، کار میکنه. بعدا شرکا و قربانی شروع به مذاکره در خصوص باج و … میکنن که این کار هم از طریق پنل مدیریت انجام میشه.

با استفاده از پنل، شرکا ،داده هایی رو که میخوان در سایت نشت لاک بیت منتشر کنن رو، کنترل میکنن. بیشتر شرکا دادهها رو به آرامی افشاء میکنن و از یه تایمر شمارش معکوس به عنوان تاکتیکی برای تشویق قربانی به پرداخت استفاده میکنن. اگه تایمر به صفر برسه و قربانی باج رو پرداخت نکرده باشه، داده ها در وب سایت لاک بیت به صورت عمومی منتشر میشه.

این سرویس قراره اینجوری کار کنه اما حدودا از فوریه 2023 ، این سرویس دچار مشکلاتی شد و با گذشت زمان هم بدتر شد. در نتیجه لاک بیت داده های قربانیان رو بهمون صورتی که در کل سال ادعا میکرد که منتشر کرده، نمیتونست منتشر کنه.

در حالیکه قربانیان و رسانه ها متوجه این قضیه نشدن، اما شرکا متوجه این موضوع بودن. در نتیجه خیلی از شرکاء از همکاری با لاک بیت اعلام نارضایتی کردن. در ادامه این راز لاک بیت رو به شما نشون میدم.

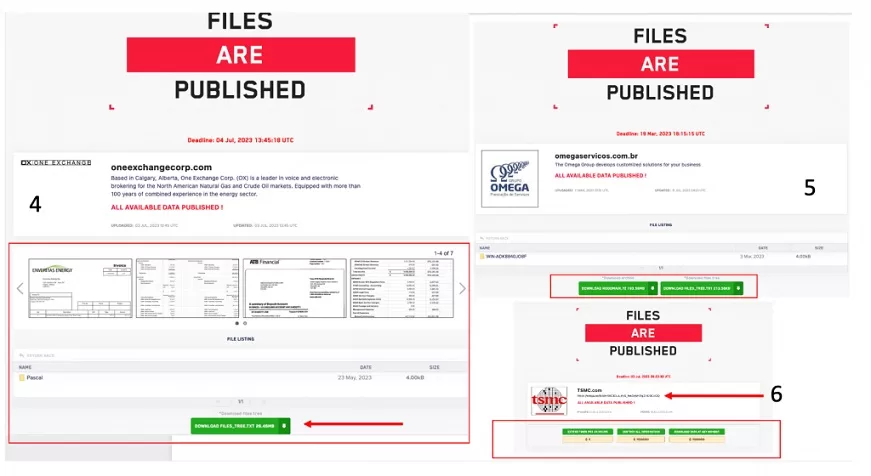

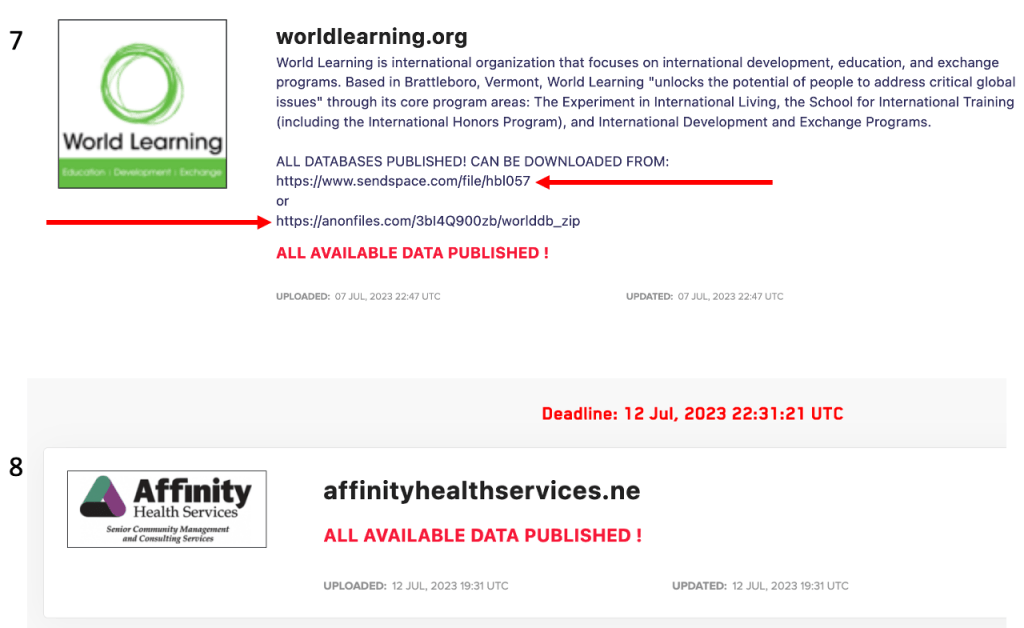

شکل زیر نشون دهنده سه پست از قربانیانی هستن که باج رو ندادن و یکیشون که با شمار 1 مشخص شده، Maximum Industries هستش. در خصوص این حمله قبلا صحبت کردیم، اینکه این حمله به دلیل ارتباط این شرکت با SpaceX خیلی سروصدا در رسانه ها داشت. با اینکه خیلی تهدید و ادعا از طرف باند برای انتشار داده ها وجود داشت، اما داده ای منتشر نشد. توجه به این نکته ضروری هستش که در همه پست های شکل زیر، گفته شده که داده ها منتشر شده، اما در زمان نگارش مقاله ، داده ای در سایت وجود نداشته.

شکل بالا برای من روشن میکنه که لاک بیت داده ها رو منتشر نکرده، چون من هر روز پست قربانی ها رو بررسی میکنم. خب اگه این کار نمیکنید، شاید متوجه تفاوتشون نشید. برای همین شکل زیر رو ببینید.

در این پست قربانی ها رو با برچسب 4 و 5 و 6 مشاهده میکنید. هر کدومشون دارای یه دکمه دانلود هستش که با فلش قرمز مشخص شده، اگه روشون بزنید، داده قربانیها رو دارید . برخیاشون یسری اسکرین شات دارن که میتونید داده های دزدیده شده رو در همون پست بررسی کنید مثلا مورد 4. اغلب پستهایی که از اوایل سال منتشر شدن، از جمله موارد 1-3 ، اینجوری نبودن. با این حال کسی متوجه اون نشده، چون همه پستها برچسب “FILES ARE PUBLISHED” رو داره.

همونطور که قبلا گفته شد، بدترین بخش این وضعیت اینه که کسی متوجه اون نشده. با این حال، اگرچه رسانه ها و قربانیان متوجه این قضیه نشدن اما من میدونستم که شرکایی که تحت تاثیر این قضیه قرار میگیرن، متوجه اون شدن. از این گذشته، اونا میلیونها دلار رو با لاک بیت سهیم میشن تا این خدمات رو بعنوان شریکشون ارائه بده. برای تایید این مشکل، با شرکای سابق و فعلی لاک بیت تماس گرفتم و ازشون پرسیدم که آیا از عملکرد لاک بیت راضی هستن یا نه.

چندین شریک، در خصوص مشکلات مربوط به نشت داده ها ، ابزار نارضایتی کردن که باعث شده به سمت رقبای لاک بیت برن که در شکل زیر مشاهده میکنید .

علاوه بر این گفتگوهای من با شرکاء لاک بیت، Bassterlord هم در خصوص این وضعیت توییت کرده که البته بعدا حذفش کرده :

من چیزی علیه لاک بیت ندارم. اما تا زمانیکه داده ها بصورت معمول ، نه با تاخیر 2- 4 ماهه ، وارد پنل نشه، دلیلی نمی بینم که 20 درصد به برنامه وابسته پرداخت کنم.

شرکای وابسته تنها کسایی نبودن که متوجه این قضیه شدن، لاک بیت هم متوجه این قضیه بود.

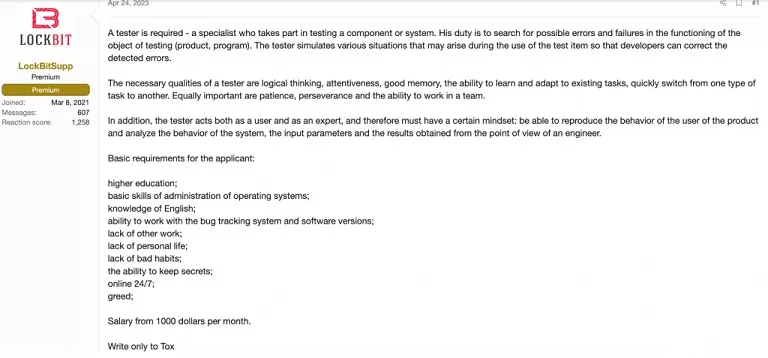

لاک بیت میدونه که مشکل بزرگی داره و تلاش میکنه که اونو حل کنه. در 24 آوریل 2023، لاک بیت یه آگهی استخدامی برای یه تستر که در توسعه بروزرسانی ها کمک کنه، منتشر کرد.

من از حس شوخ طبعی لاک بیت سپاسگذارم، اونجا که برای شرایط لازم برای این شغل نوشته، طمع، توانایی حفظ اسرار، آنلاین بودن 24 ساعته، از دست دادن زندگی شخصی. براساس چیزایی که میدونم، به نظرم این آگهی کار خود رهبر لاک بیت هستش.

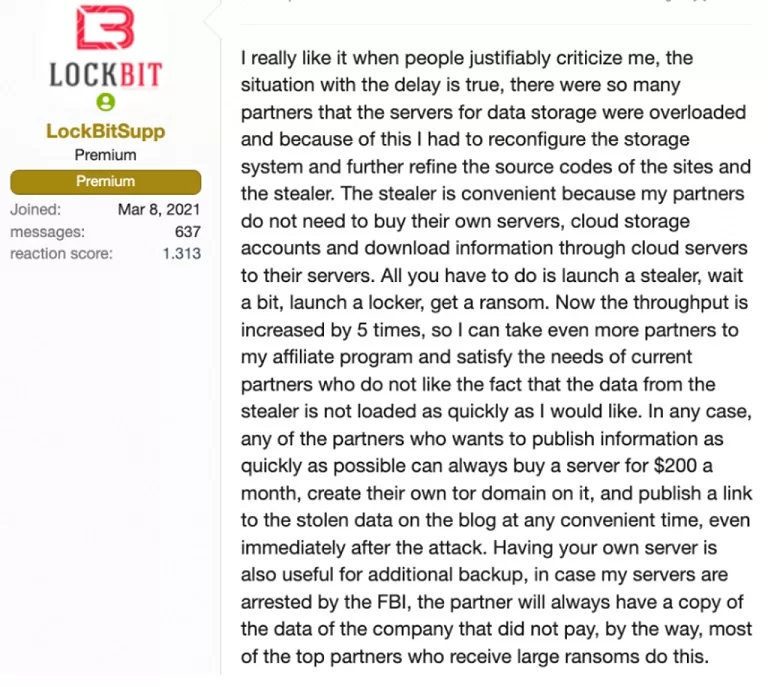

من فکر میکنم یکی رو استخدام کرد، چون چند ماه بعد ، اوایل جولای، بهبودهایی رو انجام و زیرساختش رو ارتقاء داد. بعد از بروزرسانی، پیام زیر رو فرستاد و این اولین باری بود که به وجود مشکل پرداخته یا اعتراف کرده.

لاک بیت ادعا کرده که این مشکل رو حل کرده و مشکل ناشی از ، لوود بالا روی سرورهای ذخیره سازی اون، به دلیل حجم بالای استفاده توسط شرکاء بوده. مشکل اصلاح شده و توان عملیاتی تا 5 برابر افزایش یافته و الان امکان جذب شرکای بیشتری هم فراهم شده.

حالا میشد تایید کرد که لاک بیت تغییرات و بروزرسانی هایی رو در سایتش انجام داده. با این حال بروزرسانی یه راه حل بلند مدت نبود. وضعیت رو بهبود بخشید اما اصلاح نکرد.

هنوزم پستهایی هستش که لاک بیت ادعا کرده، داده هاشون افشاء کرده اما داده ای نیست. لاک بیت وضعیت رو بهبود بخشید، بطوریکه خیلی از پستها شامل داده های سرقتی هستن، اما هنوزم برای پست های جدید ، مواردی هست که داده ای توش نیست.

لاک بیت تغییراتی ایجاد کرد تا به نظر برسه که میتونیه داده هارو دانلود کنید اما این چیزی بیش از یه حقه، نبود.

میتونید ببینید که لینکها، مستقیما فایلها رو برای دانلود در اختیارتون قرار نمیدن، بلکه امکان دانلود file tree رو میدن که ،یه فایل متنی هستش که نام دایرکتوریها و داده های قربانی رو لیست کرده نه خود داده های قربانی ها رو. یه نمونه از این فایلها رو در شکل زیر با برچسب A میتونید ببینید.

همچنین در موردی که با برچسب B نشون داده شده، با اینکه زمان پرداخت باج تموم شده و داده ها باید منتشر بشن، اما در عوض میبینیم که سه گزینه پرداخت هزینه برای تمدید زمان ، حذف یا دانلود داده ها قرار گرفته.

این مبلغ کمتر از باج درخواستی هستش، بنابراین من نمیدونم هدف از اینکار چیه، به غیر از اینکه به لاک بیت بهونه ای برای عدم رسیدگی به مشکل انتشار داده ها میده.

اگه قربانی هستید، این خبر خوبیه، تا زمانیکه کسی 100 هزار دلار پرداخت نکنه، داده های شما پابلیک نمیشه اما روی سرورهایی که فقط لاک بیت و شرکاش دسترسی دارن، قرار میگیره.

پس از ادعای LockBit مبنی بر تصحیح مشکل انتشار داده ها، شواهد بیشتری رو میشه در چندین پست دیگه مشاهده کرد. مورد “7” در شکل زیر یکی از نمونه های جدید هستش که در اون داده ها در دسترس هستن اما در زیرساخت لاک بیت میزبانی نمیشن. در عوض، روی پلتفرمهای اشتراکگذاری فایل شخص ثالث قانونی که در Clearnet هستن ،میزبانی میشن.

از اونجایی که به هر حال، داده های قربانی افشاء میشن، این شاید بی اهمیت باشه اما این قضیه برای شرکای لاک بیت که برای استفاده از خدماتش هزینه میدن مهمه.

میزبانی داده های سرقت شده، یکی از ویژگی هایی هستش که لاک بیت برای جذب شرکا ازش استفاده میکنه. قبل این، استفاده از خدمات اشتراک فایل شخص ثالث معمول بود. این یه مشکل برای مجرمین هستش، چون مجریان قانون یا ارائه دهنده خدمات ، میتونه فایلها رو حذف کنه و دسترسی عموم یا مجرمین به فایلها رو از بین ببره.

حالا اونا کنترل داده هایی رو که برای سرقتشون تلاش میکردن رو از دست دادن. همچنین باعث لطمه به شهرت اونا میشه و باعث میشه قربانیان کمتری، باج بدن .

همچنین در شکل بالا، مورد 8، مورد جدیدی هستش که لاک بیت ادعا کرده که داده هارو منتشر کرده، اما لینکی به داده ها نیست. این همون مشکل قبلی هست .

من حدس میزنم که لاک بیت واقعا نه این مشکل رو درست کرده و نه اعتبارش رو ، که باعث بیشتر شدن تنزلش بین شرکاء میشه و قربانیان متوجه میشن که لاک بیت در ارسال داده های قربانیان دچار مشکل هستش.

بنابراین، اگر قربانی یک حمله جدید لاک بیت هستید، ممکنه بخواید تاس بندازید ، چون به نظر من LockBit در حال تلاش برای پشتیبانی از زیرساخت میزبانی داده خودش هستش و شرکای خودش رو ناامید میکنه.

راز شماره دو: زمان انتظار زیاد برای پشتیبانی

آیا تا به حال نیاز به حل مشکلی مانند استفاده از خدمات شرکت موبایلتون داشتید یا صحبت با نماینده ،در مورد مشکلی در سفرتون ،در یه شرکت هواپیمایی داشتید؟ خب اگه چنین تجربه ای رو داشتید، احتمالاً میدونید که منتظر موندن طولانی مدت برای دریافت کمک برای مشکلتون چقدر خستهکننده هستش. ممکنه خنده دار به نظر برسه، اما مجرمانی که با لاک بیت کار میکنن دقیقاً با این مشکل روبرو هستن.

همونطور که گفته شد، لاک بیت از Tox برای ارتباطات استفاده میکنه. استفاده از اون باعث میشه جاسوسی از ارتباطات لاک بیت توسط FBI و سازمانهای اطلاعاتی اگر غیر ممکن نباشه، سخت باشه.

اغلب سطوح امنیتیه بالا، برنامه رو کمتر، کاربرپسندتر میکنه، چون برای harden کردن برنامه ، باید از سهولت استفاده چشم پوشی بشه. مطمئنا این، در مورد Tox درسته، چون یه پلتفرم شیک و با ویژگی های زیاد نیست. این مورد و حجم بالای حملات و افزایش تعداد شرکاء، لاک بیت رو در پاسخگوئی به درخواستها، با مشکل مواجه میکنه.

از دید شرکاء ، اونا هفته ها کار میکنن تا قربانی رو نقض و اخاذی کنن. به محض اینکه اونا وارد شبکه قربانی شده و جا پاشون رو محکم کردن ، به داده هاشون دسترسی پیدا میکنن، اما با مشکل مواجه میشن. مهم نیست مشکل از کجاست. اونچه مهمه اینه که اونا پاسخ یا راه حل سریعی دریافت نمیکنن، چون لاک بیت با حجم زیادی از پیامهای پشتیبانی و درخواست سرویس در Tox مواجه هستش.

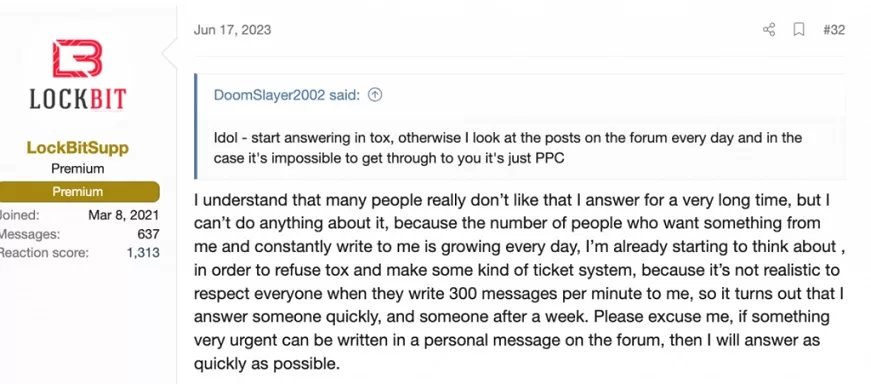

من نمیتونم تصور کنم که صدها درخواست رو در یه روز مدیریت کنم. مواردی مانند “ممکنه با شما ارتباط داشته باشم”، در کامیونیتی لاک بیت بیشتر شده. صرف نظر از دلیلش، ناامیدی زیادی در بین مجرمین باج افزار به دلیل مدت زمانی که طول میکشه تا لاک بیت پاسخ بده، وجود داره.

به گفته لاک بیت، افراد زیادی روزانه بهش پیام میدن و این کار پاسخگویی رو سخت میکنه. مسئله بعدی اینه که پاسخهای یکسانی وجود نداره. لاک بیت به برخی از درخواستها سریع جواب میده و برای برخی ممکنه تا یه هفته، بصورت خوانده نشده بمونه.

بعنوان یه راه حل، لاک بیت اشاره ای به راه اندازی یه سیستم تیکتینگ کرده. این تلاشش دوست دارم، اما بعیده که این سیستم رو راه اندازی کنه ،مگه اینکه خودش یه چنین سیستمی رو توسعه بده. دلیلش اینه که لاک بیت نمیتونه از یه فروشنده قانونی برای این سیستم استفاده کنه، چون امنیت و محرمانه بودن یه سازمان مجرمانه ، مهمترین چیز براشه.

از اونجایی که Tox متن باز هستش، اگه لاک بیت سعی کنه یه سیستم تیکتینگ که با استفاده از سورس کد Tox توسعه داده شده رو پیادهسازی کنه، من رو شگفتزده نمیکنه، اما توسعه و تست اون به زمان و منابع زیادی نیاز داره. اگه این کار اشتباه انجام بشه، منجر به همون ناامیدی میشه که امروز با اون مواجه .

راز شماره سه: بروزرسانی باج افزار وجود نداره.

در ژوئن 2021، لاک بیت با انتشار LockBit Red که به LockBit 2.0 هم معروفه، اولین بروزرسانی خودش رو برای برنامه باج افزارش انجام داد.

در ژوئن 2022 ، لاک بیت یه بروزرسانی دیگه انجام داد و در اون LockBit Black ، که به LockBit 3.0 معروف هستش رو منتشر کرد.

همون توسعه دهنده پشت DarkSide و BlackMatter ، این باج افزار رو توسعه داد و ویژگی ها و سرویس های جدیدی رو به اون اضافه کرد که باعث شد، لاک بیت در صدر جدول باج افزارها قرار بگیره.

وقتی ژوئن 2023 رسید ،منتظر یه اتفاق بزرگتر بودم اما اتفاق خاصی نیوفتاد. راستش رو بخوایین میدونستم چنین اتفاقی نمی افته و از سپتامبر گذشته که توسعه دهنده لاک بیت رفت، میخواستم این بنویسم. بروزرسانی امسال همون LockBit Green بود که تنها تفاوتش با بروزرسانی های قبلی، نام و رنگ تمش بود.

این بروزرسانی، همونطور که قبلا اشاره شد، باج افزار لاک بیت نبود، بلکه یه بروزرسانی از نسخه لو رفته ، رقیب سابق، Conti بود.

من از فوریه 2022 اون بیلد باج افزار رو روی یه هارد اکسترنال دارم. لاک بیت تغییراتی رو برای بهبودش ایجاد کرده، اما بطور کلی، این موضوع ضعیفه و اون چیزی نیست که شما از بدنام ترین باج افزار جهان انتظار دارید. بهتر عمل کن، لاک بیت!

دلایل مختلفی وجود داره که این امر برای شرکای لاک بیت بد هستش. با این حال، مهمترین دلیل اینه که اکثر شرکتهای امنیتی میتونن باج افزار لاک بیت رو شناسایی کرده و از اجرای اون روی سیستم جلوگیری کنن.

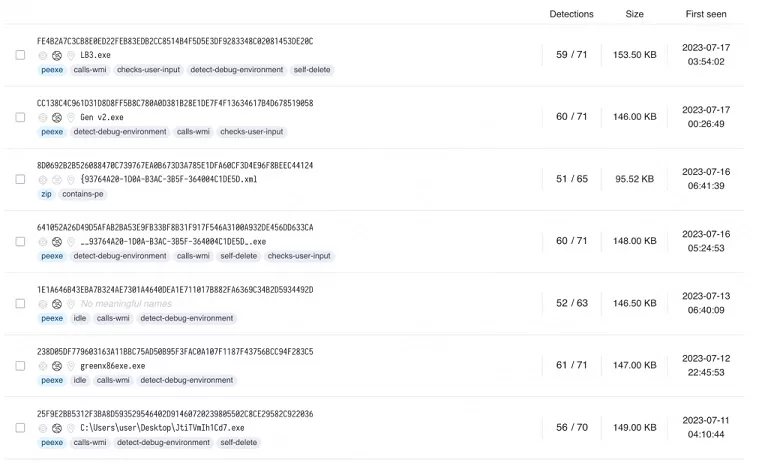

با بررسی نمونه هایی LockBit Black در جولای 2023در VT، همونطور که در شکل زیر میبینید، 50 الی 60 مورد از 71 محصول امنیتی اونو شناسایی میکنن.

این شناسایی باعث میشه که شرکای باج افزار، دنبال راهی برای دور زدن محصولات امنیتی باشن، در غیر اینصورت توانایی اونا برای رمزنگاری محدود میشه و میزان باج کمتر میشه. علاوه بر این فرض کنید که یکی از شرکاء تونست باج افزار رو در یه محیطی با موفقیت اجرا کنه، مشکل اینجاست که، شناسایی و علامتگذاری میشه و مدافعان میتونن در موارد بعدی بهش پاسخ بدن.

یه سال پبش محصولات امنیتی کمتری LockBit Black رو شناسایی میکردن، چون جدید بود و اولین بار دیده شده بود. وقتی سودتون رو با ارائه دهنده باج افزار تقسیم میکنید، انتظار بروزرسانی و توسعه ویژگی هارو دارید.

لاک بیت ادعا میکنه که روی چیز جدیدی کار میکنه، اما من به جز ادعاهایی که در انجمن های زیرزمینی ارائه شده ، هیچ مدرکی برای تأیید این موضوع ندیدم. من شخصاً دوست دارم نتایج رو ببینم، نه وعدههای توخالی، اما شاید شرکاء بدلیل شهرت لاک بیت در بین عموم، به استفاده از باجافزار قدیمی راضی باشن.

راستش رو بخوایین، نمیدونم از بروزرسانی یه هفته یا یه سال دیگه مونده، اما تاریخ انتشار مورد انتظار قبلی ، یعنی ژوئن، رو از دست داده ، و همه نشونهها گواه این میده که لاک بیت با مشکلات جدی در توسعه روبرو هستش.

راز شماره4: لاک بیت باید روی باج افزار لو رفته، با کدنویسی ضعیف یا دزدیده شده تکیه کنه.

اگه از قبل به خاطر داشته باشید، Baddie از باج افزار Royal، بعد از اینکه فهمید لاک بیت تلاش هایی برای بدست آوردن بیلدرشون ، از شرکاء و پرسنل Royal انجام میده، باهاش درگیر شد. لاک بیت به Baddie گفت که میخواد یه جدول مقایسه بین باج افزارها ایجاد کنه که مشخصا دروغ بود. لاک بیت در واقع تلاش میکرد تا بیلدر باج افزار رو از رقباش بدزده.

در دسامبر 2022، لاک بیت کمپین جمع آوری و سرقت از رقباء رو شروع کرد. لاک بیت تمایل داره باج افزار رقبا رو به قیمتی که در مارکت منصفانه هستش بخره. اگه بفروشن که هیچ، در غیر اینصورت تلاش میکنه بصورت مخفیانه اونو برای خودش بدزده. لاک بیت خودش این قضیه رو اینجوری توضیح میده:

هر دو لاکر (LockBit Black و LockBit Green/Conti) در حال حاضر در پنل موجود هستش، هرکی تصمیم میگیره که با کدوم لاکر رمزگذاری کنه. سریع و کوچک، یا یه مقداری کند، من حریص نیستم. من از این فرصت استفاده میکنم و به REvil و Alpha سلام میکنم و آماده خرید کدهای اونا هم هستم. میخوام همه لاکرهای برتر دنیا رو در یه پنل جمع آوری کنم، همچنین ما در حال توسعه یه چیز جالب هستیم.

در فوریه 2023، مجرمان شروع به بحث در مورد شایعه ای کردن ،مبنی بر اینکه لاک بیت داره تلاش میکنه تا به بیلدرهای مختلف باج افزارهای رقباء دسترسی داشته باشه. لاک بیت اینجوری پاسخ داد:

لاک بیت تمایل داره باج افزارهای مختلف رو بدست بیاره. قصد داره اونارو مستقیماً از پنل مدیریت لاک بیت در اختیار شرکاء قرار بده. این گزینههای بیشتری رو در اختیار شرکاء قرار میده تا در طول حملات از اونا استفاده کنن.

با ایجاد یه مارکت چند منظوره یا یکپارچه (one-stop-shop)، شرکا میتونن تصمیم بگیرن که از کدوم پیلود باج افزاری میخوان استفاده کنن. ما به عنوان جامعه امنیتی باید برای این امر آماده باشیم، چون نحوه دفاع و اقدامات کاهشی تهدیدات باج افزار رو تغییر خواهد داد.

پیشی گرفتن از این امر تفاوت بزرگی در به حداقل رساندن تأثیر اون خواهد داشت. اولا، شما باید دقیقاً درک کنید که مدل جدید RaaS LockBit چگونه به نفع مهاجم و آسیب بیشتر به قربانیان خواهد بود. بذار توضیح بدم.

همون مثال قبلی رو در نظر بگیرید که شرکای باج افزار، میخوان LockBit Black رو در محیط مستقر کنن، اما یه محصول امنیتی جلوی این کار میگیره و مهاجم نمیتونه داده ها رو رمز کنه.

از طرف دیگه، در همین وضعیت، شرکا با دسترسی به چندین برنامه RaaS میتونن به سادگی باجافزار یکی از رقبای لاک بیت رو مستقر کنن و از قربانی اخاذی کنن. اکنون، لاک بیت هیچ سودی دریافت نمیکنه. در عوض، رقباش مانند Alphv و Royal ثروتمندتر میشن. با این حال، در مدل لاک بیت همه منظوره ، اگه یه پیلود باجافزار مسدود بشه، چندین گزینه دیگه با چند کلیک در دسترس هستن.

بدتر از اون ، در این شرایط، ما کار خودمون رو انجام دادیم و پیلود رو شناسایی کردیم، اما بدلیل سهولت استفاده در پنل مدیریت لاک بیت ،لحظاتی بعد پیلود دیگه ای مستقر میشه. مهاجم به سادگی گزینه دیگه ای رو در رابط گرافیکی پنل انتخاب میکنه و با یه کلیک پیلودهای بعدی رو مستقر میکنه.

دوما ، در سیستم همه منطوره لاک بیت، شرکا دسترسی به چندین پیلود باج افزار دارن، مثلا LockBit Black, Royal و Conti و میتونن هر سه اینا رو نصب کنن و سه بار باج بگیرن تا کلید رمزگشای هر کدوم رو بدن.

یه مورد بدتر، آیا حادثه Kaseya MSP رو به خاطر دارید که در اون بیش از 1500 شرکت پایین دستی به باج افزار آلوده شدن؟ FBI کلید رمزگشایی رو بدست آورد و بسیاری از شرکت ها بدون پرداخت میلیون ها باج، داده های خودشون رو رمزگشایی کردن. در مدل چند منظوره باج افزار، این امکان پذیر نخواهد بود. اگر لاک بیت بتونه این کار رو انجام بده، فاجعه آمیز میتونه باشه.

خوشبختانه، این نه تنها برای ما بده، بلکه برای همه رقبای لاک بیت که زمان و پول خودشون رو صرف توسعه باجافزارهاشون کردن، هم بده. شما فکر می کنید که اونا برای جلوگیری از انجام این کار پرکارتر میشن. شاید اونا باور ندارن که لاک بیت بتونه به باج افزار اونا دسترسی پیدا کنه. اگه چنین فکری دارن، باید قسمت اول این سری گزارشات رو بخونن و ببینند چه اتفاقی برای BlackMatter افتاد.

سخن آخر:

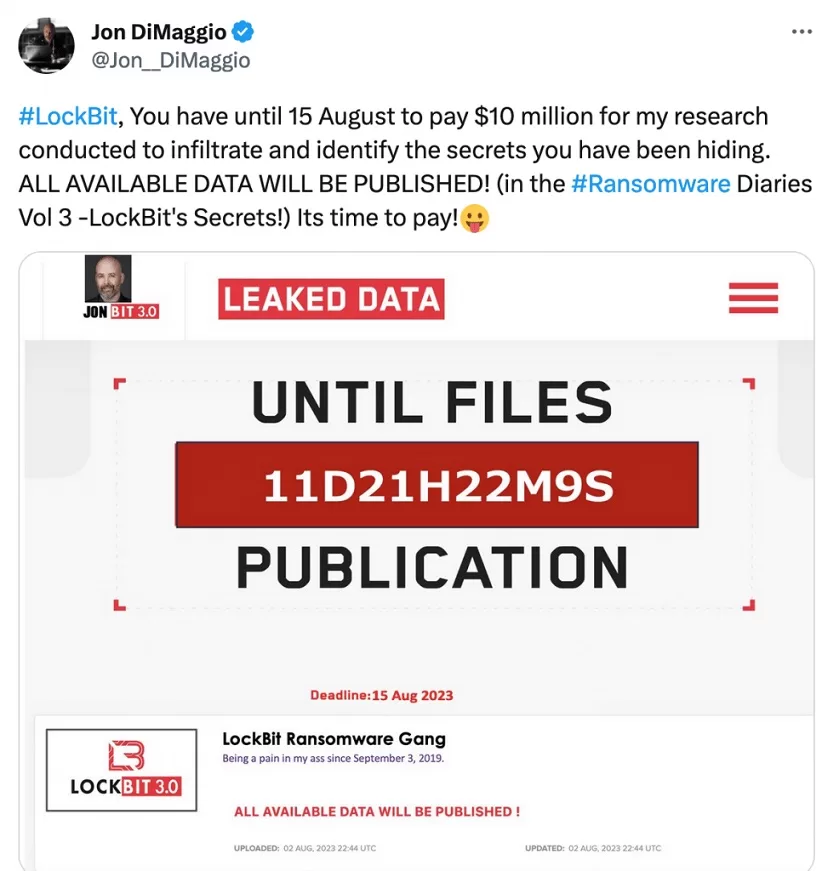

از همون ابتدا، من به رهبر لاک بیت روشن کردم که در حال انجام تحقیقات فعال علیه سندیکای مجرمانه باج افزارش هستم. بنابراین، زمانی که پیشنویس این گزارش رو تکمیل کردم، تصمیم گرفتم از رهبر لاک بیت درخواست مصاحبه کنم تا نظرات خودش رو از داستان ارائه بده.

لاک بیت موافقت کرد و من سؤالات مصاحبه رو براش ارسال کردم. رهبر باند بعد از خوندن سؤالات من ،هرگز جواب نداد. با این حال، چیزی که من هرگز نمی تونستم پیش بینی کنم در شرف وقوع بود و من می خواستم اوضاع رو بسیار بدتر کنم.

همزمان با نوشتن این بخش پایانی، من به شوخی پستی خطاب به لاک بیت در شبکه های اجتماعی گذاشتم:

من یه اسکرین شات از سایت لاک بیت گرفتم و اونو طوری تغییر دادم که به جای LockBit 3.0 عبارت JonBit 3.0 رو نشون بده و یه پست قربانی برای خود لاک بیت ایجاد کردم.

خاطر نشان میکنم که من یه ارتباطی با این باند ایجاد کرده بودم و در چند ماه گذشته بارها با اونا صحبت کردم و احساس راحتی می کردم که اونا میدونن که این یه شوخیه. برای روشن شدن، من باج گیر نیستم!

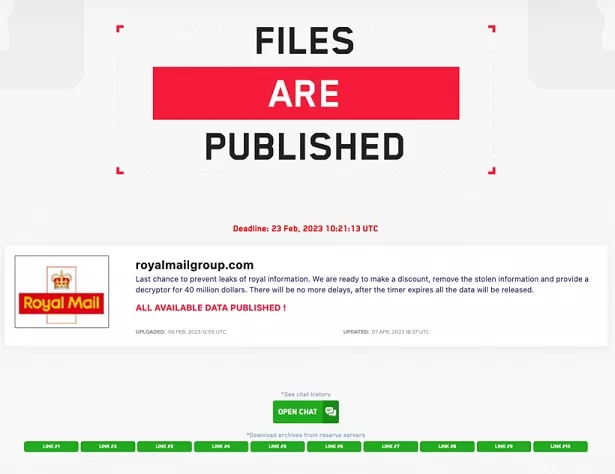

برا همین ، من شوکه شدم که روز بعد پست من، باند لاک بیت اکانت Tox اش آفلاین کرد. این اتفاقیه که به ندرت، و البته نه برای مدت طولانی، اتفاق می افتاده .

طی چند روز بعد، چهار شریک لاک بیت بطور جداگانه با من تماس گرفتن! این سرنخ دیگه ای بود مبنی بر اینکه اتفاق بزرگی در حال رخ دادنه. هر کدومشون می خواستن تا بدونن آیا من ، لاک بیت رو هک کردم یا نه. یکیشون مستقیماً ازم پرسید: “تو واقعاً راهی برای شناسایی همه افراد لاک بیت پیدا کردی؟؟؟؟” به همه اونا گفتم که کسی رو هک نکردم. پس از تماس چهارمین شریک با من، متوجه شدم بیشتر از اونچه در ابتدا فکر میکردم اتفاق افتاده.

در این مرحله بود که متوجه شدم من تنها کسی نیستم که نمیتونه به لاک بیت دسترسی پیدا کنم ، بلکه شرکا هم بهش دسترسی نداشتن. اونا پیام باج گیری من رو دیدن، بعدش لاک بیت ناپدید شد و فکر کردن کار من بوده!

ارزیابی بزرگی این رویدادها، آسون نیست. در بهترین حالت، چیزی در پشت صحنه، باند رو به وحشت انداخته و باعث شده تا از عملیاتش دور بشه. در بدترین حالت برای لاک بیت، شخصی زیرساختشون رو هک کرده . صرف نظر از این، من به شما میگم که باند لاک بیت دچار مشکل شده .

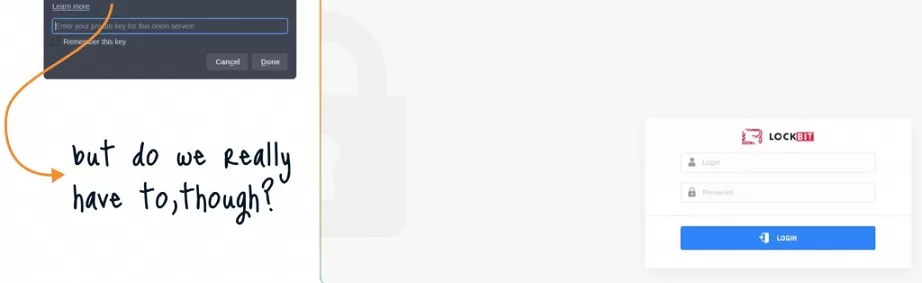

در همون روزی که توییت باج گیری رو نوشتم، از شخصی که نمیشناسمش و ممکنه با یه شرکت امنیت سایبری مرتبط باشه، پیامی در توییتر دریافت کردم. در این پیام، اونا تصویری رو که در شکل زیر مشاهده میکنید رو ارسال کردن، که صفحه لاگین و آدرس Tor پنل مدیریت لاک بیت رو نشون میده. برای ورود باید اعتبارنامه ها رو برای احراز هویت و دسترسی بهش داد. اون شخص یک اسکرین شات گرفته بود و این پیام رو نوشته : «اما آیا واقعاً مجبوریم؟»

من نمیدونم که آیا شرکت امنیت سایبری میخواد این اطلاعات افشاء یا در ارتباط با اونا گفته بشه، بنابراین نام اونارو در گزارش نمیارم. با این حال، این پست نشون میده که اونا ممکنه راهی برای دور زدن صفحه لاگین و دسترسی به پنل مدیریت لاک بیت بدون احراز هویت پیدا کرده باشن.

شواهد در حال جمع شدن بودن. ممکنه همزمان با انجام عملیات HUMINT من علیه باند، شخصی لاک بیت رو رو هک کرده باشه. در نتیجه، اکنون، شرکای اون فکر میکنن که من به خاطر پستهام، باند و زیرساخت اونارو هک کردم و به آن نفوذ کردم! اونا معتقد بودن که من در شرف افشای اسرار اونا هستم، که انصافاً دقیقاً همون چیزی بود که انتظار داشتم.

HUMINT مخفف Human Intelligence هستش. این واژه در حوزه جاسوسی و اطلاعات مورد استفاده قرار میگیره و به اطلاعاتی اشاره داره که از طریق ارتباطات و روابط انسانی بدست میاد. منابع HUMINT میتونه از افراد معمولی گرفته تا جاسوسان حرفهای باشه که در یه سازمان خاص کار میکنن.

برای روشن شدن همه چیز، من یه محقق اخلاقی هستم. من هیچ کسی رو هک یا داکس نمی کنم، چه برسه به بدنام ترین باج افزار در جهان. با این حال، من تنها کسی نیستم که نگران بودم. لاک بیت هم نگران بود.

من این داستان رو با توضیح اینکه لاک بیت اندکی قبل از انتشار تحقیقاتم دوباره آنلاین شد، شروع کردم. من معتقدم که پنل لاک بیت و احتمالاً زیرساخت های بک اند اونا ممکنه به خطر افتاده باشه.

این میتونه دلیل اینکه، چرا لاک بیت نزدیک به دو هفته ناپدید شد، کاری که قبلا هرگز انجام نداده بود رو توضیح میده.

وقتی باند در ابتدا ناپدید شد و من از نقض احتمالی مطلع شدم، فکر کردم که لاک بیت در حال فراره. همونطور که میدونید، لاک بیت به راحتی از بین نمیره. در عوض، در این مدت، لاک بیت خطر رو کنترل و سعی کرده زیرساخت خودش رو تمیز کنه تا یکپارچگی عملکرد خودش برگردونه. من نمیتونم این رو بعنوان واقعیت بیان کنم، اما این نتیجه تحلیلی من بر اساس رویدادها و اطلاعات کشف شده در طول این تحقیق هستش.

با این حال، رویدادها نشون میدن که هیچ کس، از جمله لاک بیت، دور از دسترس نیست. در ارتباط با مشکلاتی که سعی کرده از عموم و شرکای خودش پنهون کنه ، یه چیز رو به من میگه: عملیات لاک بیت با مشکل مواجه .