محققای 360Netlab در 21 اکتبر 2022 روی هانی پاتشون یه فایل ELF رو شناسایی کردن که از طریق آسیب پذیری F5 ، بدون شناسایی توسط آنتی ویروسها ، منتشر شده بود و با آی پی 45.9.150.144 از طریق یه گواهینامه SSL جعلی کسپرسکی ارتباط برقرار میکرد.

پس از بررسی متوجه شدن که این نمونه با سورس کد لو رفته پروژه HIVE سیا ، مطابقت داره. اسم این بدافزار رو هم، xdr33 گذاشتن.

پروژه HIVE سیا :

در سال 2017 سایت Wikileaks ، یسری افشاگری ها در خصوص ابزارها و پروژه های جاسوسی سایبری سیا تحت عنوان Vault منتشر کرد.

در سری هشتم ، Vault8 ، از یه پروژه ای بنام HIVE اطلاعاتی منتشر شد که این پروژه برای کنترل بدافزار از راه دور روی سیستم قربانی قابل استفاده بود.

بدافزار xdr33 :

بطور خلاصه ، بدافزار xdr33 یک بکدور هستش که هدف اصلی اون جمع آوری اطلاعات حساس و ایجاد بستری برای حملات بعدی هستش.

از نظر ارتباطی ، این بدافزار از طریق الگوریتم های XTEA یا AES برای رمزنگاری و از SSL با فعال بودن حالت Client-Certificate Authentication برای محافظت بیشتر از ترافیک شبکه استفاده میکنه.

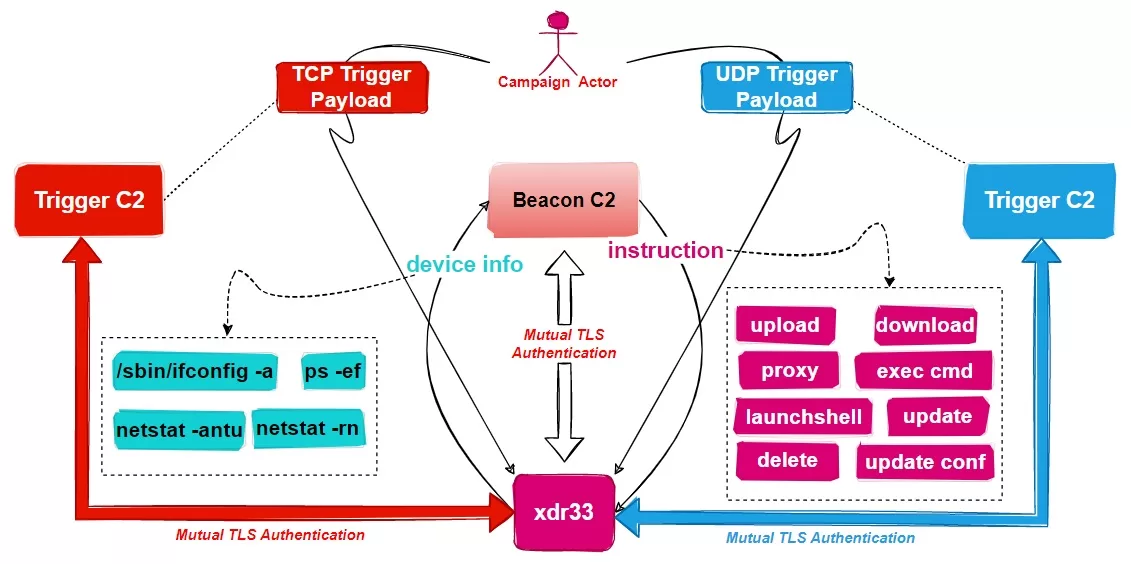

از نظر عملکردی دو وظیفه اصلی داره : beacon و trigger . بخش beacon بصورت دوره ای اطلاعات حساس دستگاه رو به C2 beacon ارسال میکنه و دستورات ارسال شده توسط C2 رو اجرا میکنه.

بخش trigger ترافیک NIC رو برای شناسایی پیام خاص Trigger C2 مونیتور میکنه و در صورتی که چنین پیامهایی رو دریافت کرد، با Trigger C2 ارتباط برقرار کرده و منتظر اجرای دستورات صادر شده از اون میمیونه.

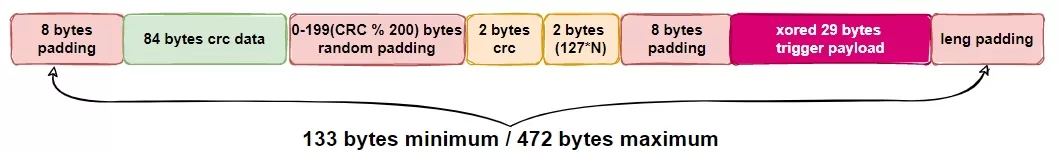

تصویر زیر نمای کلی Trigger message format هستش :

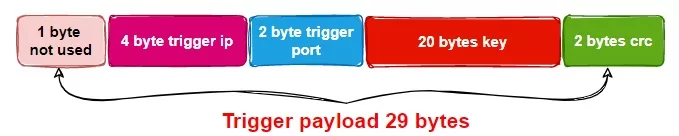

تصویر زیر نمای کلی Trigger Payload هستش:

شکل زیر شماتیک عملکردی این بدافزار رو نشون میده :

سیا ؟

محققا براساس دلایل زیر ، احتمال اینکه سیا این پروژه رو برای حملات جدید بهبود داده رو رد کردن و احتمال میدن که یه گروه هکری دیگه از کدهای لو رفته HIVE سوء استفاده کرده.

- Hive از عبارت BEACON_HEADER_VERSION برای تعریف نسخه استفاده میکرد که مقدار 29 رو داشته ولی xdr33 دارای مقدار 34 هستش. این نشون میده که این بدافزار طی چند نسخه بروزرسانی شده.

- در مقایسه با سورس کد HIVE ، بدافزار xdr33 در مواردی مانند دستورات c2 و یا تعریف ساختارها تغییراتی رو داشته که البته این تغییرات زیاد پیچیده نبودن.

- استفاده از یه آسیب پذیری NDAY تو این حمله

تحلیل فنی این بدافزار رو میتونید از اینجا بدست بیارید. بدافزار رو هم برای تحلیل و تمرین بیشتر ، میتونید از این لینک دانلود کنید. (پسورد infected)