مطالبی که در ادامه میخونید مربوط به مصاحبه ی xnomas با 4n6strider ،که با نام Jindra هم معروفه، هستش. ایشون یکی از محققین Trend Micro هستن و تمرکزشون روی Threat Intelligence هستش.

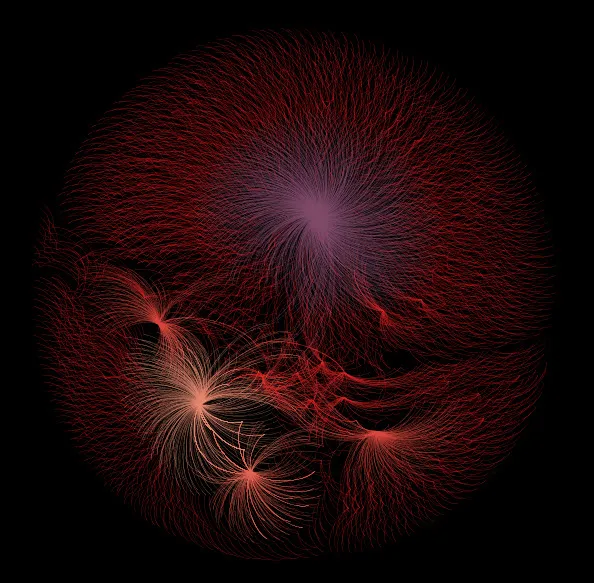

شکل زیر 365 روز در SOC رو نشون میده:

برای شروع، امکان داره خودتون رو معرفی کنید :

من Jindra و دنبال آسیب پذیری هستم.حالا خودم جدی معرفی میکنم. من یه محقق هستم و در Trend Micro مشغول بکارم . کار من جستجوی کمپین های بدافزاری جدید، بررسی تهدیدات در فضای سایبری یا هر چیزی که مرتبط با فضای سایبری باشه.

مثلا سال گذشته ، بخشی از تحقیقات من مرتبط با جنگ در اوکراین بود. اونجا تهدیدات فضای سایبری، روی دنیای واقعی تاثیر میزاره.

بنابراین تمرکز زیادتون روی جنگ بود؟

خب وقتی شروع شد، من با مونیتور کردن بیشتر کمک میکردم و اغلب روی تهدیدات مرتبط با جنگ متمرکز بودم. اما حالا 70 درصد از وقتم صرف پروژه های تحقیقاتی خودمه و 30 درصد بقیه، روی آنالیز یا شکار کمپین هایی که پیدا میکنم یا کسی برام می فرسته ، هستش. برخی اوقات بدافزارهای جالبی رو پیدا میکنم یا برخی فعالیتهای APTهارو کشف میکنم.

اگه روی جنگ تمرکز دارید، آیا حملات سایبری، نسبت به قبل کمتره شده یا نه؟ بالاخره مدتی از شروع جنگ گدشته.

الان به جای اینکه مثله قبل ،عملیات ریکان انجام بدن، روی انجام حملات واقعی روی اهداف خاص متمرکز هستن. اونا سطح امنیت اهداف خودشون رو بدست آوردن و الان انتخاب میکنن که به کجا حمله کنن. مثلا اخیرا اونا یه ایستگاه خبری در چک، فک کنم اسمش AlgoTech بود رو هک کردن. حمله از طریق زنجیره تامین بود. این نشون میده که اونا میدونستن که دقیقا باید چیکار کنن.

بطور کلی اونا شروع به هدف قرار دادن رسانه های ما، یا فیشینگ نیزه ای روی سیاستمدارن و ادارات دولتی خاص کردن. بنابراین هنوز فعالیتهای زیادی قراره انجام بشه. بطور کلی میشه گفت که اونا از carpet bombing زیرساخت های حیاتی ، (نوعی بمباران هستش که یه منطقه رو با بمبهای زیادی هدف قرار میدن. اینجا منظور حملات گسترده و دیمی هستش.) به حملات هدفمند متمرکز شدن.

آیا حملات متقابل رو هم مشاهده کردید؟ حملات از اوکراین به روسیه؟

فک میکنم منظورتون چریک های سایبری (cyber-guerrillas) هستش.

بله.

ترجیح میدم در موردشون صحبت نکنم. و من واقعاً نمیتونم بینشی در موردشون ارائه بدم، چون چشمانی که در روسیه داشتم رو از دست دادم.

میفهمم. حالا برای ادامه گفتگو در مورد کارتون در Trend Micro بگید، چطوری به اونجا رسیدید؟ حدس میزنم این جایی نبود که شما شروع کردید.

برای اینکه همه داستان رو بگم، من بعنوان یه داروساز در دانشگاه Charles شروع به فعالیت کردم. وقتی دکترا رو میخوندم، متوجه شدم این برا من نیست و باید شغلم رو عوض کنم. این زمانی بود که شروع به یادگیری مفاهیم پایه پایتون و SQL که در اینترنت بود، کردم. با کمک این موارد، توسط شرکت Baxter بعنوان ادمین LIMS استخدام شدم. اینجا جایی بودکه من فرصت پیدا کردم تا در خصوص IT بیشتر بدونم.

بعدش توسط شرکت Novartis استخدام شدم. اونا میخواستن یه دفتر بزرگ در Pankrác در پراگ (پایتخت چک) باز کنن اما در نهایت در Basel افتتاحش کردن. اونجا این شانس رو داشتم که با یسری آدم جالب آشنا بشم که بعدا کمک زیادی به من کردن. اونجا بعنوان Quality Assurance Manager فعالیتم رو شروع کردم. در این شغل مشغول تست نرم افزار و فرآیندها بودم و به همون اندازه که به نظر میرسه، خسته کننده بود. حتی بدتر از اون، من مسئول چیزهایی بودم که اغلب نمیتونستم تغییرشون بدم.

البته همه چیز هم بد نبود، مثلا کار با داده ها رو یاد گرفتم. بعدا به کمک آدمایی که در Basel باهاشون آشنا شدم، وارد قسمت SOC در Novartis شدم. با اینکه هیچ پیشینه امنیتی نداشتم و IT هم نخونده بودم، اونا این فرصت به من دادن تا حین کار یاد بگیرم و من این کار انجام دادم.

در SOC من بعنوان تحلیلگر L1 کارم رو شروع کردم، چیزی که مردم در فیلمها میبیننش. این مرکز بصورت 24/7 فعالیت میکنه ، تیکت های کسل کننده رو رد میکنید که منجر به خستگی و از دست دادن چیزهای مهم میشه. بنابراین گیج به نظر میرسید. بعدش به پشتیبانی پلتفرم SIEM رفتم ، جاییکه یاد گرفتم چطوری با سیستم SIEM کار کنم. در حین انجام کار،از وقت آزادم برای مطالعه روی چیزهای جالبی که از حملات روی Novartis شکار کرده بودم، استفاده می کردم.این کار به این دلیل انجام میدادم که چیزی از حملات نمیدونستم و این برام آزاردهنده بود. اینکه چه کسی این کار رو انجام داده، چرا این کار رو انجام داده، چگونه اونو انجام داده؟

اینجوری بود که شکار تهدید رو شروع کردم و یسری نمودار و خروجی های بصری از اطلاعات رو منتشر میکردم تا یه شرکت امنیتی اونا رو ببینه. در نهایت بعد از یک سال ، Trend Micro اونارو دید و الان 6 ساله که اونجا مشغول بکار هستم.

این یه مسیر طولانی بود که اینجوری برای من اتفاق افتاد.

بنابراین Trend Micro شمارو به لطف نقشه ها و نمودارها و … پیدا کرد ؟

من داشتم تصاویر رو در لینکدین منتشر میکردم. یه سایت هم داشتم که البته الان میخوام غیرفعالش کنم. چون اونو در ایام جوانی ساختم و الان کارهارو یه جور دیگه انجام میدم. بنابراین اونا من از طریق وب سایتم پیدا کردن.

شاید اونا برخی کلمات کلیدی رو تحلیل کردن و متوجه شدن که من روی چیزایی که مورد علاقه اوناست کار میکنم.

شما یه پروژه NFT هم در سایتتون دارید. اینا همون نقشه ها هستن؟

این در مورد فروش NFT نیستش. من میخواستم یافته هام رو در بلاکچین commit کنم و مربوط به قبل از انتشار عمومی اوناست. خیلی وقتها درباره افرادی میخوندم که به نتیجهای مشابه من میرسن، اما اونا بعدا در موردش مینوشتن. این من ناامید میکرد، بنابراین میخواستم از چیزی استفاده کنم که بطور قطع ثابت کنه که همون چیزها رو منم پیدا کردم، و چه زمانی.

تصاویر رو با هدف استخدام ایجاد کردید؟ یا بعنوان یه سرگرمی شروع شد و بعدا متوجه شدید که ممکنه مفید باشن؟

در واقع، من فقط میخواستم کارم رو در SOC کارآمدتر کنم تا بتونم زمان بیشتری برای مطالعه داشته باشم. که من رو به تحلیل داده ها، نظریه گراف و غیره سوق داد. بعد همکارانی با تجربه ام به من گفتن که تصاویر خوبی هستن و باید اونارو در جایی منتشر کنم. بنابراین اونارو در وب سایت خودم قرار دادم. اما من می دانستم که هر چه کار من بیشتر دیده بشه، شانس من برای محقق شدن بیشتر میشه.

پس اینا در اتومیشن کردن کارتون، کمکتون کردن؟

بله. به لطف الگوریتم های گراف، می تونید چیزهایی رو پیدا کنید که در غیر این صورت از دستشون میدید.

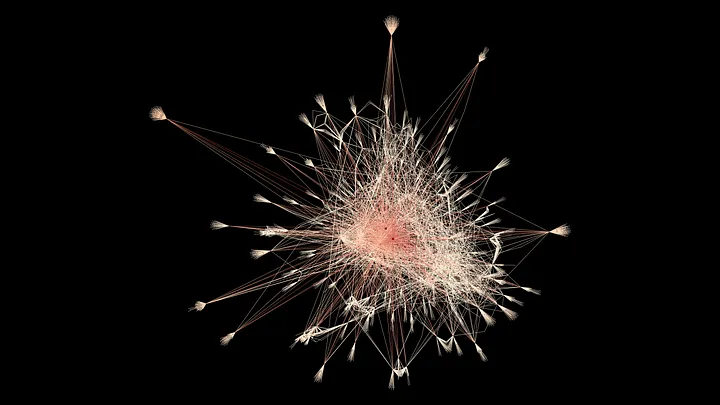

شکل زیر مقایسه دو راهکار سازمانی در IPS رو نشون میده که توسط ایشون استخراج و نمایش داده شده

چیزایی بوده که در دانشگاه یاد گرفتید؟ یا خودتون اونارو یاد گرفتید؟ منظور نظریه گرافها و خوشه بندی و … هستش.

ریاضیات ما در دانشگاه بعد از انتگرال متوقف شد. من در واقع متدهای خودم می ساختم که بعد از جستجو در گوگل متوجه شدم اونا بخشی از نظریه گراف هستن. بنابراین من در واقع اونجا خیلی چرخ دوباره اختراع نکردم. یکمی شرم آوره چون میتونستم در زمانم صرفه جویی کنم.

با این حال خیلی به من کمک کرد. احساس میکنم در حوزه ما، اخیرا خیلی مورد توجه قرار گرفته. وقتی در TrendMicro شروع به کار کردم، گرافها چیز مهمی نبودن. حتی شبکه های عصبی.

پس واقعا در کار به شما کمک کرد؟

بله. وقتی اولین پروژه تحقیقاتی خودم رو شروع کردم، یسری هانی پات ایجاد کردم. بعدش به لطف نظریه گراف، سروری که حملات ssh bruteforce انجام میداد ، کشف کردم. حمله ای که زیاد میبینیم، چون اغلب تصور میشه توسط یه سیستم خودکار یا یه هکر بی حوصله انجام میشه. چون حملات ساده ای هستن.

اما من یه نمودار بزرگ از داده هایی که جمع آوری کرده بودم، ایجاد کردم و سیستم های کلیدی حمله رو شناسایی کردم. بعدش با تحلیل به یسری اسم رسیدم که در فرومها پیداشون کردم. یکیشون فراموش کرده بود که پسورد FTP رو تغییر بده و من تونستم بخشی از اسکریپتشون رو پیدا کنم. این چیز کوچیک احمقانه ای بود اما واقعا من خوشحال کرد.

اصلا دوستش ندارم. آیا نظریه گراف چیزیه که هنوزم ازش استفاده میکنید؟ یا نه به تکنیکهای جدید رفتید؟

من هنوزم ، خیلی ازش استفاده میکنم، اما به تکنیکهای جدید هم رفتم. مثلا من نظریه گراف رو با Large Language Models ترکیب کردم. اونا امروزه محبوب هستن، اما من حدود یکسال پیش با Google BERT کار کردم. الان میخوام ChatGPT رو هم تست کنم ببینم اونم قابل استفاده هستش یا نه.

خب ، LLM ها برای شما مفید بودن؟

خیلی. پروژه اصلی تحقیقاتی من رو جنگ شناختی (cognitive warfare : جنگی که در اون طرفین مبارز، بدون ردپایی از خودشون، طرف مقابل رو از صحنه دور میکنن.) متمرکزه. در اینجا من نه تنها روی داده های OSINT از شکار تهدیدات متکی هستم بلکه روی درک متن، متدهایی فارنزیک زبان شناسی برای درک انگیزه پشت متن، یا چند نفر در موردش نوشتن هم هستم. اینکه مجبور نیستم از ذهنم استفاده کنم و بجای اون میتونم از شبکه عصبی استفاده کنم، خیلی کمک میکنه.

متوجه شدم. ممکنه اصطلاح جنگ شناختی رو کمی توضیح بدید؟ تا مطمئن بشم که اونو بدرستی متوجه شدم.

من عمدا از اصطلاح “اطلاعات نادرست” استفاده نکردم، چون دیدم که قبلا چند گفتگو در این خصوص انجام دادید. اما اینم بخشی از تحقیقات منه. یا به عبارت دقیق تر، من روی ایجاد روشی کار می کنم که میتونه خودکار بشه و برای کشف این عملیات نفوذ سایبری استفاده بشه. اطلاعات غلط تنها بخشی از این عملیات نفوذ هستن، بخش دیگه ممکنه هک یا حمله به اهداف استراتژیک باشه.

فرضیه من اینه که اگه نمودار به اندازه کافی قوی باشه ،طوری که بتونیم هم داده های OSINT و هم داده های پردازش زبان طبیعی رو بصورت ریاضی نمایش بدیم، به نتایج جالبی دست خواهیم یافت. و نتایج امیدوار کننده هستش! من چند نمونه اولیه دارم، مشکل اینه که من برنامه نویس خوبی نیستم، بنابراین اونارو در پایتون نوشتم و نمونه های اولیه بسیار کند هستن. بنابراین من این نمونههای اولیه رو میگیرم و به کسی میدم که اونارو به یه راهحل «سازمانی» تبدیل کنه. حداقلش این یه طرحه.

بنابراین از LLM ها در اتومیشنتون برای بهبود جمع آوری داده ها استفاده میکنید؟

نه من از اونا برای Topic Modeling استفاده میکنم تا بدونم متون در مورد چی هستش. برای این کار من از روش های مختلفی از جمله Named Entity Recognition ، استفاده میکنم که احتمالا میشناسیدش. بعدش از روشهایی برای شناسایی بخشهای گفتار، تشخیص اینکه فعل، اسم و غیره چیه، استفاده میکنم. همچنین احساسات متن رو هم تجزیه و تحلیل میکنم و Topic Modeling رو انجام میدم. بعدش همه اینارو در یه ساختار زیبا قرار میدم.

اینجا میتونید در واقع چیزی شبیه اثر انگشت رو برای هر عملیات جمع آوری کنید، که هر قسمت از عملیات نفوذ اثر انگشت خاص خودش داره. این به شما امکان میده داده هایی رو که در نگاه اول مرتبط به نظر نمی رسن، مرتبط کنید.

فقط برای اینکه مطمئن بشم درست متوجه شدم ،شما می تونید یه کمپین “اطلاعات غلط” بزرگتر رو شناسایی کنید که از بخش های به ظاهر نامرتبط تشکیل شدن، اما از یه منبع میان؟

در واقع یه کمپین نیست، بیشتر شبیه یه مزرعه ترول یا چیزی شبیه به اونه. با این حال، افراد زیادی این کار رو میکنن، من اونارو بعنوان یه پیشرفت خاص نمی بینم. من این کار رو انجام میدم تا به جامعه امنیت سایبری نشون بدم که این یه مشکل هستش و مشکلی که ما به عنوان محقق یا حتی پنتسترها می تونیم به حل اون کمک کنیم. تا زمانی که افراد پشت اون، از رایانه استفاده میکنن، فرصت هایی برای تجزیه و تحلیل یا ایجاد اختلال در عملکرد اونا وجود داره.

آیا انتظار دارید اکنون [عملیات نفوذ] بدتر بشه ؟ با پذیرش گسترده ChatGPT، LLM ها

ChatGPT پیام های خطای خاصی رو تولید میکنه که جستجوی اونا بسیار آسونه. من در توییتر به دنبال اونا بودم و این کار رو دو بار انجام دادم. اولین بار پیغام های خطای زیادی وجود داشت. اخیراً دوباره نگاه کردم و فکر کردم که از این هم بدتر شده. اما از داده های کامل یه ماه توییتر، فقط 70 مورد رو استخراج کردم. از این میتونیم ببینیم که اونا یاد گرفتن که این کار رو بخوبی انجام بدن و بنابراین بسیار بدتر از اون چیزیه که فکر میکردیمه.

توئیتر اخیراً دسترسی به API خودش رو محدود کرده، شما برای مشاهده توییتها و غیره باید لاگین کنید. آیا این مشکل برای جامعه هستش؟

مشکل بزرگیه. خوشبختانه راه هایی برای دور زدنش دارم که توضیح بیشتری در مورد اونا نمیدم. بنابراین هنوز روش هایی برای دریافت داده از توییتر وجود داره که من از اونا استفاده میکنم. من سایت عمومی رو کراول نمیکنم یا از API استفاده نمیکنم. API حتی قبل از اینکه ماسک کاملاً اونارو محدود کنه، بسیار محدود بودن.

مثلا، من می خواستم یه بات نت چینی رو ترسیم کنم. من فقط می تونم چیزی حدود 100 اتصال رو در هر 10 دقیقه لیست کنم. اما هزاران حساب برای تجزیه و تحلیل وجود داشت، بنابراین روزها طول میکشه. استفاده از این سرویس بی معنیه، چون بدلیل طول عمر کوتاه بات نتها، باید اونارو با بیشترین سرعت ممکن ترسیم کنیم.

شما در مورد جنگ شناختی صحبت کردید، قبلا هم به فیشینگ اشاره کردید، روی بدافزارها و در چت ما هم کار کردید. آیا شما آزادید که روی هر چیزی کار کنید؟

من آزادی نسبی در مورد تحقیق دارم، تا زمانی که به نام خوب شرکت کمک کنه و به نوعی جامعه امنیتی رو غنی کنه. بهترین حالت اینه که تاثیر مثبتی روی برند ما داشته باشه. بنابراین چیزی شبیه به کشف یک کمپین بدافزار جدید، قبل از رقبای ما، یه حرکت ایده آل هستش. بعدش میتونیم یه پست وبلاگی در مورد اون بنویسیم، اگه شخص دیگه ای در مورد این پست بنویسه هم خوبه.

آیا به کنفرانس ها میرید و اغلب ارائه دارید؟

آره مدتی طول کشید تا چیزه قابل توجهی برای ارائه در یه کنفرانس پیدا کنم و قبل از اینکه با سخنرانی عمومی راحت باشم. اما من در دو سال گذشته خیلی خوب کار کردم.

صحبت کردن یا تحقیق درباره؟

خب، مباحث جنگ شناختی و ضد جاسوسی در حال حاضر بسیار داغ هستن، بنابراین پذیرش بالاتری دارن. مردم اکنون این موضوع رو دوست دارن، و همیشه خوبه که وقتی در کنفرانس ها صحبت میکنیم، اونچه رو که دیگران متوجه شدن رو بشنویم. شما به یه ابجو میرید، صحبت میکنید و دیدگاه جدیدی در مورد چیزها بدست میارید.

الان با سخنرانی عمومی راحتترید؟ در شروع کار سخت بود؟

بود و هنوز هم هست. صحبت کردن در جمع یا بطور کلی صحبت کردن، در طبیعت من نیست. من از اون دسته افرادی هستم که با آمدن سر کار و داشتن هدفون در تمام روز راحت هستم و با کسی صحبت نمی کنم. بنابراین هر نوع صحبتی واقعاً چالش برانگیزه برام. اما، اگه احساس کنم که هدفی داره، مشکلی ندارم.

حدس میزنم به همین دلیله که نمیتونم ارائههای مارکتینگ انجام بدم، در مواردی که شما مستقیماً با محصول تماس ندارید یا از آن دورید. حالا، این گردن منه. من تحقیقاتم رو ارائه میدم، و اگه مردم اونارو دوست داشته باشن یا بیرون از اتاق به من بخندند، به کیفیت کار من بستگی داره.

وقتی در ترندمیکرو مشغول شدید، آیا با تحقیقات بدافزار شروع کردید؟ یا روی حوزه دیگه ای تمرکز کردید؟

در ابتدا با داده های تله متری محصولاتمون کار می کردم. این از طرف افرادیه که از محصول ما استفاده میکنن و به ما امکان میده تله متری ناشناس دریافت کنیم. وظیفه من شناسایی ترندها در داده ها بود که به لطف نظریه گراف و غیره موفق به انجام اون شدم. به لطف این، من موفق شدم برخی از داده ها رو حذف کنم، که روی کاغذ مهم به نظر میرسن، اما چیز مفیدی ندارن. این کمک کرد که تله متری شفاف تر بشه.

در واقع اونا بیشتر به سرورهای ویندوز مربوط میشن. اونا زیاد گفتگو میکنن، اما هیچ چیز اساسی رو به اشتراک نمیذارن. شما باید بدونید که بدنبال چی باشید. بنابراین این اولین کار من بود.

این در واقع جایی بود که تجربه کاری قبلی من واقعاً کمک کرد. من در طول مدتی که در Novartis بودم چیزهای زیادی در مورد Splunk یاد گرفتم که واقعاً به گذروندن دوره آزمایشی من در محل کار کمک کرد.

من همچنین واقعاً عصبی بودم، چون در یه دانشگاه IT درس نخوندم که باعث شد کمی به سندرم ایمپاستر مبتلا بشم. چیزی که هنوز هم گاهی احساس می کنم درگیرشم، انگار که نباید اینجا باشم. بخشی از اون ،همکاران بزرگ و واقعاً باهوشی هستن که من دارم، بنابراین داشتن ذرهای خودخواهی بسیار سخته. اونا یه دسته از افراد نابغه هستن، بخصوص برای یه تازه وارد.

می فهمم، منم سندروم ایمپاستر رو احساس میکنم.

پس هم درک میکنیم.

فقط برای روشن شدن، وظیفه تله متری به شما داده شد. شما اونرو انتخاب نکردید؟

رئیس من در تایوان هستش و من باید بعد از اولین هفته حضورم در دفتر با اون صحبت میکردم. میدونی، بعد از اینکه یاد گرفتی با کبریت بازی نکنی یا جی واک نکنی.

بعد از اینکه قضیه رو فهمیدم ؛ با رئیسم تماس گرفتم، اون ازم پرسید که میخوام رو چی کار کنم. بهش گفتم که میخوام محقق بشم، اما نمیدونم چطوری. بنابراین ایشون کار تله متری رو به من محول کردن و به من گفت که روی اون کار کنم و اگه در این مسیر ایده ای داشتم، اون وقت میتونه پروژه من باشه. برای من خوبه که تموم بخشهای هوش تهدید (Threat Intelligence) رو پوشش بدم : بخشهای تاکتیکی، عملیاتی و استراتژیک.

برای بخش تاکتیکی، داده ها رو تجزیه و تحلیل کردم، برای بخش عملیاتی هانی پات ها رو ایجاد کردم، اما مدتی طول کشید تا به بخش استراتژیک برسم. پس از مدتی به لطف کارم روی نمودارها ،در Forbes مطرح شدم و از من برای سخنرانی در یه کنفرانس دعوت شد. Trend خوشحال بود، بنابراین اونا پرسیدن که آیا چیزی برای من میتونن داشته باشن و من دوره CTI از SANS درخواست کردم. که واقعا به من کمک کرد پیشرفت کنم.

متوجه شدم که بیشتر چیزها رو میدونم، اما این دوره به من کمک کرد دانش رو به بخش های منظمی تقسیم کنم و فرآیندهایی رو توسعه بدم که به شما امکان میده به خوبی با دیگران کار کنید. شما میدونید کجا ایستادید و در مرحله بعد چه کاری انجام میدید. به لطف اون تونستم پروژه خودم رو در مورد جنگ شناختی شروع کنم.

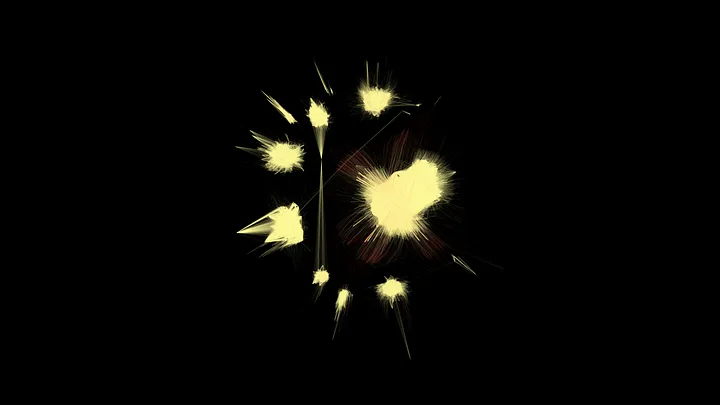

شکل زیر یکی از نموداری ایشون هستش که در خصوص اخبار جعلی در مورد کرونا هستش:

پروژه اطلاعات نادرست یه پروژه طولانی مدته، و از طرفی شما هنوز دنبال بات نت، بدافزار و غیره هستید؟

من هنوزم با تله متری کار میکنم و اغلب از دارک وب بازدید میکنم. من از مکان های معمول هم بازدید میکنم و سپس اونچه رو که پیدا کردم رو تجزیه و تحلیل می کنم. هرچند من مهندس معکوس نیستم. انجام برخی از آنالیزهای استاتیکی و دینامیکی نمونه ها خوبه، اما فقط تا حد معینی که برای نیازهای من کافی باشه. اگر نمونه واقعاً جالب باشه، من هنوز به شخص دیگری نیاز دارم تا یافتههای من رو تأیید کنه و اگه ببینم که جالب نیست، پس مزاحم همکارانم نمیشم… معمولاً. دلم برای بعضی هاشون تنگ شده.

روی پروژه جنگ شناختی هم کار می کنم. در واقع بسیار رشد کرده ، تا جایی که الان با دانشگاه ها همکاری میکنم. در ابتدا این یه پروژه OSINT بود، اما در یه نقطه ای متوجه شدم که برای پیشرفت اون به افرادی نیاز دارم که علوم شناختی رو درک کنن. من یکی از اونا نیستم، بنابراین من تماس گرفتم و افراد باهوشی رو پیدا کردم که نمیتونم نام اونارو به اشتراک بذارم. ما یه ایده تقریبی از اینکه روشمون باید چطوری باشه، روی چی باید کار کنیم، داریم و در حال انجام اون هستیم.

یکی از بخش های این پروژه ،کشف چگونگی معکوس کردن اثرات روانی اون بر افراد هستش. اینجاست که ما از LLM هایی که قبلا ذکر شد استفاده می کنیم. فضای برداری عملیات رو ترسیم میکنیم، بعدش عکس العمل اذهان عمومی رو ترسیم می کنیم و با استفاده از جبر برداری میفهمیم که چطوری با اون مقابله کنیم. من فکر می کنم که این بسیار جالبه. راستش من فکر میکردم هرکسی که ریاضی میخونه به اینا فکر میکنه، اما ظاهرا نه.

منتشر هم میشه؟

آره یکی رو که قبلاً به آکادمی نیروی دریایی لهستان ارسال کردم و همچنین در موردش اونجا سخنرانی کردم. اون دعوت واقعاً من رو خوشحال کرد.

نوشتن یه وبلاگ یا یه خبر در مورد جنگ شناختی سخت نیست، موضوع داغیه. اما برای نوشتن یه مقاله تحقیقاتی، باید تحقیق خودمون رو به پایان برسونیم، که ماله ما فعلا تموم نشده. در واقع، در حال انجامه و گسترده هستش.

احساس میکنم به جای تمرکز روی یه منطقه خاص، کارهای بیشتر و بیشتری انجام دادید. درسته؟

دقیقاً، چون همه چیز واقعاً جالبه و من میخوام کمی از همه چیز بدونم. من از اون دسته افرادی هستم که دوست دارم دانش کلی در مورد چیزها داشته باشم، و بعدش انتخاب کنم که در چه چیزی عمیق تر بشم.

بقیه در تیم ما درک عمیق تری از چیزی دارن، اما در مورد موضوعات دیگه اطلاعات زیادی ندارن. این مانند دو رویکرد در نظریه گراف هستش: عمق اول یا عرض اول. من دومی ام.

هنوز هم، به افراد کمک می کنم تا اکانت های هک شده اینستاگرامشون رو بازیابی کنن.

;

چطوری این کار میکنید؟ میتونید به اشتراک بزارید:

مطمئنا… یه خانم که مدل لباس هستن با من تماس گرفت که نامشون رو نمیگم. اکثر این خانم ها در واقع کاملاً شناخته شده هستن.

ببخشید، بیشتر این قربانیا خانوم هستن؟

هدف این کمپین خاص، خانوما بودن البته نه بطور کلی.

همه چیز از اونجا شروع شد که مدله از یکی از دوستاش شنید بود که من به نوعی هکر هستم و میخواست حساب هک شده خودش رو پس بگیره. معلوم شد که قربانی یه فیشینگ بسیار ابتدایی شده ، ایشون نه آنتی ویروسی، نه احراز هویت 2 عاملی، هیچی نداشت. متوجه شدم که امنیت کاری نیستش که اونا انجام بدن… من نمیتونستم روی یه مسیر حرکت کنم.

بنابراین من به اون کمک می کردم و اون از نحوه ارتباط من خوشش می اومد، بنابراین مرا به دوستانش توصیه کرد. روز و شب به من پیام می دادن: «تمام شد؟ انجام دادید؟». در اون زمان سعی کردم این کار رو مانند باج افزار انجام بدم، ببینم بازیگر تهید کیه و مذاکره کنم.

هکر نمیخواست حسابها رو پس بده، بنابراین من یه گروه هکر جعلی ایجاد کردم و به لطف کارم میتونم یه هک بزرگ رو جعل کنم… تا اونو وادار کنم به گروه ما بیاد. من می خواستم اون نشون بده که واقعا یه هکره. من اساساً اونرو مهندسی اجتماعی کردم، اون رو جذب کردم و علاقه ایجاد کردم. به آرامی موفق شدم کاری کنم تا حسابها رو برگردونه. همچنین چیزایی در مورد هکر هم کشف کردم.

این حدود دو ماه کار بود که به من کمک کرد یه باند ترکیه ای رو که اکانت حدود 35 هزار خانم رو هک کرده بود، پیدا کنم. اونا با انجام این کار پول زیادی بدست آوردن، چون مدل ها اغلب تصاویر مورد دارشون رو از طریق اینستاگرام ارسال میکردن. بنابراین هکرها با تهدید اونا به انتشار عکس ها باج گیری می کردن. یا بصورت کلاسیک: “برای من بیت کوین و س$$ه بفرست”.

در اون زمان اونا حتی از میکسر هم استفاده نمیکردن، بنابراین من می تونستم کیف پول اونارو ردیابی کنم و بیش از یه میلیون دلار پیدا کردم. این همه اش نبود. متوجه شدیم که از این پول برای خرید اسلحه استفاده کردن. بنابراین اونچه که از کلاهبرداران باقی مونده بود، چیزایه به درد نخورد بود. مثل پنج دلار و شاید چند عکس زیبا. بعدش از پروفایل های هک شده با فالوورهای زیاد برای گسترش پروپاگاندای ترکیه استفاده شد. اونا از این واقعیت استفاده کردن که پروفایل ها قبلاً دنبال کنندگان زیادی داشتن و از اون برای گسترش سایت های خودشون استفاده کردن.

من واقعاً به این موضوع علاقه داشتم … اونقدر که همکارم در محل کار من “Vzteklej Pes” (سگ دیوانه) صدا میزد. در نهایت با کمک این همکارم و دوستاش در اینترپل موفق شدیم با افرادی در ترکیه تماس بگیریم و یکی از افراد درگیر رو دستگیر کنیم. بقیه باند ناپدید شدن. در یه برهه ای این اتفاق می افته، بعدش یه باند دیگه در یه جایه دیگه ظاهر میشه. اما این اولین پیروزی واقعیه من بود، بنابراین واقعاً از این بابت خوشحال بودم.

صحبت کردن در مورد بازگرداندن اکانتها توسط یکی از برگزار کننده های رویدادهای مدلینگ،که اسمش نمخوام بگم، با مدلهاش، باعث شد که چندین مدل در این خصوص با من تماس بگیرن.

حالا چرا مدل ها رو هدف قرار میدن؟ در واقع بسیار هوشمندانه هستش، مهاجمان حسابهایی رو انتخاب میکنن که فالوورهای زیادی دارن، اما صدها هزار دنبال کننده ندارن و «نشان آبی » رو هم ندارن. اما مدلها فکر میکنن که شایسته اون نشون هستن. بنابراین وقتی شخصی خودش بعنوان کارمند اینستاگرام جعل میکنه و نشان آبی رو به اونا پیشنهاد میده، بدنبال اون میرن و هر کاری که بخواد ،انجام میدن. مثلا درخواست عکس از کارت شناسایی دولتیشون. مدلها این نشون رو میخوان، چون بهشون امکان دسترسی به دادههای جمعیتی بهتری میده، که میتونن از اون برای دریافت اسپانسر بهتر و بیشتر استفاده کنن.

این یه ترفند خوبه که ترک ها در اون خوب بودن و اغلب از اون استفاده می کردن. اهداف فقط مدل های چک نبودن، بلکه تعداد شگفت انگیزی از اونا مردم چک بودن. من در واقع کل این موضوع رو ترسیم کردم و اونو بعنوان یه NFT در OpenSea قرار دادم.

پس دیگه این کار نمیکنی ؟

مدلایه دیگه هم بودن که میخواستم کمشکون کنم اما متاسف شدم. دلبستگی عاطفی ساده هستش به همین دلیل من واقعا براشون متاسف شدم. اونا ارزش برندیگ و امرار معاششون رو از دست دادن. برای امرار معاش باید دیده بشن.

بنابراین من میخواستم به همه اونا کمک کنم، اما نتونستم. ایجاد یه گروه هک جعلی برای هر یک از اونا من دیوونه میکرد. خوشبختانه من موفق شدم با شخصی در فیس بوک ارتباط برقرار کنم و بنابراین IOCهایی رو که جمع آوری میکردن تا چیزایی رو به Policy Checking Manager ثابت کنم. اینکه خانمها در واقع صاحبان واقعی اکانتها بودن و از اونا دزدیده شده بود. ما توافق نامه ای داشتیم که در اون من مواردی رو ارسال میکردم، اونا بعد از بررسی، به سرعت حساب ها رو برمی گردونن.

اما حملات بسیار زیادی وجود داشت و من این احساس رو داشتم که چیزی در فیس بوک و اینستاگرام تغییر کرده. من حدود نیم سال بعد شبح شدم. در اون دوره من بعنوان فردی که حساب شما رو پس می گیره شناخته شده بودم. من شاید صدها مورد رو برگدونده بودم، مطمئن نیستم. شما بعد از مدتی شمارش رو از دست میدید، اما من تعداد زیادی از اونارو برگردوندم.

و این چیزیه که من نمیتونم از اون خلاص بشم. مردم هنوز برام می نویسن، به این امید که بتونم حسابشون رو به اونا برگردونم. بسیاری از اونا هنوز مدل هستن، چون اونا این خبر رو در بینشون پخش می کنن.

گاهی اوقات یه شرکت با من تماس میگیره که پروفایلشون هک شده . فقط میگم متاسفم، که دیگه نمی تونم. من هنوز تلاشم میکنم … اما متا در این خصوص با من همکاری نمیکنه.

این عجیبه. من انتظار دارم که متا بخواد اکانتهارو برگردونه.

من ازشون خواستم که یه مسیر برای این چیزها برام بدن. برای اینکه مجبور نباشم برا چند نفر ایمیل بزنم، به جاش فقط یه ایمیل به من بدن تا بتونم این موارد رو بهشون بفرستم و پشتیبانیشون بتونه اونارو بررسی و درست کنه. من به بازگرداندن حساب های زیادی کمک کردم که فکر کردم اعتماد خاصی بینمون هست. اما این برخلاف برخی مقررات اونا بود.

مردی که من با او در متا در کالیفرنیا در تماس بودم، عصبانی شد و رفت… که کاملاً منجر به قطع همکاریمون شد. اگرچه، حدس میزنم میتونید بگیید که من اکنون یه جاسوس کوچیک در متا دارم.

در فیسبوک وقتی برای میزبانی یه تبلیغ پولی میدید، اونا واقعاً نمیتونن همشون بررسی کنن، که همه ی اونا قانونی هستن یا اینکه بدافزار منتشر نمیکنن. یه کمپین طولانی در فیس بوک وجود داشت که به شدت Google Bard رو هدف قرار میداد. اگرچه ممکنه اینجا در چک در دسترس نباشه، اما برای قربانیان آمریکایی منطقیه. اینجا بلافاصله می تونید بگیید که این یه فیشینگه . این تبلیغ به شما میگه که کلیک کنید و به آخرین Google Bard دسترسی داشته باشید، کاملا آفلاین و همچنین با اعتبار 50 دلاری.

اگه روی تبلیغ کلیک کنید، شما رو به Google Disk میبره، که مسدود کردنش سخته، یا به یه Google Cloud VPS که پشت CloudFlare پنهان شده … بنابراین مسدود کردن اونم سخته. بدتر از همه، URL های موجود در تبلیغات کوتاه شده هستن، بنابراین اونا میتونن براحتی آدرس ها رو تغییر بدن و مسدود کردن URL های کوتاه شده معنایی نداره.

به هر حال، پس از کلیک ، یه فایل فشرده rar که پسورد هم داره رو دانلود میکنید، اونو استخراج و نصب میکنید . متداول ترین رمز عبور 999 هستش. پس از استخراج فایل فشرده، یه فایل.msi برای نصب دریافت می کنید که یه stealer هستش. در حال حاضر لاگین به فیس بوک رو هدف قرار میده. برای افرادی که ارتباط بین حساب های فیس بوک و اینستاگرام خودشون رو فعال کردن ، هر دو رو میدزده. و به دلیل اینکه که stealer کوکی جلسه شما رو هم میدزده، 2FA رو هم دور میزنه. اونا پروفایل ها رو برای همیشه نگه نمیدارن، اما اونارو برای مدتی دارن.

اگر اونا یه صفحه فیس بوک مرتبط با یه شرکت رو ،هک کنن، میتونن از اون برای تبلیغات محتوای خودشون یا موارد تصادفی استفاده کنن. یا فقط لینکی رو با برخی موارد جنسی پست میکنن، تا فیس بوک اونارو حذف کنه و دیگه با شما کاری ندارن. این اتفاق رو وقتی دیدم که برخی از مردم استراوا به من در خصوص ، صاحبان یه شکلات سازی نوشتن. کاملاً مثبت ، هدف قرار دادن اونا بی معنی بود. اما شخصی به یه هکر پول داد که به صفحه اونا دسترسی پیدا کنه و در تبلیغات اونا موارد جنسی قرار بده تا صفحه اشون از کار بیافته. من متوجه نشدم چرا، اونا فقط یه شکلات ساز بودن.

منم متوجه نمیشم:

تجربه من اینه که اگه واقعاً مخرب به نظر برسه، اغلب یه “جنایت احساسی” هستش. مانند شرکای تجاری سابق یا برخی از مسائل عاشقانه حل نشده. اینها در واقع بدترین هستن. یا با مدل هایی که به اونا کمک می کردم، گاهی اوقات “بهترین دوست” اونا بود. وقتی به بازگردوندن اکانت کمک میکردم متوجه این موضوع شدم، این که دوست طرف به یه هکر پول پرداخت کرده یا باند ترک رو فقط به خاطر حسادت پیدا کرده .

شکل زیر نشون دهنده نمودار هکرهایی هستش که پروفایل اینستاگرام کاربران مشهور و ثروتمند رو میدزدیدن:

خب… من واقعاً چنین انتظاری ندارم. همچنین انتظار نداشتم اینقدر سازماندهی شده و تجاری باشن. اینکه به کسی پول میدید تا یه مغازه شکلات فروشی رو خراب کنه.

قبلاً اشاره کردید که دانش شما گسترده تره و بقیه عمیق تر

کمی. میخواستم بگم ما مکمل هم هستیم.

متوجهم. پس آیا معموله که به هم کمک کنید؟ یا اینکه به صورت انفرادی کار می کنید و در تیم از یکدیگر تعریف می کنید؟

اعتراف میکنم که من بصورت انفرادی زیاد کار می کنم، اما این به این دلیل نیست که من نمیخوام همکاری کنم یا چیز دیگه ای. اما از اونجایی که کارهای زیادی انجام میدم، خیلی شلوغ میشم، وقتی کسی به کمک نیاز داره، موردی برای انجام هست و من نمیتونم کمکش کنم. تلاش می کنم و کمک می کنم، و اگه به کمک نیاز دارم، بچه ها کمکم می کنن.

اتفاقی که در بین محققان چندان رایج نیست، اینکه ما در حال رقابت نیستیم. اغلب در اهدافشون، محققان نیاز دارن که بیشترین خروجی رو در یه تیم یا چیزی داشته باشن. یا شایدام بیشتر نه ، اما KPI (شاخص عملکرد) اونا بگونه ای تنظیم شده که بجای همکاری، رفتار رقابتی رو تشویق میکنه. این در مورد ما نیست.

خوبه. من انتظار دارم که برای محققان همکاری ،رایج باشه. وقتی مصاحبهام رو با maxploit انجام دادم، کسی که تحقیقات آسیبپذیری یا Husky Hacks a Red Teamer انجام میده، اون اشاره کرد که همکاری در جامعه و در محل کارشون رایجه .

ما در جامعه همکاری میکنیم. اما من شنیدم که محققان در همون دفتر ، اطلاعاتی رو به اشتراک نمیذارن یا به هم کمک نمیکنن، که در مورد ما چنین نیست. و من این نمیخوام، واقعا سمیه.

بنابراین واقعاً همپوشانی زیادی در کاری که در تیم روی اون کار می کنید وجود نداره؟

من تمام تلاشم رو میکنم تا روی کاری که همکارام انجام میدن مانور بدم، چندان کار ما با هم هپوشانی پیدا نمیکنه و منطقیه که من روی پروژههام کار کنم و اونجا باشم. اگه 5 نفر یه کار ,واحد رو انجام بدن، پس سوال اینه که آیا همه اونا باید اون کار رو انجام بدن.

ما در زمینه های مختلف کار میکنیم. امنیت خودرو، برخی روی لینوکس، برخی روی ویندوز، هوش مصنوعی و مواردی از این دست تمرکز می کنن. من بیشتر یه دانشمند داده یا یه هوش تهدید سایبری هستم. اساسا ضد اطلاعات و چیزهای مربوط به جاسوس افزارها، برام واقعا جالبه.

آیا این شامل APT ها هم میشه؟ آیا اونا بخشی از تمرکز شما هستن؟

بله، اما من معمول ،نظارت بر اونچه بقیه پیدا و اطلاعاتی جمع میکنن ،انجام نمیدم. من ترجیح میدم در مکانهایی منتظر بمونم که میدونم APTها به اونا حمله میکنن، و اون مکانها رو برای جمعآوری دادهها آماده میکنم. این مانند آماده کردن یه هانی پات هستش، یا به یه فردی بگم که “وقتی این اتفاق افتاد، شما این کار رو انجام بده و اونارو به این شکل برام بفرست.”

این به من امکان میده که نمونههای جدید داکیومنتهای spear-phishing رو دست نخورده یا باز نشده دریافت کنم. اغلب اسناد شامل ماکروهایی هستند که اجازه باز شدن به تعداد محدودی رو میدن و بعدش ار کار می افتن، در نتیجه منجر به سختتر شدن تحقیق میشه. اما در روش من، این شانس رو دارم که داکیومنت رو همانگونه که باید ببینم، داشته باشم.

این باحاله. من نمیدونستم محافظت از ماکروها هم اتفاق می افته.

اخیرا یه ایمیل spear-phishing دریافت کردم. یسری بدافزارهای ساده قدیمی که در قالب یه حمله APT قرار گرفته بود. من اونو گرفتم و در موردش با برخی از دولتها صحبت کردم تا بهشون نشون بدم که: «این نوع ایمیل رو دریافت خواهید کرد و به این شکل خواهد بود. این کد تجزیه و تحلیشه و کاری که شما انجام میدید اینه که روی چیزی کلیک نکنید. این نسخه ای از Houdini هستش، و میتونه خساراتی داشته باشه.

آیا شما روی یه APT خاصی تمرکز دارید یا میدونید APTها چطوری کار میکنن و منتظرشون میمونید تا حرکتی بزنن؟

من واقعا دنبال APT خاصی نمیرم. در عوض در مکان هایی مانند دانشگاه ها، مؤسسات دولتی یا شرکت هایی مانند Tatra منتظر میمونم. یا حتی تولیدکنندگان سلاح، اگرچه برای برقراری ارتباط منظم با اونا مشکل دارم. ما هم میبینیم، کمی صحبت می کنیم، اما بعدا که از چشم و ذهن دور میشیم ، اونا فراموش میکنن که مواردی رو برام بفرستن.

چیز جالب دیگه ای که من اونو زیر نظر دارم و میخوام دربارش بنویسم، عملیات نفوذ علیه دانشگاه هستش. اونا دو طرح اصلی دارن که در حال گسترش هستند، اولی: سیاست چینی و اضافه کردن موضوعات و فرهنگ چینی به فضای تحقیقاتی و گفتمان عمومیه، یا دوم: باز کردن درها به روی پول چین و متقاعد کردن مردم به اینکه فرهنگ دموکراتیک غربی ما در چین کار نمیکنه، که اونا ذهنیت متفاوتی دارن و بنابراین چین در واقع این کار رو بدرستی انجام میده. این نوع روایت ها به نظر ،توطئه نیست، اما متوجه شدم که روی اساتید، میدیران دانشگاهی و دانشجویان تأثیر میذاره. حتی سطحی از سازماندهی از طریق گروه های دانشجویی وجود داره.

چیزی که واقعاً من شوکه کرد مربوط به هنرهای رزمی بود. من واقعاً هنرهای رزمی رو دوست دارم و زمانی که اونارو انجام میدادم، هنرهای ژاپنی و چینی در مورد بهبود خودمون و مهارت های رزمیمون بودن. اما الان مدارس کونگ فو در اینجا بعنوان بخشی از یادگیری فرهنگشون، اونارو بعنوان درسهای بسیار ارزون یا رایگان چینی ارائه میدن، اما این درسها پر از تبلیغات و روشنگری فرهنگی هستش. اونا با گفتن اینکه برای استاد شدن شما باید فرهنگ رو بشناسید، انگیزه میدن که من با اون موافقم. اما برای مثال در مورد هنرهای ژاپنی، من متوجه این موضوع نشدم. مطمئناً، اونا صلحطلبی رو آموزش میدن که توسط آمریکاییها در اواخر جنگ جهانی دوم ایجاد شد. اما این توسط ژاپن سازماندهی نشده.

این یه داستان طولانیه…که واقعاً به امنیت سایبری هم ربطی نداره.

هنوز جالبه! چیزی که واقعاً من تحت تأثیر قرار داد صحبت در مورد مدارس کونگ فو و هنرهای رزمی چینیه. آیا فکر می کنید که این امر مستقیماً توسط چین انجام میشه یا این ابتکار افراده؟

چینی ها، برخلاف روسها، کارها رو آهسته و پنهون انجام میدن. زمان به نفع اوناست و اونا این رو میدونن. یا تا این اواخر اینجوری بوده ، حالا ممکنه کمی عجله داشته باشن.

پس شما فکر میکنید که اونا بیشتر فشار میارن؟

به دلیل افزایش تنش با آمریکا. و به دلیل اختلافات بر سر تایوان و کشورهای دیگه مثلا روی جزایر اسپراتلی ، وارد کشمکش شدن. من احساس می کنم اونا بیشتر فشار میارن، بله. این همچنین می تونه سوگیری شناختی من باشه که قبلاً اطلاعات کافی نداشتم.

این بهار [2023] من با برخی از همکارام در آسیا ، شروع به نظارت بر عملیات نفوذ در مقیاس جهانی کردیم. بنابراین به لطف اونا داده های بیشتر و بهتری دارم. از تایوان، فیلیپین، ژاپن… بنابراین اکنون چشمانم رو هم اونجا دارم. ممکنه مدتیه که این اتفاق افتاده و من فقط اونو ندیدم.

آیا فعالیت های هواوی بخشی از این نظارت های شماست؟ من میدونم که اونا دقیقاً یه APT یا بدافزار یا هر چیز دیگه ای نیستن. اما یه اتفاق نظر وجود داره…

من فکر میکنم که هواوی من رو زیر نظر داره، چون چندین پیشنهاد کاری از اونا دریافت کردم. اعتراف میکنم که به آخرین مورد فکر کردم، اونا بیش از 420 هزار در ماه به من پیشنهاد دادن [حدود 17471 یورو در زمان نوشتن]. پول خوبی در رشته من وجود داره، اما این مقدار دو یا سه برابر نرخ معمول هستش، خیلی زیاده.

پس این یه عملیات جذب نیرو از طرف اوناست؟

دقیقا. یه فرد چینی با من تماس گرفت که اونا واقعاً به کار من علاقه مند هستن و مایلند در شکار تهدید همکاری کنند. برای برخی از افراد اینجوری سراغشون میرن و من اونو دوست دارم. بنابراین اونا ممکنه به محققانی که اینارو دوست دارن ، عادت کردن، اما من چیزی در مورد اونا پیدا نکردم.

آیا این چیزا اغلب برای شما اتفاق می افته؟

یه چینی در وسطایه قرنطینه COVID، در طول دورکاری از منزل با من تماس گرفت. موضوع هواوی در ابتدای سال جاری [2023] بود.

خب آیا اغلب اتفاق میافته که کسی با نیت بد بیاد؟ یا اینکه اونا میخوان از شما اطلاعات بگیرن یا متوجه شدید که یه گروه هکری یا یه دولت ملت پشت اونا بوده . چین یه مورد کاملا خاصه، آیا مورد دیگه ای وجود داشته؟ مطمئناً شما باید هدف جالبی باشید.

از یه طرف باید سطح مشخصی از OPSEC رو حفظ کنیم، از طرف دیگه یه محقق در بخش تجاری هستیم… بنابراین باید دیده بشم، درباره کارم صحبت کنم. ایجاد تعادل بین اونچه باید گفت و اونچه نباید گفت سخته، و همچنان به اندازه کافی جالبه. مشخصه که نمیتونم دروغ بگم، اونچه میگم باید حقیقت باشه، اما نمیتونم همه چیز رو هم بگم تا خودم رو در معرض آسیب قرار ندم.

این یه عمل متعادل کننده هستش. چینیها رو گفتم، اما از طریق فیسبوک هم توسط پروفایل جعلی (proxy profile) دو APT با من تماس گرفته شده بود. شایدم APT نگیم، بلکه گروه هایی که در اوکراین فعالن . افرادی از KillNet، که مرتبط با فعالیتهای گروه های GhostWriter و Joker هستن.

شما احساس تعقیب فیزیکی رو هم داشتید؟

نه. و اگه داشته باشم، بخاطر پارانوئید بودنم خنده ام میگیره.

به همکارانتون برگردیم. ما در مورد کار شما صحبت کردیم که با هم هم پوشانی ندارن، این که شما گسترده اید و اونا عمیق . اما من علاقه مندم بدونم اونا چطوری اونجا رسیدن، چون سفر اونا باید با سفر شما کاملاً متفاوت باشه. بنابراین من میخوام بدونم افراد چطوری محقق میشن؟ چیزی که شما توصیف میکنید.

همه اونا از دانشگاههای فناوری اطلاعاتی مانند CTU FIT, CTU FEL, Pilsen, Ostrava اومدن. ما علایق مشترکی در این زمینه داریم و یاد گرفتیم که چطوری یاد بگیریم، بگونه ای که به ما امکان انجام کار رو بده.

در 6 سال گذشته که این کار رو انجام میدم، با افراد زیادی مثل خودم آشنا شدم. اینکه اونا با علوم زیستی شروع کردن. و بقیه به ما میگن که این خوبه ، چون شما دیدگاه متفاوتی نسبت به هوش در هوش تهدید دارید. ما دیدگاه دیگه ای غیر از افراد IT ارائه میدیم و شما به افرادی در تیم خود نیاز دارید که در امور مختلف مهارت داشته باشن و متنوع باشن. میدونم، به نظر مثله خورشید و رنگین کمانه، اما واقعاً اینطوره. داشتن چندین دیدگاه متفاوت به دستیابی به نتایج بهتر کمک میکنه.

بستگی به انتظار شما از رهگیری هکرها داره. وقتی اینطور میگیید فوق العاده به نظر میرسید، اما بیایید صادق باشیم که جوانی خودتون رو صرف نگاه کردن به Excel، Splunk و دیتابیس میکنید. مطمئناً، میتونید اونارو برای خودتون جالب کنید، اما همیشه بخشهای پیش پا افتادهتر کار وجود داره. شما باید بتونید با اونا کنار بیایید.

و شروع کردن؟ من میگم که خوبه که امنیت رو مطالعه کنید، چون در این صورت مجبور نیستید چیزهای زیادی رو مثله من یاد بگیرید. من واقعاً این رو به همه توصیه می کنم. شما میتونید از کتابها چیزهای زیادی یاد بگیرید، من هنوز چیزایی رو پیدا میکنم که برای افرادی که امنیت رو در دانشگاه خوندن، موارد بیسیک هستن. چیزی که در سال اول یاد می گیرید، الگوریتم ها، چرخه پردازنده یا مواردی از این قبیل. من این چیزها رو نمی دونم، چون اونارو مطالعه نکردم، بنابراین برخی چیزا بیشتر از اونچه باید، طول میکشه، و نمیدونم چرا. بنابراین داشتن پیش زمینه برای خودتان یا داشتن همکارانی که مایل به کمک هستن، به شما کمک میکنه.

چه ویژگی هایی دارید؟ حدس میزنم شما کنجکاو هستید، اما چیز دیگه ای هم هستش؟

شما باید خلاق باشید. من همچنین فکر میکنم که ما برنامه نویسان افسانه ای نیستیم، چون اون ، نیاز به یه طرز فکر متفاوت داره.

مطمئن نیستم، همه ما پیشینه متفاوتی داریم. تیم به گونه ای انتخاب شده که تا حد امکان متنوع باشه، بنابراین انتخاب اونچه که به اشتراک میذاریم دشواره.

داشتن نوعی انگیزه بالا هم مهمه. پول در این زمینه خوبه، و این عالیه، اما ما هدف بالاتری برای ایمن کردن فضای دیجیتال داریم. هکرها اغلب کارهای زشتی انجام میدن، مانند اخاذی از افراد، به اشتراک گذاری داده های دزدیده شده، افراد پول خودشون رو از دست میدن، مردم ورشکست میشن. جلوگیری از این امر و کمک به مردم احساس خوبی داره. من حتی به جنگ اشاره نمی کنم، چون این جنبه جالب ،درگیر شدن دو طرف رو داره. از منظر یکی از طرفین همیشه در حق و طرف دیگه باطل. من معتقدم که تعداد زیادی هکر روسی هستن که ممکنه از دیدگاه ما توسط تبلیغات، شستشوی مغزی شدن، اما اونا معتقدن که کار خوبی انجام میدن. همانطور که من معتقدم که من انجامش میدم.

حالا آخرین سوالم رو میپرسم، ممکنه سخت باشه. اگه به جوانتر از خودتون نصیحت کنید، چی میگیید؟

رویای بزرگ من در زندگی این بود که دانشمندی باشم که از زیست شناسی مولکولی برای یافتن داروهای جدید و جلوگیری از آزمایش روی حیوانات استفاده کنه. من در نهایت این کار رو نکردم.

بنابراین رویای دوم من درک هکرها و رسیدن به اونا بود، که من موفق شدم.

من به خودم میگم که بد نیست همه چیز رو در نیمه راه زندگی یا حرفه خود تغییر بدید. اما اگه تصمیم به انجام اون گرفتید، واقعاً باید مطالعه کنید و به دنبال اون برید. اگه در اون زمان کمی کمتر مطالعه میکردم، نمیتونستم. پس سعیتون رو بکنید.

برای ارتباط با ایشون میتونید از توییتر یا LinkTree استفاده کنید.