در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 40 آسیب پذیری منتشر شده، بین 25 تا 31 مه/ 5 تا 11 خرداد در پلتفرم ZDI پرداختیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

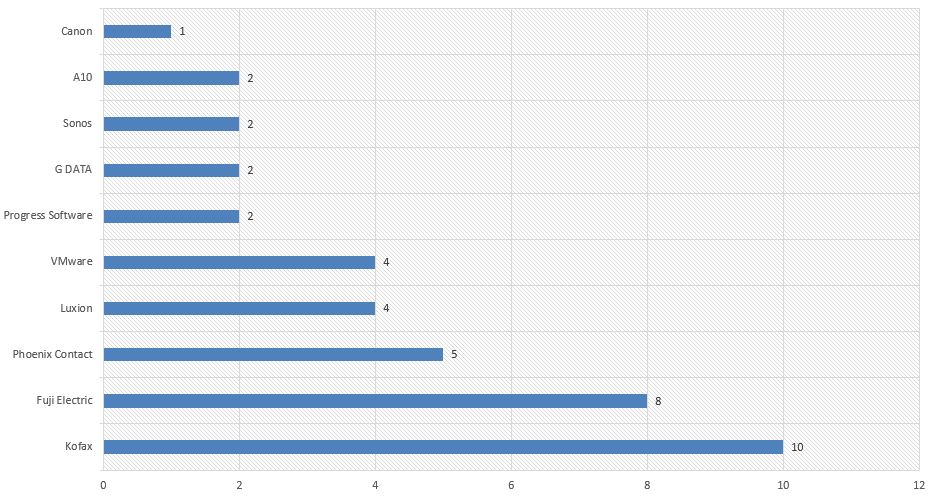

این هفته 10 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- رتبه اول این هفته میرسه به Kofax با 10 آسیب پذیری در محصول Power PDF که یک برنامه ساخت، ویرایش و مشاهده فایلهای PDF هستش.

- رتبه دوم میسره به Fuji Electric با 8 آسیب پذیری که :

- 2 موردش در Alpha5 Smart که یک کنترلر PLC (Programmable Logic Controller) قدرتمند و انعطافپذیر است که برای کنترل فرآیندهای پیچیده صنعتی استفاده میشه.

- 6 موردش در Monitouch V-SFT که یک سیستم HMI (Human Machine Interface) مبتنی بر وب که برای کنترل و نظارت بر فرآیندهای صنعتی و سیستمهای ساختمانی استفاده میشه.

- رتبه سوم هم میرسه به Phoenix Contact با 5 آسیب پذیری در CHARX SEC-3100 که یک کنترل کننده شارژ AC برای خودروهای برقی است. این محصول برای شارژ ایمن و کارآمد وسایل نقلیه الکتریکی در محیطهای مسکونی و تجاری طراحی شده.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

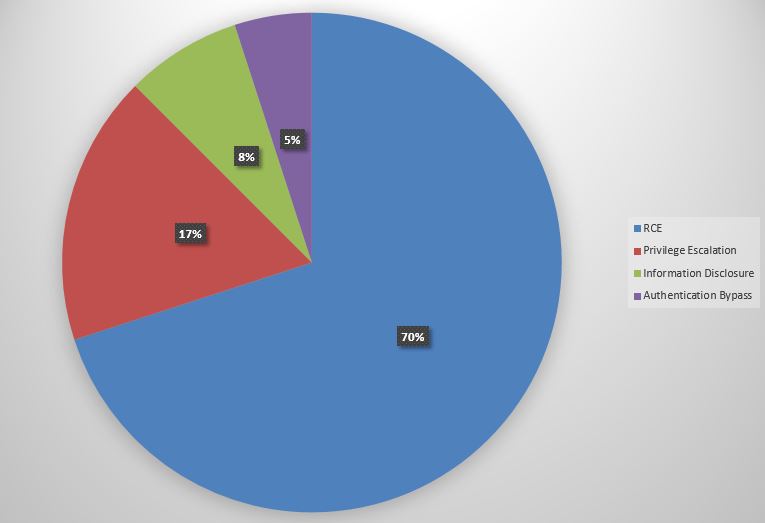

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 28

- افزایش امتیاز : 7

- افشای اطلاعات: 3

- دور زدن احراز هویت: 2

در نهایت 40 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2023-6234 | 8.8 | Canon | imageCLASS MF753Cdw | Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد دلخواه داره. آسیب پذیری در سرویس CADM هستش. |

| CVE-2024-4358 | 9.8 | Progress Software | Telerik Reporting | Authentication Bypass | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در متد Register هستش و توسط سیناخیرخواه گزارش شده. |

| CVE-2024-1867 | 7.8 | G DATA | Total Security | Link Following | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در G DATA Backup Service هستش. مهاجم با ایجاد یک symbolic link میتونه فایل دلخواه حذف کنه. |

| CVE-2024-1868 | 7.8 | G DATA | Total Security | Link Following | مهاجم محلی امکان افزایش امتیاز به SYSTEM داره. آسیب پذیری در G DATA Backup Service هستش. مهاجم با ایجاد یک symbolic link میتونه فایل دلخواه بازنویسی کنه. |

| CVE-2024-30373 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای JPF هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5513 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای JP2 هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5511 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای JP2 هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5510 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای JP2 هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5306 | 7.8 | Kofax | Power PDF | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای PDF هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5305 | 7.8 | Kofax | Power PDF | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای PDF هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5304 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای TGA هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5303 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای PSD هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5302 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای PDF هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5301 | 7.8 | Kofax | Power PDF | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. آسیب پذیری در تجزیه ی فایلهای PSD هستش. برای اکسپلویت نیاز به تعامل کاربر تا یک فایل یا صفحه ی مخرب رو اجرا کنه. |

| CVE-2024-5269 | 8.8 | Sonos | Era 100 | Use-After-Free | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت پیامهای SMB2 و مرتبط با مسابقات  هستش. هستش. |

| CVE-2024-5267 | 8.8 | Sonos | Era 100 | Out-Of-Bounds Write | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در مدیریت پیامهای SMB2 و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-5507 | 7.8 | Luxion | KeyShot Viewer | Stack Buffer Overflow | مهاجم زاه دور امکان اجرای کد داره. آسیب پذیری در مدیریت فایلهای KSP هستش. |

| CVE-2024-5509 | 7.8 | Luxion | KeyShot Viewer | Uncontrolled Search Path Element | مهاجم زاه دور امکان اجرای کد داره. آسیب پذیری در مدیریت فایلهای BIP هستش. |

| CVE-2024-5508 | 7.8 | Luxion | KeyShot Viewer | Out-Of-Bounds Write | مهاجم زاه دور امکان اجرای کد داره. آسیب پذیری در مدیریت فایلهای KSP هستش. |

| CVE-2024-5506 | 7.8 | Luxion | KeyShot Viewer | Out-Of-Bounds Write | مهاجم زاه دور امکان اجرای کد داره. آسیب پذیری در مدیریت فایلهای KSP هستش. |

| CVE-2024-34579 | 7.8 | Fuji Electric | Alpha5 Smart | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای C5V هستش. |

| CVE-2024-34579 | 7.8 | Fuji Electric | Alpha5 Smart | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای C5V هستش. |

| CVE-2024-34171 | 7.8 | Fuji Electric | Monitouch V-SFT | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V9C هستش. |

| CVE-2024-34171 | 7.8 | Fuji Electric | Monitouch V-SFT | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V9C هستش. |

| CVE-2024-34171 | 7.8 | Fuji Electric | Monitouch V-SFT | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V9C هستش. |

| CVE-2024-34171 | 7.8 | Fuji Electric | Monitouch V-SFT | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V10 هستش. |

| CVE-2024-5271 | 7.8 | Fuji Electric | Monitouch V-SFT | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V9C هستش. |

| CVE-2024-34171 | 7.8 | Fuji Electric | Monitouch V-SFT | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر است تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای V9C هستش. |

| CVE-2024-22269 | 6.0 | VMware | Workstation | Uninitialized Variable | مهاجم محلی امکان افشای اطلاعات حساس با امتیاز hypervisor داره. برای اکسپلویت مهاجم باید امتیاز بالایی در ماشین مهمان داشته باشه. آسیب پذیری در تابع UrbBuf_getDataBuf و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-22270 | 6.0 | VMware | Workstation | Use of Uninitialized Variable | مهاجم محلی امکان افشای اطلاعات حساس با امتیاز hypervisor داره. برای اکسپلویت مهاجم باید امتیاز بالایی در ماشین مهمان داشته باشه. آسیب پذیری در تابع hgfsVMCI_fileread و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-22267 | 8.2 | VMware | Workstation | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به hypervisor داره. برای اکسپلویت مهاجم باید امتیاز بالایی در ماشین مهمان داشته باشه. آسیب پذیری در تابع VBluetoothHCI_PacketOut و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-22267 | 8.2 | VMware | Workstation | Use-After-Free | مهاجم محلی امکان افزایش امتیاز به hypervisor داره. برای اکسپلویت مهاجم باید امتیاز بالایی در ماشین مهمان داشته باشه. آسیب پذیری در تابع VBluetoothHCI_PacketOut و مرتبط با مسابقات Pwn2own هستش. |

| CVE-2024-30369 | 7.8 | A10 | Thunder ADC | Incorrect Permission Assignment | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در نصب کننده هستش که پرمیشن مناسبی رو به یک فایل نمیده. |

| CVE-2024-30368 | 7.2 | A10 | Thunder ADC | Command Injection | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز a10user رو داره. آسیب پذیری در کلاس CsrRequestView هستش. |

| CVE-2024-28137 | 7.8 | Phoenix Contact | CHARX SEC-3100 | Link Following | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در اسکریپت /etc/init.d/user-applications هستش. مهاجم با ایجاد symbolic link میتونه ownership فایل دلخواه رو تغییر بده. |

| CVE-2024-28135 | 6.8 | Phoenix Contact | CHARX SEC-3100 | Command Injection | مهاجم مجاور شبکه امکان اجرای کد با امتیاز user-app داره. برای اکسپلویت نیاز به احرازهویت است اما میشه مکانیسم احرازهویت دور زد. آسیب پذیری در پارامتر filename در نقطه پایانی update2-install و مرتبط با مسابقات pwn2own هستش. آسیب پذیری توسط سیناخیرخواه گزارش شده. |

| CVE-2024-28136 | 7.5 | Phoenix Contact | CHARX SEC-3100 | Command Injection | مهاجم مجاور شبکه و بدون احزارهویت امکان اجرای کد دلخواه با امتیاز اکانت سرویس داره. آسیب پذیری در مدیریت پارامتر Charger ID در دستور Get Diagnostics و مرتبط با مسابقات pwn2own هستش. |

| CVE-2024-28134 | 7.5 | Phoenix Contact | CHARX SEC-3100 | Missing Encryption | مهاجم مجاور شبکه و بدون احرازهویت امکان دور زدن احرازهویت به user-app رو داره. آسیب پذیری در پیکربندی nginx و مرتبط با مسابقات pwn2own هستش. آسیب پذیری توسط سینا خیرخواه گزارش شده. |

| CVE-2024-28133 | 7.8 | Phoenix Contact | CHARX SEC-3100 | Untrusted Search Path | مهاجم محلی امکان افزایش امتیاز به root داره. آسیب پذیری در باینری charx_set_timezone هستش و بدلیل اجرای یک برنامه از یک مکان غیرایمن رخ میده. آسیب پذیری مرتبط با مسابقات pwn2own و توسط سینا خیرخواه گزارش شده. |

| CVE-2024-4562 | 7.1 | Progress Software | WhatsUp Gold | SSRF | مهاجم راه دور و احرازهویت شده امکان افشای اطلاعات حساس رو داره. آسیب پذیری در کلاس HttpContentActiveController هستش. |