این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این پلتفرم 97 آسیب پذیری مهم رو بین ، 11 تا 17 نوامبر / 20 تا 26 آبان منتشر کرده که در ادامه بررسیشون میکنیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه. برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

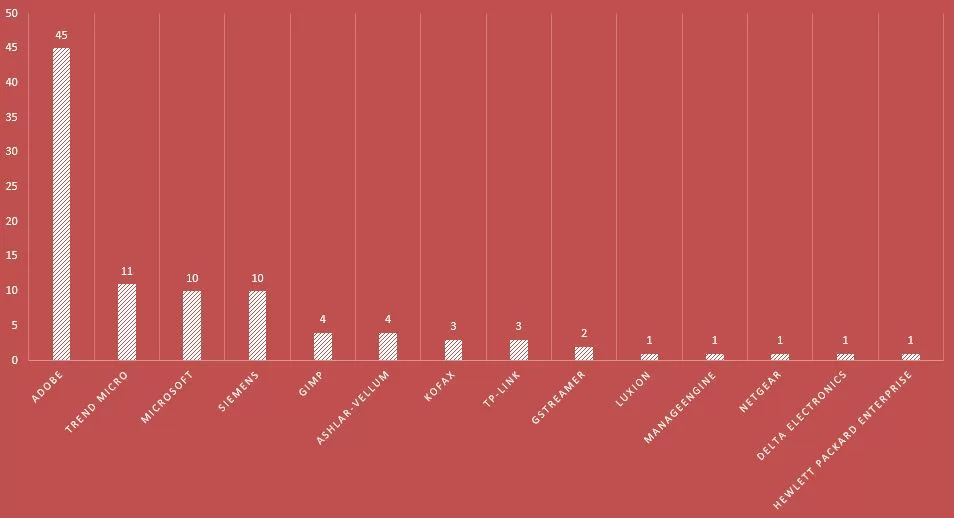

این هفته 14 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون Adobe با 45 آسیب پذیری ، صدرنشین بود. محصولات آسیب پذیر این شرکت که همه ی آسیب پذیریها هم امکان اجرای کد رو میدن عبارتند از : Acrobat reader ، Premiere Pro ، After Effects ، Media Encoder ، Audition ، FrameMaker Publishing Server و RoboHelp Server . بسته به محصول آسیب پذیر ، قربانی میتونه طیف مختلفی از صنایع باشه، از یه سازمان دولتی که برای خوندن PDF از Acrobat Reader استفاده میکنه تا استودیوها که برای ضبط فیلم و صدا از این محصولات استفاده میکنن. بخشی از این محصولات توسط یوتیوبرها و تولید کنندگان محتوای ویدیویی و پادکسترها هم استفاده میشن که این دسته هم میتونن قربانی های جالبی برای مهاجمین باشن.

رتبه دوم این هفته، به کمپانی Trend Micro میرسه با 11 آسیب پذیری ، برای محصول Apex One هستش. این محصول یه راه حل نقطه پایانی مبتنی بر ابر هستش که امکان شناسایی تهدیدات و virtual patching (یعنی ترافیک ورودی رو برای فعالیتهای مخرب آنالیز میکنه تا اگه سیستمی دارای آسیب پذیری باشه، در برابر اکسپلویت شدن محافظت کنه.) میده و توسط شرکتها و سازمانهای بزرگ و کوچک مختلفی ، استفاده میشه. با توجه به ماهیت این ابزار، مشخصا کشف آسیب پذیری روی اون میتونه حساس باشه.

در رتبه سوم دو کمپانی مایکروسافت و زیمنس با 10 آسیب پذیری قرار دارن.البته با توجه به اینکه مایکروسافت هفته پیش بروزرسانی ماهانه خودش رو منتشر کرده، طبیعیه. محصولات آسیب پذیر مایکروسافت ، ویندوز و Exchange ، دات نت و Word هستن. برای زیمنس هم Simcenter Femap و Tecnomatix Plant Simulation هستش.

نمودار زیر همه ی کمپانی های آسیب پذیر این هفته رو نشون میده :

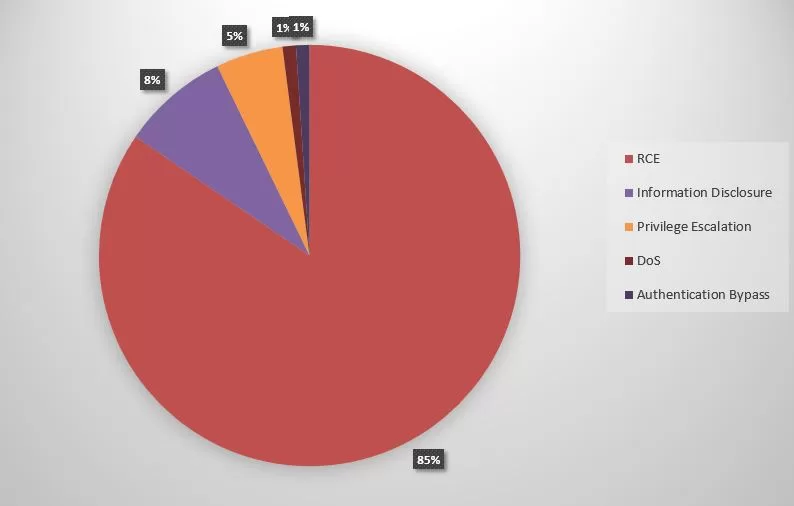

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 82

- افزایش امتیاز : 5

- دور زدن احرازهویت : 1

- افشای اطلاعات :8

- منع سرویس 1

در نهایت 97 آسیب پذیری که بررسی کردیم :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-22139 | 7.8 | Luxion | KeyShot Viewer | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش ، چون باید یه صفحه یا فایل مخرب باز کنه. آسیب پذیری در پردازش فایلهای KSP هستش. |

| CVE-2023-38333 | 8.8 | ManageEngine | Applications Manager | XSS | مهاجم امکان اجرای کد با امتیاز SYSTEM داره. برای اکسپلویت ناز به تعامل کاربر هستش، چون باید صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در صفحه ی SingleSignOn هستش. |

| CVE-2023-44337 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44338 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در مدیریت اشیاء Annotation هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44359 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44371 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44365 | 7.8 | Adobe | Acrobat Reader DC | Uninitialized Variable | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44367 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-44366 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فونتهای تعبیه شده هستش. |

| CVE-2023-47059 | 7.8 | Adobe | Premiere Pro | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47058 | 7.8 | Adobe | Premiere Pro | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47055 | 7.8 | Adobe | Premiere Pro | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47057 | 7.8 | Adobe | Premiere Pro | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47056 | 7.8 | Adobe | Premiere Pro | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47073 | 7.8 | Adobe | After Effects | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47070 | 7.8 | Adobe | After Effects | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47067 | 7.8 | Adobe | After Effects | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47066 | 7.8 | Adobe | After Effects | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47069 | 7.8 | Adobe | After Effects | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47068 | 7.8 | Adobe | After Effects | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47043 | 7.8 | Adobe | Media Encoder | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47040 | 7.8 | Adobe | Media Encoder | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47041 | 7.8 | Adobe | Media Encoder | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47042 | 7.8 | Adobe | Media Encoder | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47049 | 7.8 | Adobe | Audition | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47048 | 7.8 | Adobe | Audition | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47050 | 7.8 | Adobe | Audition | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47047 | 7.8 | Adobe | Audition | Uninitialized Variable | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47046 | 7.8 | Adobe | Audition | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-47051 | 7.8 | Adobe | Audition | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای MP4 هستش. |

| CVE-2023-44324 | 9.8 | Adobe | FrameMaker Publishing Server | Authentication Bypass | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در متد Login هستش. |

| CVE-2023-22274 | 8.2 | Adobe | RoboHelp Server | XXE | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات با امتیاز LOCAL SERVICE داره. آسیب پذیری در متد UpdateCommandStream هستش. |

| CVE-2023-22273 | 7.2 | Adobe | RoboHelp Server | Directory Traversal | مهاجم راه دور و احرازهویت شده، امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد OnPublishFile هستش. |

| CVE-2023-22268 | 6.2 | Adobe | RoboHelp Server | SQL Injection | مهاجم راه دور و احرازهویت شده، امکان افشای اطلاعات حساس داره. آسیب پذیری در متد getRHSGroupsForRoles هستش. |

| CVE-2023-22272 | 7.5 | Adobe | RoboHelp Server | LDAP Injection | مهاجم راه دور و بدون احرازهویت ، امکان افشای اطلاعات از جمله بخشی از اعتبارنامه رو داره. آسیب پذیری در متد resolveDistinguishedName هستش. |

| CVE-2023-22275 | 7.5 | Adobe | RoboHelp Server | SQL Injection | مهاجم راه دور و بدون احرازهویت، امکان افشای اطلاعات دیتابیس برنامه رو داره. آسیب پذیری در متد GetNewUserId هستش. |

| CVE-2023-44429 | 8.8 | GStreamer | GStreamer | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل با این کتابخونه هستش، اما ممکنه بردار حمله متفاوت باشه. آسیب پذیری در تجزیه ی فایلهای ویدیویی انکد شده ی AV1 هستش. |

| CVE-2023-44446 | 8.8 | GStreamer | GStreamer | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل با این کتابخونه هستش، اما ممکنه بردار حمله متفاوت باشه. آسیب پذیری در تجزیه ی فایلهای ویدیویی MXF هستش. |

| CVE-2023-38181 | 8.8 | Microsoft | Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان DoS یا حمله ی NTLM Relay داره. آسیب پذیری در کلاس GsmWriter هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull و تابع UMPDDrvBitBlt هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull و تابع UMPDDrvStretchBltROP هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull و تابع UMPDDrvStretchBlt هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull و تابع UMPDDrvPlgBlt هستش. |

| CVE-2023-36039 | 8.8 | Microsoft | Exchange | Deserialization of Untrusted Data | مهاجم راه دور امکان حمله ی NTLM Relay با امتیاز SYSTEM داره. آسیب پذیری در کلاس SerializationTypeConverter هستش. |

| CVE-2023-36050 | 8.8 | Microsoft | Exchange | Deserialization of Untrusted Data | مهاجم راه دور امکان حمله ی NTLM Relay یا افشای اطلاعات حساس با امتیاز SYSTEM داره. آسیب پذیری در کلاس SerializationTypeConverter هستش. |

| CVE-2023-36049 | 7.6 | Microsoft | dotNET | CRLF Injection | مهاجم راه دور امکان نوشتن یا حذف فایل از سرورهای FTP که با دات نت توسعه داده شدن رو داره. آسیب پذیری در متد FormatFtpCommand هستش. برای اکسپلویت نیاز به تعامل با فریمورک دات نت هستش اما بردار حمله میتونه متفاوت باشه. |

| CVE-2023-36045 | 7.8 | Microsoft | Office Word | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخربی رو باز کنه. آسیب پذیری در تجزیه ی فایلهای FBX هستش. |

| CVE-2023-36035 | 8.8 | Microsoft | Exchange | Improper Input Validation | مهاجم راه دور و احرازهویت شده ، امکان حمله ی NTLM Relay با امتیاز SYSTEM داره. آسیب پذیری در کلاس IsUNCPath هستش. |

| CVE-2023-44445 | 8.8 | NETGEAR | CAX30 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در باینری sso هستش. |

| CVE-2023-5068 | 7.8 | Delta Electronics | DIAScreen | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هست تا صفحه یا فایل مخربی رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای XLS هستش. |

| CVE-2023-41033 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_T هستش. |

| CVE-2023-41032 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای X_T هستش. |

| CVE-2023-38070 | 7.8 | Siemens | Tecnomatix Plant Simulation | Stack Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38071 | 7.8 | Siemens | Tecnomatix Plant Simulation | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38072 | 7.8 | Siemens | Tecnomatix Plant Simulation | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38073 | 7.8 | Siemens | Tecnomatix Plant Simulation | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38074 | 7.8 | Siemens | Tecnomatix Plant Simulation | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38076 | 7.8 | Siemens | Tecnomatix Plant Simulation | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-38075 | 7.8 | Siemens | Tecnomatix Plant Simulation | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در تجزیه ی فایلهای WRL هستش. |

| CVE-2023-44448 | 6.8 | TP-Link | Archer A54 | Stack Buffer Overflow | مهاجم مجاور شبکه و احرازهویت شده امکان اجرای کد با امتیاز root داره. آسیب پذیری در فایل libcmm.so و تابع dm_fillObjByStr هستش. |

| CVE-2023-39471 | 7.5 | TP-Link | TL-WR841N | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت شده امکان اجرای کد با امتیاز root داره. آسیب پذیری در فایل libcmm.so و تابع dm_fillObjByStr هستش. |

| CVE-2023-44447 | 6.5 | TP-Link | TL-WR902AC | Improper Authentication | مهاجم مجاور شبکه و بدون احرازهویت شده امکان افشای اطلاعات حساس از جمله اعتبارنامه های ذخیره شده داره. آسیب پذیری در سرویس httpd هستش که بصورت پیش فرض روی پورت TCP/80 فعاله. |

| CVE-2023-47202 | 7.8 | Trend Micro | Apex One | LFI | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز IUSR رو داره. آسیب پذیری در کنسول وب هستش. |

| CVE-2023-47199 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47198 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47200 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در Apex One Client Plug-in Service Manager هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47196 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47197 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47195 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47194 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47201 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در Apex One Client Plug-in Service Manager هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47193 | 7.8 | Trend Micro | Apex One | Origin Validation Error | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT Listener هستش. آسیب پذیری بدلیل عدم اعتبارسنجی کافی مبدا دستورات هستش. |

| CVE-2023-47192 | 7.8 | Trend Micro | Apex One | Security Agent Link Following | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس Apex One NT RealTime Scan هستش و مهاجم میتونه از این سرویس برای ایجاد فایل دلخواه ،سوء استفاده کنه. |

| CVE-2023-44436 | 7.8 | Kofax | Power PDF | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای PDF هستش. |

| CVE-2023-44435 | 7.8 | Kofax | Power PDF | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای PDF هستش. |

| CVE-2023-44432 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایلهای PDF هستش. |

| CVE-2023-35796 | 7.8 | Siemens | SINEMA Server | XSS | مهاجم امکان اجرای کد با امتیاز SYSTEM داره. برای اکسپلویت نیاز به نعامل کاربر هستش چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در SNMP sysLocation OID هستش. |

| CVE-2023-30912 | 7.2 | Hewlett Packard Enterprise | OneView | Hard-coded Cryptographic Key | مهاجم راه دور امکان اجرای کد با امتیاز root داره. برای اکسپلویت نیاز به احراز هویت هستش اما مکانیسم احرازهویت قابل دور زدن هستش. آسیب پذیری در عملکرد Backup هستش. آسیب پذیری توسط سیناخیرخواه کشف و گزارش شده. |

| CVE-2023-44440 | 7.8 | Ashlar-Vellum | Lithium | Uncontrolled Search Path Element | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی چندین نوع فایل هستش و اینجوریه که امکان لود یه کتابخونه از یه جای غیرامن رو میده. |

| CVE-2023-44439 | 7.8 | Ashlar-Vellum | Xenon | Uncontrolled Search Path Element | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی چندین نوع فایل هستش و اینجوریه که امکان لود یه کتابخونه از یه جای غیرامن رو میده. |

| CVE-2023-44438 | 7.8 | Ashlar-Vellum | Argon | Uncontrolled Search Path Element | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی چندین نوع فایل هستش و اینجوریه که امکان لود یه کتابخونه از یه جای غیرامن رو میده. |

| CVE-2023-44437 | 7.8 | Ashlar-Vellum | Cobalt | Uncontrolled Search Path Element | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی چندین نوع فایل هستش و اینجوریه که امکان لود یه کتابخونه از یه جای غیرامن رو میده. |

| CVE-2023-44442 | 7.8 | GIMP | GIMP | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایل های PSD هستش . |

| CVE-2023-44443 | 7.8 | GIMP | GIMP | Integer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایل های PSD هستش . |

| CVE-2023-44441 | 7.8 | GIMP | GIMP | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایل های DDS هستش . |

| CVE-2023-44444 | 7.8 | GIMP | GIMP | Off-By-One | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه ی فایل های PSP هستش . |