در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 45 آسیب پذیری منتشر شده، بین 18 تا 24 مه/ 29 اردیبهشت تا 4 خرداد در پلتفرم ZDI پرداختیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

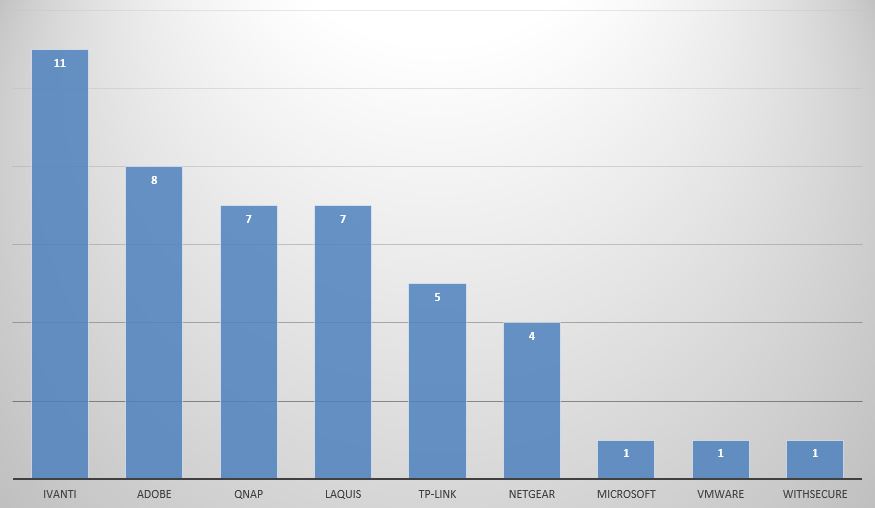

این هفته 9 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- رتبه اول این هفته میرسه به Ivanti با 11 آسیب پذیری که:

- 10 موردش در Endpoint Manager : یک راه حل جامع مدیریت دستگاه های نهایی (UEM) است که به سازمانها در مدیریت و ایمن سازی دستگاههای مختلف، از جمله لپ تاپها، دسکتاپها، تبلتها، گوشیهای هوشمند و دستگاههای اینترنت اشیا کمک میکنه. قبلاً با نام LANDesk Management Suite شناخته میشد.

- یک موردش در Avalanche : یک سیستم مدیریت دستگاه های موبایل (MDM) است که به شما امکان میده دستگاههای تلفن همراه، تبلتها و رایانه های همراه خودتون رو در یک محیط امن و کارآمد مدیریت کنید.

- رتبه دوم میرسه به Adobe با 8 آسیب پذیری در Acrobat Pro DC

- رتبه سوم هم میرسه به QNAP و LAquis با 7 آسیب پذیری :

- آسیب پذیری های QNAP در محصول TS-464 هستن، که یک NAS برای کسب و کارهای کوچک هستش.

- آسیب پذیری های LAquis هم در محصول SCADA هستن، که یک نرم افزار نظارت و کنترل (SCADA) است که برای مدیریت و کنترل فرآیندهای صنعتی استفاده میشه و میتونه با طیف گسترده ای از دستگاه های صنعتی از جمله PLC ها و سنسورها ارتباط برقرار کنه.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

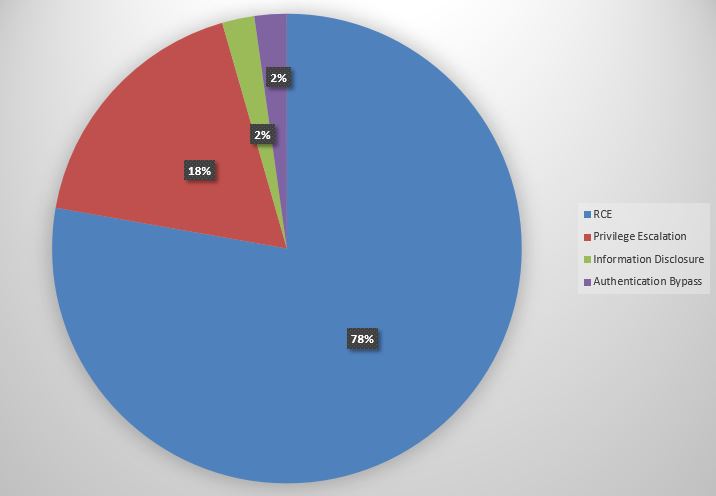

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 35

- افزایش امتیاز : 8

- افشای اطلاعات: 1

- دور زدن احراز هویت: 1

در نهایت 45 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2024-5247 | 8.8 | NETGEAR | ProSAFE Network Management System | Unrestricted File Upload | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در کلاس UpLoadServlet هستش. |

| CVE-2024-29846 | 7.2 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetVulnerabilitiesDataTable هستش. |

| CVE-2024-29830 | 7.2 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetLogFileRulesNameUniqueSQL هستش. |

| CVE-2024-29829 | 7.2 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetLogFileRulesSQL هستش. |

| CVE-2024-29828 | 7.2 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetRulesetsSQL هستش. |

| CVE-2024-29827 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetDBPatchProducts هستش. |

| CVE-2024-29826 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetDBPatches هستش. |

| CVE-2024-29825 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد RecordBrokenApp هستش. |

| CVE-2024-29824 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد RecordGoodApp هستش. |

| CVE-2024-29823 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد GetDBVulnerabilities هستش. |

| CVE-2024-29822 | 9.8 | Ivanti | Endpoint Manager | SQL Injection | مهاجم راه دور و بدون احرازهویت امکان اجرای کد با امتیاز اکانت سرویس داره. آسیب پذیری در متد RecordGoodApp هستش. |

| CVE-2024-29848 | 7.2 | Ivanti | Avalanche | Unrestricted File Upload | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در برنامه FileStoreConfig هستش. |

| CVE-2024-5244 | 5.0 | TP-Link | Omada ER605 | Reliance on Security Through Obscurity | مهاجم مجاور شبکه و بدون احرازهویت امکان دسترسی یا جعل پیامهای DDNS رو داره. فقط دستگاههایی که از سرویس Comexe DDNS استفاده میکنن، آسیب پذیر هستن. آسیب پذیری در اجرایی cmxddnsd و مرتبط با Pwn2Own هستش. مهاجم با زنجیره کردن این آسیب پذیری با آسیب پذیری های دیگه، میتونه کد دلخواه با امتیاز root اجرا کنه. |

| CVE-2024-5243 | 7.5 | TP-Link | Omada ER605 | Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد با امتیاز root داره. فقط دستگاههایی که از سرویس Comexe DDNS استفاده میکنن تحت تاثیر هستن. آسیب پذیری در مدیریت نامهای DNS و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-5242 | 7.5 | TP-Link | Omada ER605 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد با امتیاز root داره. فقط دستگاههایی که از سرویس Comexe DDNS استفاده میکنن تحت تاثیر هستن. آسیب پذیری در مدیریت کدهای خطای DDNS و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-5228 | 7.5 | TP-Link | Omada ER605 | Heap Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد با امتیاز root داره. فقط دستگاههایی که از سرویس Comexe DDNS استفاده میکنن تحت تاثیر هستن. آسیب پذیری در مدیریت پاسخهای DNS و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-5227 | 7.5 | TP-Link | Omada ER605 | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت، امکان اجرای کد با امتیاز root داره. فقط دستگاههایی که از PPTP VPN با احرازهویت LDAP، تحت تاثیر هستن. آسیب پذیری در مدیریت پارامتر username در نقطه پایانی /usr/bin/pppd و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-5247 | 8.8 | NETGEAR | ProSAFE Network Management System | Unrestricted File Upload | مهاجم راه دور و احرازهویت شده، امکان اجرای کد دلخواه با امتیاز SYSTEM رو داره. آسیب پذیری در کلاس UpLoadServlet هستش. |

| CVE-2024-5246 | 8.8 | NETGEAR | ProSAFE Network Management System | Tomcat Remote Code Execution | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه با امتیاز SYSTEM داره. آسیب پذیری به این دلیل که موقع نصب، یک نسخه آسیب پذیر از TOMCAT رو نصب میکنه. |

| CVE-2024-5245 | 7.8 | NETGEAR | ProSAFE Network Management System | Use of Default Credentials | مهاجم محلی امکان افزایش امتیاز یا اجرای کد با امتیاز SYSTEM داره. آسیب پذیری بدلیل استفاده از اعتبارنامه های پیش فرض MySQL رخ میده. |

| CVE-2024-30037 | 8.8 | Microsoft | Windows | Integer Underflow | مهاجم محلی امکان افزایش امتیاز یا اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در Common Log File System (CLFS) و مربوط به مسابقات Pwn2Own هستش. |

| CVE-2024-22268 | 9.6 | VMware | Workstation | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد با امتیاز hypervisor داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در دستگاههای مجازی SVGA هستش. |

| CVE-2024-30279 | 7.8 | Adobe | Acrobat Pro DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای JPEG2000 رخ میده. |

| CVE-2024-30280 | 7.8 | Adobe | Acrobat Pro DC | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری درمدیریت اشیاء Annotation رخ میده. |

| CVE-2024-4454 | 7.3 | WithSecure | Elements | Link Following | مهاجم محلی امکان افزایش امتیاز یا اجرای کد با امتیاز SYSTEM داره. برای اکسپلویت نیاز به تعامل از طرف کاربر ادمین هستش. آسیب پذیری در سرویس میزبانی پلاگین WithSecure رخ میده. مهاجم میتونه با ایجاد یک symbolic link از این سرویس سوء استفاده و یک فایل دلخواه ایجاد کنه. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد AddComboFile هستش. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد File.Open هستش. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد TextFile.Open هستش. |

| CVE-2024-5040 | 5.5 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان افشای اطلاعات حساس داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد STRING.READFROMFILE هستش. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد STRING.WRITETOFILE هستش. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد TextFile.OpenWithoutMemory هستش. |

| CVE-2024-5040 | 7.8 | LAquis | SCADA | Path Traversal | مهاجم راه دور امکان اجرای کد داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک صفحه یا فایل مخرب رو اجرا کنه. آسیب پذیری در متد Table.Save هستش. |

| CVE-2024-30310 | 7.8 | Adobe | Acrobat Reader DC | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در تجزیه ی فایلهای PDF هستش. |

| CVE-2024-34094 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2024-34095 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2024-34096 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2024-30284 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2024-34097 | 7.8 | Adobe | Acrobat Reader DC | Use-After-Free | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یک فایل یا صفحه مخرب اجرا کنه. آسیب پذیری در مدیریت اشیای Annotation هستش. |

| CVE-2023-51365 | 6.5 | QNAP | TS-464 | Directory Traversal | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه داره. آسیب پذیری در مدیریت پارامتر HLS_tmp در نقطه پایانی share.cgi رخ میده. مهاجم میتونه با امتیاز ادمین یک فایل رو ایجاد یا دستکاری کنه. آسیب پذیری مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2023-51364 | 6.5 | QNAP | TS-464 | Directory Traversal | مهاجم راه دور و بدون احرازهویت امکان ایجاد یا دستکاری فایل با امتیاز ادمین داره. آسیب پذیری در پردازش آپلود فایل هستش.مهاجم میتونه با امتیاز ادمین یک فایل رو ایجاد یا دستکاری کنه. آسیب پذیری مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2023-51366 | 6.5 | QNAP | TS-464 | Exposed Dangerous Method | مهاجم راه دور و بدون احرازهویت امکان افزایش امتیاز به کاربر root داره. آسیب پذیری در نقطه پایانی privWizard.cgi و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-27124 | 6.5 | QNAP | TS-464 | Improper Certificate Validation | مهاجم مجاور شبکه و بدون احرازهویت امکان به خطر انداختن یکپارچگی اطلاعات دانلود شده رو داره. آسیب پذیری در مکانیسم احرازهویت هستش که روی HTTPS کار میکنه. مهاجم با زنجیره کردن این آسیب پذیری با آسیب پذیری های دیگه میتونه با امیتاز root کد دلخواه اجرا کنه. آسیب پذیری مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-32764 | 7.4 | QNAP | TS-464 | CRLF Injection | مهاجم راه دور امکان ایجاد پیکربندی دلخواه داره. برای اکسپلویت مهاجم باید بتونه در ابتدا به اینترفیس localhost دستگاه دسترسی داشته باشه، برای این کار میتونه از یک سرور مخرب TURN استفاده کنه. آسیب پذیری در نقطه پایانی legacy_cgi رخ میده و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-21901 | 8.8 | QNAP | TS-464 | SQL Injection | مهاجم راه دور و احرازهویت شده امکان اجرای کد دلخواه داره. با اینکه احرازهویت نیاز هستش اما میشه این مکانیسم رو دور زد. آسیب پذیری در نقطه پایانی authLogin رخ میده و مرتبط با مسابقات PWN2OWN هستش. |

| CVE-2024-21899 | 9.1 | QNAP | TS-464 | CRLF Injection | مهاجم راه دور و بدون احرازهویت امکان دستکاری پیکربندی داره. آسیب پذیری در نقطه پایانی privWizard API رخ میده و مرتبط با مسابقات PWN2OWN هستش. |