این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 42 آسیب پذیری مهم بین ، 30 سپتامبر تا 6 اکتبر ،8 تا 14 مهر ، رو بررسی کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

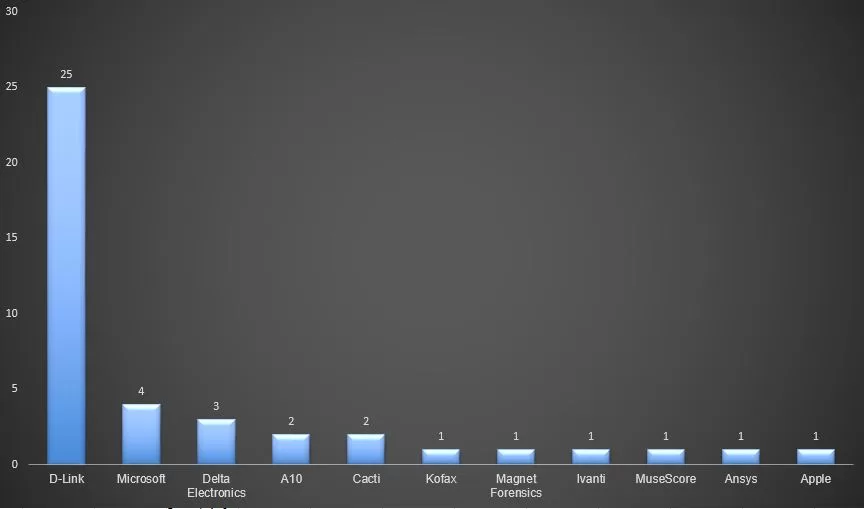

این هفته 11 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون D-link با 25 آسیب پذیری در صدر بود که همشونم زیرودی هستن.

بعد از D-link ، رتبه دوم به مایکروسافت میرسه که 4 آسیب پذیری داشت، که دوتاشون امتیاز 10 از 10 دارن، که بالاترین امتیاز بین آسیب پذیری های هفته رو دارن.

نمودار زیر کمپانی های آسیب پذیر این هفته رو نشون میده :

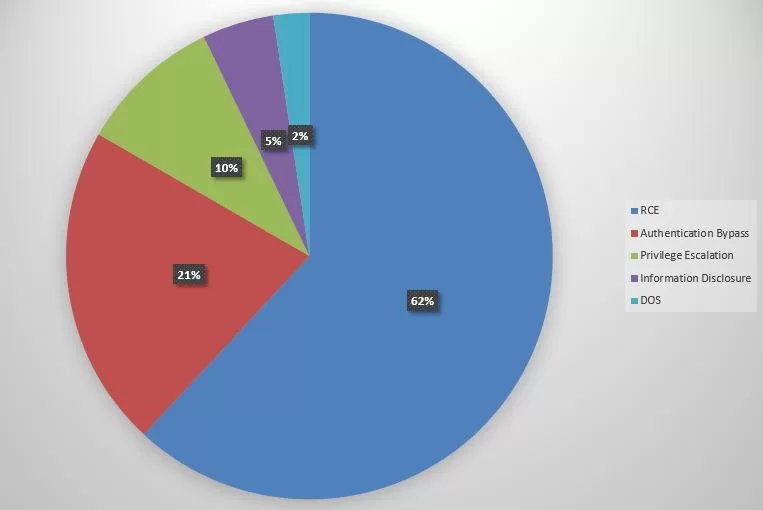

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 26

- دور زدن احراز هویت : 9

- افزایش امتیاز : 4

- افشای اطلاعات : 2

- منع سرویس : 1

نکته ای که وجود داره از 42 مورد آسیب پذیری ، 26 موردش زیرودیه، که 25 موردش برای D-link هست و یه موردش برای MuseScore هست که یه برنامه در حوزه موسیقی هستش.

در نهایت 42 آسیب پذیری که بررسی کردیم :

| شناسه | امتیاز | سازنده | محصول | نوع | توضیحات |

| CVE-2023-42127 | 7.8 | Kofax | Power PDF | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای PDF هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvStretchBltROP در درایور win32kfull هستش. |

| CVE-2023-36804 | 8.8 | Microsoft | Windows | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در UMPDDrvLineTo در درایور win32kfull هستش. |

| CVE-2023-42128 | 8.0 | Magnet Forensics | AXIOM | Command Injection | مهاجم مجاور شبکه امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید یه داده مخربی رو از تلفن همراه استخراج کنه. |

| CVE-2023-28323 | 9.8 | Ivanti | Endpoint Manager | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز NETWORK SERVICE داره. آسیب پذیری در متد ProcessEPMAuthToken هستش. |

| CVE-2022-3214 | 9.8 | Delta Electronics | DIAEnergie | Hard-Coded Credentials | مهاجم راه دور امکان دور زدن احراز هویت و اجرای کد با امتیاز مدیریتی رو داره. آسیب پذیری در پردازش درخواستها به نقطه پایانی HandlerUploadCalendar هستش. |

| CVE-2022-3214 | 9.8 | Delta Electronics | DIAEnergie | Hard-Coded Credentials | مهاجم راه دور امکان دور زدن احراز هویت و اجرای کد با امتیاز مدیریتی رو داره. آسیب پذیری در پردازش درخواستها به نقطه پایانی HandlerUploadTag هستش. |

| CVE-2022-3214 | 9.8 | Delta Electronics | DIAEnergie | Hard-Coded Credentials | مهاجم راه دور امکان دور زدن احراز هویت و اجرای کد با امتیاز مدیریتی رو داره. آسیب پذیری در پردازش درخواستها به نقطه پایانی HandlerUploadCarbon هستش. |

| ZDI-23-1528 | 10 | Microsoft | PC Manager | Incorrect Permission Assignment | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در مجوزهای داده شده به یه توکن SAS هستش. مهاجم میتونه از این آسیب برای راه اندازی حملات زنجیره تامین و اجرای کد استفاده کنه. |

| ZDI-23-1527 | 10 | Microsoft | PC Manager | Incorrect Permission Assignment | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در مجوزهای داده شده به یه توکن SAS هستش. مهاجم میتونه از این آسیب برای راه اندازی حملات زنجیره تامین و اجرای کد استفاده کنه. |

| CVE-2023-44428 | 7.8 | MuseScore | MuseScore | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای CAP و زیرودی هستش. |

| CVE-2023-44427 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetSysEmailSettings SMTPServerAddress در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 هستش. آسیب پذیری زیرودی هستش. |

| CVE-2023-44426 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetSysEmailSettings AccountPassword در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44425 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetSysEmailSettings AccountName در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44424 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetSysEmailSettings EmailTo در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44423 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetTriggerPPPoEValidate Password در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44422 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetSysEmailSettings EmailFrom در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44421 | 8.0 | D-Link | DIR-X3260 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده، امکان اجرای کد با امتیاز Root داره. برای اکسپلویت نیاز به احرازهویت هستش اما میشه اونم دور زد. آسیب پذیری در SetTriggerPPPoEValidate Username در prog.cgi هستش که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 و زیرودی هستش. |

| CVE-2023-44420 | 8.8 | D-Link | DIR-X3260 | Incorrect Implementation of Authentication Algorithm | مهاجم مجاور شبکه امکان دور زدن مکانیسم احرازهویت داره. آسیب پذیری در prog.cgi و زیرودی هستش. |

| CVE-2023-44419 | 8.8 | D-Link | DIR-X3260 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز Root داره. آسیب پذیری در prog.cgi که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 فعاله و زیرودی هستش. |

| CVE-2023-44418 | 8.8 | D-Link | DIR-X3260 | Heap Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز Root داره. آسیب پذیری در prog.cgi که مسئول رسیدگی به درخواستهای HNAP به lighttpd هستش که روی پورت TCP 80 و 443 فعاله و زیرودی هستش. |

| CVE-2023-44417 | 8.8 | D-Link | DAP-2622 | Stack-based Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز Root داره. آسیب پذیری در سرویس DDP و زیرودی هستش. |

| CVE-2023-44416 | 6.8 | D-Link | DAP-2622 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده امکان اجرای کد با امتیاز Root داره. آسیب پذیری در سرویس CLI که روی پورت TCP/23 فعاله و زیرودی هستش. |

| CVE-2023-44415 | 6.8 | D-Link | DIR-2150 | Command Injection | مهاجم مجاور شبکه و احرازهویت شده امکان اجرای کد با امتیاز Root داره. آسیب پذیری در سرویس CLI که روی پورت TCP/23 فعاله و زیرودی هستش. |

| CVE-2023-44414 | 9.8 | D-Link | D-View | Exposed Dangerous Function | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد با امتیاز SYSTEM رو داره. آسیب پذیری در اکشن coreservice_action_script و زیرودی هستش. |

| CVE-2023-44413 | 5.9 | D-Link | D-View | Missing Authentication | مهاجم راه دور و بدون احرازهویت، امکان DoS داره. آسیب پذیری در اکشن shutdown_coreserver و زیرودی هستش. |

| CVE-2023-44412 | 8.2 | D-Link | D-View | XML External Entity | مهاجم راه دور و بدون احرازهویت امکان افشای اطلاعات با امتیاز System داره. آسیب پذیری در تابع addDv7Probe و زیرودی هستش. |

| CVE-2023-44411 | 9.8 | D-Link | D-View | Use of Hard-coded Credentials | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در کلاس InstallApplication و زیرودی هستش. |

| CVE-2023-44410 | 8.8 | D-Link | D-View | Improper Authorization | مهاجم راه دور و احرازهویت شده امکان افزایش امتیاز داره. آسیب پذیری در متد showUsers و زیرودی هستش. |

| CVE-2023-44409 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در SetSetupWizardStatus Enabled و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44408 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در SetAPLanSettings IPAddr و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44407 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در SetAPLanSettings Gateway و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44406 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در SetAPLanSettings DeviceName و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44405 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در get_value_of_key و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44404 | 8.8 | D-Link | DAP-1325 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در get_value_from_app و مدیریت داده های XML به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-44403 | 8.8 | D-Link | DAP-1325 | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد با امتیاز root داره. آسیب پذیری در پارامترهای درخواست (SetWLanRadioSettings) به نقطه پایانی HNAP1 SOAP رخ میده و زیرودی هستش. |

| CVE-2023-39365 | 8.8 | Cacti | Cacti | SQL Injection | مهاجم راه دور امکان دور زدن احرازهویت یا افزایش امتیاز داره. اگه محصول در حالت پیش فرض نصب شده باشه، برای اکسپلویت نیاز به احراز هویت هستش. آسیب پذیری در نقطه پایانی graph_view هستش. مهاجم میتونه با زنجیره کردن این آسیب پذیری با سایر آسیب پذیریها، کد دلخواه با امتیاز اکانت سرویس اجرا کنه. |

| CVE-2023-39365 | 6.5 | Cacti | Cacti | Local File Inclusion | مهاجم راه دور و احرازهویت شده، امکان اجرای کد داره. آسیب پذیری در نقطه پایانی link رخ میده. مهاجم میتونه با زنجیره کردن این آسیب پذیری با سایر آسیب پذیریها، کد دلخواه با امتیاز اکانت سرویس اجرا کنه. |

| CVE-2023-42131 | 7.8 | Ansys | SpaceClaim | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش تا صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای X_B رخ میده. |

| CVE-2022-26773 | 7.8 | Apple | iTunes | Incorrect Permission Assignment | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در Apple Mobile Device Service رخ میده. |

| CVE-2023-42130 | 8.3 | A10 | Thunder ADC | Directory Traversal | مهاجم راه دور و احرازهویت شده امکان خوندن و حدف فایل دلخواه با امتیاز اکانت سرویس داره. آسیب پذیری در کلاس FileMgmtExport هستش. |

| CVE-2023-42129 | 6.5 | A10 | Thunder ADC | Directory Traversal | مهاجم راه دور و احرازهویت شده امکان افشای اطلاعات با امتیاز اکانت سرویس داره. آسیب پذیری در کلاس ShowTechDownloadView هستش. |