کمپانی Zyxel در بولتن امنیتیش، خبر از اصلاح دو آسیب پذیری Buffer overflow با شدت بحرانی و امتیاز 9.8 ،در چندین مدل از فایروالهاش داده و توصیه کرده تا کاربران هر چه سریعتر ، اصلاحیه ها رو اعمال کنن.

آسیب پذیری CVE-2023-33009 : آسیب پذیری از نوع buffer overflow و در عملکرد notification رخ میده. مهاجم بدون احراز هویت امکان DoS و یا اجرای کد رو داره.

آسیب پذیری CVE-2023-33010 : آسیب پذیری از نوع buffer overflow و در عملکرد پردازش ID رخ میده. مهاجم بدون احراز هویت امکان DoS و یا اجرای کد رو داره.

جدول زیر نسخه های تحت تاثیر و اصلاح شده رو نشون میده :

| Affected series | Affected version | Patch availability |

|---|---|---|

| ATP | ZLD V4.32 to V5.36 Patch 1 | ZLD V5.36 Patch 2 |

| USG FLEX | ZLD V4.50 to V5.36 Patch 1 | ZLD V5.36 Patch 2 |

| USG FLEX50(W) / USG20(W)-VPN | ZLD V4.25 to V5.36 Patch 1 | ZLD V5.36 Patch 2 |

| VPN | ZLD V4.30 to V5.36 Patch 1 | ZLD V5.36 Patch 2 |

| ZyWALL/USG | ZLD V4.25 to V4.73 Patch 1 | ZLD V4.73 Patch 2 |

این دستگاهها اغلب در کسب و کارهای کوچک تا متوسط مورد استفاده قرار میگیرن.

حمله بات نت Mirai به فایروالهای zyxel :

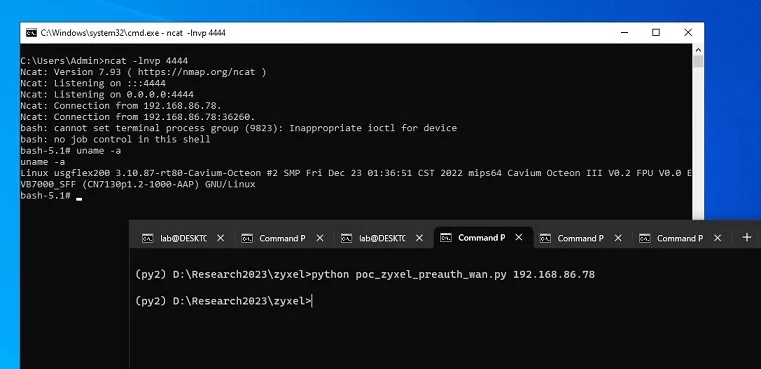

یه خبر دیگه در خصوص محصولات این کمپانی این که، یه نسخه از بات نت Mirai در حد وسیعی داره از آسیب پذیری CVE-2023-28771 برای هک فایروالهای این شرکت استفاده میکنه.

آسیب پذیری از نوع OS command injection هستش و امکان اجرای دستورات سیستم عامل رو به مهاجم میده. 19 ماه مه،محققین Rapid7، جزییات فنی در خصوص این آسیب پذیری منتشر کردن و اعلام کردن که 42000 نمونه از رابط های وب این دستگاهها رو شناسایی کردن که از طریق اینترنت قابل دسترس هستش. البته این محققا گفته بودن که تعداد دستگاههای قابل اکسپلویت بیشتر از این تعداد هستش.

محقق امنیتی Kevin Beaumont ، روز پنجشنبه اعلام کرد که یه نسخه از بات نت Mirai داره از این آسیب پذیری بصورت انبوه سوء استفاده میکنه و دستگاههای SMB تحت تاثیر قرار داده.

بات نت های Mirai ، معمولا از دستگاههای آلوده برای راه اندازی حملات DDOS استفاده میکنن.