باج افزارها در سالهای اخیر، یکی از محبوب ترین بدافزارها ، در بین مجرمین سایبری هستند. محققای Malwarebytes با رصد سایت های نشت باج افزارها، گزارش های ماهانه از عملکرد اونا منتشر میکنن.

نکته ای که در این خصوص این گزارش هستش اینه که ، حملات زیادی ممکنه از جنس باج افزاری وجود داشته باشه، اما در این گزارش به مواردی که افشاء شده پرداخته شده. همچنین منظور از حملات شناخته شده، حملاتی هستش که باج بهشون داده نشده.

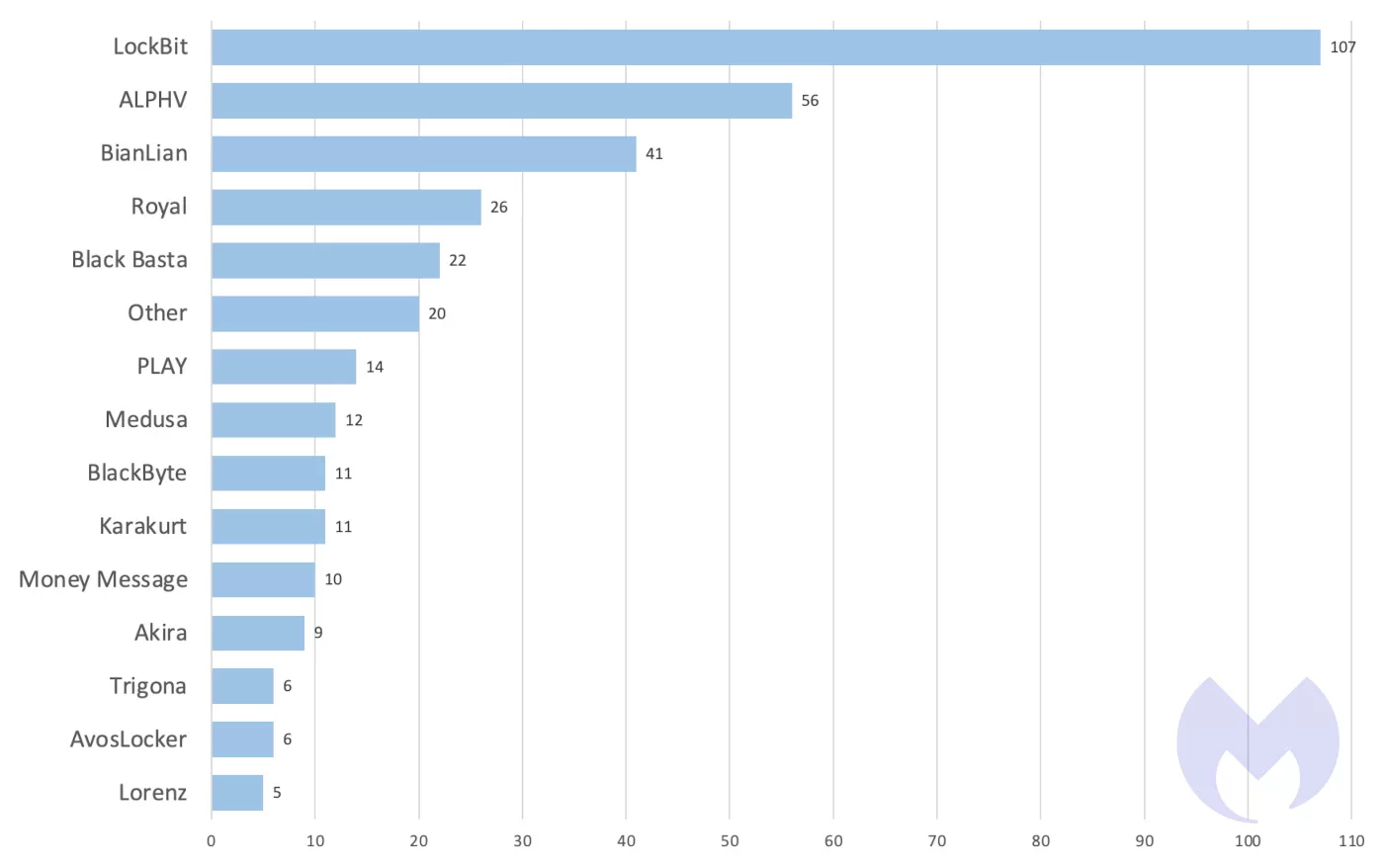

در ماه آوریل حملات باج افزاری شناخته شده، موارد زیر بودن :

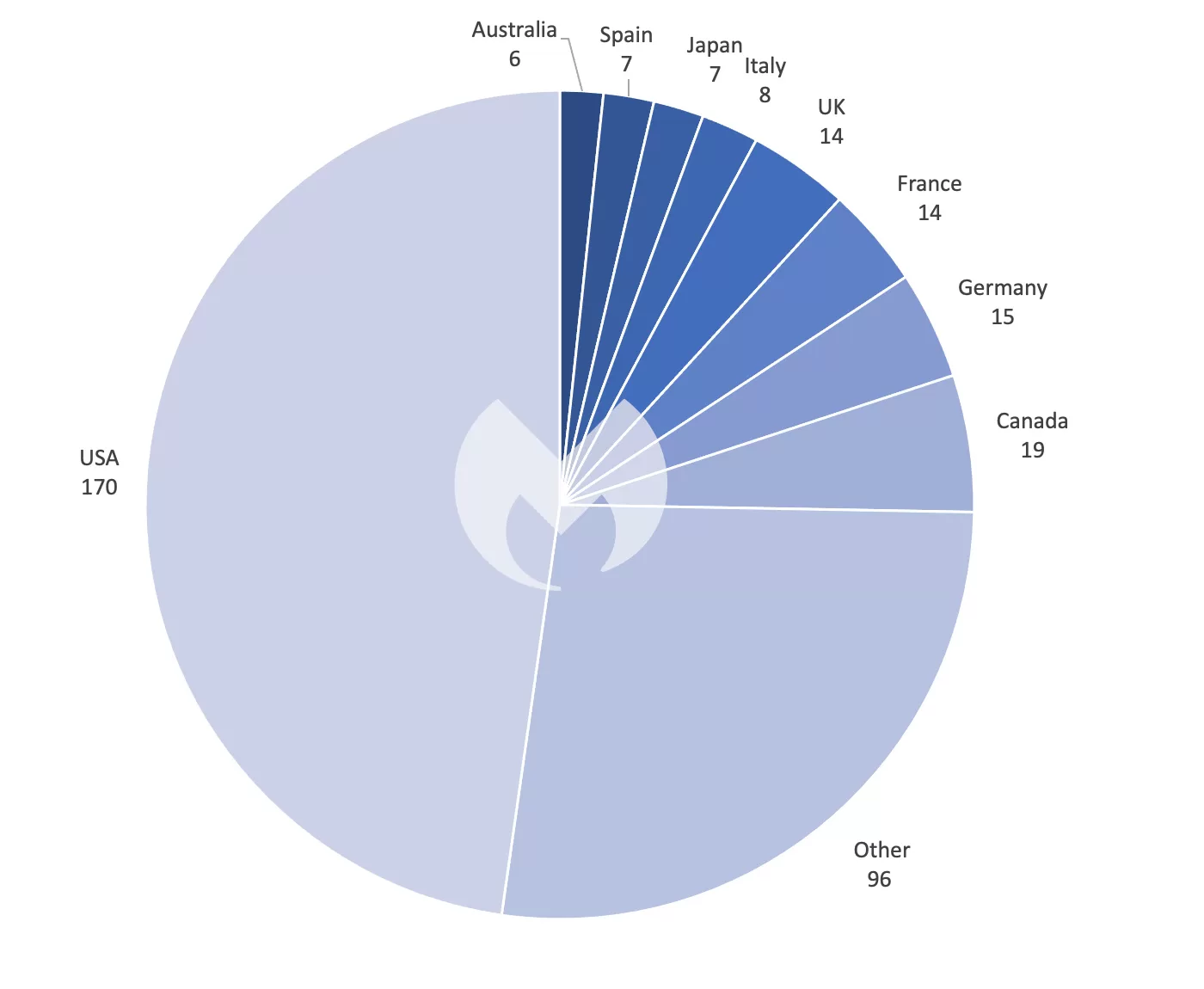

نمودار زیر نشون دهنده ، کشورهایی هستش که بیشترین قربانی باج افزارها در ماه آوریل بودن :

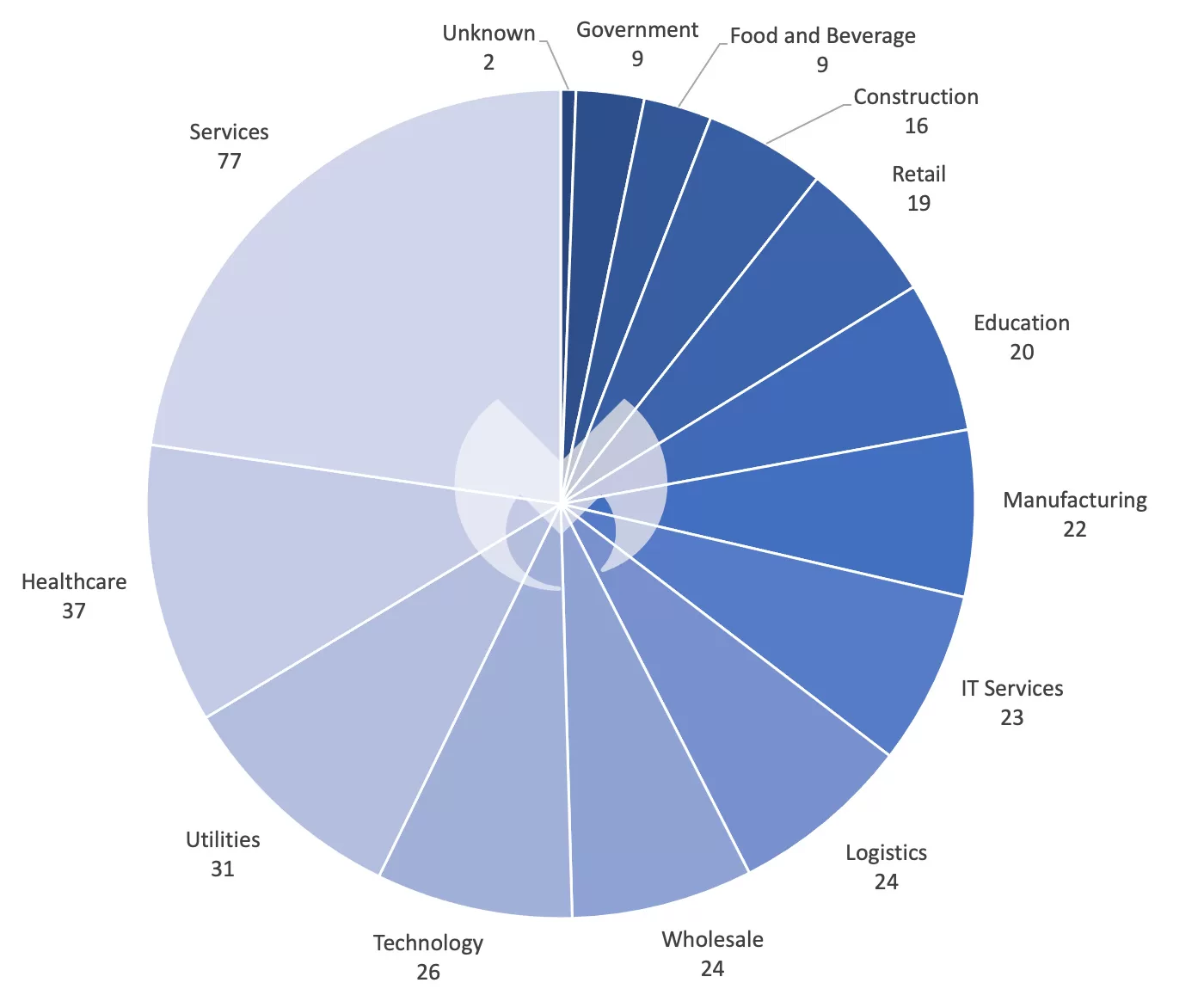

نمودار زیر هم نشون دهنده ، بیشترین صنایع قربانی حملات باج افزاری هستش :

با توجه به نمودارهای بالا، آمریکا و صنعت خدمات آسیب پذیرترین کشورها و صنایع در این حوزه هستن. این مسئله در کل سال تکرار شده. صنعت مراقبت های بهداشتی هم با 37 مورد، یه ماه پر حمله رو از ابتدای سال تجربه کرده.

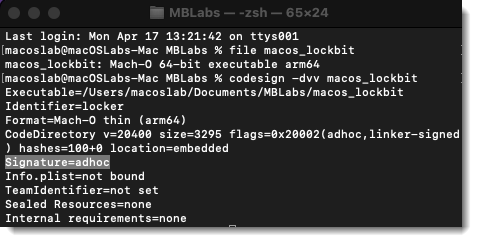

باج افزار لاک بیت در آوریل، همچنان در صدر حملات باج افزاری بود و نسخه باج افزار برای پلتفرم مک خودش رو هم توسعه داده. نسخه macOS arm64 این باج افزار برای اولین بار در نوامبر و دسامبر 2022 ، آبان و آذر 1401، در VirusTotal مشاهده شده اما در آوریل که توسط MalwareHunterTeam گزارش شد، مورد توجه قرار گرفت.

محققا با بررسی نمونه های نسخه مک این باج افزار، معتقدند که این نسخه به دلیل عدم امضاء، در نظر نگرفتن محدودیتهای TCC/SIP و باگهای سرریزبافر زیاد ،که باعث توقف اجرای این باج افزار میشه، هنوز تاثیرگذار نیستش. این نسخه ممکنه در آینده بهبود داده بشه و یا ممکنه به دلیل عدم نتیجه بخش بودن آزمایشات، متوقف بشه. با توجه به اینکه لاک بیت یکی از پیشروهای صنعت باج افزار هست، علاقه اون به مک، موجب حرکت سایر باج افزارها به سمت این پلتفرم هم میشه.

باج افزار Cl0p در مارس در صدر حملات باج افزاری بود، اما این ماه فعالیت زیادی نداشته. این گروه با استفاده از یه زیرودی در GoAnywhere MFT شهرت یافت اما در آوریل تنها 4 حمله داشته. اما مایکروسافت در خصوص این باج افزار اعلام کرده بود که ، این تیم در حال سرقت اطلاعات شرکتها از طریق آسیب پذیری PaperCut هستن.

PaperCut یه برنامه مدیریت چاپ محبوب هستش که در ماه آوریل توسط Cl0p و لاک بیت مورد اکسپلویت قرار گرفته بود. این دو گروه با استفاده از دو آسیب پذیری حیاتی ، CVE-2023-27350 که امکان اجرای کد و CVE-2023-27351 که امکان افشای اطلاعات رو میداد ، اهداف رو آلوده میکردن.

گروه Cl0p ، بعد از دسترسی اولیه ، یه بدافزار بنام TrueBot و یه Cobalt Strike beacon در اهداف مستقر میکرد تا بتونه حرکات جانبی و داده ها رو استخراج کنه.

Cl0p در استفاده از آسیب پذیری ها در پلتفرمهایی مانند Accellion FTA و GoAnywhere MFT معروفه و الانم داره از PaperCut سوء استفاده میکنه، بنابراین اگه از نسخه آسیب پذیر این برنامه استفاده میکنید، در اسرع وقت به نسخه های جدید بروزرسانی کنید.

Vice Society که در زمینه هدف قرار دادن بخش آموزش معروفه، این ماه از یه اسکریپت پاورشلی که برای سرقت خودکار داده ها توسعه داده شده، در حملاتش استفاده میکنه. این اسکریپت که توسط محققین Palo Alto Networks کشف و گزارش شده، با استفاده از تکنیک living off the land (LOTL) برای جلوگیری از شناسایی استفاده میشه.

گروه باج افزاری Play دو ابزار دات نتی بنام Grixba و VSS Copying Tool رو برای موثرتر کردن حملاتشون ، توسعه دادن. Grixba کارش اینه که محصولات امنیتی مانند آنتی ویروس، EDR و ابزارهای پشتیبان گیری در شبکه هدف مشخص میکنه، تا گروه بتونه برای حملات بعدی ، بهتر برنامه ریزی بکنه. VSS Copying Tool کارش اینه که system snapshots و بکآپ رو به سادگی از Volume Shadow Copy Service (VSS) کپی و سرقت میکنه. هر دو ابزار هم با Costura .NET development tool توسعه داده شدن.

بازیگران جدید:

Akira یه باج افزار جدید هستش که از مارس 2023 حملات خودش آغاز کرده و در آوریل داده های 9 سازمان در بخش های مختلف مانند آموزش، امور مالی و تولید رو منتشر کرده. این باج افزار بعد از اجرا ، داده های Shadow Copy رو حذف میکنه و بعدش یسری فایل با پسوند مدنظرش رو رمز کرده و پسوند Akira رو بهش اضافه میکنه.

این گروه هم مثله سایر گروههای باج افزاری، قبل رمزنگاری فایلها، اونا رو برای اخاذی بیشتر به سرقت می بره. داده هایی که در سایت نشتشون ارائه دادن بین 5.9 گیگابایت تا 259 گیگابایت بوده.

باج در خواستیشون هم بین 200 هزار دلار تا میلیونها هستش و یه تخفیفی هم به شرکتهایی که میخوان فقط اطلاعاتشون به بیرون درز نکنه (رمزگشارو نمیخوان) میدن.

CrossLock در زبان گولنگ توسعه داده شده و این باعث سخت تر شدن فرایند مهندسی معکوس و همچنین قابلیت اجرا در پلتفرم های مختلف میشه. برای سختتر شدن فرایند آنالیز باج افزارشون هم، از یسری تکنیک مثله بررسی محیط WINE ( بررسی میکنه که آیا باج افزار در یه محیط سندباکس یا آنالیز اجرا میشه یا نه) و اختلال در عملکرد Event Tracing for Windows (ETW) ( برای ایجاد اختلال در داده هایی که، ابزارهای امنیتی و تحلیلگران برای شناسایی رفتارهای مشکوک به این داده ها متکی هستن.) استفاده میکنن.

گروه باج افزاری CrossLock در ماه آوریل، اعلام کرده بود که Valid Certificadora ، که یه شرکت برزیلی مرتبط با IT و ITES هستش رو هدف قرار داده.

Trigona در اکتبر 2022 با هدف قرار دادن شرکتهای مختلفی در سراسر جهان، شروع به فعالیت کرد. اپراتورهای این باج افزار، از ابزارهایی مانند NetScan و Splashtop و Mimikatz ، برای دسترسی ، ریکان و جمع آوری اطلاعات حساس استفاده میکنن. همچنین از batch scriptها برای ایجاد حسابهای کاربری جدید و غیرفعال کردن ویژگی های امنیتی استفاده میکنن.

این گروه در ماه آوریل، 6 سازمان رو هدف قرار داده بود.

Dunghill Leak یه باج افزار جدید هستش که از روی باج افزار Dark Angels توسعه داده شده. خود Dark Angels هم از Babuk ، توسعه داده شده بود. در آوریل این گروه، دو شرکت رو هدف قرار داده بود که یکیش یه شرکت بازی سازی آمریکایی هستش. این گروه ادعا کرده که به 500 گیگ از اطلاعات این شرکت از جمله فایل بازیها و گزارشهای مالیاتی دسترسی داره. محققا معتقدند که Dunghill Leak همون Dark Angels هستش، فقط اسمش عوض کرده.

Money Message یه باج افزار جدید هستش که پلتفرمهای ویندوزی و لینوکسی رو هدف قرار میده. این باج افزار، در ماه آوریل ، حداقل ده قربانی که عمدتا در آمریکا بودن رو هدف قرار داده بود. یکی از قربانیان بزرگ این گروه، شرکت تایوانی MSI بود. Money Message از تکنیکهای رمزنگاری پیشرفته استفاده میکنه و یه متن باج با نام money_message.log در سیستم قربانی میزاره.