شرکت پستی Royal Mail دچار یه حمله سایبری شده و این حمله منجر به توقف و کندی در ارسال های بین المللی این شرکت شده .

این کمپانی جزییات زیادی در خصوص این حمله منتشر نکرده ، اما گویا گروه باج افزاری LockBit پشت این حمله قرار داره.

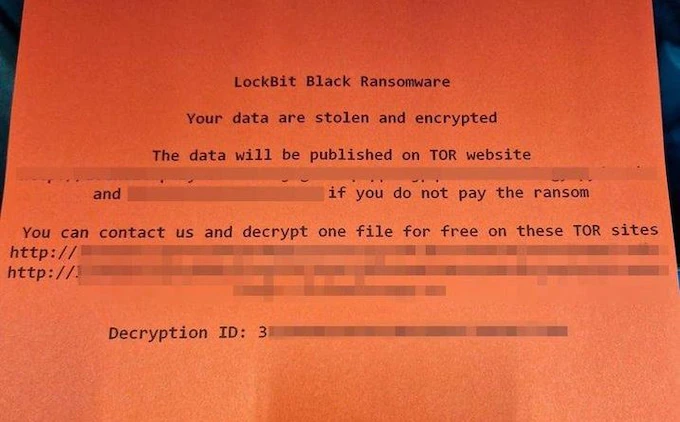

متن باج LockBit :

تلگراف طی یک گزارشی مدعی شده که این حمله توسط LockBit انجام شده. حمله به دستگاههای چاپ برچسب های گمرکی برای بسته هایی که به خارج از کشور ارسال میشن ، انجام شده.

طی این حمله دستگاههای چاپ شروع به چاپ متن باج کردن، که نمونه ای از اون رو در تصویر زیر مشاهده میکنید .

گفته شده چاپگرها در دفتر مالوسک در شمال بلفاست در ایرلند شمالی این متن رو چاپ کردن.

این متن با عنوان Lockbit Black Ransomware شروع شده و در ادامه نوشته شده :

اطلاعات شما به سرقت رفته و رمزگذاری شده. داده های شما در سایت TOR گروه ، منتشر خواهد شد. و در ادامه هم گفته شده که میتونید با ما تماس بگیرید و یه فایل بصورت رایگان رمزگشایی کنید.

در متن منتشر شده ، لینکهایی به سایت نشت داده Lockbit هم بوده و یه شناسه رمزگشایی ، که به گفته محققین ، کار نمیکنه. این احتمال وجود داره که برای دور نگه داشتن خبرنگاران و محققین ، مذاکرات به شناسه جدید انتقال داده شده یا اصلا کلا شناسه رو حذف کردن.

LockBitSupport منکر حمله شده

طی تماسی که BleepingComputer با LockBitSupport داشته ، این گروه منکر این حمله شده و اعلام کرده که حمله توسط سایر بازیگران تهدید و بوسیله سازنده لو رفته اشون انجام شده.

در سپتامبر 2022 ، سازنده LockBit 3.0 در توییتر افشا شد و بازیگران تهدید میتونستن عملیات باج افزاریشون رو براساس رمزگذار Lockbit انجام بدن.

با این حال LockBitSupp توضیح نداده که چرا در یادداشت باج ، به سایت نشت داده این گروه لینک داده شده.

اگه LockBitSupp حقیقت رو گفته باشه و این حمله توسط سایر بازیگران تهدید انجام شده باشه ، نشون دهنده یه حمله تخریبی هستش ، چون هیچ راهی برای تماس با مهاجمین واقعی وجود نداره.