در این پست به بررسی گزارش محققای Prodaft از یکی از این اکسپلویت کیتهای معروف بنام RIG Exploit Kit پرداختیم، که ایران هم قربانی اون بوده.

اکسپلویت کیت چیه

اکسپلویت کیت ها در حقیقت یه جور Dropper هستن و معمولا برای توزیع بدافزار از طریق آسیب پذیری های موجود در مرورگرها ، برای حملات گسترده (Mass attack) مورد استفاده قرار میگیرن. وقتی قربانی از صفحه وب اکسپلویت کیت، دیدن میکنه ، نسخه مرورگر و سیستم عاملش شناسایی شده و با این اطلاعات یه اکسپلویت مناسب انتخاب و رو قربانی اجرا میشه.

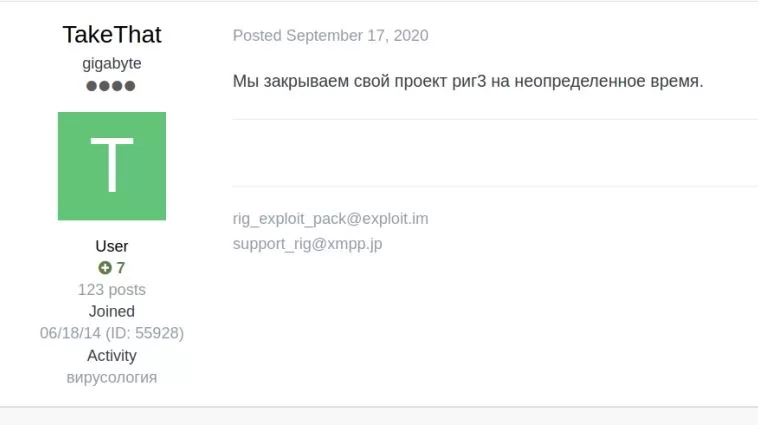

تایم لاین فعالیت های RIG EK:

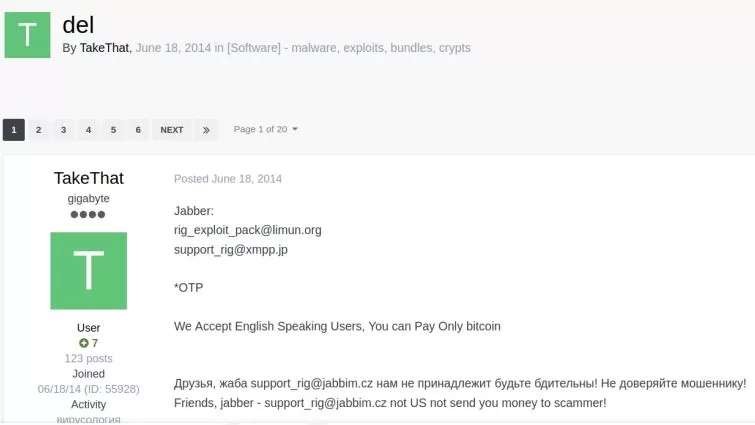

این برنامه اولین بار در سال 2014 در یسری فروم تبلیغ شد. یسری آسیب پذیری هم داشت از جمله CVE-2012-0507 و CVE-2013-0074 .

یکسال بعد از فعالیتش ، سورس کد اون لو رفت و در انجمن های مختلف منتشر شد. دو سال بعدش طی یه عملیاتی بنام Shadowfall که توسط RSA انجام شد، خیلی از زیرساخت های این اکسپلویت کیت هدف قرار گرفتن و بدین ترتیب فعالیت اون کاهش چشمگیری داشت.

این اکسپلویت کیت ، بدافزار Racoon Stealer رو توزیع میکرد، اما بعد از جنگ روسیه و اوکراین و کشته شدن یکی از توسعه دهندگان Racoon Stealer، این گروه فعالیت های خودش متوقف کرد، در نتیجه این اکسپلویت کیت به سمت توزیع Dridex رفت.

بعد از یه مدت فعالیت ، اپراتور RIG EK اعلام کرد که برای مدتی فعالیتهاشون رو متوقف میکنن.

یک سال بعد از اعلام توقف فعالیتها ، این اکسپلویت کیت با مجموعه جدیدی از اکسپلویتها دوباره ظاهر شد. در نسخه جدید دو آسیب پذیری جالب ، CVE-2021-26411 و CVE-2020-0674 رو اضافه کرده بودن. این پیشرفت فنی باعث افزایش اکسپلویتهای موفق با این ابزار شد و در نتیجه در سال 2022 به نرخ موفق 30 درصد رسید.

شکل زیر یه نمای کلی از فعالیت های این اکسپلویت کیت رو نشون میده :

بررسی فنی :

اکسپلویت کیتها اغلب بعنوان Dropper برای توزیع بدافزارها استفاده میشن. این اکسپلویت کیت بدافزارهای مختلفی مانند بدافزار بانکی RTM و Dridex و Raccoon Stealer و باج افزار CryptoBit و AZORult و SmokeLoader و Ursnif رو توزیع کرده.

با توجه به اینکه هدف این نوع ابزارها ، دسترسی به سیستم قربانی و بعدش دادن این دسترسی به سایر بازیگران تهدید هستش، در کل به یسری TTP برای توسعه منابع ، دسترسی اولیه و اجرا نیاز داره.

- در بحث توسعه منابع، این ابزار از یسری آسیب پذیری های شناخته شده در مرورگرها استفاده میکنه و این اکسپلویتهارو هم خودشون توسعه ندادن. اما اکسپلویتهایی که استفاده میکنن یکمی تغییرات دادن مثلا مبهم شدن. TTPهایی که در این دسته قرار میگیرن ، T1588 و T1584 هستش.

- دسترسی اولیه هم از دو طریق بوده، یا از طریق تبلیغات برای کشوندن قربانی ها به سایت های مخرب ، یا هک و تزریق کدهای جاوااسکریپت اکسپلویت کیت در سایتهای مختلف. TTP این بخش هم T1189 هستش.

- اگه دسترسی اولیه رخ بده و اکسپلویت بصورت موفق رو سیستم اجرا بشه ، یه اسکریپت پاورشل مبهم شده اجرا میشه که بدافزار مورد نظر رو از C2 اکسپلویت کیت که با نام RKIT هستش، دانلود و اجرا میکنه. در این بخش هم TTPهای T1059 و T1203 رو داریم.

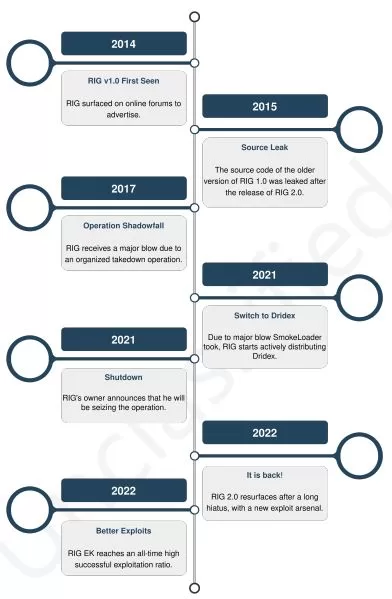

زیرساخت :

این اکسپلویت کیت اگرچه بروز شده، اما زیرساخت اون همونی هستش که افشا شده بود. زیرساختشون سه قسمت اصلی داره، سرور VDS که سرور اکسپلویت هم میگن، سرور پروکسی و سرور API . شکل زیر این قسمتها رو نمایش میده:

سرور پروکسی یه reverse proxy برای سرور اکسپلویت هستش تا این سرور از اینترنت بصورت عمومی در دسترس نباشه .

سرور اکسپلویت اطلاعات مرورگر قربانی رو با هدر User-Agent شناسایی کرده و اگه اکسپلویتی براش بود بصورت رمزنگاری شده با یه نسخه خاصی از RC4 برمیگردونه.

لیست اکسپلویتهای موجود:

اکسپلویتهای موجود در این اکسپلویت کیت :

- CVE-2013-2551

- CVE-2014-6332

- CVE-2015-0313

- CVE-2015-2419

- CVE-2016-0189

- CVE-2019-0752

- CVE-2018-8174

و دو تا اکسپلویت زیر هم که نور چشم بودن و خیلی مورد استفاده قرار میگرفتن و از نسخه جدید به این ابزار اضافه شدن:

- CVE-2021-26411

- CVE-2020-0674

پنل مدیریت:

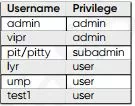

در پنل مدیریتی ، چندین کاربر ،با سطوح مختلف دسترسی وجود داشتن. محققا این پنل و کاربراشونم زیر نظر داشتن، جدول زیر، کاربران فعال و امتیازشون رو مشخص میکنه

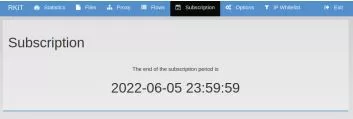

کاربر admin یه کاربر ساختگی هستش و برای ایجاد کاربران ازش استفاده میکنن. مدیریت پنل هم با کاربر pitty هستش. پنل مدیریت هم از نوع مدل اشتراکی هستش. هر کاربری از زمان ایجادش تا یه تایمی اشتراک داره. مثلا کاربر pitty طبق تصویر زیر مشترک پنل هستش:

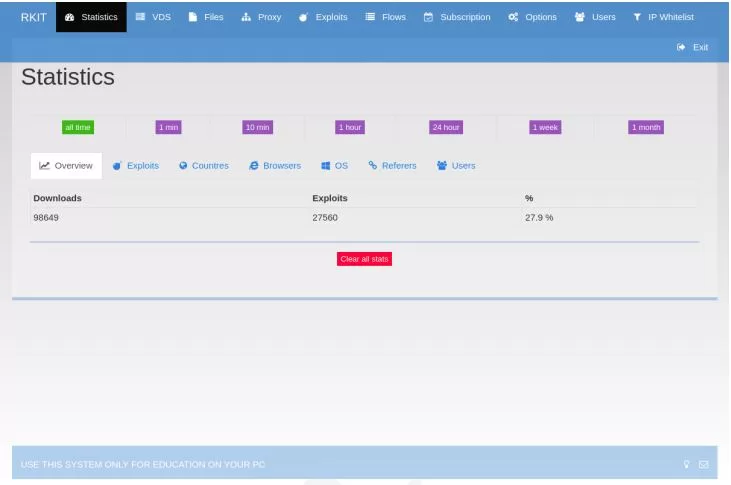

شکل زیر هم بخش آمار پنل رو نشون میده :

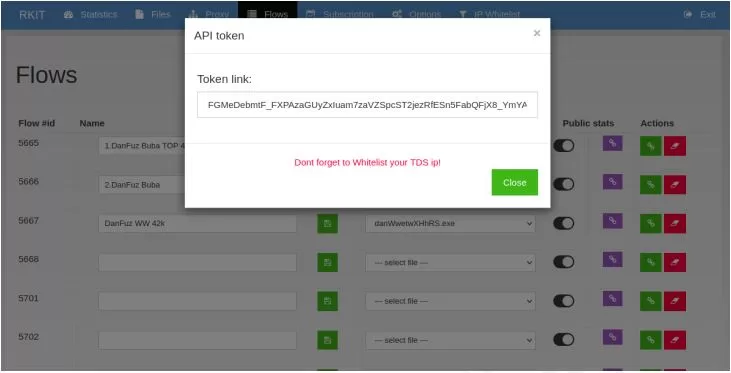

پنل امکان راه اندازی کمپین های مختلف رو فراهم میکنه و برای هر کمپین یه توکن منحصر به فرد رو ارائه میده تا اکسپلویتهای ارائه شده به قربانی های هر کمپین رو شناسایی کنن.

اسامی برخی از این کمپینها رو در زیر مشاهده میکنید:

- DanFuz Buba TOP 43к

- DanFuz Buba

- TEST MAGMA RIG

- ZWhttp

- godf WW 10k

- DanFuz WW 42k

- ANKL JP

شکل زیر هم نشون دهنده توکن هستش :

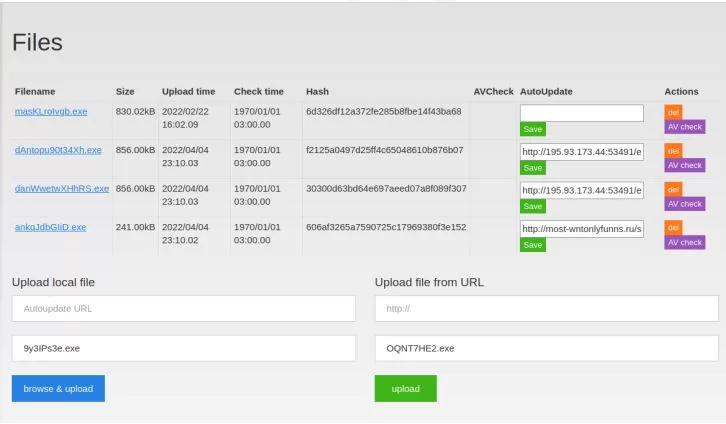

شکل زیر هم بخش فایلها رو نشون میده. در این بخش امکان مدیریت فایلها فراهم هستش. نکته ای که هست در خصوص آپلود فایل هستش. آپلود فایل به دو صورت انجام میشه، یکی اینکه بصورت مستقیم از دیسک یا یه آدرس آپلو کنید و یکی هم آپلود خودکار. در این روش پنل یه آدرس رو میگیره و در فواصل زمانی مختلف ، بصورت خودکار فایل دانلود و بروز میکنه.

آمار :

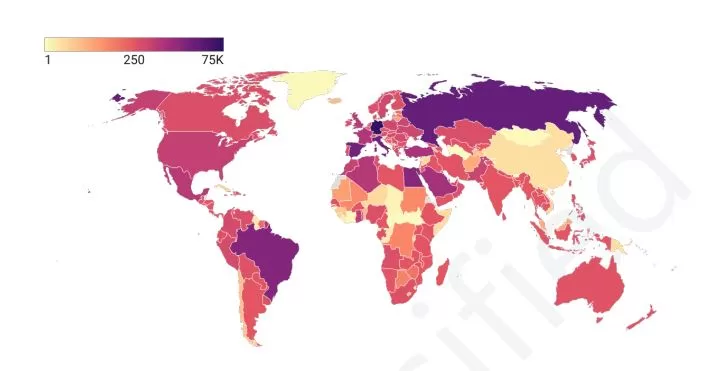

با بررسی که محققا انجام دادن تونستن ترافیک ورودی از 207 کشور رو شناسایی کنن. شکل زیر نمودار اکسپلویتهای موفق رو نشون میده .

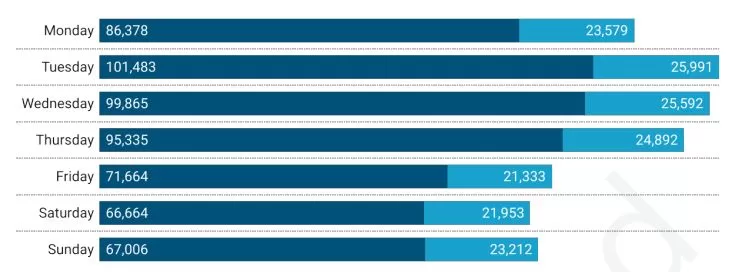

نمودار زیر هم نشون دهنده میزان تلاش و موفق بودن براساس ایام هفته هستش :

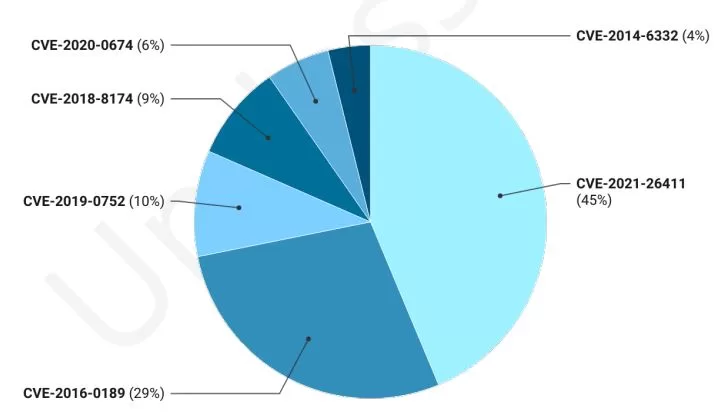

مهمترین چیز برای اکسپلویت کیتها ، نرخ اکسپلویت موفق هستش. نرخ موفقیتش برای دو ماه آخر فعالیتش در 2021 ، 22 درصد بوده ، از 81220 تلاش تونسته 17647 قربانی بگیره. با نسخه جدید نرخ موفق از 22 درصد به 30 درصد رسید. نمودار زیر نشون دهنده پراستفاده ترین آسیب پذیری ها برای اکسپلویت موفق هستن:

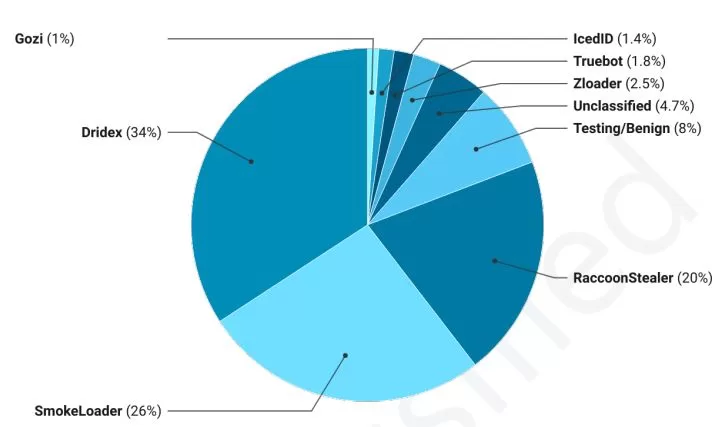

نمودار زیر هم نشون دهنده درصد بدافزارهای توزیع شده هستش :

IOCها :

لیست آی پی های پروکسی :

|

1 2 3 4 5 6 7 8 9 10 11 12 |

188.227.106.162 188.227.106.81 188.227.106.83 188.227.57.93 188.227.58.144 188.227.58.152 188.227.59.52 195.16.88.28 45.138.26.51 45.138.26.89 45.138.26.93 45.138.26.94 |

لیست آی پی های White-listed

|

1 2 |

188.225.75.54 45.132.226.177 |

سرور اکسپلویت:

|

1 |

195.16.88.28 |

هش بدافزارهای توزیع شده:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 |

0773d5b2b39b964d5cdc4883e249564c697b6fee222caeed2ead3b0c7dad13c4 078ca38607f24fd21a563fa5189843734677b98d5017d5ebb03b2960053b25b5 0a59f083b2e7e919ad75c38df302283deace71ad4106fe22685e290b504e860f 11ad03c89b363353ce776edaa00cb52a71f37e6e189bce97d56859b72eca312a 148c2c5b82b22f83365e60b3494a42b1b1def3a19e086ba15a409cc2fbd50f01 1d3440fb24a7347ce312d135f138e829acc8b41f94a9491d1d195a257557f4a9 1eff4b54c1c2efc1e10fd49ef41386ab918c1c2e2c296221a85b812a7ad52e43 30f025e2a0b486f8a161eca4b4ca1df721cb1e0a6eab97ecd7e78afd0894fa6a 3c0145066c3e5b65134f6a157e26b1d6f49b2690f7aa684c70015e605a4f67f0 3c0f15094521a8677c186664573964cf9e0ab6d45c0540ee005a816465b1de51 3db1507069c0251f8a38ebac572798ecfc01856cb5febcb3f1b2fc9593b5bb1f 41a78aadb442254b6f68805375a3c7de630cd784aa739e51390da7b7ffa7fb83 49600d1fcbe50d40816e1588eacbf4b013b2951b55c9dfbf47735f1c868d72c0 4ea543e3a45ed569a9f4f4bfa7c396a0e49c360f8ed304045f7799c73d5d915a 529f5f92656efa3c8bd13c4a463b3f2550e1b4e7096426900da8de0d4fc43e44 57fc3ccdbf6ef5d5a9cc2ee339151726167b67d2678203a7174c3e3b79e9ff28 5826e055857331d129b88765c9e5a77322f4e36a336c812c502c8b87c51e503a 594a43692deac6a19744b687a29e23dc2d5f425ad17e1e0abbb556c037bdbfb5 5958a682ac3dc146b53e4bcb80f8c250ecc9ecc573e292b465de2b8daf2c8a96 5963424f5de77627224de02039d01e6693b8e267fc04f914e82c52b492e7c794 642511ccfe08d4dbcc2d7056278642d5ed9f9fb93dabeee442e28abf969691bb 69313a6cf63eafab288b2e1d23767243887568b5f10a55e128426f62938f8405 6f4d3a71ac731c8fbd21dda98b6a7a585569d9c8eaac4a1476a9f91b3f899582 72813522a065e106ac10aa96e835c47aa9f34e981db20fa46a8f36c4543bb85d 72b4b2922c575e9a801ece637bfde4154368baf17055881876ae174a5d920ae7 732eaa1e4d585156f4df6eecbbe73f6555ef0e23eca126e86686d5bc02f4be09 77c0a32673e08c2ae14b2846f678b7763785f5253b39eb45888f4a3b75297a09 7c96aeef8194d246210e843f3b9c3c6482a9a8ce5f706463fe5efdd06c81ef8d 829ec000ca31cafdf9ca32222077126d9a82dd857a4353bf2eea269cbe1edbdf 831ab9985f48fa2ad45da96b2dfba5eff98f4b18ba10c0ce12c8b3ffa687cd01 83f61982f8afe07127590669f261f08737f3cdc89b7abf8a543f3d95c2562f2f 869de7797af7c2a59e0597eaf752706acbbffde05f8c3f49c89e4a323999f460 9758f5352b7db9e60b6a935e65ad131d5de29e236133456846544dce0949fc5b a69ee818693bfa3e1cc3999b243cf61948d238e5e7791b1d43952d961f150cd6 ac1dd32c41f6002bdf2eb564653ff23e069594ce55f9e22093355084ee28a6fd ada01d4123accf798ba38ee21dd2dd5a813255f9a5143acb714d390ae03e967c b070c9601e7ab97793ed65b5fc43694fb8cb1ca531240dffd0090e6cda259bde b378914aca1901f23b5b213baae490c92a4eed43f78c7bdd25cebae92393af96 b9fd7622c3fcfdd6eb9b2cb917a3cb64eb35c61221de4866303ca88d828d5bed bfcc9508bd3176186f186c639c797e317733eac4350e80a56cf9f417008ddae1 cb2ed19eef732c1c5f493ca7c8fc1ede57cf3bfd3e8887c522865ce0eabe449a d5391582f00ac861712b5a810e26bb0355688c12fec74f956df28778a601b883 d83494cfb155056118365455f5396401e97bd50a156242f2b5025a44c67095b1 ed11dc8f2282bd070f44afcb725202f42a77d807c69219f18a6b3460a3c8e68f f19f501beaf1cf4d8a2d0f0495d20749ec2086f1b52205779060028ffe6a81f9 |