پلتفرم Coinbase اخیرا یه حمله سایبری رو تجربه کرده که، بازیگران تهدید یکی از کارمنداش هدف قرار داده بودن. در این حمله به لطف تمهیدات امنیتی که داشته ، مبلغی به سرقت نرفته ، ولی یسری اطلاعات مرتبط به کارمنداش به دست هکرها افتاده.

این پلتفرم گفته که به شفافیت اطلاعات ، معتقد هستش و با اشتراک TTP حملات ، به سایر افراد هم کمک میکنه که از خودشون حفاظت کنن.

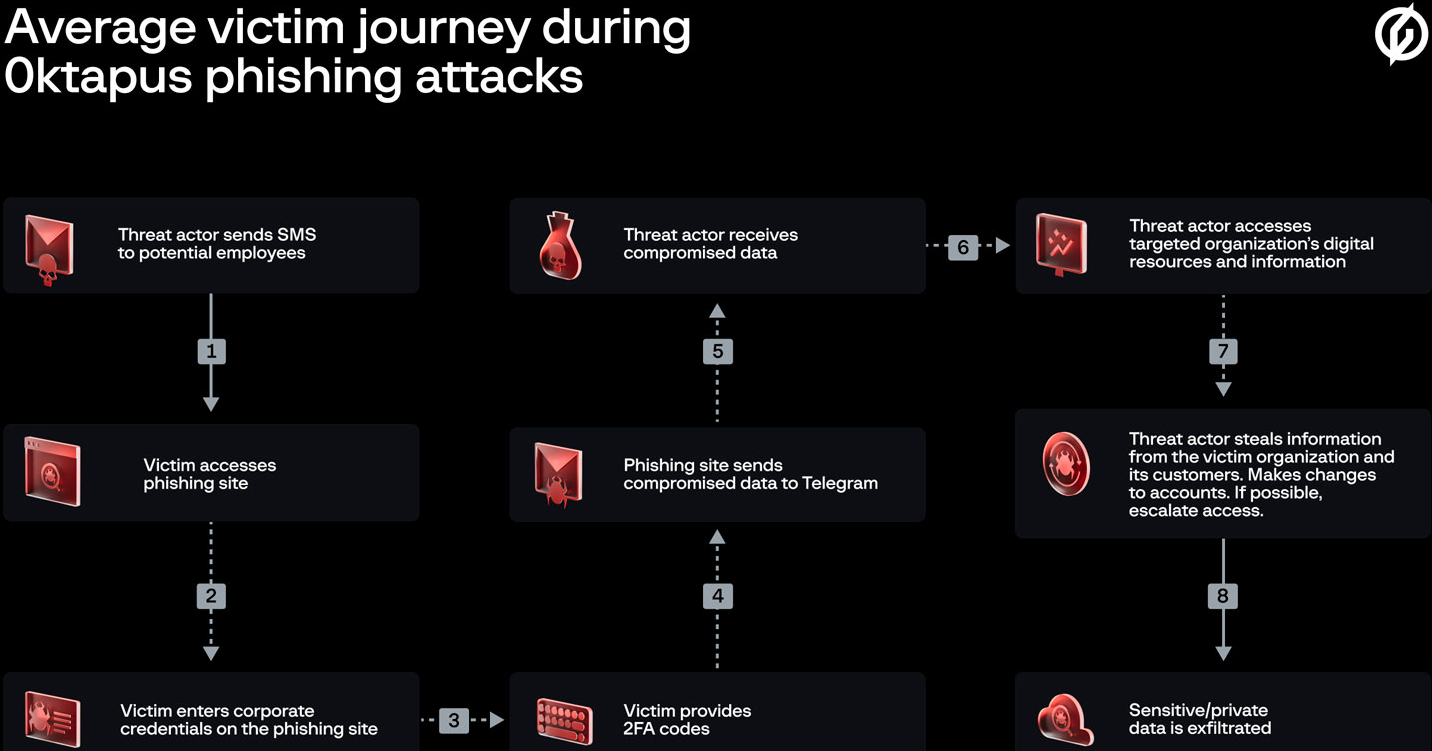

حملات 5 فوریه شروع شده و بازیگران تهدید به شماره تلفن چند تا از کارمندان این پلتفرم ، پیامک هشدار ارسال میکنن ، و بهشون میگن که باید وارد لینکی که در پیامک ارسال کردن بشن و پیامی که براشون ارسال شده رو بخونن.

این پیامک ، توسط همه کارمندان نادیده گرفته میشه به جز یکی و این کارمند رو لینک کلیک میکنه و با نام کاربری و پسوردش وارد سستم جعلی میشه. در پیام ارسالی از اینکه این مرحله رو تکمیل کرده بود تشکر کرده بودن و اعلام کرده بودن که پیام رو نادیده بگیره.

در ادامه بازیگران تهدید ، با بدست آوردن نام کاربری و پسورد ، تلاش کردن که از راه دور وارد سیستم این پلتفرم بشن. اما به دلیل کنترل امنیتی از جمله MFA، که Coinbase داشته ، نتونستن وارد بشن.

در اغلب مواقع داستان تموم میشه اما این بازیگر تهدید ، متوقف نشده و بعد از 20 دقیقه با کارمندش تماس گرفته و خودش بعنوان کارمند بخش IT معرفی کرده. بازیگران تهدید از این کارمند خواستن که وارد سیستمشون بشه و در ادامه یسری دستورالعمل براش فرستادن تا انجام بده.

تیم امنیتی CSIRT این پلتفرم در ده دقیقه اول تونسته این حمله رو از طریق SIEM اش شناسایی کنه و یه پیام هشدار ، مبنی بر رفتار مشکوک به کارمند ارسال کرده. کارمند متوجه حمله شده و کل ارتباطاتش با مهاجم قطع کرده.

در ادامه تیم CSIRT ، بلافاصله دسترسی های کارمند رو بسته و تحقیقات خودش شروع کرده. در نهایت بازیگران تهدید تونستن به یسری اطلاعات از کارمندان Coinbase از جمله تلفن ، ایمیل و نامشون سرقت کنن.

انسانها به دلیل اجتماعی بودنشون ، اغلب میخوان که تو یه تیم باشن و همدیگرو درک کنن. اگر فک میکنید که قربانی یه کمپین مهندسی اجتماعی پیچیده نمیشید ، باید تجدید نظر کنید. تو یه شرایط مناسب تقریبا همه ،قربانی مهندسی اجتماعی میشن.

سختترین حمله مهندسی اجتماعی که فرد میتونه در برابرش مقاومت کنه ، حملاتی هستن که بصورت مستقیم با قربانی ارتباط گرفته میشه. این ارتباط میتونه از طریق تماس تلفنی ، شبکه های اجتماعی و حتی مراجعه به منزل و محل کار قربانی باشه. این حملات جدید نیستن و تقریبا از اوایل خلقت انسان وجود داشته و به دلیل اینکه همه جا کار میکنه مورد علاقه مهاجمین هستش.

راه حل این مورد، آموزش صحیح و نواروانه افراد هستش و اینکه همیشه این در نظر بگیریم که ممکنه مشکلی رخ بده.

با توجه به اینکه این بازیگر تهدید ، شرکتهای مختلفی رو هدف قرار داده ، یسری IoC هم منتشر کردن، که مدافعین در شبکه اشون بررسی کنن.

- هرگونه ترافیک از دارایی های شرکت به این آدرسها مشکوکه. نکته اینکه جاهایی که * هستش ، اسم شرکت یا سازمان قرار میگیره :

|

1 2 3 4 5 |

sso-*.com *-sso.com login.*-sso.com dashboard-*.com *-dashboard.com |

- دانلود یا تلاش برای دانلود برنامه های مرتبط با ریموت دسکتاپ بخصوص :

|

1 2 |

AnyDesk (anydesk dot com) ISL Online (islonline dot com) |

- تلاش برای اتصال به سیستم های سازمان و شرکت از طریق VPNهای شخص ثالث بخصوص :

|

1 |

Mullvad VPN |

- تماسهای تلفنی یا پیامکی از طریق ارائه دهندگان زیر :

|

1 2 3 4 |

Google Voice Skype Vonage/Nexmo Bandwidth dot com |

- تلاش برای نصب افزونه های مرورگر از جمله :

|

1 |

EditThisCookie |

- بعنوان مدافع تلاش هایی رو برای ورود به سیستم های داخلی شرکت از طریق VPN هایی که بالا گفته شد با اعتبارنامه ها ، کوکی ها یا sessionهای سرقت شده ، مشاهده میکنید.

- تلاشهایی رو برای شمارش (enumerate) برنامه های مرتبط با پشتیبانی مشتری مانند CRMها مشاهده میکنید.

- تلاش برای کپی فایلهای متنی در سرویس های اشتراک متن یا فایل از جمله :

|

1 |

riseup.net |

در نهایت توصیه های برای امنیت بیشتر کرده از جمله :

- اگه مشتری پلتفرم های ارزهای دیجتال هستید:

- احراز هویت چند عاملی MFA رو فعال کنید.

- به هرکسی که اطلاعات شما رو میخواد مشکوک باشید.

- با کسی اطلاعاتتون رو به اشتراک نزارید

- به کسی اجازه اتصال ریموت به سیستمون رو ندید.

- از توکن های سخت افزاری استفاده کنید.

- اگه دائما معامله نمیکنید از Coinbase vault استفاده کنید.

- اگه کارمند هستید :

- این در نظر بگیرید که در یه زمانی هدف قرار خواهید گرفت

- اگه کسی با شما برای اولین بار تماس گرفت و اطلاعات ورود به سیستم و … خواست ، مشکوک باشید و فقط تلفن رو قطع کنید و با یه تلفن یا فناوری قابل اعتماد ، عوامل شرکت رو مطلع کنید.

- اگه متخصص امنیت سایبری هستید :

- افراد بد همیشه کارهای بد میکنن و افراد خوب اشتباه میکنن .

- ممکنه بهترین کنترل های امنیتی از بین برن.

- همیشه تمایل به یادگیری داشته باشید و دائما در حال رشد

شرکت امنیتی Group-IB ، با توجه به شیوه حمله ، یعنی استفاده از پیامک و … ، این حمله رو به کمپین های فیشینگ 0ktapus ، مرتبط دونستن. در این کمپین هکرها 1000 اعتبارنامه از 130 شرکت مختلف رو به سرقت برده بودن.