در این مقاله که توسط Knownsec 404 Team نوشته شده، میخواییم وب سرورهایی که هکرها باز میکنن رو شناسایی کنیم و بعدش با ZoomEye به شکار هکرها بریم.

در طول فرایند هک، هکرها با محیطهای مختلفی روبرو میشن. برای اینکه بتونن بدافزارها و ابزارهای خودشون رو به سیستم قربانی انتقال بدن ، از روش های مختلفی استفاده میکنن. مثلا یه وب سرور راه اندازی میکنن و از طریق دستورات رایج curl یا wget که در اکثر محیطها پشتیبانی میشه، اونارو به سیستم قربانی انتقال میدن.

البته میشه برای این منظور از وب سرورهای موقت هم استفاده کرد. برخی زبانهای برنامه نویسی این امکان رو فراهم میکنن. مثلا در پایتون از طریق دستور زیر میتونیم یه سرور HTTP بالا بیاریم:

|

1 |

python3 -m http.server |

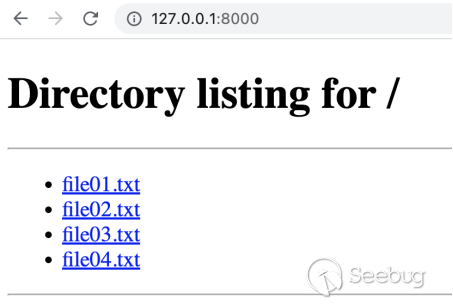

شکل زیر هم این سرور در مرورگر نمایش میده :

این کار اگرچه باعث ساده تر شدن حمله هکرها میشه، اما باعث میشه دیگران هم این به اصطلاح ماشین کار هکرها رو شناسایی کنن و در نتیجه بتونن به ابزارهای اونا دسترسی پیدا کنن و همچنین بدونن هکر چطوری حمله میکنه یا اصلا به داده هایی که هکر دزدیده ، مستقیما دسترسی داشته باشن.

استفاده از ZoomEye برای شکار ماشین های کاری هکرها :

برای اینکه بتونیم ماشین کاری هکرها رو شناسایی کنیم ، نیاز به یسری کلید واژه داریم. در زیر چند نمونه از این عبارات مشاهده میکنید:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

Vulnerability EXP attack tools are often stored on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"exp" log4j exploit tools are often stored on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"log4j" CobaltStrike is frequently deployed on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cobaltstrike" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cobalt strike" Metasploit is often deployed on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"Metasploit" Vulnerability exploitation tools containing the CVE number are often stored on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"cve" The payload is often stored on the "working machine" (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"payload" calc.exe is often stored on the "working machine" for Trojan horse bundling tests (title:"Index of /" title:"Directory List" title:"Directory listing for /") +"calc.exe" |

در ادامه مقاله هم چند تا مثال از این موارد رو آوردن.

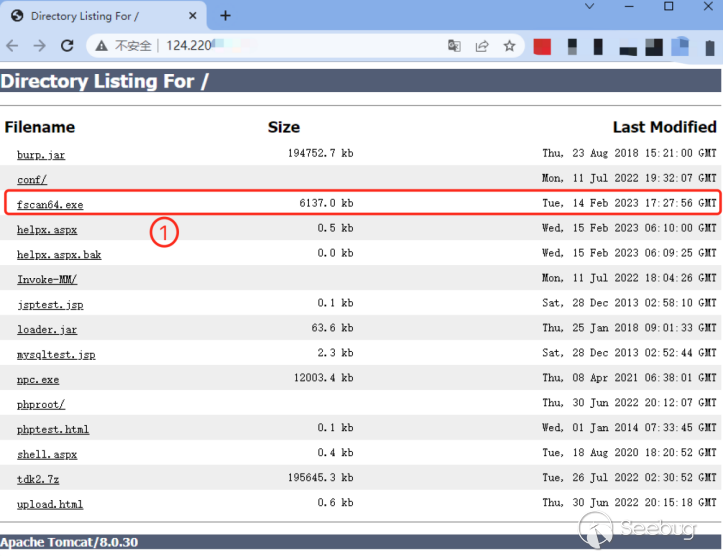

مهاجمین در 14 فوریه 2023 ، یه ابزار اسکن بنام fscan64.exe رو به سروری با آدرس 124.200.*.* آپلود کردن. فردای اون روز Knownsec Security Intelligence از این آدرس 1255 درخواست دریافت کرده و این آدرس رو بعنوان یه آدرس مخرب شناسایی کرده.

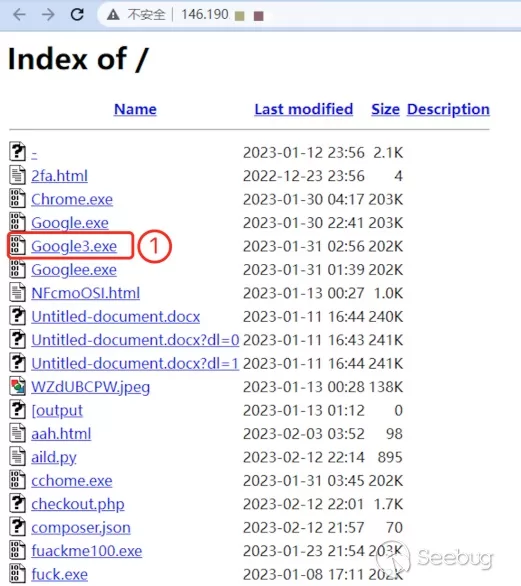

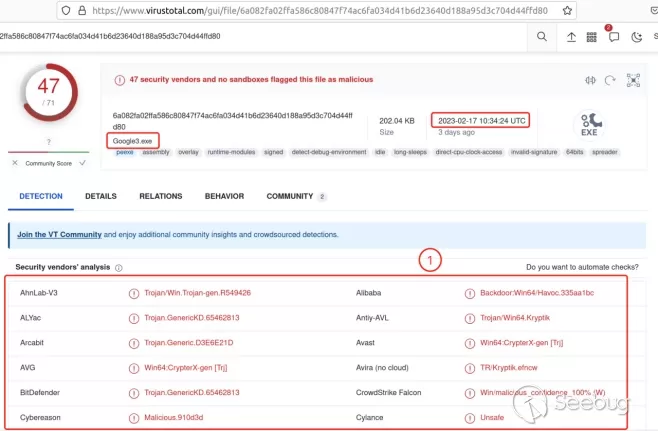

در یه مورد دیگه، تونستن ماشین کار هکرها رو شناسایی کنن و یکی از فایلهای اونو بنام Google3.exe رو در Virustotal آپلود کنن که بعنوان فایل مخرب شناسایی شده. به تاریخ آپلود و شناسایی مخرب بودن فایل هم دقت کنید.

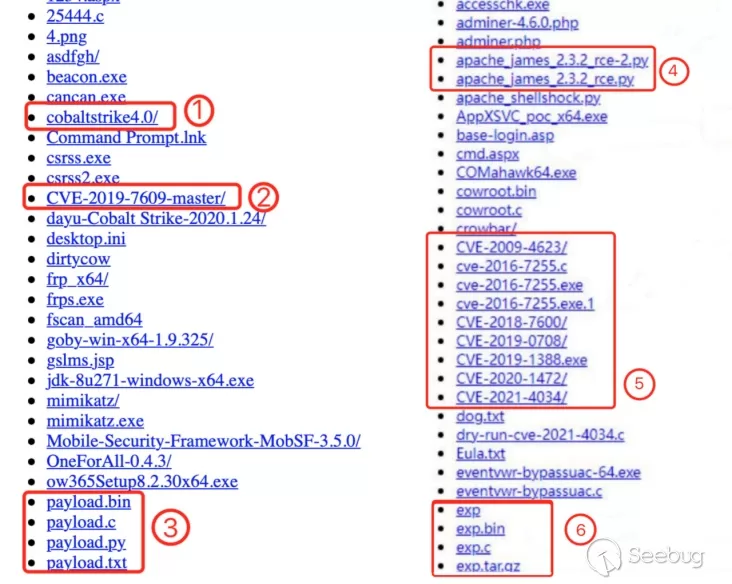

همچنین در یه مورد دیگه تونستن فایلهای مورد استفاده هکر مانند اکسپلویتهای CVEهای خاص یا پیلود و … رو شناسایی کنن.

در شکل بالا شماره 1 مرتبط با ابزار Cobalt Strike هستش. شماره 2 ، اکسپلویت آسیب پذیری اجرای کد از راه دور برای kibana هستش. شماره 3 یسری پیلود رو نشون میده. شماره 4 نشون دهنده اکسپلویت آسیب پذیری اجرای کد روی Apache James Server 2.3.2 هستش. شماره 5 و 6 یسری اکسپلویت رو نشون میده.

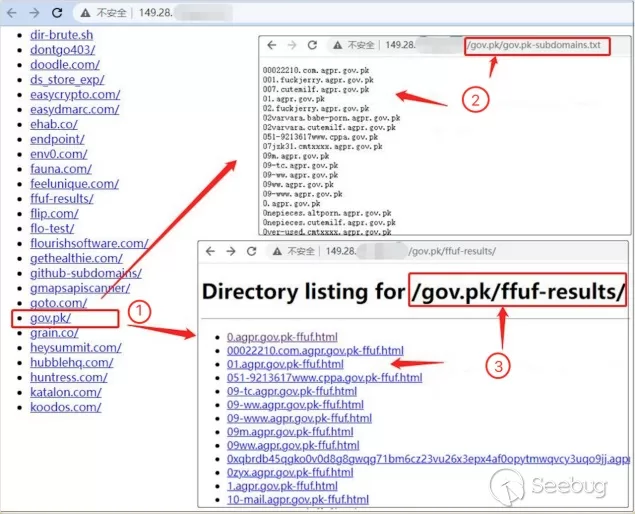

همچنین تونستن نتایج کار هکرها مانند فایلهای کوکی قربانی ها، نتایج اسکن، فایلها و داده های سرقت شده قربانی ها و … رو هم بدست بیارن. شکل زیر کوکی های سرقت شده از کاربران رو نشون میده :

در شکل بالا ، شماره یک نشون دهنده فولدر اسکن gov.pk هستش. شماره دو نتایج سابدومین های این دامنه هستش. شماره 3 هم نشون دهنده نتایج اسکن FFUF برای هر سابدومین هستش.

نقشه برداری بخش های مهم شبکه:

طبق داده های موتور جستجوی ZoomEye ، تعداد 9,247 آدرس IP بین تاریخ 1 ژانویه 2020 تا 16 فوریه 2023 (11 دی 98 تا 27 بهمن 1401) بعنوان کنترلر Cobalt Strike علامتگذاری شدن. از این تعداد ، 604 آدرس یعنی 6.53% بعنوان سرویس دانلود فایل و directory browsing ارائه شدن. با توجه به فایلهای موجود در این سرورها و یسری اطلاعات دیگه، این موارد در حملات هکری استفاده شدن و میشه گفت که ماشین کار هکرها هستن.

در ادامه یه بررسی دیگه با فرکانس بالا هم کردن. اومدن و از آدرس های IP کنترلر کننده های Cobalt Strike تعداد 30 B-segment IP انتخاب کردن و به مدت 72 ساعت روی سه پورت 8000 و 8080 و 8888 این IPهارو اسکن کردن.

در این 72 ساعت از 1.96 میلیون IP ، تعداد 176 موردش سرویس دانلود فایل و directory browsing ارائه میداده و از این تعداد 13 موردش برای هکرها بوده. همچنین متوجه شده که از این 176 آدرس، 70 موردش بصورت موقت سرویس HTTP رو باز میکنن و بعد از یه مدتی میبندن.

بنابراین میشه با اسکن نتایج بیشتری رو بدست آورد و اطلاعات بیشتری رو از ماشین های هکرها بدست آورد.

جستجوی هانترها:

با توجه به مطالب بالا میشه با شکار هکرها، اطلاعات مختلفی از ابزارها و روش های حمله هکرها بدست آورد. محققا حدس میزنن که هانترها از قبل در اینترنت بودن و به شکار هکرها مشغولند و در ادامه گزارش به شکار شکارچی ها میرن.

برای نمونه محققا یه سروری رو پیدا کردن روی پورت 8000 و آی پی 83.136.*.* که یه فایل بنام nohup.out روش بوده. این فایل در حقیقت فایل لاگ درخواستهای سرویس HTTP هستش. این سرور ماشین هکر هستش.

در این فایل ، IP مشکوک ، 34.140.*.* رو مشاهده کردن. این آی پی در 30 ژانویه کل فایلهای موجود در سرور 83.136.*.* رو دانلود کرده. محققا این آی پی رو با Knownsec Security Intelligence بررسی کردن و متوجه شدن که یه آی پی مخرب با عنوان Malicious Scan برچسب گذاری شده.

این IP برای موتورهای جستجو نیست و احتمالا برای یه هانتر هستش. البته میتونه نه تنها ماشین های کار هکرها رو شناسایی کنه، بلکه همه سرورهایی که آسیب پذیری directory browsing رو دارن هم هدف قرار بده.

علاوه بر این IP ، محققا سه IP دیگه رو هم در فایل nohup.out مشاهده کردن که رفتار مشکوکی دارن و احتمالا متعلق به هانترها هستن. براساس این مثال و اطلاعات دیگه، محققا حدس میزنن که هانترهای زیادی در اینترنت مشغول جستجوی ماشین های هکرها برای بدست آوردن ابزارها و نتایج کار هکرها هستن.

نتیجه گیری :

هکرها میتونن به تنهایی فعالیت کنن اما عیب این روش اینه که نمیتونن به تمام جوانب کار با جزییات زیاد دسترسی داشته باشن. برای همین ممکنه بصورت گروهی فعالیت کنن و بین خودشون وظایف رو تقسیم کنن. مثلا یکی ابزارنویسی کنه، یکی اسکن کنه و … . عیب این روش هم اینه که هر کسی به وظایفی که بهش محول شده توجه میکنه و ریسک و خطرات کارهایی که مسئولیتش رو نداره اهمیت نمیده. بنابراین میشه با وجود این اشتباهات و استفاده از موتورهای جستجو مانند ZoomEye ، ماشین های کاری هکرها رو کشف کرد.

هکری که در حمله مهارت داره، لزوما در دفاع خوب نیست و ممکنه به عنوان یه طعمه برای یه هانتر قدرتمندتر از خودش ظاهر بشه.