چهارمین و آخرین نسخه ی کالی لینوکس برای سال 2024 با اصلاح یسری باگ و بهبود برخی عملکردها و اضافه شدن ابزارهای جدید، منتشر شده. در این پست نگاهی به این تغییرات انداختیم.

نسخه ی 3.12 نسخه ی پیش فرض پایتون :

در این نسخه از کالی لینوکس، پایتون 3.12 بعنوان مفسر پیش فرض در نظر گرفته شده. در حالیکه این نسخه از پایتون یک سال پیش منتشر شده، اما مدتی زمان برد تا وارد دبیان بشه و بعد از اون وارد کالی بشه. اما بالاخره این امر در این نسخه محقق شده. هر نسخه از پایتون باعث منسوخ شدن یسری چیزا و تغییرات در رفتار میشه، که این امر هم منجر به از کار افتادن بسته های پایتونی میشه. دلیل این تاخیر هم، همین مورد بوده.

یکی از تغییرات بزرگ در نسخه ی جدید پایتون، عدم نصب بسته های شخص ثالث توسط PIP هستش. با توجه به اینکه PIP امکان ایزوله کردن محیط رو نداشت، حذف و بجاش PIPX جایگزین شده. روش کار باهاش دقیقا شبیه PIP هستش و فقط یسری تغییرات زیرساختی داره.

اگه مشکلی در استفاده از PIPX دارید، میتونید از این مستندات استفاده کنید.

پایان کرنل و ایمیج های i386:

i386 یک معماری پردازنده ۳۲ بیتی هستش که شاید با نام x86 بیشتر شناخته شده باشه. این معماری CPU نسل اول پردازندههای اینتل پنتیوم، AMD K6 و Athlon بود. بطور خلاصه، در دهه ۹۰ میلادی در رایانههای شخصی رایج بود. از سال ۲۰۰۳، نسخه ۶۴ بیتی معماری x86 منتشر شد که معمولاً x86-64 (یا amd64 در توزیعهای لینوکس مبتنی بر دبیان) نامیده میشه. این نقطه پایانی برای CPUهای x86 بود.

علیرغم منسوخ شدن طولانی مدت، این معماری سالها در نرمافزار پشتیبانی میشه. سال ۲۰۱۹ سالی بود که توزیعهای اصلی لینوکس (فدورا ۳۱ و اوبونتو) شروع به حذف اون کردن. سرانجام، در اکتبر ۲۰۲۴، دبیان ساخت کرنل i386 (و در نتیجه ایمیج های سیستم عامل) رو متوقف کرد. کالی لینوکس که مبتنی بر دبیان هستش، از این روند پیروی میکنه: دیگه هیچ ایمیج و نسخهای برای این پلتفرم ایجاد نخواهد شد.

نکته مهم اینه که این به معنای مرگ فوری i386 نیست. معماریها اینگونه از بین نمیرن. کرنل و ایمیج های i386 از بین رفتن، با این حال بستههای i386 بطور کلی از مخزن حذف نشدن. یعنی همچنان میتونید برنامههای i386 رو روی یک سیستم ۶۴ بیتی اجرا کنید. یا مستقیماً از طریق مدیر بسته (APT از نصب بستههای i386 روی سیستم amd64 پشتیبانی میکنه) یا از طریق ایمیج های داکر i386.

با گذشت زمان، مطمئناً بستههای i386 بیشتر و بیشتری حذف میشن، اما مشخص نیست کدوم بستهها و اکوسیستمها ابتدا حذف میشن و بقیه تا کی هستن. بطور خاص، یکی از بزرگترین حوزههایی که i386 رو زنده نگه داشته، بازی هستش: بازیهای قدیمی که برای x86 کامپایل شدن هنوز وجود دارن و مورد علاقه گیمرها هستن. در نتیجه، افرادی هستن که برای حفظ عملکرد اونا تلاش میکنن و میشه امیدوار باشیم که یک خط پایه از بستههای i386 برای مدتی باقی خواهند موند.

منسوخ شدن کلیدهای DSA در کلاینتهای SSH:

آخرین نسخه OpenSSH (9.8p1)، موجود در این نسخه از کالی لینوکس، کلیدهای DSA رو برای همیشه منسوخ میکنه. اگه برای اتصال به سرورهای SSH بسیار قدیمی به این پشتیبانی نیاز دارید، باید به جای ssh از دستور ssh1 استفاده کنید.

کالی بصورت پیشفرض با یک کلاینت SSH استاندارد ارائه میشه که توسط دبیان ارائه شده. این یعنی این که SSH با در نظر گرفتن امنیت، از پیش، پیکربندی شده. بنابراین برخی از رمزها و الگوریتمهای قدیمی بطور پیشفرض غیرفعال هستن تا از استفاده شما از رمزگذاری ضعیف بدون اطلاع، جلوگیری بشه.

با این حال، برای اهداف تست نفوذ، ما اغلب نیاز به استفاده از تمام این ویژگیهای قدیمی داریم، چون باید بدونیم که آیا سروری که هدف قرار میدیم اونو فعال کرده یا نه. برای فعال کردن آسون همه ویژگیهای قدیمی بطور همزمان، ابزار خط فرمان kali-tweaks رو ارائه دادن. این ابزار یک منوی ساده هستش که به شما امکان میده جنبههای مختلف کالی رو پیکربندی کنید. در بخش Hardening، میتونید SSH رو برای سازگاری بیشتر (بجای امنیت قوی پیشفرض) پیکربندی کنید و این تمام کاری است که برای به حداکثر رسوندن قابلیتهای کلاینت SSH خودتون باید انجام بدید.

با این وجود، هنگامیکه برخی از ویژگیهای قدیمی اگه در کلاینت SSH کامپایل نمیشن (مانند کلیدهای DSA)، باید از کلاینت SSH دیگه ای استفاده کنید یعنی: ssh1 .

ssh1 از قبل در این نسخه جدید کالی لینوکس نصب شده. در عمل، ssh1 همون کلاینت SSH با نسخه 7.5 (منتشر شده در مارس 2017) هستش. این آخرین نسخه OpenSSH هستش که از پروتکل SSH v.1 و کلیدهای DSA پشتیبانی میکنه. اگه سرورهای SSH بسیار قدیمی رو هدف قرار میدید و میخوایید برای این کار از کلاینت SSH بصورت مستقیم در خط فرمان استفاده کنید، باید از نسخه ی ssh1 استفاده کنید. اما اگه بطور غیرمستقیم ازش استفاده می کنید، مثلا ابزاری دارید که در پشت صحنه از SSH استفاده میکنه، بنابراین ممکنه این ابزار از دستور ssh1 اطلاعی نداشته باشه، بنابراین در این شرایط، در عمل پشتیبانی از کلیدهای DSA رو با این نسخه جدید کالی از دست خواهید داد.

برای مستندات پیکربندی SSH میتونید از این لینک استفاده کنید.

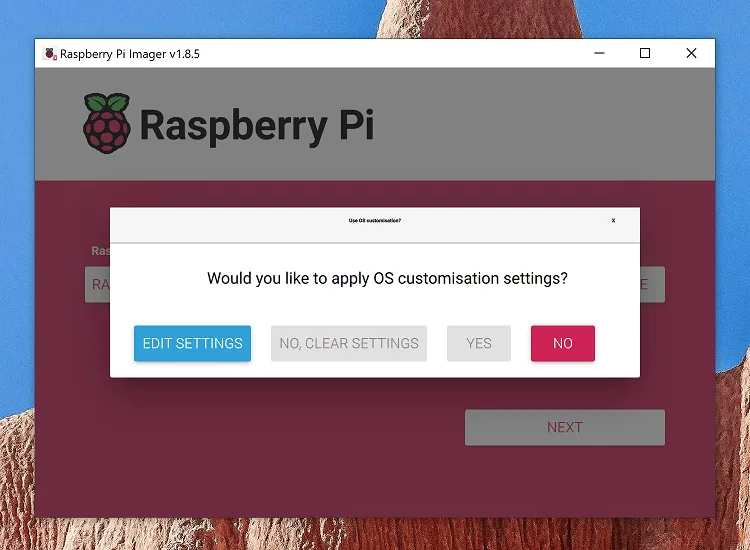

پشتیبانی از سفارشیسازی در Raspberry Pi Imager:

ایمیج های Raspberry Pi کالی حالا، بطور مستقیم از سفارشی سازی از طریق نرمافزار Raspberry Pi Imager پشتیبانی میکنن.

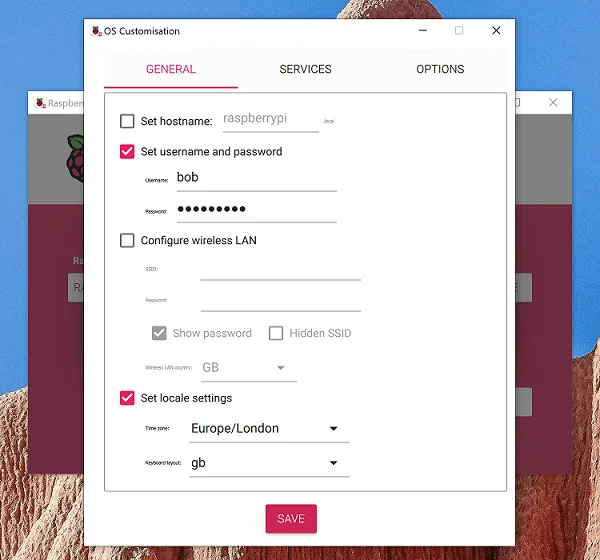

Raspberry Pi Imager برای اولین بار در سال ۲۰۲۰ توسط بنیاد رزبری پای معرفی شد. این ابزار فوقالعاده کاربردی به کاربران اجازه میده تا به راحتی ایمیج های سیستم عامل رزبری پای رو تنها با چند کلیک روی کارت SD یا درایو USB بنویسن. همچنین به شما امکان میده قبل از اینکه حتی رزبری پای خودتون رو بوت کنید، سفارشی سازیهای ضروری رو اعمال کنید. شما میتونید طیف وسیعی از تنظیمات رو از پیش، پیکربندی کنید، از تنظیم نام کاربری و رمز عبور تا انتخاب نام میزبان، اتصال به یک شبکه Wi-Fi و حتی افزودن یک کلید SSH برای دسترسی از راه دور.

قابلیت سفارشی سازی برای همه ی ایمیج های Raspberry Pi فراهم هستش به جز PiTail .

وقتی شما یک ایمیج رزبری پای رو با استفاده از نرمافزار imager روی کارت SD یا درایو USB مینویسید، اگه انتخاب کنید که سفارشی سازیها رو فعال کنید، تنظیمات در دو فایل کلیدی در پارتیشن /boot درایو ذخیره میشن:

- user-data: این فایل شامل تمام تنظیمات شخصی شماست، از جمله نام کاربری و رمز عبور، هرگونه تنظیمات محلی یا منطقهی زمانی و حتی کلید عمومی SSH شما (اگه انتخاب کرده باشید که SSH رو فعال کنید).

- network-config: در اینجا تنظیمات شبکه Wi-Fi خودتون، از جمله PSK از پیش محاسبه شده (Password Security Key) برای اتصال بدون دردسر رو پیدا خواهید کرد.

وقتی رزبری پای برای اولین بار بوت میشه، این فایلها بطور خودکار تنظیمات سفارشی رو اعمال میکنن.

نکته: فراموش نکنید که پس از اولین بوت برای حفظ امنیت، این فایلها رو حذف کنید.

اگه از تنظیمات سفارشی سازی استفاده نکنید، پیکربندی بصورت پیش فرض هستش. مثلا نام کاربری و پسورد kali/kali هستش.

GNOME 47:

نسخه جدید به گنوم 47 بروزرسانی شده. این بروزرسانی تغییرات و بهبودهای متعددی رو برای دسکتاپ به ارمغان میاره، اما برجستهترین ویژگی، پشتیبانی جدید از سفارشی سازی accent color هستش. حالا میتونید رنگ مورد علاقه خودتون رو برای ویجتهای پنجره و پوسته انتخاب کنید و کنترل بیشتری بر ظاهر دسکتاپ خودتون داشته باشید.

همچنین روی تم آیکون و تمهای پنجره GTK قدیمی هم کار کردن و یسری بهبودهایی دادن تا با ویژگی accent color هماهنگ باشن و تجربه بصری خوبی رو در اختیار شما قرار بدن.

بهبودهای ذیگه:

ابزارهای جدید در کالی لینوکس:

در این نسخه از کالی لینوکس، شاهد اضافه شدن 14 ابزار جدید هستیم:

bloodyad : فریمورکی جهت افزایش امتیاز در Active Directory.

certi: ابزاری برای کار با ADCS هستش که به کاربر اجازه میده تا درخواست تیکت کنه و اطلاعات مربوط به اشیاء مرتبط رو جمعآوری کنه. اساساً، یک کپی impacket، از Certify است.

chainsaw : این ابزار در فارنزیک کاربرد داره و برای جستجوی مصنوعات ویندوزی مانند لاگها و فایلهای MFT استفاده میشه. برای تشخیص از رولهای Sigma هم پشتیبانی میکنه.

findomain: سریعترین و کاملترین راهحل برای شناسایی دامنه هستش. از گرفتن اسکرینشات، اسکن پورت، بررسی HTTP، وارد کردن دادهها از سایر ابزارها، مونیتور زیردامنه، هشدار از طریق دیسکورد، اسلک و تلگرام، از چندین کلید API برای منابع مختلف و … پشتیبانی میکنه.

hexwalk: ابزاری جهت مشاهده، آنالیز و تغییر هگز. میتونید با Binwalk ادغامش کنید، دنبال الگو باشید، ماشین حساب و مبدل داره و … .

linkedin2username: این ابزار در حوزه ی اوسینت کاربرد داره. کاری که میکنه لیست نام کاربری از شرکتهایی که در لینکدین هستن، ایجاد میکنه. در حقیقت یک web-scraper بدون API هستش.

mssqlpwner : این ابزار مبتنی بر impacket هستش و بصورت کلی برای تعامل و هک سرورهای MSSQL کاربرد داره.

openssh-ssh1 : نسخه ی قدیمی OpenSSH

proximoth: ابزاری برای تشخیص آسیبپذیری حمله فریم کنترلی (Control Frame Attack). در شبکههای بیسیم (Wi-Fi)، دستگاهها از فریمهای مختلفی برای برقراری ارتباط استفاده میکنن. فریمهای کنترلی برای مدیریت و کنترل ارتباطات بیسیم استفاده میشن. حملات فریم کنترلی شامل سوءاستفاده از این فریمها برای اهداف مخرب هستش. برخی از انواع این حملات عبارتند از:

- حمله قطع ارتباط (Deauthentication Attack): مهاجم با ارسال فریمهای Deauthentication، اتصال دستگاهها به شبکه Wi-Fi رو قطع میکنه.

- حمله جعل فریم کنترلی (Control Frame Injection): مهاجم فریمهای کنترلی جعلی رو به شبکه تزریق میکنه تا رفتارهای ناخواسته مانند قطع اتصال یا تغییر تنظیمات رو ایجاد کنه.

python-pipx : اجرای باینری ها از پکیج های پایتونی در یک محیط ایزوله. جایگزین PIP.

sara : این ابزار با بررسی کانفیگ RouterOS، امکان کشف مشکلات امنیتی در MikroTik رو میده.

web-cache-vulnerability-scanner: یک ابزار کامندلاینی برای اسکن web cache poisoning و web cache deception که در گولنگ توسعه داده شده.

xsrfprobe: ابزاری برای ممیزی و اکسپلویت CSRF/XSRF.

zenmap : رابط گرافیکی NMAP

علاوه بر این ابزارها، یسری پکیج ها و کتابخونه ها هم بروزرسانی شدن. نسخه ی کرنل هم به 6.11 ارتقاء داده شده.

بروزرسانیهای Kali NetHunter:

بجای Mana toolkit، ابزار Wifipumpkin3 رو جایگزین کردن. اینجا یک دمو هم ارائه دادن.

همچنین بروزرسانی های در قسمت فروشگاه و سایتشون انجام دادن.

یسری بروزرسانی در نصب کننده Kali NetHunter هم صورت گرفته. از جمله یک مخزن جدید براش درنظر گرفتن. برای نصب Kali NetHunter دو روش وجود داره:

- Recovery (توصیه شده از TWRP استفاده کنید) – روش اصلی

- Magisk (که پرمیشن “root” رو هم میده) – روش آینده

تیم کالی روی هر دو روش کار کردن اما بیشتر تمرکزشون روی Magisk بوده. از این نسخه جدید کالی، نصبکننده اکنون بطور کامل از Magisk پشتیبانی میکنه (قادر به فلش کرنل هستش) و همچنین پشتیبانی از v28 و بالاتر رو اضافه کرده. همچنین به لطف adb، نصب از طریق خط فرمان (Magisk و TWRP) هم امکانپذیر شده. برای APatch و KernelSU هم کارهایی کردن.

از دیدگاه کرنل/دستگاه، Kali NetHunter، از بیش از 100 دستگاه پشتیبانی میکنه. مورد جدیدی که اضافه یا بروز کردن:

Realme X7 Max 5G (RMX3031)

Xiaomi Mi 9 Lite / CC9 (pyxis)

Nokia 6.1 & 6.1 Plus (drg)

Realme C11 (RMX2185)

Xiaomi Mi 9T (davinci)

Xiaomi Mi A3 (xiaomi-laurel)

Xiaomi Pocophone F1 (beryllium)

(اولین دستگاه با اندروید 15)، Xiaomi Mi A3 (xiaomi-laurel)

همچنین فایل پیکربندی devices.cfg به devices.yml تغییر داده شده. یک مخزنی هم برای پکیج nethunter-utils ایجاد کردن.

در نسخه ی Kali NetHunter Pro هم یسری بروزرسانی انجام دادن از جمله اضافه کردن برنامه های NetHunter و Hijacker.

بروزرسانی های Kali ARM SBC:

علاوه بر قابلیت سفارشی سازی در رزبری پای، یسری بهبودها هم دادن از جمله:

- پشتیبانی از Raspberry Pi 500

- در رزبری پای ۵، بطور پیشفرض، KMS (Kernel Mode Setting) برای یک تجربه گرافیکی روانتر فعال شده. اگه بخوایید غیرفعالش کنید، فقط خط

dtoverlay=vc4-kms-v3dرو در فایل/boot/config.txtکامنت کنید. - در رزبری پای ۵ بهبودهایی در زمینه ی تشخیص نمایشگرها و دوربینهای DSI دادن.

- پارتیشن دوم در Gateworks Newport دیگه قابل بوت نیست.

- USB Armory MKII: به u-boot 2024.10، آخرین نسخه بوتلودری که از اون استفاده میکنه، ارتقا داده شده.

- اصلاح کنسول: نقشه کاراکتر روی UTF-8 تنظیم شده، بنابراین دیگه نویسههای خراب در کنسول رو تجربه نخواهید کرد. اگه در حال ارتقاء یک نصب موجود هستید، میتونید با ویرایش فایل

/etc/default/console-setupو تنظیم"CHARMAP="UTF-8این مشکل رو برطرف کنید. - به لطف یکی از اعضای، اسکریپت ساخت Beaglebone Black (که توسط انجمن پشتیبانی میشه) اکنون میتونه دوباره ایمیج هارو با موفقیت بسازه.

سایر بروزرسانی ها:

علاوه بر موارد بالا، بروزرسانی های زیر رو هم تدارک دیدن:

- بروزرسانی وب سایت

- بروزرسانی مستندات

- بروزرسانی بلاگ

نسخه ی Kali Linux 2024.4 رو چطوری نصب یا ارتقاء بدیم:

اگه بخوایین یه نسخه ی جدید از کالی رو دانلود و نصب کنید، میتونید فایل ایمیج رو از این لینک دریافت کنید.

همونطور که قبلا هم در سایت اشاره کرده بودیم، تیم کالی هر سه ماه یکبار نسخه ی جدید میده، اما بصورت هفتگی هم نسخه هایی رو منتشر میکنن. البته این نسخه های هفتگی بصورت اتوماتیک بروز میشن.

اگه یه نسخه از کالی رو دارید و صرفا میخوایید اونو بروز کنید، میتونید از دستورات زیر استفاده کنید:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

┌──(kali㉿kali)-[~] └─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list [...] ┌──(kali㉿kali)-[~] └─$ sudo apt update && sudo apt -y full-upgrade [...] ┌──(kali㉿kali)-[~] └─$ cp -vrbi /etc/skel/. ~/ [...] ┌──(kali㉿kali)-[~] └─$ [ -f /var/run/reboot-required ] && sudo reboot -f |

بعد از اینکار باید خروجی اینجوری بشه :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

┌──(kali㉿kali)-[~] └─$ grep VERSION /etc/os-release VERSION_ID="2024.4" VERSION="2024.4" VERSION_CODENAME=kali-rolling ┌──(kali㉿kali)-[~] └─$ uname -v #1 SMP PREEMPT_DYNAMIC Kali 6.11.2-1kali1 (2024-10-15) ┌──(kali㉿kali)-[~] └─$ uname -r 6.11.2-amd64 |